Konfigurera Microsoft Defender för containrar-komponenter

Microsoft Defender för containrar är den molnbaserade lösningen för att skydda dina containrar.

Defender for Containers skyddar dina kluster oavsett om de körs i

- Azure Kubernetes Service (AKS) – Microsofts hanterade tjänst för att utveckla, distribuera och hantera containerbaserade program.

- Amazon Elastic Kubernetes Service (EKS) på ett anslutet AWS-konto (Amazon Web Services) – Amazons hanterade tjänst för att köra Kubernetes på AWS utan att behöva installera, använda och underhålla ett eget Kubernetes-kontrollplan eller -noder.

- Google Kubernetes Engine (GKE) i ett anslutet GCP-projekt (Google Cloud Platform) – Googles hanterade miljö för distribution, hantering och skalning av program med GCP-infrastruktur.

- Andra Kubernetes-distributioner (med Azure Arc-aktiverade Kubernetes) – CNCF-certifierade Kubernetes-kluster (Cloud Native Computing Foundation) som finns lokalt eller på IaaS.

Nätverkskrav

Verifiera att följande slutpunkter har konfigurerats för utgående åtkomst så att Defender-agenten kan ansluta till Microsoft Defender för molnet för att skicka säkerhetsdata och händelser:

- Verifiera fullständigt kvalificerade domännamn (FQDN)/programregler för Microsoft Defender för containrar.

- Som standard har AKS-kluster obegränsad utgående Internetåtkomst.

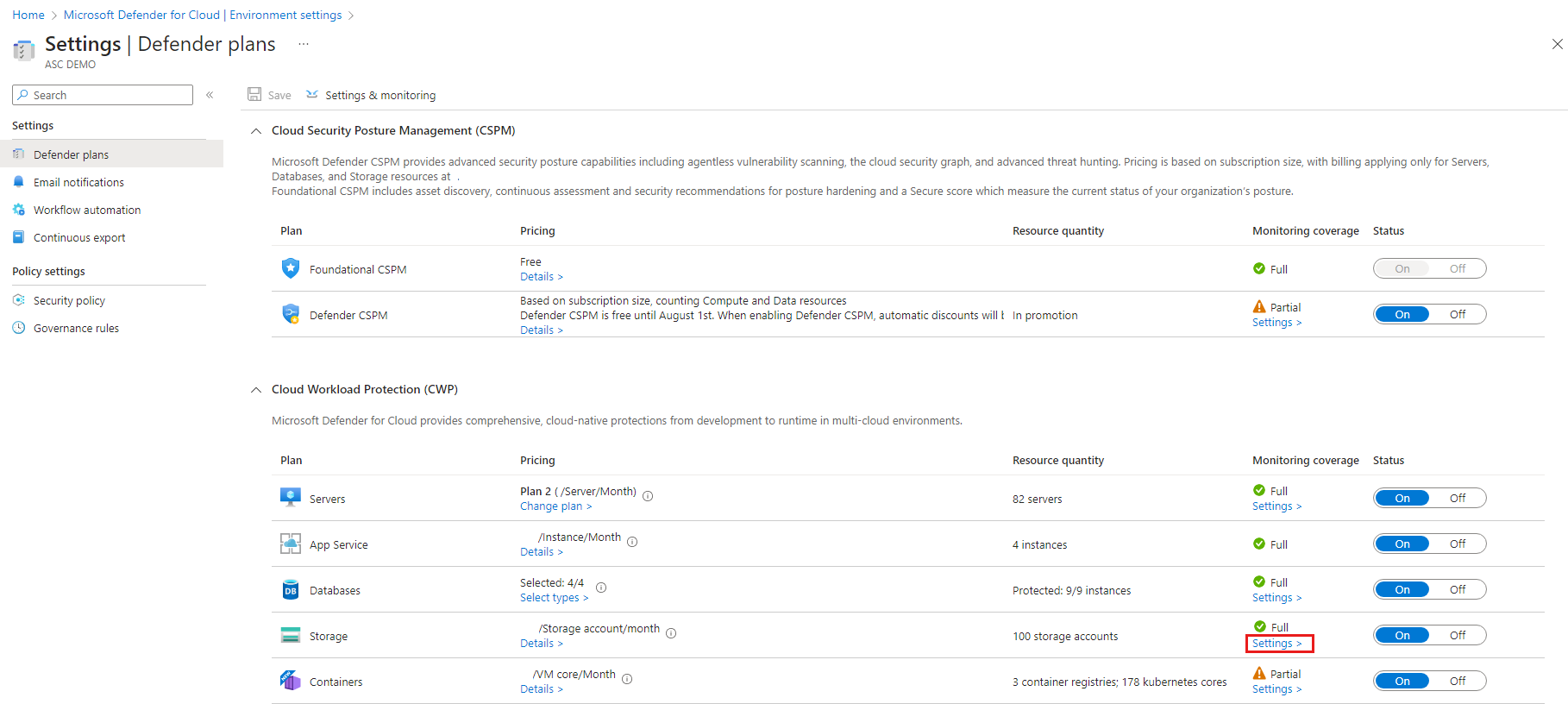

Aktivera planen

Så här aktiverar du planen:

Öppna sidan Inställningar i Defender för molnet meny och välj relevant prenumeration.

På sidan Defender-planer väljer du Defender för containrar och väljer Inställningar.

Dricks

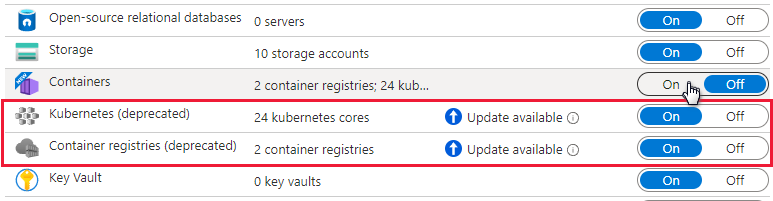

Om prenumerationen redan har Defender för Kubernetes och/eller Defender för containerregister aktiverade visas ett uppdateringsmeddelande. Annars är det enda alternativet Defender för containrar.

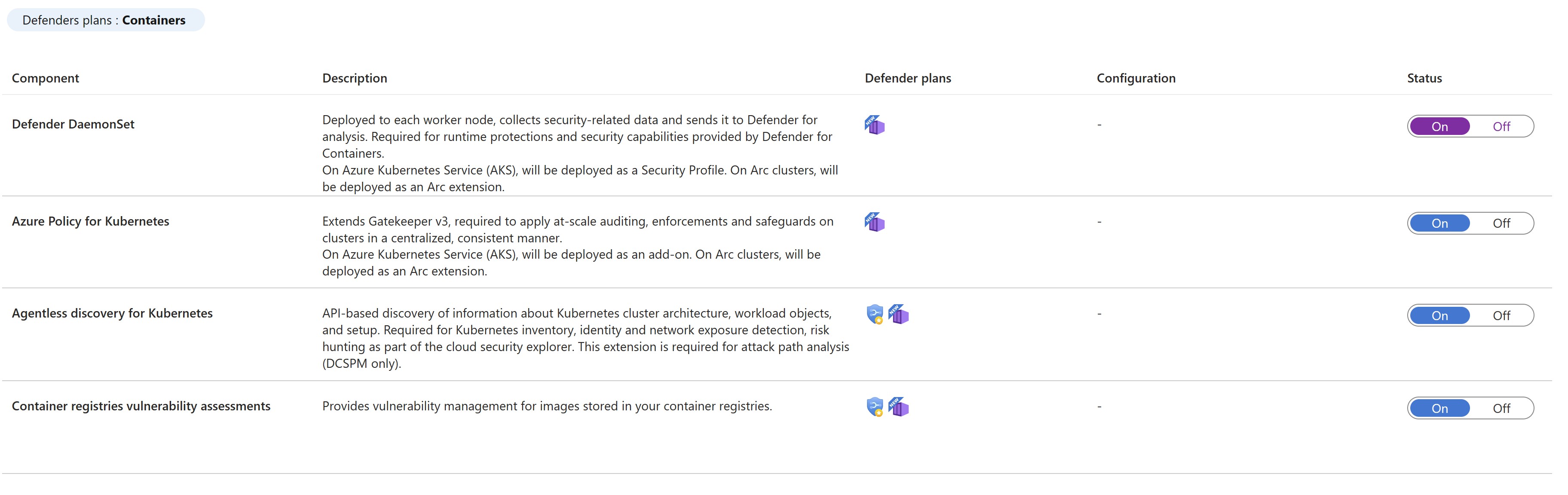

Aktivera den relevanta komponenten för att aktivera den.

Aktiveringsmetod per funktion

När du aktiverar planen via Azure Portal konfigureras Som standard Microsoft Defender för containrar för att automatiskt aktivera alla funktioner och installera alla nödvändiga komponenter för att tillhandahålla de skydd som erbjuds av planen, inklusive tilldelning av en standardarbetsyta.

Om du inte vill aktivera alla funktioner i planerna kan du manuellt välja vilka specifika funktioner som ska aktiveras genom att välja Redigera konfiguration för containerplanen. Välj sedan de funktioner som du vill aktivera på sidan Inställningar och övervakning. Dessutom kan du ändra den här konfigurationen från sidan Defender-planer efter den första konfigurationen av planen.

Tilldela en anpassad arbetsyta för Defender-agenten

Du kan tilldela en anpassad arbetsyta via Azure Policy.

Manuell distribution av Defender-agenten eller Azure-principagenten utan automatisk etablering med hjälp av rekommendationer

Funktioner som kräver agentinstallation kan också distribueras på ett eller flera Kubernetes-kluster med hjälp av lämplig rekommendation:

| Handläggare | Rekommendation |

|---|---|

| Defender-agent för Kubernetes | Azure Kubernetes Service-kluster bör ha Defender-profil aktiverad |

| Defender Agent för Arc-aktiverade Kubernetes | Azure Arc-aktiverade Kubernetes-kluster bör ha Defender-tillägget installerat |

| Azure Policy Agent för Kubernetes | Azure Kubernetes Service-kluster bör ha Azure Policy-tillägget för Kubernetes installerat |

| Azure Policy Agent för Arc-aktiverade Kubernetes | Azure Arc-aktiverade Kubernetes-kluster bör ha Azure Policy-tillägget installerat |

Utför följande steg för att utföra distributionen av Defender-agenten på specifika kluster:

Från Microsoft Defender för molnet rekommendationer öppnar du Aktivera förbättrad säkerhetskontroll eller söker direkt efter någon av ovanstående rekommendationer (eller använder länkarna ovan för att öppna rekommendationen direkt)

Visa alla kluster utan en agent via fliken Ej felfri.

Välj de kluster som du vill distribuera önskad agent på och välj Åtgärda.

Välj Åtgärda X-resurser.

- Synlighet om vilket av dina kluster som har Defender-agenten distribuerad

- Knappen Åtgärda för att distribuera den till dessa kluster utan agenten

- Arbetsyta: DefaultWorkspace-[subscription-ID]-[geo]

- Resursgrupp: DefaultResourceGroup-[geo]

- Aktivering av automatisk etablering kan påverka befintliga och framtida datorer.

- Inaktivering av automatisk etablering för ett tillägg påverkar bara framtida datorer – ingenting avinstalleras genom att inaktivera automatisk etablering.

Distribuera Defender-agent – alla alternativ

Du kan aktivera Defender for Containers-planen och distribuera alla relevanta komponenter från Azure Portal, REST-API:et eller med en Resource Manager-mall. För detaljerade steg väljer du relevant flik.

När Defender-agenten har distribuerats tilldelas en standardarbetsyta automatiskt. Du kan tilldela en anpassad arbetsyta i stället för standardarbetsytan via Azure Policy.

Använd korrigeringsknappen från rekommendationen Defender för molnet

Med en effektiv, friktionsfri process kan du använda Azure Portal sidor för att aktivera Defender för molnet planera och konfigurera automatisk etablering av alla nödvändiga komponenter för att försvara dina Kubernetes-kluster i stor skala.

En dedikerad Defender för molnet rekommendation innehåller:

Öppna sidan Aktivera förbättrad säkerhetskontroll från Microsoft Defender för molnet rekommendationer.

Använd filtret för att hitta rekommendationen Med namnet Azure Kubernetes Service-kluster bör Defender-profilen vara aktiverad.

Kommentar

Lägg märke till ikonen Åtgärda i åtgärdskolumnen

Välj klustren för att se information om de felfria och felfria resurserna – kluster med och utan agenten.

I listan med resurser som inte är felfria väljer du ett kluster och väljer Åtgärda för att öppna fönstret med reparationsbekräftelsen.

Välj Åtgärda X-resurser.

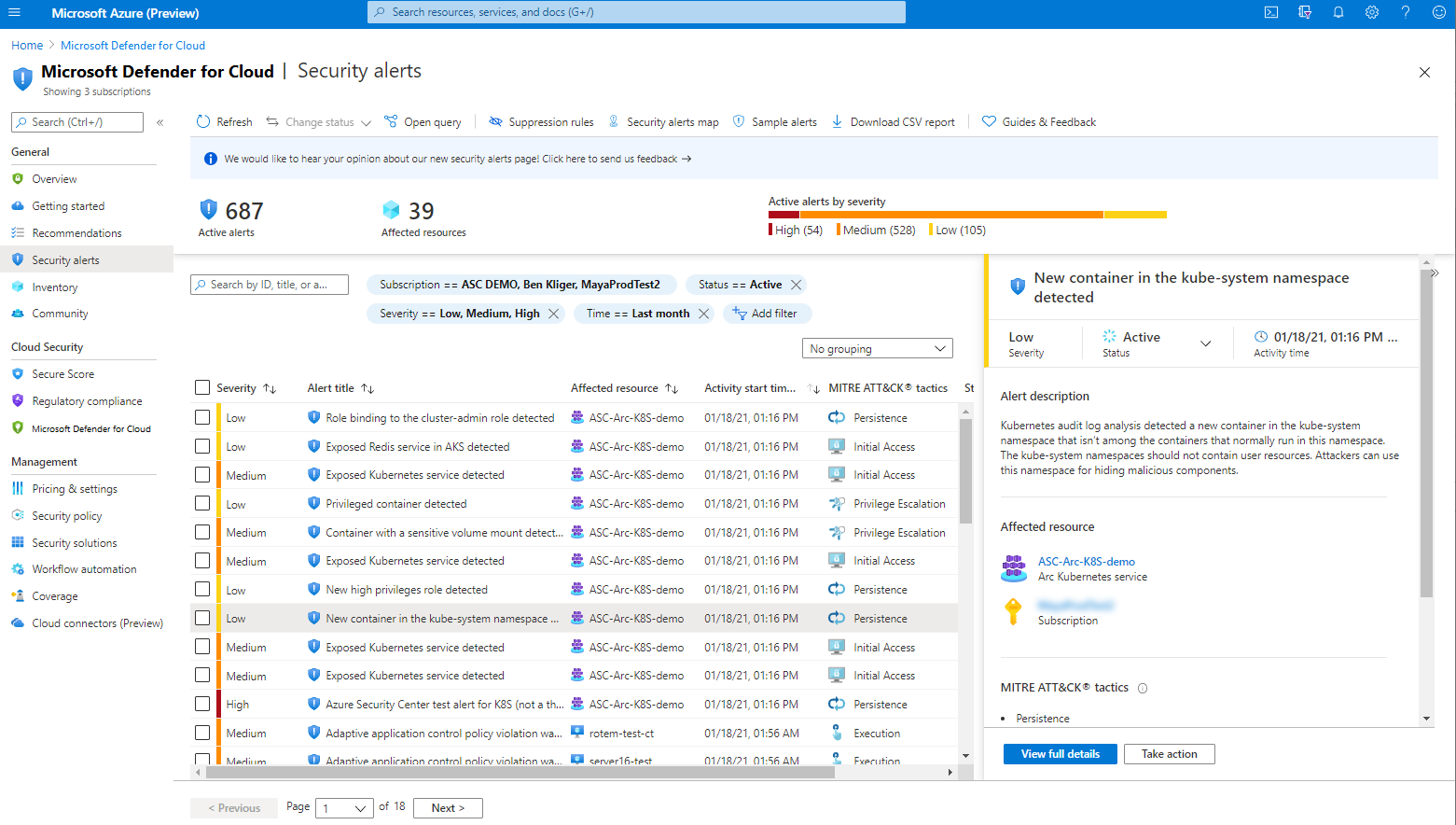

Simulera säkerhetsaviseringar från Microsoft Defender för containrar

Om du vill simulera en säkerhetsavisering kör du följande kommando från klustret:

kubectl get pods --namespace=asc-alerttest-662jfi039nDet förväntade svaret ärNo resource found. Inom 30 minuter identifierar Defender för molnet den här aktiviteten och utlöser en säkerhetsavisering.Kommentar

Azure Arc är inte en förutsättning för att simulera agentlösa aviseringar för Defender for Containers.

I Azure Portal öppnar du sidan Microsoft Defender för molnet säkerhetsaviseringar och letar efter aviseringen på relevant resurs:

Log Analytics-standardarbetsyta för AKS

Log Analytics-arbetsytan används av Defender-agenten som en datapipeline för att skicka data från klustret till Defender för molnet utan att behålla några data i själva Log Analytics-arbetsytan. Därför debiteras inte användare i det här användningsfallet.

Defender-agenten använder en log analytics-standardarbetsyta. Om du inte redan har en Log Analytics-standardarbetsyta skapar Defender för molnet en ny resursgrupp och standardarbetsyta när Defender-agenten är installerad. Standardarbetsytan skapas baserat på din region.

Namngivningskonventionen för log analytics-standardarbetsytan och resursgruppen är:

Tilldela en anpassad arbetsyta

När du aktiverar alternativet för automatisk etablering tilldelas en standardarbetsyta automatiskt. Du kan tilldela en anpassad arbetsyta via Azure Policy.

Så här kontrollerar du om du har tilldelat en arbetsyta:

Logga in på Azure-portalen.

Sök efter och välj Princip.

Välj Definitioner.

Sök efter princip-ID

1aaaaaa1-2bb2-3cc3-4dd4-5eeeeeeeeee5.

Följ skapa en ny tilldelning med anpassad arbetsyta om principen ännu inte har tilldelats relevant omfång. Eller följ uppdateringstilldelningen med anpassad arbetsyta om principen redan har tilldelats och du vill ändra den så att den använder en anpassad arbetsyta.

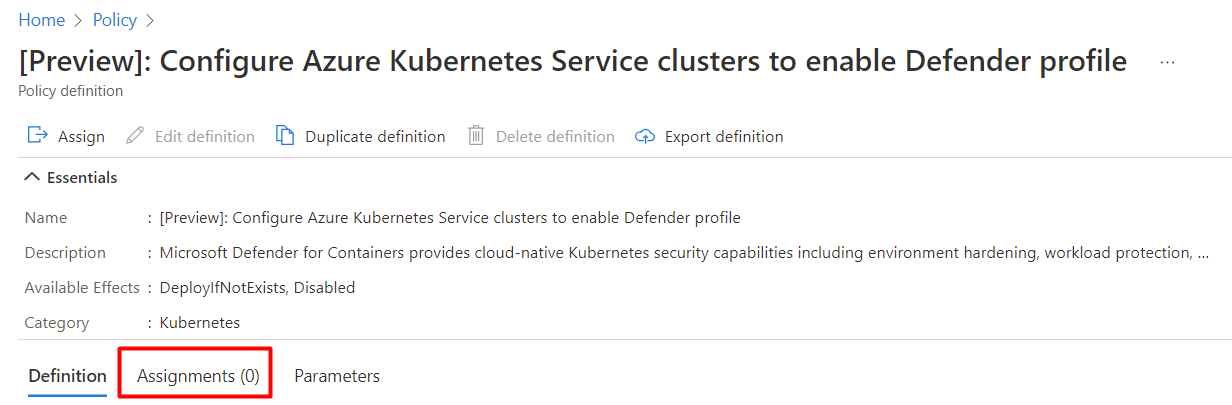

Skapa en ny tilldelning med anpassad arbetsyta

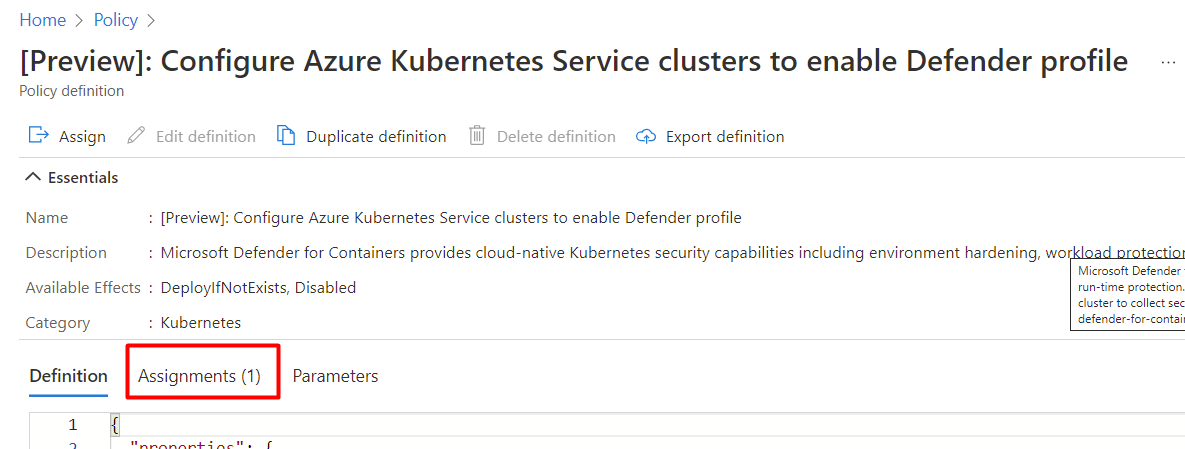

Om principen inte har tilldelats visas Assignments (0).

Så här tilldelar du en anpassad arbetsyta:

Välj Tilldela.

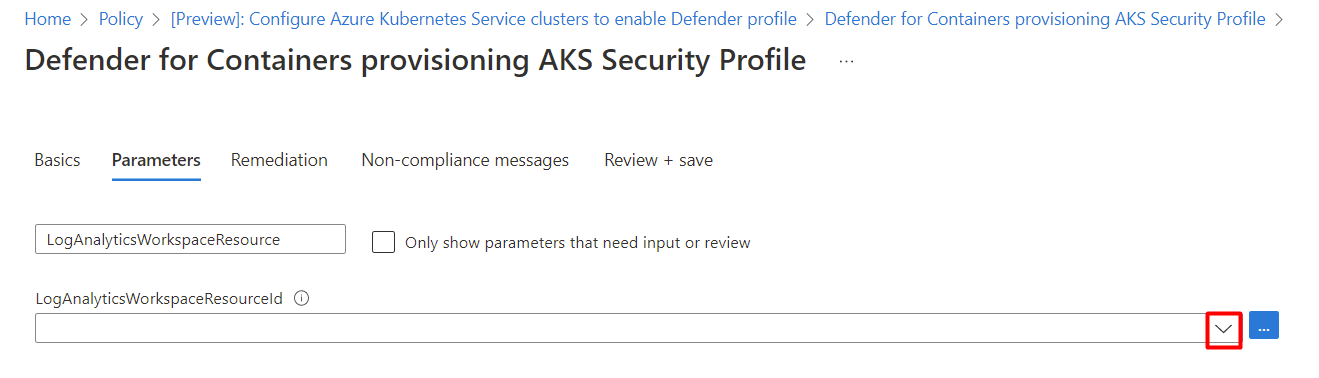

På fliken Parametrar avmarkerar du alternativet Visa endast parametrar som behöver indata eller granskning.

Välj ett LogAnalyticsWorkspaceResource-ID på den nedrullningsbara menyn.

Välj Granska + skapa.

Välj Skapa.

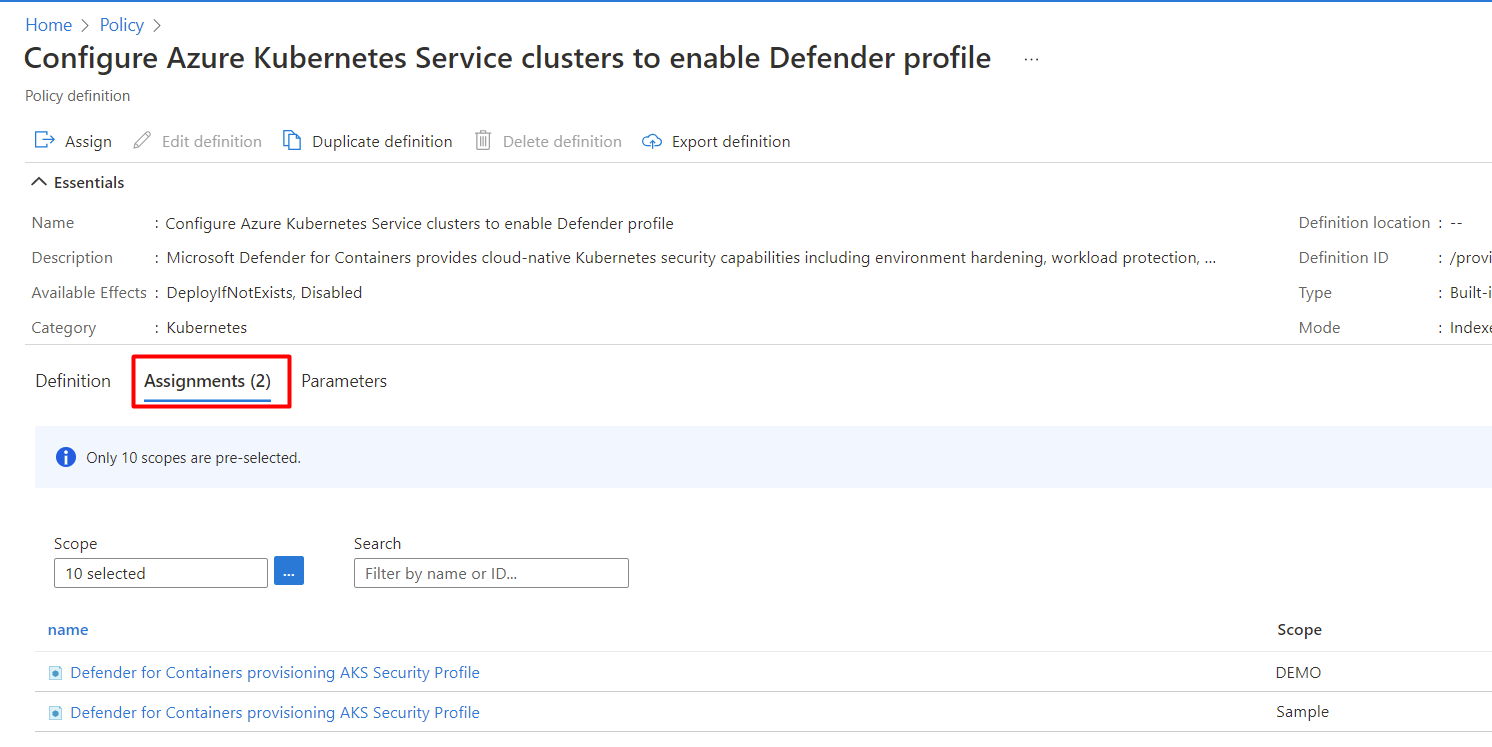

Uppdatera tilldelning med anpassad arbetsyta

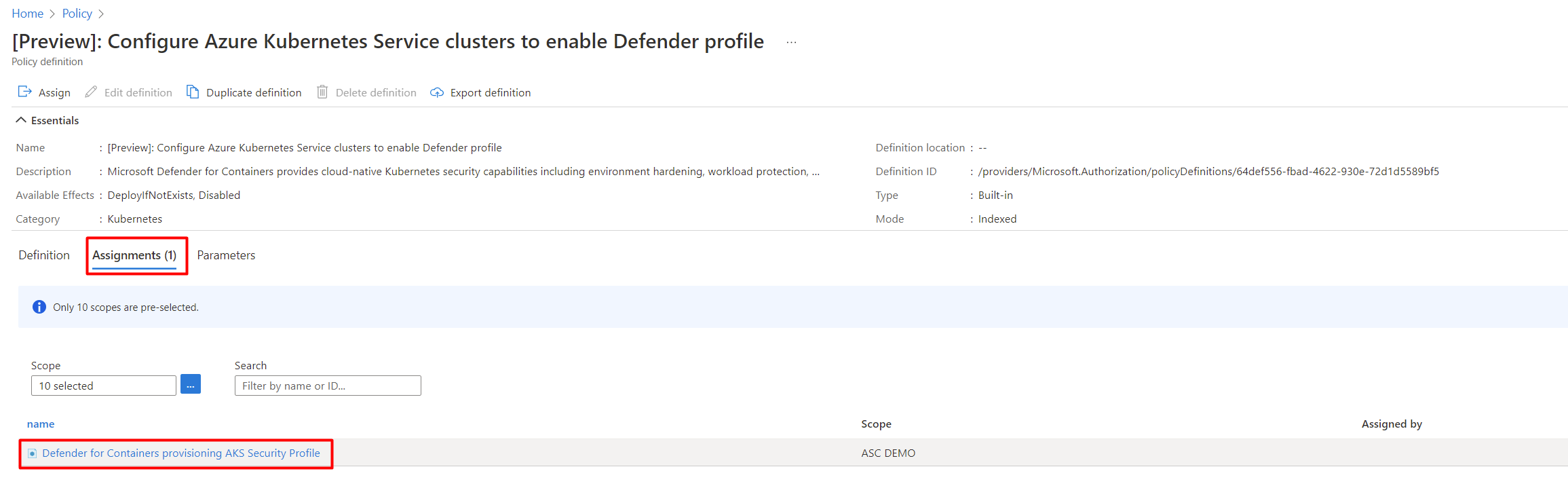

Om principen redan har tilldelats till en arbetsyta visasAssignments (1).

Kommentar

Om du har fler än en prenumeration kan antalet vara högre.

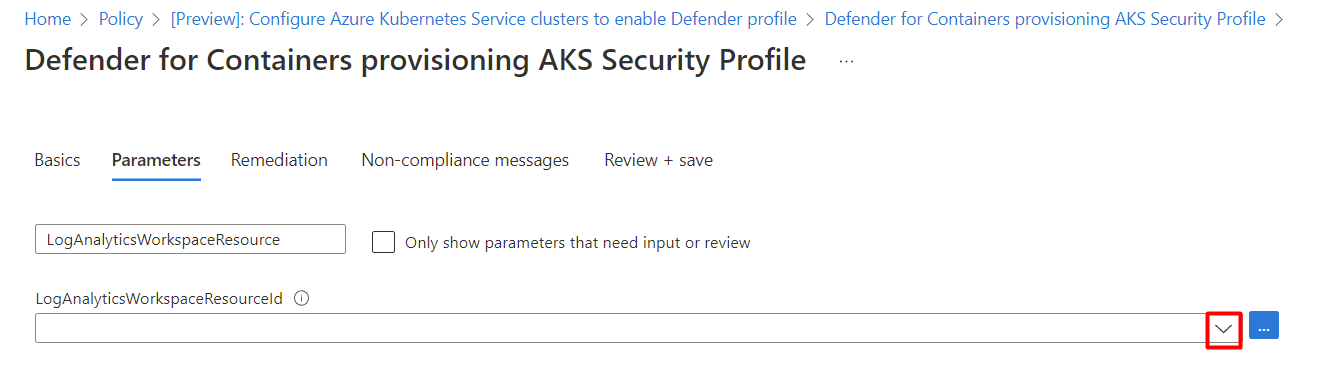

Så här tilldelar du en anpassad arbetsyta:

Välj relevant tilldelning.

Välj Redigera tilldelning.

På fliken Parametrar avmarkerar du alternativet Visa endast parametrar som behöver indata eller granskning.

Välj ett LogAnalyticsWorkspaceResource-ID på den nedrullningsbara menyn.

Välj Granska + spara.

Välj Spara.

Ta bort Defender-sensorn

Om du vill ta bort det här Defender för molnet filnamnstillägget räcker det inte att inaktivera automatisk etablering:

Om du vill inaktivera Defender for Containers-planen helt går du till Miljöinställningar och inaktiverar Microsoft Defender för containrar-planen.

För att säkerställa att Defender for Containers-komponenterna inte etableras automatiskt till dina resurser från och med nu inaktiverar du automatisk etablering av tilläggen enligt beskrivningen i Konfigurera automatisk etablering för agenter och tillägg från Microsoft Defender för molnet.

Du kan ta bort tillägget med hjälp av REST-API:et eller en Resource Manager-mall enligt beskrivningen på flikarna nedan.

Använda Azure CLI för att ta bort Defender-sensorn

Ta bort Microsoft Defender för med följande kommandon:

az login az account set --subscription <subscription-id> az aks update --disable-defender --resource-group <your-resource-group> --name <your-cluster-name>Det kan ta några minuter att ta bort tillägget.

Kontrollera att tillägget har tagits bort genom att köra följande kommando:

kubectl get pods -n kube-system | grep microsoft-defenderNär tillägget tas bort bör du se att inga poddar returneras i kommandot hämta poddar. Det kan ta några minuter innan poddarna tas bort.