Begränsa åtkomst med RBAC

Azure Monitor lagrar loggar som samlats in från hanterade system på en Log Analytics-arbetsyta. Varje arbetsyta utgör en säkerhetsgräns som du kan skydda med RBAC på arbetsytans nivå. Innehållet på varje arbetsyta omfattas dock också av en mekanism för åtkomstkontroll som granskar behörigheter som tilldelats enskilda resurser från vilka loggar samlades in.

Att avgöra vilken av dessa två mekanismer som träder i kraft baseras på flera faktorer, bland annat:

Åtkomstläge. Detta representerar den metod som du använder för att komma åt arbetsytan och definierar det åtkomstkontrollläge som tillämpas automatiskt. Det finns två åtkomstlägen:

- Arbetsytekontext. Det här åtkomstläget gäller vid åtkomst till loggar från Azure Monitor-bladet i Azure Portal. I det här fallet är omfånget inställt på alla data i alla tabeller på arbetsytan.

- Resurskontext. Det här åtkomstläget gäller när du kommer åt loggar från fönstret för en enskild resurs. I det här fallet är omfånget inställt på alla data endast för den specifika resursen.

Åtkomstkontrollläge. Det här är en inställning på arbetsytans nivå som definierar hur behörigheter bestäms på arbetsyta och resursnivå. Det finns två lägen för åtkomstkontroll:

- Kräv behörigheter för arbetsytan. Det här läget baseras på behörigheter på arbetsytans nivå när du arbetar i kontexten för arbetsytan eller resursen.

- Använd behörigheter för resurs eller arbetsyta. Det här läget baseras på behörigheter på arbetsytans nivå när du arbetar i arbetsytekontexten och på behörigheter på resursnivå när du arbetar i resurskontexten. Det här är standardinställningen för alla arbetsytor.

Även om detta fungerar som avsett för Azure-resurser innebär det en utmaning när du kommer åt data som samlas in från lokala datorer. Det beror på att de inte omfattas av Azure RBAC. Azure Arc hjälper till att åtgärda detta eftersom det tilldelar ett resurs-ID och en motsvarande Azure-resursgrupp till varje annan dator än Azure. På så sätt kan du konfigurera åtkomst till loggar som samlas in från lokala datorer med samma mekanism som gäller för Azure-resurser.

Hantera åtkomst

Använd följande procedur för att hantera åtkomst med hjälp av RBAC för lokala resurser:

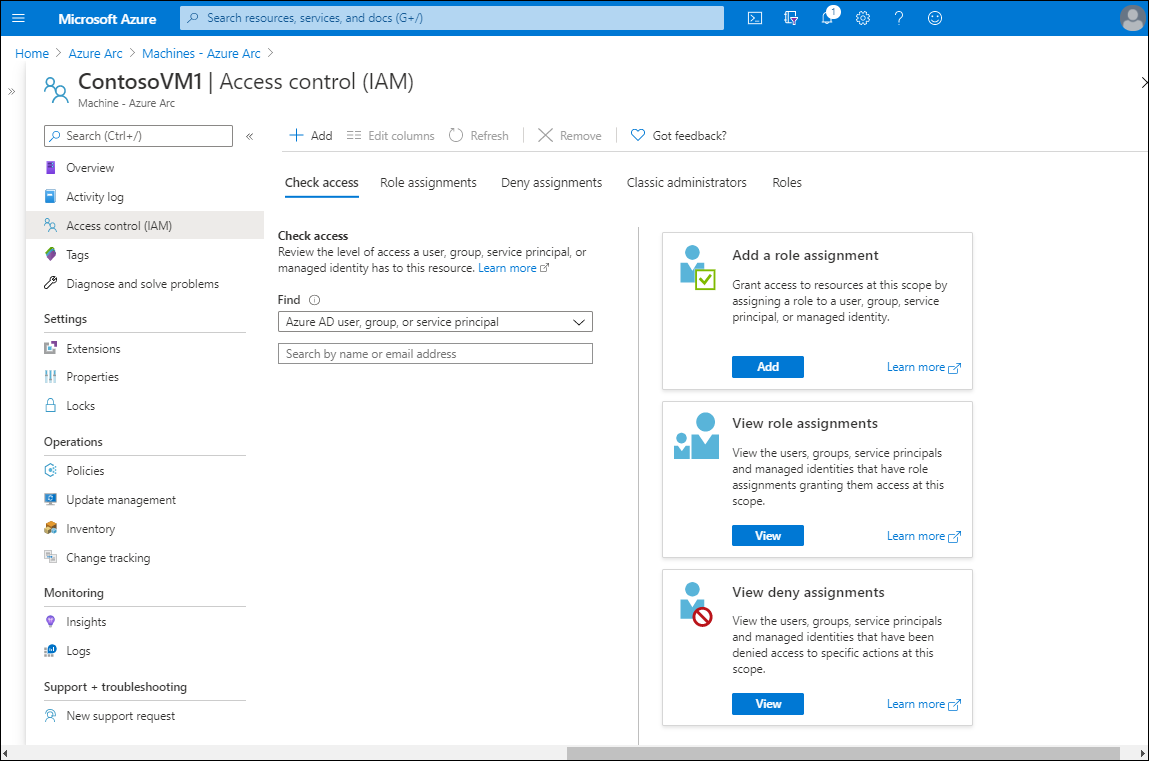

- Från Azure Portal navigerar du till Azure Arc.

- Välj Hantera servrar.

- I listan över hanterade servrar väljer du lämplig server och väljer sedan Åtkomstkontroll (IAM) i navigeringsfönstret.

I följande tabell beskrivs de fem tillgängliga flikarna på sidan Åtkomstkontroll (IAM) och de åtgärder som du kan utföra på dem.

Tab

Förklaring

Kontrollera åtkomst

Du kan använda länkarna på fliken Kontrollera åtkomst för att lägga till en rolltilldelning för resursen, granska rolltilldelningar och visa neka tilldelningar. Du kan också söka efter specifika Säkerhetsobjekt för Microsoft Entra, till exempel användare och grupper, och fastställa de åtkomstnivåer som de har på resursen. Läs mer i Snabbstart: Visa den åtkomst en användare har till Azure-resurser.

Rolltilldelningar

På fliken Rolltilldelningar kan du granska de aktuella rolltilldelningarna och göra ändringar efter behov. Du kan lära dig mer om rolltilldelningar i Lägg till eller ta bort Azure-rolltilldelningar med hjälp av Azure Portal.

Avvisa tilldelning

Använd fliken Neka tilldelningar för att granska blockerade användare som hindras från att utföra specifika åtgärder, även om en rolltilldelning ger dem den åtkomst som krävs. Läs mer om att neka tilldelningar i Lista Azure neka tilldelningar med hjälp av Azure Portal.

Klassiska administratörer

På fliken Klassiska administratörer granskar du de klassiska administratörerna i din organisation. Dessa användare är bara nödvändiga om du fortfarande använder klassiska Azure-distributioner. Du kan lära dig mer hos klassiska Azure-prenumerationsadministratörer.

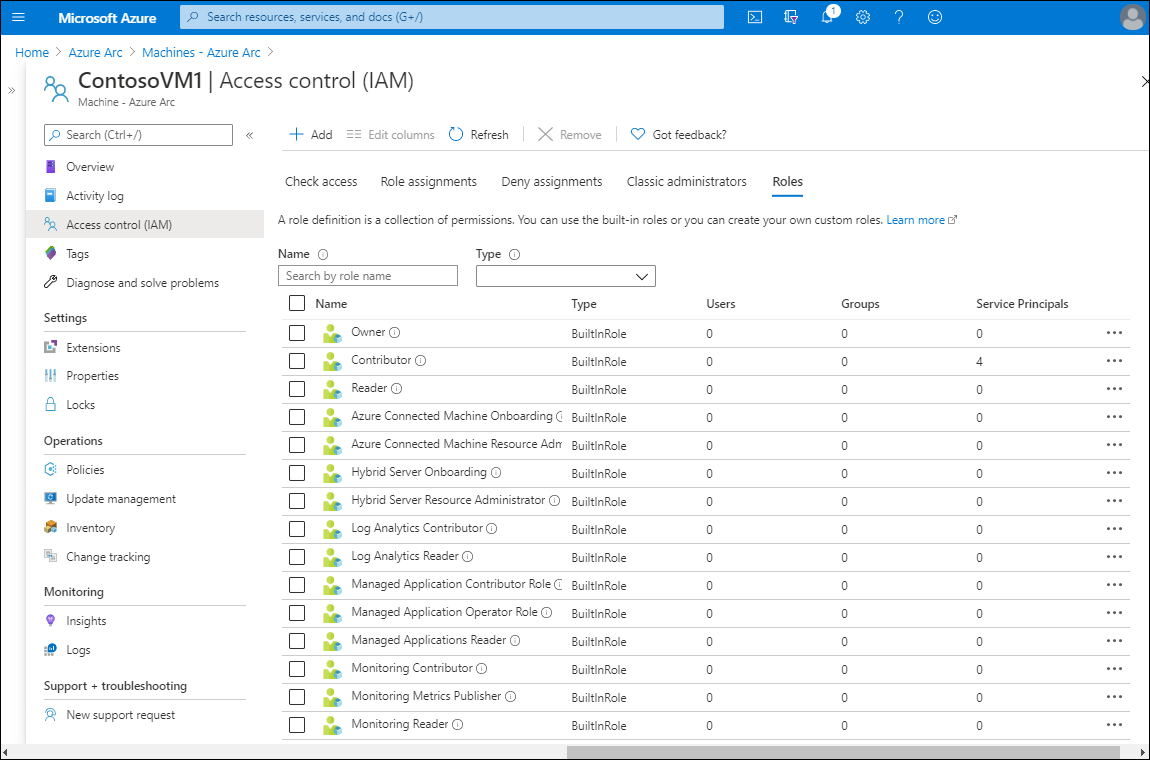

Roller

På fliken Roller kan du tilldela användarkonton till de inbyggda rollerna. Du lägger till en rolltilldelning från verktygsfältet. Du kan lära dig mer om roller i Lägg till eller ta bort Azure-rolltilldelningar med hjälp av Azure Portal.

Dricks

I verktygsfältet väljer du + Lägg till för att lägga till en coadministrator eller en ny rolltilldelning.

Mer att läsa

Du kan läsa mer genom att granska följande dokument.