Implementera nätverkssäkerhet

Nätverkssäkerhet definieras som processen för att skydda resurser från obehörig åtkomst eller angrepp genom att tillämpa kontroller på nätverkstrafik. Även om kontroller kan tillämpas på olika sätt är målet att säkerställa att endast legitim trafik tillåts.

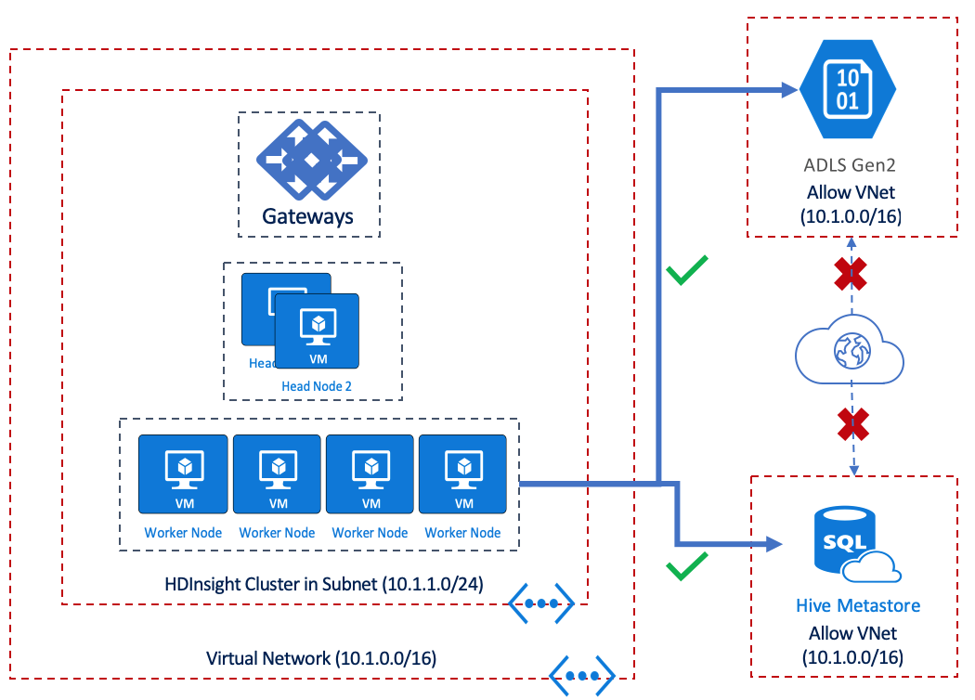

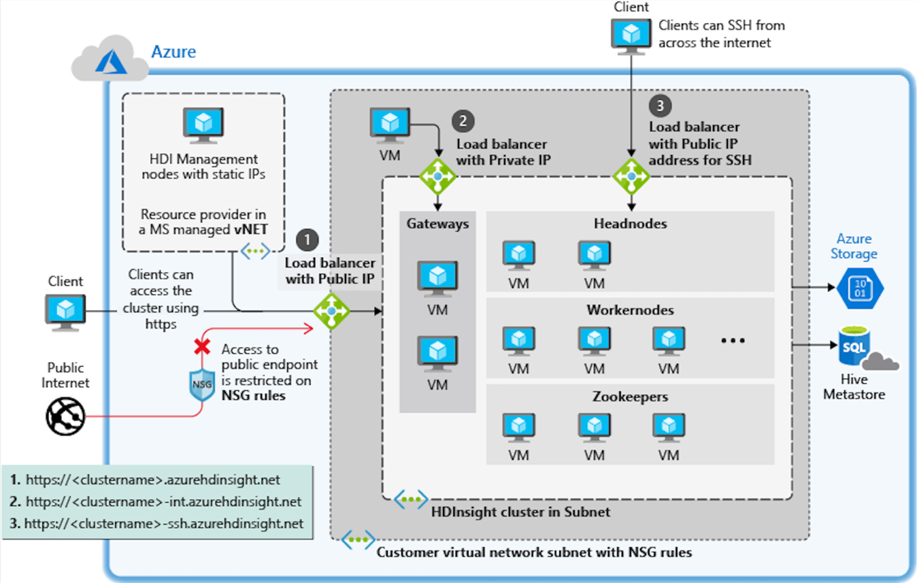

Nedan visas ett exempel på en arkitekturrepresentation av ett HDInsight-kluster som distribueras med nätverkssäkerhet och en tillhörande diskussion om hur detta uppnås. De svarta pilarna representerar inkommande trafik och de blå pilarna representerar utgående trafik

Målet med ovanstående design är att se till att endast nätverkstrafik från betrodda källor kan nå HDInsight-klustret och nätverkstrafiken som lämnar HDInsight-klustret går till ett betrott mål. Dessutom är nätverkstrafik som når lagrings- och metaarkivtjänster begränsad till trafik från HDInsight.

Låt oss öka detaljnivån i designen ovan genom att titta på följande områden

- Inkommande säkerhet och klusteråtkomst

- Utgående säkerhet

- VNet-tjänstslutpunkter.

Ingående säkerhet

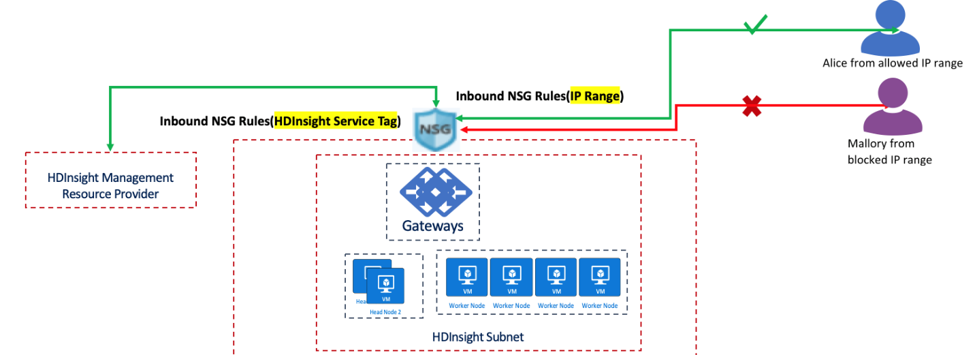

Inkommande nätverkssäkerhet uppnås med hjälp av en nätverkssäkerhetsgrupp (NSG) som tilldelas till undernätet. NSG använder HDInsight-tjänsttaggar och IP-intervall för att begränsa inkommande trafik till betrodda källor.

I ovanstående representation skapas två uppsättningar med inkommande säkerhetsregler i gruppen Nätverkssäkerhet. Den första inkommande säkerhetsregeln använder HDInsight Service-taggen för att tillåta inkommande trafik från HDInsights hälso- och hanteringstjänster. Den andra inkommande säkerhetsregeln är ett IP-intervall som gör att användare inom ett visst IP-adressintervall kan komma åt specifika portar i HDInsight (till exempel SSH-port 22).

Inkommande nätverkssäkerhet uppnås med hjälp av NSG-regler i det undernät där HDInsight-klustret distribueras. Nedan visas ett exempel på hur dessa NSG-regler kan skapas.

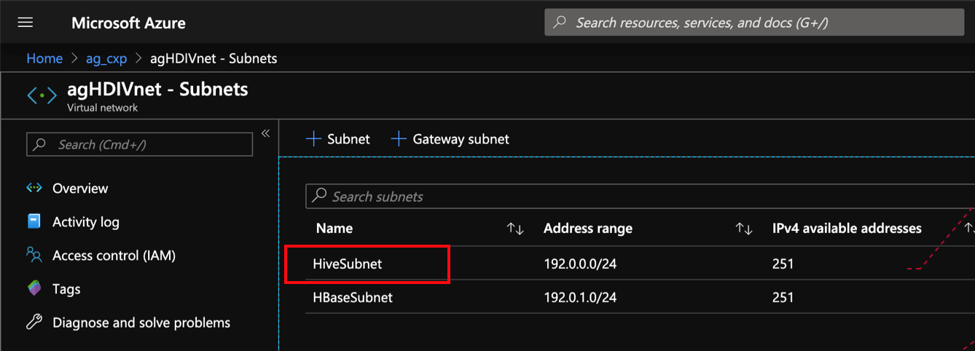

Skapa ett virtuellt nätverk med flera undernät efter behov. Ett av dessa undernät är avsett att vara värd för HDInsight-klustret och kommer att associeras med NSG.

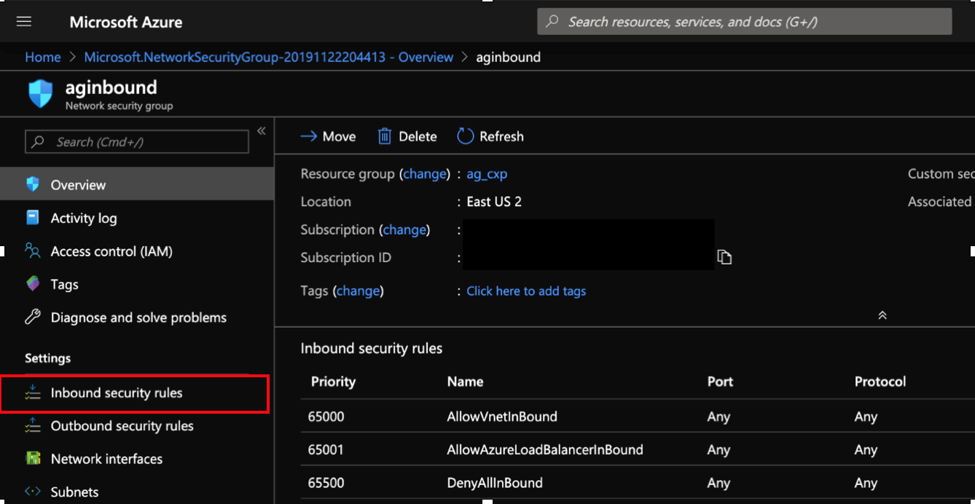

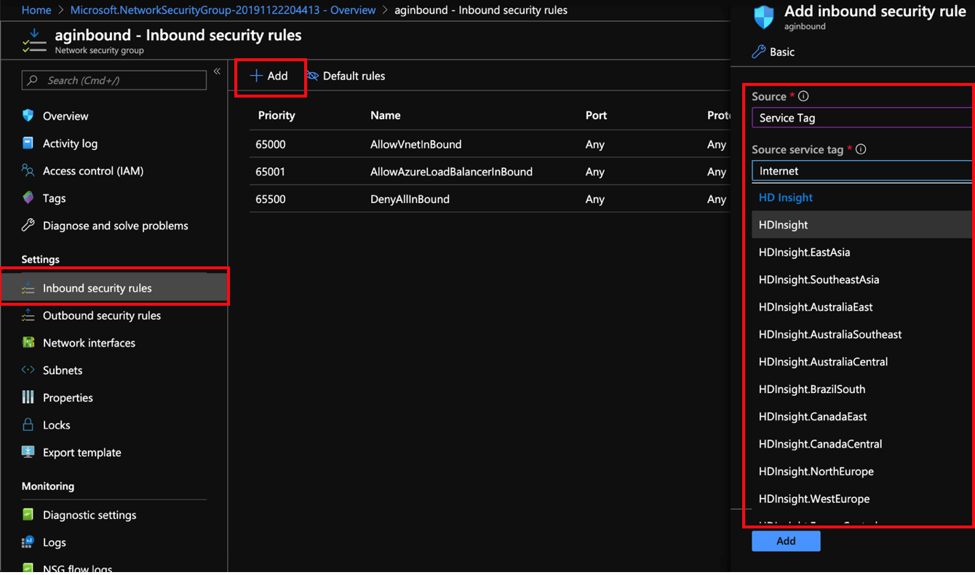

Skapa en nätverkssäkerhetsgrupp (NSG). I NSG finns det två uppsättningar med säkerhetsregler, Inkommande och Utgående under avsnittet Inställningar till vänster. Vi använder avsnittet Inkommande säkerhetsregler och lägger till ytterligare regler i den befintliga uppsättningen regler.

Identifiera den region där HDInsight-tjänsten ska distribueras och identifiera de tjänsttaggar som skulle behöva användas baserat på regionen. Beroende på region och nivå av restriktiva behörigheter kan det finnas permutationer och kombinationer av tjänsttaggar som du skulle behöva tillämpa för att uppnå målet. Klicka på Lägg till för att skapa ytterligare regler för inkommande säkerhet i nätverkssäkerhetsgruppen och tilldela tjänsttaggar baserat på distributionsregionen.

Nedan visas ett exempel på kombinationen av taggen Region till tjänst. En fullständig lista över kombinationer av regioner till tjänsttaggar finns i NSG-tjänsttaggar (Network Security Group) för Azure HDInsight.

| Typ av tjänsttagg | Land | Region | Service Tag | beskrivning |

|---|---|---|---|---|

| Global | Inte tillämpligt | Inte tillämpligt | HDInsight | Enkel global tjänsttagg för HDInsight |

| Regional | USA | Västra USA 2 | HDInsight.WestUS2 | Tagg för enskild tjänst |

| Regional | USA | USA, östra 2 | HDInsight.EastUS2 HDInsight.WestUS HDInsight.EastUS | Kombination av tjänsttaggar |

| Regional | Kina | Kina, norra | HDInsight.ChinaNorth HDInsight.ChinaEast | Kombination av tjänsttaggar |

- Baserat på dina designkrav kan du nu lägga till ytterligare regler i avsnittet Inkommande regler för att tillåta inkommande trafik från andra betrodda källor.

HDInsight-klusteråtkomst med distribuerat med ett VNet

Ur säkerhetssynpunkt är vanligtvis alla offentliga slutpunkter till HDInsight-klustret inte tillgängliga, i så fall finns det flera alternativa sätt att komma åt ett HDInsight-kluster i ett VNet och visas i exempelrepresentationen nedan. HDInsight-kluster när de skapas i ett virtuellt nätverk exponerar både offentliga och privata lastbalanserade slutpunkter.

I nätverkssökväg 1 blockeras åtkomsten till klustret via allmänt offentligt Internet, men NSG-regler kan skapas för att tillåta specifika klienter utanför Azure säker åtkomst till klustret via en offentlig slutpunkt med https via port 443 med hjälp av https://< clustername.azurehdinsight.net>.

För att kringgå NSG:n i nätverkssökväg 2 skapas en jumpbox i det virtuella nätverk där HDInsight-undernätet finns. Användarna kan använda RDP i den här jumpboxen och sedan komma åt den privata HDInsight-slutpunkten med <klusternamn> via port 443 med hjälp av https://< clustername.azurehdinsight.net>.

I nätverkssökväg 3 ändras NSG-regler för en klient utanför Azure för att få ssh-åtkomst till klustret via den offentliga slutpunkten via port 22 med hjälp av https://< clustername-ssh.azurehdinsight.net>.

Utgående säkerhet

Trafik från HDInsight måste tillåtas till flera mål för att tjänsten ska fungera korrekt. Men man måste också vara försiktig för att se till att dessa mål är betrodda.

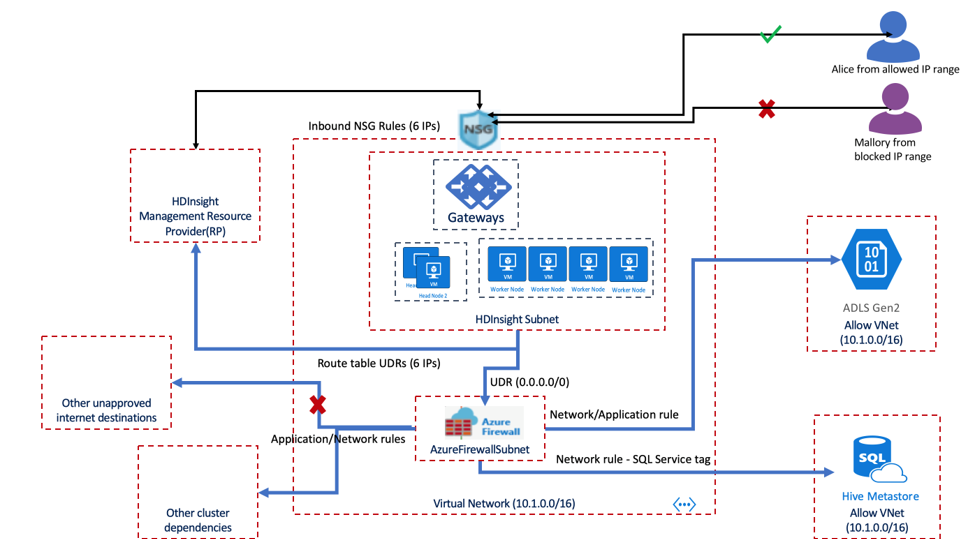

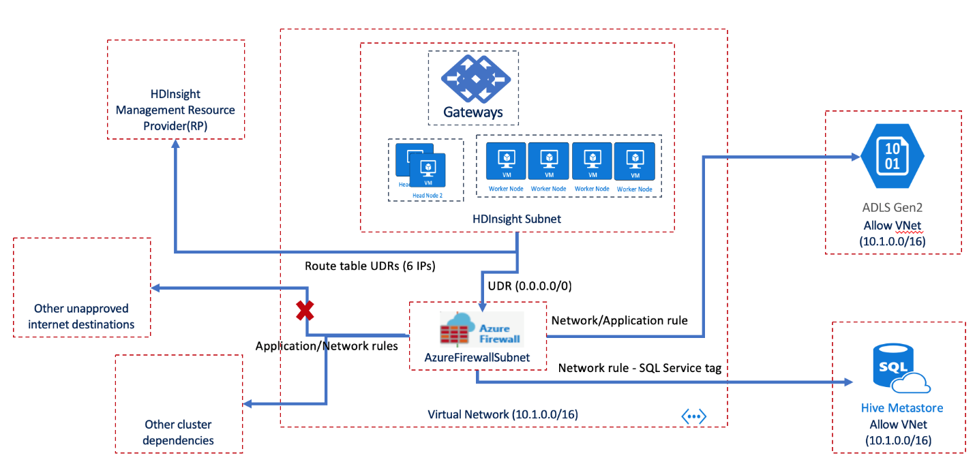

HDInsights utgående trafikberoenden definieras med fullständigt kvalificerade domännamn (FQDN) och har inte statiska IP-adresser. Eftersom IP-adresserna för FQDN kan komma att ändras kan NSG:er inte användas för att styra utgående trafik från ett HDInsight-kluster. Därför används Azure Firewall-tjänsten – eller en virtuell nätverksinstallation med kundens värd i stället för att styra utgående trafik från ett kluster. I praktiska scenarier kanaliseras trafik som flödar ut från HDInsight-undernätet med hjälp av en användardefinierad väg (UDR) till en virtuell nätverksinstallation eller en Azure-brandvägg som sedan tillåter utgående trafik baserat på säkerhetsregler som definierats med HDInsight-tjänsttaggen.

I exemplet nedan kan du se att utgående trafik från HDInsight-undernätet flödar till en Azure Firewall där en utvärdering av HDInsight Service-taggen utförs för att säkerställa att utgående trafik som är avsedd för ett betrott mål. Även om trafik tillåts till Metaarkiv, Lagring och HDInsight-hanterings-IP osv. blockeras trafik till icke godkända Internetmål. Medan destinationerna i HDInsight Service-taggen underhålls av Microsoft, kan kunder med specifika krav för utgående trafik som inte uppfylls av HDInsight-tjänsttaggen välja att skapa en egen tjänsttagg från en publicerad lista till HDInsight FQDN som de kan underhålla och uppdatera. Information om routningstabellkonfigurationer och brandväggsinställningar kan granskas på sidan Begränsa utgående trafik för HDInsight

Stegen nedan krävs för att aktivera begränsningar för utgående trafik:

- Skapa en Azure Firewall

- Lägga till regler för program- och utgående säkerhetsnätverk i brandväggen

- Skapa en användardefinierad väg

Tjänstslutpunkter för virtuellt nätverk

Tjänstslutpunkter för virtuellt nätverk utökar identiteten för ett virtuellt nätverk till en Azure-tjänst. Om du aktiverar VNet-tjänstslutpunkter på en tjänst får du åtkomst till tjänsten från en specifik kombination av VNet/undernät och dirigerar sedan trafik från det undernätet till tjänsten via en optimal och säker sökväg. Resurser som lagringskonto och SQL-metaarkiv som HDInsight-tjänsten behöver åtkomst till kan skyddas via VNET-tjänstslutpunkter enligt exempelarkitekturen nedan.

I det här exemplet konfigureras VNet-tjänstslutpunkter på ADLS Gen2 Storage och Hive Metastore Service (på Azure SQL Server) och tillåter trafik från det virtuella HDInsight-nätverket.

Steg för att skapa VNet-tjänstslutpunkter beskrivs mer detaljerat i avsnittet Säkerhet för dataåtkomst.