Så här fungerar Microsoft Defender för IoT

I den här lektionen beskriver vi hur Microsoft Defender för IoT fungerar i bakgrunden.

Flexibel distribution

Defender för IoT stöder flera och flexibla distributionslösningar:

- Molndistributioner: OT-sensorer, distribuerade på fysiska eller virtuella enheter, ansluter till Defender för IoT i Azure Portal. Använd Azure Portal för att hantera dina sensorer och sensordata och för att integrera med andra Microsoft-tjänster som Microsoft Sentinel.

- Luftgapade nätverk: Distribuera Defender för IoT helt lokalt och anslut till ett lokalt SIEM-system (säkerhetsinformation och händelsehantering). Du kan integrera med Microsoft Sentinel direkt eller med en rad SOC-partnerverktyg, till exempel Splunk, IBM QRadar och ServiceNow.

- Hybriddistributioner: Om du vill arbeta i en hybridmiljö kan du hantera dina lokala sensorer lokalt och fortfarande ansluta till en molnbaserad SIEM, till exempel Microsoft Sentinel.

Defender för IoT-sensorer

Defender för IoT-sensorer distribueras lokalt som en virtuell eller fysisk installation. De identifierar och övervakar kontinuerligt nätverksenheter och samlar in ICS-nätverkstrafik (Industrial Control System).

Sensorer använder passiv eller agentlös övervakning för IoT/OT-enheter. Sensorerna ansluter till en SPAN-port eller nätverks-TAP för att köra djuppaketsinspektion på IoT/OT-nätverkstrafik.

All datainsamling, bearbetning, analys och avisering sker direkt på sensordatorn, vilket gör processen idealisk för platser med låg bandbredd eller anslutning med hög latens. Endast metadata överförs till Azure Portal för hantering.

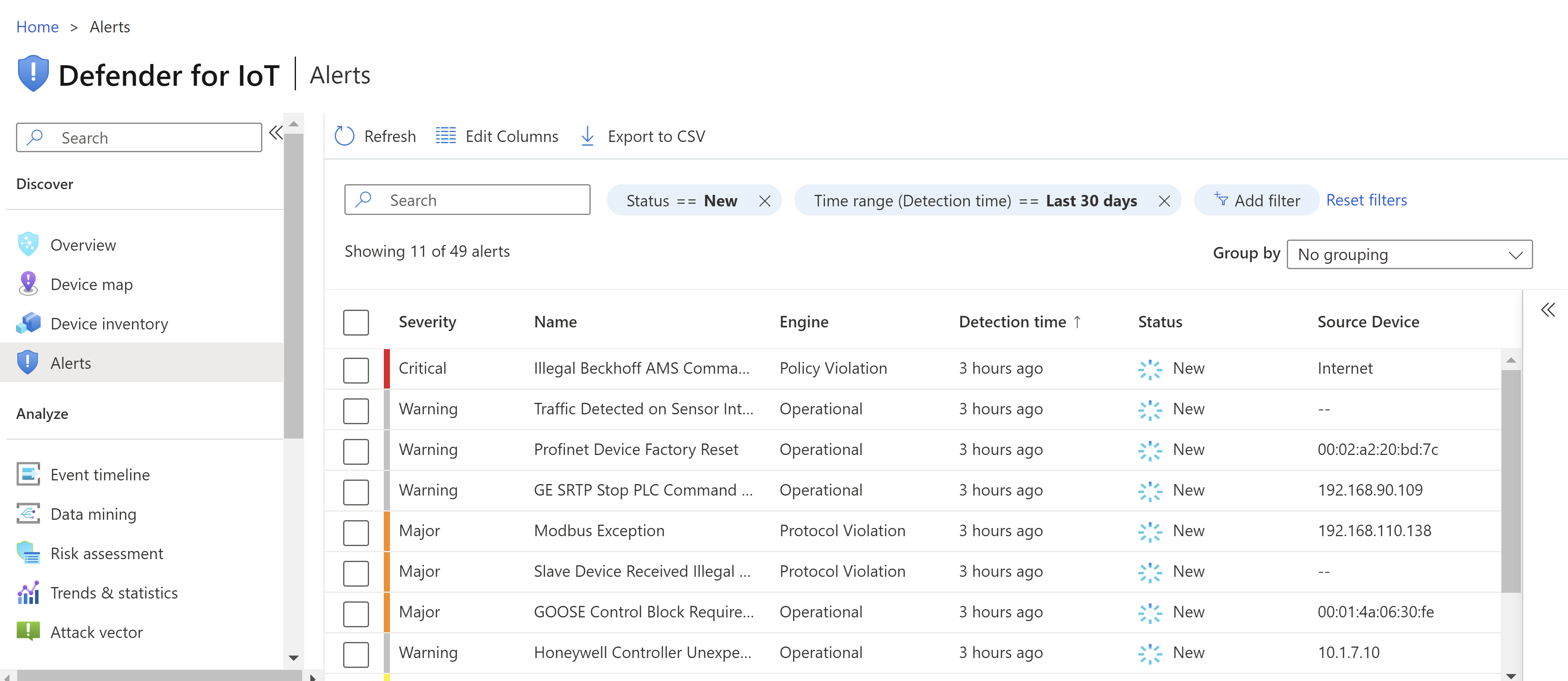

Följande bild visar en exempelbild från sidan Aviseringar i en sensorkonsol. Den visar aviseringarna som utlöses av de enheter som är anslutna till den här sensorn.

Defender för IoT-maskininlärningsmotorer

Självinlärning – eller maskininlärning – analysmotorer i Defender för IoT eliminerar behovet av att uppdatera signaturer eller definiera regler. Defender för IoT-motorer använder ICS-specifik beteendeanalys och datavetenskap för att kontinuerligt analysera OT-nätverkstrafik för:

- Anomalier.

- Skadlig kod.

- Driftproblem.

- Protokollöverträdelser.

- Avvikelser i nätverksaktivitetens baslinje.

Defender för IoT-sensorer innehåller även fem analysidentifieringsmotorer som utlöser aviseringar baserat på analys av både realtids- och förinspelad trafik:

- Principöverträdelseidentifieringsmotor: Använder maskininlärning för att varna om avvikelser i baslinjebeteendet, till exempel obehörig användning av specifika funktionskoder, åtkomst till specifika objekt eller ändringar i enhetskonfigurationen. Exempel är DeltaV-programvaruversion som ändrats, ändringar av inbyggd programvara och otillåtna PLC-programmeringsaviseringar.

- Identifieringsmotor för protokollöverträdelse: Identifierar användningen av paketstrukturer och fältvärden som strider mot ICS-protokollspecifikationer. Exempel är Modbus-undantag och initiering av en föråldrad funktionskodaviseringar .

- Identifieringsmotor för skadlig kod: Identifierar beteenden som indikerar förekomsten av känd industriell skadlig kod. Exempel är Conficker, Black Energy, Havex, WannaCry, NotPetya och Triton.

- Avvikelseidentifieringsmotor: Identifierar ovanlig kommunikation från dator till dator och beteenden. Exempel är överdrivna SMB-inloggningsförsök eller PLC-genomsökningar.

- Motor för identifiering av driftincidenter: Identifierar driftproblem som tillfällig anslutning, vilket kan tyda på tidiga tecken på fel i utrustningen. När en enhet till exempel inte svarar och kan kopplas från kan aviseringar skickas med ett Siemens S7 stop PLC-kommando .