Vad är Microsoft Defender för IoT?

Microsoft Defender för IoT tillhandahåller passiv och agentlös övervakning med tillgångsidentifiering och säkerhetsövervakning i affärskritiska nätverksmiljöer. Defender for IoT är en lösning för nätverksidentifiering och svar som är specialbyggd för att identifiera och skydda IoT/OT-enheter.

Defender för IoT använder IoT/OT-medveten beteendeanalys och hotinformation. Det går utöver signaturbaserade lösningar för att fånga moderna hot. Till exempel kan nolldagars skadlig kod och livsstilstaktik missas av statiska indikatorer på kompromisser, men fångas av Defender för IoT.

Defender för IoT hjälper OT- och IT-team att automatiskt identifiera ohanterade tillgångar, anslutningar och kritiska sårbarheter. Använd Defender för IoT för att identifiera avvikande eller obehörigt beteende utan att påverka IoT/OT-stabilitet eller prestanda.

Identifiera ditt nätverk

Har du insyn i alla enheter i nätverket? Du kan bara skydda enheter som du känner till. Om vi använder vårt exempel på ett byggnadshanteringsföretag kan identifieringen omfatta enheter som hissar, parkeringsplatsingångar, kameror och belysningssystem.

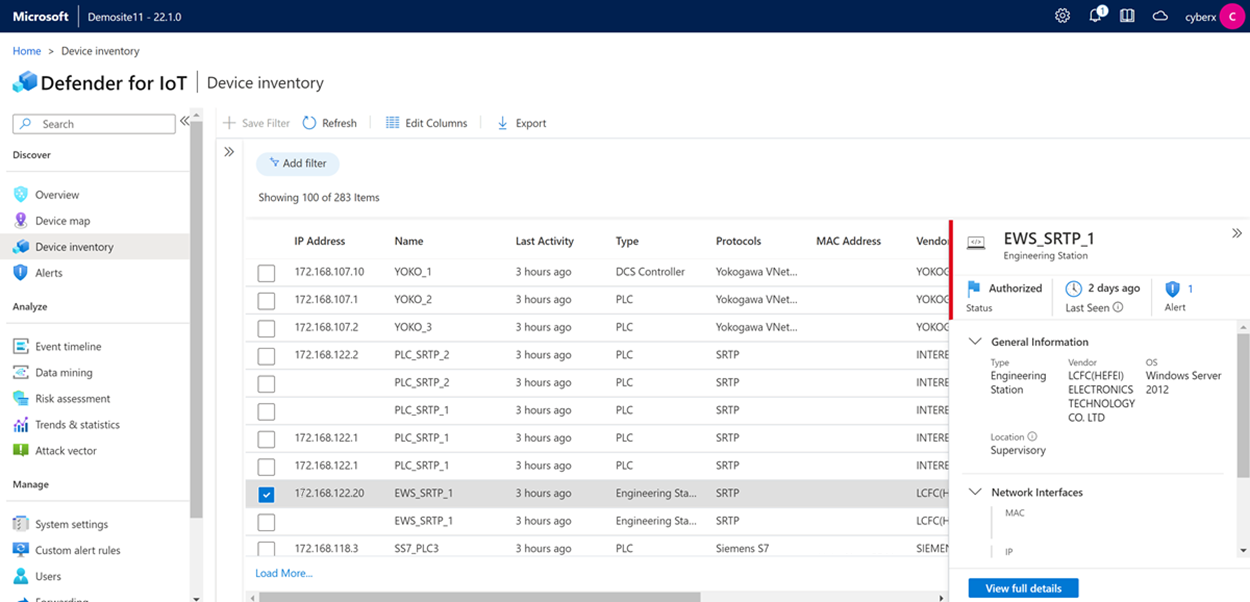

Defender för IoT-sensorkonsolen innehåller en sida för enhetsinventering och en enhetskarta . Båda ger detaljerad information om var och en av OT/IoT-enheterna i nätverket och anslutningarna mellan dem.

Enhetsinventering: Visa enhetsinformation som IP-adresser och leverantörer, relaterade protokoll, inbyggd programvara och aviseringar som är relaterade till enheten.

Enhetskarta: Visa ot-enhetsanslutningssökvägar, OT/IoT-nätverkstopologier och mappning över Purdue-modellen för ICS-säkerhet.

Du kan till exempel särskilt använda enhetskartan när du implementerar en Nolltillit princip. Du måste förstå anslutningarna mellan dina enheter för att segmentera enheterna i sina egna nätverk och hantera detaljerad åtkomst.

Hantera nätverksrisker och sårbarheter

När du har fått insyn och förståelse för enheterna i nätverket vill du hålla reda på någon av enheternas risker och sårbarheter.

Rapporter om Riskbedömning i Defender för IoT är tillgängliga från varje sensorkonsol. Rapporterna hjälper dig att identifiera sårbarheter i nätverket. Säkerhetsrisker kan till exempel omfatta obehöriga enheter, okopplade system, obehöriga Internetanslutningar och enheter med oanvända öppna portar.

Du kan använda rapporterade data för att prioritera aktiviteter när du minimerar risker för dina mest känsliga OT/IoT-tillgångar, inklusive alla enheter vars kompromiss skulle ha stor inverkan på din organisation. Exempel på påverkan kan vara säkerhetsincidenter, intäktsförlust eller stöld av känsliga IP-adresser.

Håll dig uppdaterad med den senaste hotinformationen

När säkerhetslandskapet förändras och utvecklas uppstår nya risker och hot hela tiden. Defender for IoT-säkerhetsforskningsgruppen, avsnitt 52, är ett OT/IoT-fokuserat team av säkerhetsforskare och dataforskare. Sektion 52-teamet består av experter på hotjakt, omvänd teknik för skadlig kod, incidenthantering och dataanalys.

Avsnitt 52 kurerar kontinuerligt hotinformationspaket som skapats specifikt för OT/IoT-miljöer. Paketen innehåller de senaste:

- Problem som signaturer för skadlig kod, skadliga DNS-frågor och skadliga IP-adresser.

- Vanliga sårbarheter och exponeringar för uppdatering hantering av säkerhetsrisker rapportering för Defender för IoT.

- Tillgångsprofiler som förbättrar funktionerna för identifiering av Defender för IoT-tillgångar.

Du kan hålla dig uppdaterad med de senaste OT/IoT-hoten genom att hålla en Defender for IoT-distribution uppdaterad med de senaste hotinformationspaketen.

Hantera dina webbplatser och sensorer

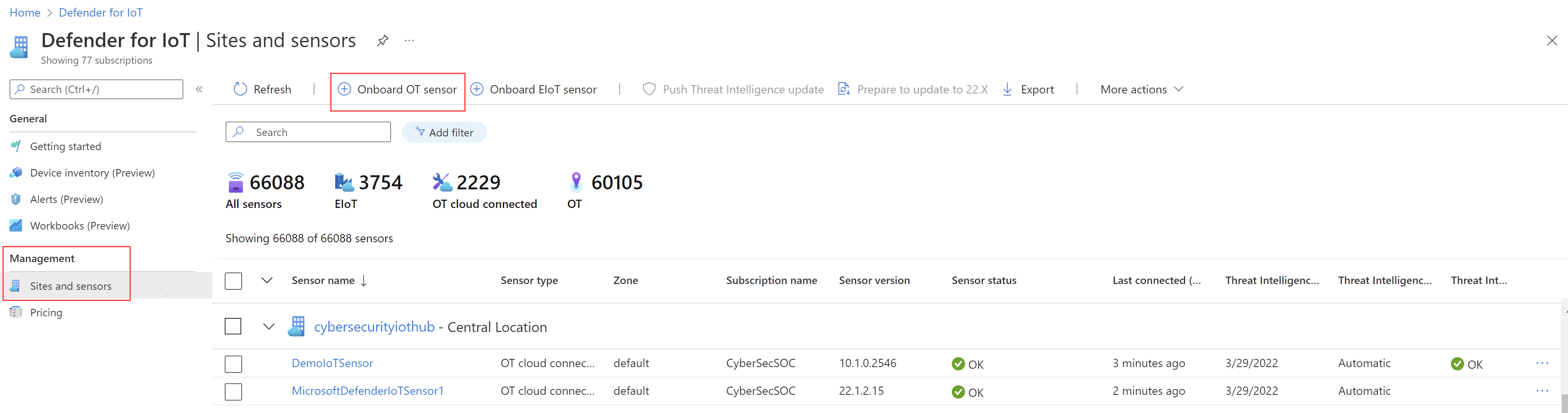

Även om du kan distribuera Defender for IoT i en rent luftgapad, lokal miljö, kan du även registrera lokala enhetssensorer från molnet med hjälp av Azure Portal. Du kan använda sidan Komma igång för att registrera dina sensorer till en specifik Azure-prenumeration och resurs. Att distribuera från portalen är användbart om du vill sänka drift- och underhållskraven för dina hanteringssystem och om du har andra Microsoft- och Azure-tjänster distribuerade.

Registrerade sensorer visas på sidan Defender för IoT-platser och sensorer i Azure Portal. Den här sidan ser bekant ut för erfarna Azure-användare och visar information för varje webbplats och sensor. Du kan använda sidan Platser och sensorer för att visa varje sensors zon, anslutningsstatus och uppdateringsstatus för hotinformation. Du kan också använda den för att lägga till fler sensorer i distributionen.

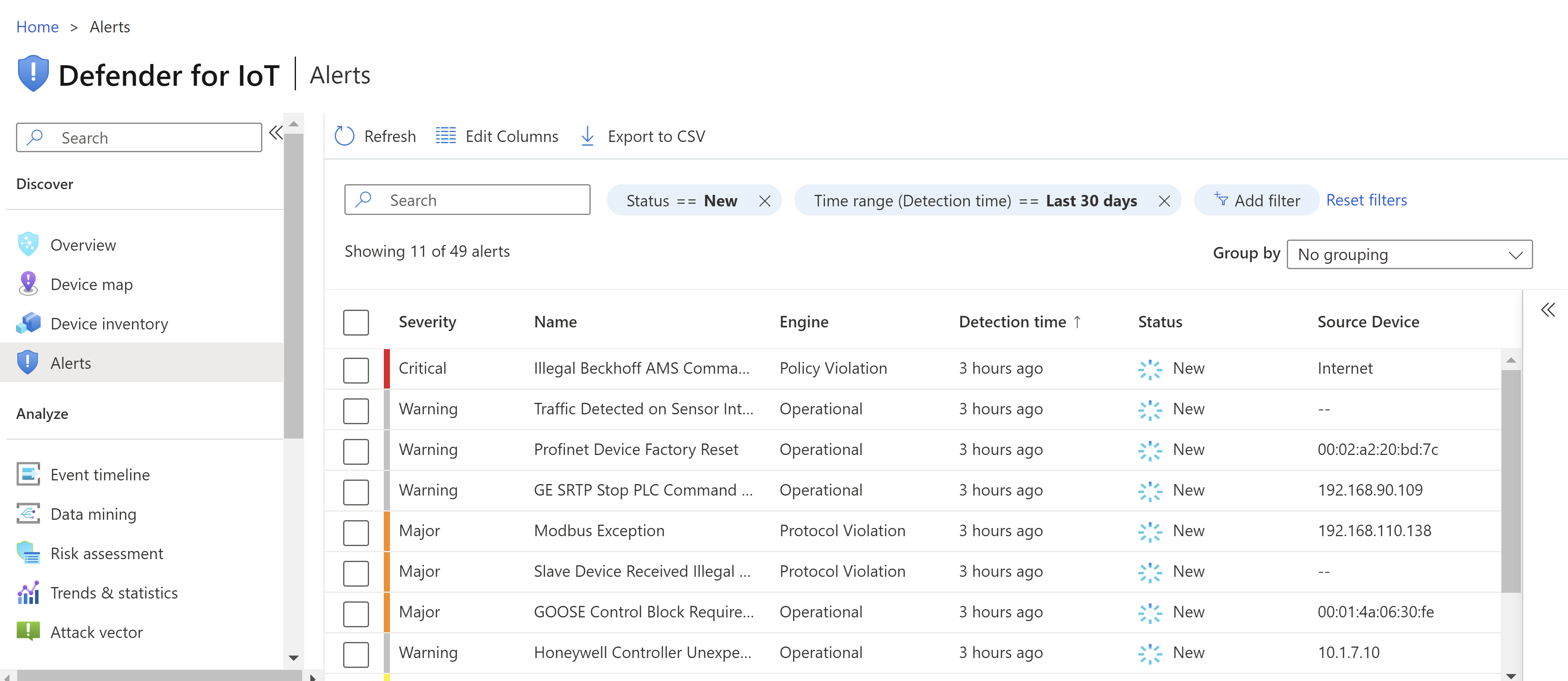

När du har registrerat platser och sensorer i Defender för IoT kan du använda driftaviseringar för att övervaka de händelser som inträffar i nätverket. Driftaviseringar är användbara om du har felaktig eller felkonfigurerad utrustning. Med Defender for IoT genomsöker du till exempel nätverket hela tiden, så du kan identifiera en felkonfigurerad teknisk arbetsyta och snabbt åtgärda de bakomliggande orsakerna till dina problem.

Integrera med andra Microsoft- och partnertjänster

Om du har andra system som distribueras för säkerhetsövervakning och styrning kan du integrera OT/IoT-säkerheten med dina andra system för att ge dina team en smidig upplevelse.

Du kan till exempel integrera Defender för IoT direkt med Microsoft Sentinel eller partnertjänster som Splunk, IBM QRadar eller ServiceNow.

Integrera Defender för IoT med andra tjänster för att:

- Dela upp silor som saktar ned kommunikationen mellan IT- och OT-teamen och ger ett gemensamt språk i olika system för att lösa problem snabbt.

- Hjälp dig att snabbt hantera attacker som korsar IT/OT-gränser, till exempel TRITON.

- Använd arbetsflöden, utbildning och verktyg som du har byggt upp i flera år för ditt SOC-team och tillämpa dem på IoT/OT-säkerhet.

Integrera med Microsoft Sentinel

Integreringen av Defender för IoT och Microsoft Sentinel hjälper SOC-team att identifiera och svara snabbare under hela tidslinjen för attacker. Integreringen av Defender för IoT och Microsoft Sentinel kan förbättra kommunikationen, processerna och svarstiden för säkerhetsanalytiker och OT-personal. Med Microsoft Sentinel-arbetsböcker, analysregler och spelböcker för säkerhetsåtgärder och svar kan du övervaka och svara på OT-hot som identifierats i Defender för IoT.

Installera Defender for IoT-dataanslutningsappen på din Microsoft Sentinel-arbetsyta. Defender for IoT-dataanslutningsappen levereras med följande inbyggda innehåll:

- Arbetsböcker: Använd Microsoft Sentinel-arbetsböcker för att visualisera och övervaka dina Defender for IoT-data från Microsoft Sentinel. Arbetsböcker tillhandahåller guidade undersökningar för OT-entiteter baserat på öppna incidenter, aviseringsmeddelanden och aktiviteter för OT-tillgångar.

- Analysregelmallar: Använd Microsoft Sentinel-analysregelmallar för att konfigurera incidentutlösare för aviseringar som genereras av Defender för IoT från OT-trafik.

Du kan sedan använda Microsoft Sentinel-spelböcker för att skapa automatiserade reparationsåtgärder som ska köras som en rutin för att automatisera och samordna hotsvar. Du kan köra spelböcker manuellt eller ställa in att de ska köras automatiskt som svar på specifika aviseringar eller incidenter. Använd en analysregel eller en automatiseringsregel som utlösare.