Implementera trafikroutning för virtuella nätverk

Azure skapar automatiskt en routningstabell för varje undernät inom ett virtuellt Azure-nätverk och lägger till systemstandardvägar i tabellen. Du kan åsidosätta vissa av Azures systemvägar med anpassade vägar och lägga till fler anpassade vägar i routningstabeller. Azure dirigerar trafik från ett undernät baserat på vägar i routningstabellen för ett undernät.

Systemvägar

Azure skapar automatiskt systemvägar och tilldelar vägarna till varje undernät i ett virtuellt nätverk. Du kan inte skapa eller ta bort systemvägar, men du kan åsidosätta vissa systemvägar med anpassade vägar. Azure skapar standardsystemvägar för varje undernät och lägger till andra valfria standardvägar till specifika undernät, eller varje undernät, när du använder specifika Azure-funktioner.

Standardvägar

Varje väg innehåller ett adressprefix och en nästa hopp-typ. När trafik lämnar ett undernät och skickas till en IP-adress inom en vägs adressprefix använder Azure vägen som innehåller prefixet. När ett virtuellt nätverk skapas skapar Azure automatiskt följande standardsystemvägar för varje undernät inom det virtuella nätverket:

Source

Adressprefix

Nästa hopp-typ

Standardvärde

Unikt för det virtuella nätverket

Virtuellt nätverk

Standardvärde

0.0.0.0/0

Internet

Standardvärde

10.0.0.0/8

Ingen

Standardvärde

192.168.0.0/16

Ingen

Standardvärde

100.64.0.0/10

Ingen

I routningstermer är ett hopp en vägpunkt på den övergripande vägen. Nästa hopp är därför nästa vägpunkt som trafiken dirigeras till på resan till slutdestinationen. Nästa hopptyper som anges i föregående tabell representerar hur Azure dirigerar trafik till det angivna adressprefixet. Nästa hopptyper definieras på följande sätt:

Virtuellt nätverk: Dirigerar trafik mellan adressintervall inom adressutrymmet för ett virtuellt nätverk. Azure skapar en väg med ett adressprefix som motsvarar varje adressintervall som definierats inom adressutrymmet för ett virtuellt nätverk. Azure dirigerar automatiskt trafik mellan undernät med de vägar som skapas för varje adressintervall.

Internet: dirigerar trafik som anges av adressprefixet till Internet. Systemstandardvägen anger adressprefixet 0.0.0.0/0. Azure dirigerar trafik för en adress som inte har angetts av ett adressintervall i ett virtuellt nätverk till Internet, såvida inte måladressen är för en Azure-tjänst. Azure dirigerar all trafik som är avsedd för tjänsten direkt till tjänsten via stamnätverket i stället för att dirigera trafiken till Internet. Du kan åsidosätta Azures standardsystemväg för adressprefixet 0.0.0.0/0 med en anpassad väg.

Ingen: Trafik som dirigeras till typen Ingen nästa hopp släpps i stället för att dirigeras utanför undernätet. Azure skapar automatiskt standardvägar för följande adressprefix:

- 10.0.0.0/8, 172.16.0.0/12 och 192.168.0.0/16: Reserverad för privat bruk i RFC 1918.

- 100.64.0.0/10: Reserverad i RFC 6598.

Valfria standardvägar

Azure lägger till standardsystemvägar för alla Azure-funktioner som du aktiverar. Beroende på funktion lägger Azure till valfria standardvägar till antingen specifika undernät i det virtuella nätverket eller till alla undernät i ett virtuellt nätverk. De systemvägar och nästa hopptyper som Azure kan lägga till är:

Source

Adressprefix

Nästa hopp-typ

Undernät i det virtuella nätverk som vägen läggs till i

Standardvärde

Unikt för det virtuella nätverket, till exempel 10.1.0.0/16

VNet-peering

Alla

Virtuell nätverksgateway

Prefix annonseras lokalt via BGP eller konfigureras i den lokala nätverksgatewayen

Virtuell nätverksgateway

Alla

Standardvärde

Flera

VirtualNetworkServiceEndpoint

Endast undernätet som en tjänstslutpunkt är aktiverad för

Peering för virtuellt nätverk (VNet): När du skapar en peering för virtuella nätverk mellan två virtuella nätverk läggs en väg till för varje adressintervall inom adressutrymmet för varje virtuellt nätverk.

Virtuell nätverksgateway: När du lägger till en virtuell nätverksgateway i ett virtuellt nätverk lägger Azure till en eller flera vägar med virtuell nätverksgateway som nästa hopptyp. Källan visas som virtuell nätverksgateway eftersom gatewayen lägger till vägarna i undernätet.

- Det finns gränser för hur många vägar du kan sprida till en virtuell Azure-nätverksgateway, så du bör sammanfatta lokala vägar till största möjliga adressintervall. Mer information om antalet vägar finns i Nätverksgränser.

VirtualNetworkServiceEndpoint: Azure lägger till offentliga IP-adresser för vissa tjänster i routningstabellen när du aktiverar en tjänstslutpunkt för tjänsten. Tjänstslutpunkter aktiveras för enskilda undernät i ett virtuellt nätverk, så att vägen endast läggs till i routningstabellen för ett undernät som en tjänstslutpunkt är aktiverad för. De offentliga IP-adresserna för Azure-tjänster ändras regelbundet och Azure hanterar uppdateringarna av routningstabellerna vid behov.

De nästa hopptyperna VNet-peering och VirtualNetworkServiceEndpoint läggs endast till i undernäts routningstabeller i virtuella nätverk som skapats via distributionsmodellen Azure Resource Manager. Nästa hopptyper läggs inte till i routningstabeller som är associerade med virtuella nätverksundernät som skapats via den klassiska distributionsmodellen.

Anpassade vägar

Om du vill styra hur nätverkstrafiken dirigeras mer exakt kan du åsidosätta de standardvägar som Azure skapar med hjälp av dina egna användardefinierade vägar (UDR). Den här tekniken kan vara användbar när du vill se till att trafiken mellan två undernät passerar genom en brandväggsinstallation.

Användardefinierade vägar

Du kan skapa anpassade eller användardefinierade(statiska) vägar i Azure för att åsidosätta Azures standardsystemvägar eller lägga till andra vägar i ett undernäts routningstabell.

I Azure kan varje undernät ha noll eller en associerad routningstabell. När du skapar en routningstabell och kopplar den till ett undernät kombineras vägarna i den med eller åsidosätter standardvägarna som Azure lägger till i ett undernät.

Du kan ange följande nästa hopptyper när du skapar en användardefinierad väg:

Virtuell installation: En virtuell installation är en virtuell dator som vanligtvis kör ett nätverksprogram som en brandvägg. När du skapar en väg med hopptypen virtuell installation anger du även en nästa hopp-IP-adress. IP-adressen kan vara:

- Ett nätverksgränssnitts privata IP-adress som är kopplad till en virtuell dator.

- Den privata IP-adressen till en intern lastbalanserare i Azure.

Virtuell nätverksgateway: Ange när du vill att trafik till specifika adressprefix dirigeras till en virtuell nätverksgateway. Den virtuella nätverksgatewayen måste skapas med typen VPN.

None (Ingen): Ange när du vill ta bort trafik till ett adressprefix, istället för att vidarebefordra trafiken till en destination.

Virtuellt nätverk: Ange när du vill åsidosätta standardroutning inom ett virtuellt nätverk.

Internet: Ange när du uttryckligen vill dirigera trafik till ett adressprefix till Internet.

Konfigurera användardefinierade vägar

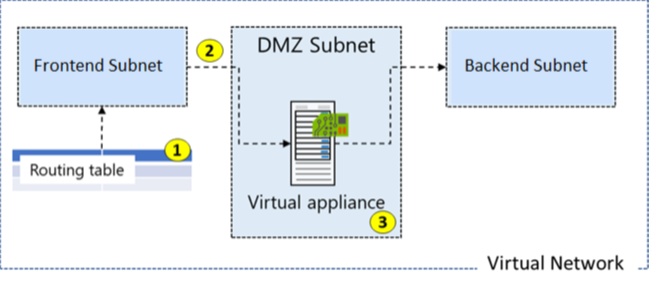

Här är ett exempel där du har ett virtuellt nätverk som innehåller tre undernät.

- Undernäten är Klientdel, DMZ och Serverdel. I DMZ-undernätet finns det en virtuell nätverksinstallation (NVA). NVA:er är virtuella datorer som hjälper till med nätverksfunktioner såsom routning och brandväggsoptimering.

- Du vill se till att all trafik från klientdelsundernätet går via NVA till serverdelsundernätet.

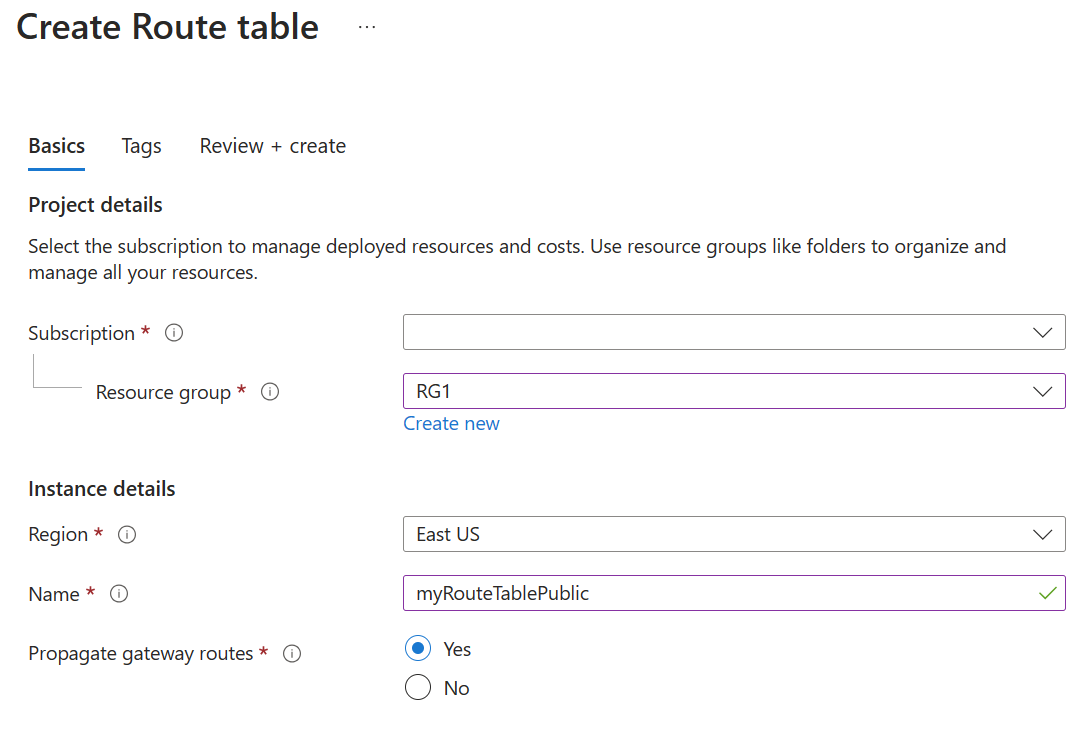

Skapa en routningstabell

Det är enkelt att skapa en routningstabell. Du anger Namn, Prenumeration, Resursgrupp och Plats. Du bestämmer dig också för att använda routningsspridning för virtuell nätverksgateway.

Vägar läggs automatiskt till i routningstabellen för alla undernät med spridning av virtuell nätverksgateway aktiverad. När du använder ExpressRoute ser spridning till att alla undernät hämtar routningsinformationen.

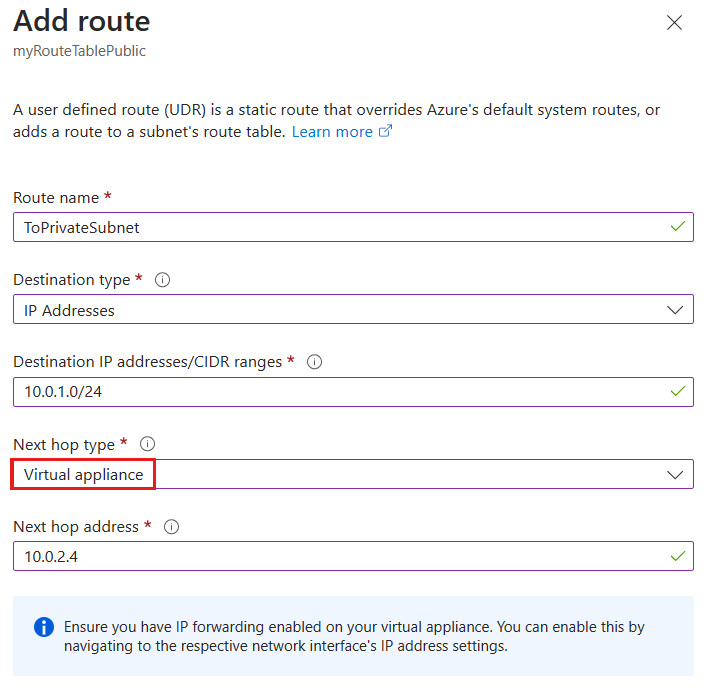

Skapa en anpassad väg

I vårt exempel

- Den nya vägen heter ToPrivateSubnet.

- Det privata undernätet är på 10.0.1.0/24.

- Vägen använder en virtuell installation. Observera de andra alternativen för next hop-typen: virtuell nätverksgateway, virtuellt nätverk, Internet och ingen.

- Den virtuella installationen finns på 10.0.2.4.

Sammanfattningsvis gäller den här vägen för alla adressprefix i 10.0.1.0/24 (privat undernät). Trafik som är på väg till dessa adresser skickas till den virtuella installationen med adressen 10.0.2.4.

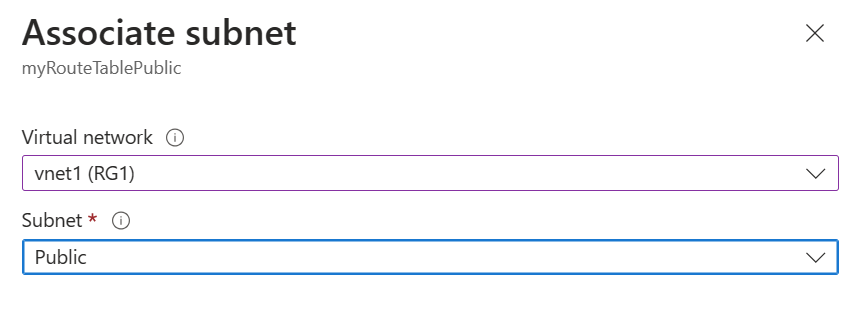

Associera routningstabellen

Det sista steget i vårt exempel är att associera det offentliga undernätet med den nya routningstabellen. Varje undernät kan ha noll eller en associerad routningstabell.

Kommentar

Som standard skulle trafik via systemvägar gå direkt till det privata undernätet. Men med en användardefinierad väg kan du tvinga trafiken genom den virtuella installationen.

Kommentar

I det här exemplet ska den virtuella installationen inte ha någon offentlig IP-adress och IP-vidarebefordring ska vara aktiverat.

Skydda ett virtuellt nätverk med hjälp av tvingad tunneltrafik

Med tvingad tunneltrafik kan du omdirigera eller ”tvinga” all Internetbunden trafik tillbaka till din lokala plats via en plats-till-plats-VPN-tunnel för kontroll och granskning. Om du inte konfigurerar tvingad tunneltrafik passerar internetbunden trafik från dina virtuella datorer i Azure alltid från Azure-nätverksinfrastrukturen direkt ut till Internet, utan att du kan kontrollera eller granska trafiken. Obehörig Internetåtkomst kan potentiellt leda till avslöjande av information eller andra typer av säkerhetsöverträdelser. Tvingad tunneltrafik kan konfigureras med hjälp av Azure PowerShell. Det går inte att konfigurera med hjälp av Azure Portal.

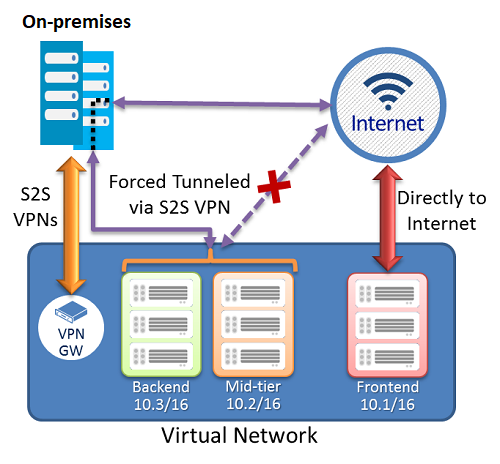

I följande exempel använder klientdelsundernätet inte tvingad tunneltrafik. Arbetsbelastningarna i klientdelsundernätet kan fortsätta att acceptera och svara på kundförfrågningar direkt från Internet. Undernäten Mid-tier och Backend tvingas tunneltrafik. Alla utgående anslutningar från dessa två undernät till Internet tvingas eller omdirigeras tillbaka till en lokal plats via en av VPN-tunnlarna för plats-till-plats (S2S).

Konfigurera tvingad tunneltrafik

Tvingad tunneltrafik i Azure konfigureras med hjälp av anpassade användardefinierade vägar för virtuella nätverk.

Varje virtuellt nätverksundernät har en inbyggd systemroutningstabell. Systemroutningstabellen har följande tre grupper med vägar:

- Lokala VNet-vägar: Dirigera direkt till de virtuella måldatorerna i samma virtuella nätverk.

- Lokala vägar: Dirigera till Azure VPN-gatewayen.

- Standardväg: Dirigera direkt till Internet. Paket som är avsedda för de privata IP-adresserna som inte omfattas av de föregående två vägarna tas bort.

För att konfigurera tvingad tunneltrafik måste du:

- Skapa en routningstabell.

- Lägg till en användardefinierad standardväg till VPN Gateway.

- Associera routningstabellen med lämpligt VNet-undernät.

Tvingad tunneltrafik måste associeras med ett VNet som har en routningsbaserad VPN-gateway.

- Du måste ange en standardplatsanslutning mellan de lokala platser som är anslutna till det virtuella nätverket.

- Den lokala VPN-enheten måste konfigureras genom att använda 0.0.0.0/0 som trafikväljare.

Med tvingad tunneltrafik kan du begränsa och inspektera Internetåtkomst från dina virtuella datorer och molntjänster i Azure.

Konfigurera Azures routningsserver

Azure Route Server förenklar dynamisk routning mellan din virtuella nätverksinstallation (NVA) och ditt virtuella nätverk. Azure Route Server är en fullständigt hanterad tjänst och har konfigurerats med hög tillgänglighet.

Azure Route Server förenklar konfiguration, hantering och distribution av din NVA i ditt virtuella nätverk.

Du behöver inte längre uppdatera routningstabellen manuellt på din NVA när dina virtuella nätverksadresser uppdateras.

Du behöver inte längre uppdatera användardefinierade vägar manuellt när din NVA meddelar nya vägar eller drar tillbaka gamla.

Du kan peer-koppla flera instanser av din NVA med Azure Route Server.

Gränssnittet mellan NVA och Azure Route Server baseras på ett vanligt standardprotokoll. Så länge din NVA stöder BGP kan du peer-koppla den till Azure Route Server.

Du kan distribuera Azure Route Server i något av dina nya eller befintliga virtuella nätverk.

Lär dig hur du distribuerar Azure Route Server

Diagnostisera ett problem med routning

Tänk dig att dina försök att ansluta till en specifik virtuell dator (VM) i ditt virtuella Azure-nätverk misslyckas beständigt. Du kan diagnostisera ett routningsproblem genom att visa de vägar som är effektiva för ett nätverksgränssnitt på en virtuell dator.

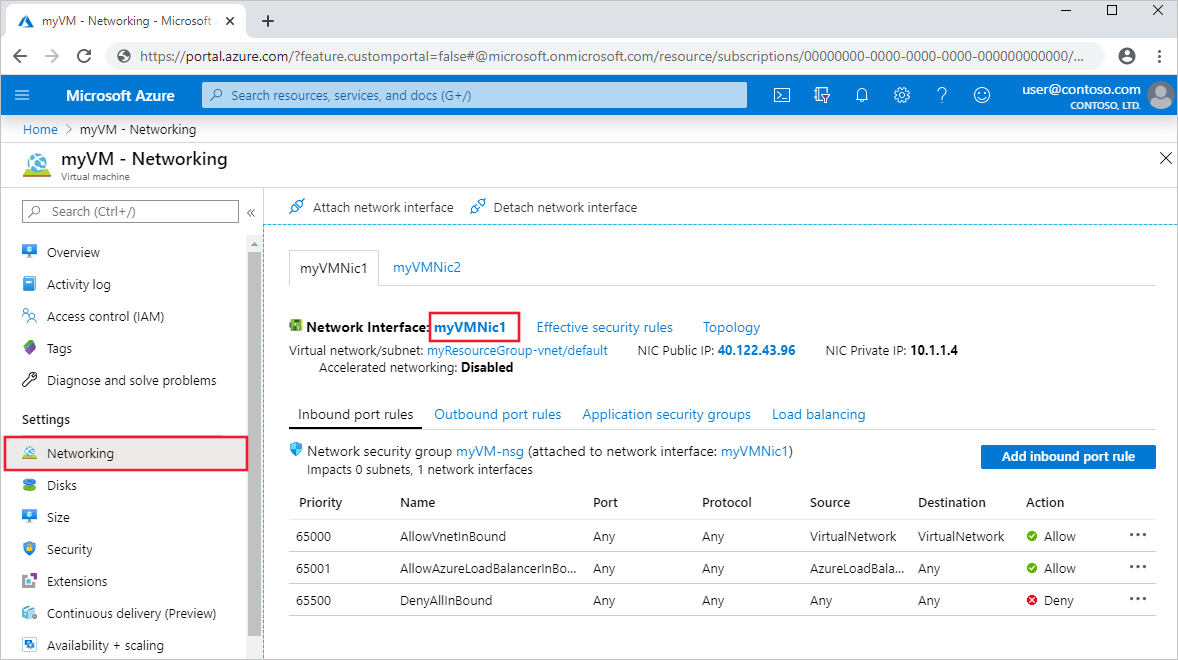

Du kan visa de effektiva vägarna för varje nätverksgränssnitt med hjälp av Azure Portal, Azure PowerShell eller Azure CLI. Följande steg visar exempel på varje teknik. I varje fall returneras endast utdata om den virtuella datorn är i körningstillståndet. Om det finns flera nätverksgränssnitt kopplade till den virtuella datorn kan du granska de effektiva vägarna för varje nätverksgränssnitt. Eftersom varje nätverksgränssnitt kan finnas i ett annat undernät kan varje nätverksgränssnitt ha olika effektiva vägar.

Visa effektiva vägar i Azure Portal

Logga in på Azure Portal med ett Azure-konto som har nödvändiga behörigheter.

I sökrutan anger du namnet på den virtuella dator som du vill undersöka.

Välj den virtuella datorn i sökresultaten.

Under Inställningar väljer du Nätverk och navigerar till nätverksgränssnittsresursen genom att välja dess namn.

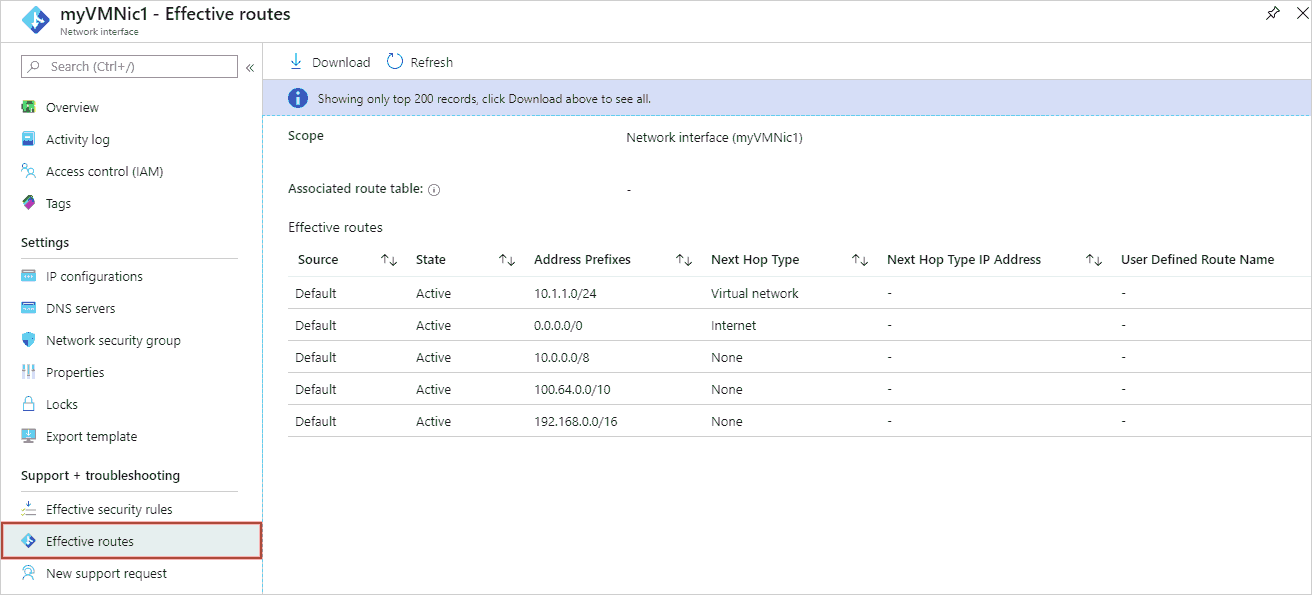

Under Support + felsökning väljer du Effektiva vägar. De effektiva vägarna för ett nätverksgränssnitt med namnet myVMNic1 visas i följande bild:

Visa effektiva vägar med hjälp av Azure PowerShell

Du kan visa de effektiva vägarna för ett nätverksgränssnitt med kommandot Get-AzEffectiveRouteTable. I följande exempel hämtas de effektiva vägarna för ett nätverksgränssnitt med namnet myVMNic1 som finns i en resursgrupp med namnet myResourceGroup:

Get-AzEffectiveRouteTable `

-NetworkInterfaceName myVMNic1 `

-ResourceGroupName myResourceGroup `

Lösa routningsproblemet

Du kan vidta åtgärder för att lösa routningsproblemet:

- Lägg till en anpassad väg för att åsidosätta en standardväg. Lär dig hur du lägger till en anpassad väg.

- Ändra eller ta bort en anpassad väg som gör att trafiken dirigeras till en oönstrad plats. Lär dig hur du ändrar eller tar bort en anpassad väg.

- Kontrollera att routningstabellen är associerad med rätt undernät (det som innehåller nätverksgränssnittet). Lär dig hur du associerar en routningstabell till ett undernät.

- Se till att enheter som Azure VPN-gateway eller virtuella nätverksinstallationer fungerar som avsett.

Välj det bästa svaret på respektive fråga.