Utforska virtuella Azure-nätverk

Virtuella Azure-nätverk (VNet) är den grundläggande byggstenen i ditt privata nätverk i Azure. Med virtuella nätverk kan du skapa komplexa virtuella nätverk som liknar ett lokalt nätverk, med andra fördelar med Azure-infrastruktur som skalning, tillgänglighet och isolering.

Varje virtuellt nätverk som du skapar har ett eget CIDR-block och kan länkas till andra virtuella nätverk och lokala nätverk så länge CIDR-blocken inte överlappar varandra. Du har också kontroll över DNS-serverinställningar för virtuella nätverk och segmentering av det virtuella nätverket i undernät.

Funktioner i virtuella Azure-nätverk

Med virtuella Azure-nätverk kan resurser i Azure kommunicera säkert med varandra, internet och lokala nätverk.

- Kommunikation med Internet. Alla resurser i ett virtuellt nätverk kan som standard kommunicera utgående till Internet. Du kan kommunicera inkommande trafik till en resurs genom att tilldela en offentlig IP-adress eller en offentlig lastbalanserare. Du kan också använda en offentlig IP-adress eller en offentlig lastbalanserare för att hantera utgående anslutningar.

- Kommunikation mellan Azure-resurser. Det finns tre viktiga mekanismer som Azure-resursen kan kommunicera med: virtuella nätverk, VNet-tjänstslutpunkter och VNet-peering. Virtuella nätverk kan ansluta inte bara virtuella datorer, utan även andra Azure-resurser, till exempel App Service-miljön, Azure Kubernetes Service och Azure Virtual Machine Scale Sets. Du kan använda tjänstslutpunkter för att ansluta till andra typer av Azure-resurser, som Azure SQL-databaser och lagringskonton. När du skapar ett virtuellt nätverk kan dina tjänster och virtuella datorer i ditt virtuella nätverk kommunicera direkt och säkert med varandra i molnet.

- Kommunikation mellan lokala resurser. Utöka datacentret på ett säkert sätt. Du kan ansluta dina lokala datorer och nätverk till ett virtuellt nätverk med något av följande alternativ: Punkt-till-plats- virtuellt privat nätverk (VPN), plats-till-plats-VPN, Azure ExpressRoute.

- Filtrerar nätverkstrafik. Du kan filtrera nätverkstrafik mellan undernät med valfri kombination av nätverkssäkerhetsgrupper och virtuella nätverksinstallationer.

- Routning av nätverkstrafik. Azure dirigerar trafik mellan undernät, anslutna virtuella nätverk, lokala nätverk och Internet, som standard. Du kan implementera routningstabeller eller BGP-vägar (Border Gateway Protocol) för att åsidosätta de standardvägar som Azure skapar.

Designöverväganden för virtuella Azure-nätverk

Adressutrymme och undernät

Du kan skapa flera virtuella nätverk per region per prenumeration. Du kan skapa flera undernät i varje virtuellt nätverk.

virtuella nätverk

När du skapar ett virtuellt nätverk använder du adressintervall som räknas upp i RFC 1918. Dessa adresser är för privata, icke-utfällbara adressutrymmen.

- 10.0.0.0 – 10.255.255.255 (10/8 prefix)

- 172.16.0.0 – 172.31.255.255 (172.16/12 prefix)

- 192.168.0.0 - 192.168.255.255 (192.168/16 prefix)

Dessutom kan du inte lägga till följande adressintervall.

- 224.0.0.0/4 (Multicast)

- 255.255.255.255/32 (sändning)

- 127.0.0.0/8 (Loopback)

- 169.254.0.0/16 (Länklokal)

- 168.63.129.16/32 (intern DNS)

Azure tilldelar resurser i ett virtuellt nätverk en privat IP-adress från det adressutrymme som du etablerar. Om du till exempel distribuerar en virtuell dator i ett virtuellt nätverk med undernätets adressutrymme 192.168.1.0/24 tilldelas den virtuella datorn en privat IP-adress som 192.168.1.4. Azure reserverar de fyra första och sista IP-adresserna för totalt fem IP-adresser i varje undernät. Dessa adresser är x.x.x.0-x.x.x.3 och undernätets sista adress.

IP-adressintervallet 192.168.1.0/24 har till exempel följande reserverade adresser:

- 192.168.1.0

- 192.168.1.1 (Reserverad av Azure för standardgatewayen.)

- 192.168.1.2, 192.168.1.3 (Reserverad av Azure för att mappa Azure DNS-IP-adresser till VNet-utrymmet.)

- 192.168.1.255 (Nätverkssändningsadress.)

När du planerar att implementera virtuella nätverk måste du tänka på:

- Kontrollera att adressutrymmena inte överlappar varandra. Kontrollera att ditt VNet-adressutrymme (CIDR-block) inte överlappar organisationens andra nätverksintervall.

- Krävs någon säkerhetsisolering?

- Behöver du minimera eventuella IP-adresseringsbegränsningar?

- Finns det anslutningar mellan virtuella Azure-nätverk och lokala nätverk?

- Finns det någon isolering som krävs för administrativa ändamål?

- Använder du alla Azure-tjänster som skapar egna virtuella nätverk?

Undernät

Ett undernät är ett ip-adressintervall i det virtuella nätverket. Du kan segmentera virtuella nätverk i olika storleksundernät och skapa så många undernät som du behöver för organisation och säkerhet inom prenumerationsgränsen. Du kan sedan distribuera Azure-resurser i ett specifikt undernät. Precis som i ett traditionellt nätverk kan du med undernät segmentera ditt VNet-adressutrymme i segment som är lämpliga för organisationens interna nätverk. Det minsta IPv4-undernätet som stöds är /29 och det största är /2 (med CIDR-undernätsdefinitioner). IPv6-undernät måste vara exakt /64 i storlek. När du planerar att implementera undernät bör du tänka på:

- Varje undernät måste ha ett unikt adressintervall som anges i CIDR-format (Classless Inter-Domain Routing).

- Vissa Azure-tjänster kräver ett eget undernät.

- Undernät kan användas för trafikhantering. Du kan till exempel skapa undernät för att dirigera trafik via en virtuell nätverksinstallation.

- Du kan begränsa åtkomsten till Azure-resurser till specifika undernät med en tjänstslutpunkt för virtuellt nätverk. Du kan skapa flera undernät och aktivera en tjänstslutpunkt för vissa undernät, men inte andra.

Fastställa en namngivningskonvention

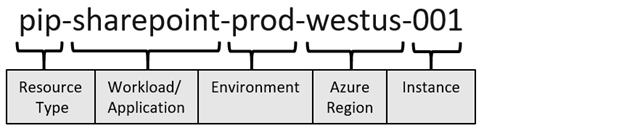

Som en del av din Azure-nätverksdesign är det viktigt att planera namngivningskonventionen för dina resurser. En effektiv namngivningskonvention består av resursnamn från viktig information om varje resurs. Ett välvalt namn hjälper dig att snabbt identifiera resursens typ, dess associerade arbetsbelastning, dess distributionsmiljö och den Azure-region som är värd för den. En offentlig IP-resurs för en SharePoint-produktionsarbetsbelastning som finns i regionen USA, västra kan till exempel vara pip-sharepoint-prod-westus-001

Alla Azure-resurstyper har ett omfång som definierar den nivå som resursnamn måste vara unika. En resurs måste ha ett unikt namn inom omfånget. Det finns fyra nivåer som du kan ange ett omfång: hanteringsgrupp, prenumeration, resursgrupp och resurs. Omfång är hierarkiska, där varje hierarkinivå gör omfånget mer specifikt.

Ett virtuellt nätverk har till exempel ett resursgruppsomfång, vilket innebär att det bara kan finnas ett nätverk med namnet vnet-prod-westus-001 i varje resursgrupp. Andra resursgrupper kan ha ett eget virtuellt nätverk med namnet vnet-prod-westus-001. Undernät är begränsade till virtuella nätverk, så varje undernät i ett virtuellt nätverk måste ha ett distinkt namn.

Förstå regioner och prenumerationer

Alla Azure-resurser skapas i en Azure-region och prenumeration. En resurs kan bara skapas i ett virtuellt nätverk som finns i samma region och prenumeration som resursen. Du kan dock ansluta virtuella nätverk som finns i olika prenumerationer och regioner. Azure-regioner är viktiga att tänka på när du utformar ditt Azure-nätverk i förhållande till din infrastruktur, dina data, program och slutanvändare.

Du kan distribuera så många virtuella nätverk som du behöver i varje prenumeration, upp till prenumerationsgränsen. Vissa större organisationer med globala distributioner har till exempel flera virtuella nätverk som är anslutna mellan regioner.

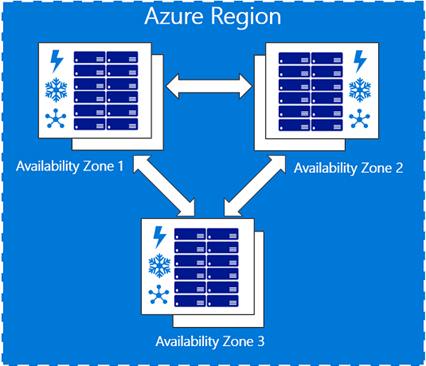

Tillgänglighetszoner i Azure

Med en Azure-tillgänglighetszon kan du definiera unika fysiska platser i en region. Varje zon utgörs av ett eller flera datacenter som är utrustade med oberoende kraft, kylning och nätverk. Den fysiska separationen av Tillgänglighetszoner i en region är utformad för att säkerställa hög tillgänglighet för dina Azure-tjänster och skyddar program och data från datacenterfel.

Du bör överväga tillgänglighetszoner när du utformar ditt Azure-nätverk och planera för tjänster som stöder tillgänglighetszoner.

Azure-tjänster som stöder Tillgänglighetszoner delas in i tre kategorier:

- Zonindeliga tjänster. Resurser kan fästas i en speciell zon. Till exempel kan virtuella datorer, hanterade diskar eller standard-IP-adresser fästas i en viss zon. Den här planeringen möjliggör ökad motståndskraft genom att en eller flera instanser av resurser sprids över zoner.

- Zonredundanta tjänster. Resurser replikeras eller distribueras automatiskt mellan zoner. Azure replikerar data mellan tre zoner så att ett zonfel inte påverkar dess tillgänglighet.

- Icke-regionala tjänster. Tjänsten är tillgänglig från Azure-geografiska områden och är motståndskraftig mot zonomfattande avbrott.