Förstå Microsoft Defender XDR i ett Security Operations Center (SOC)

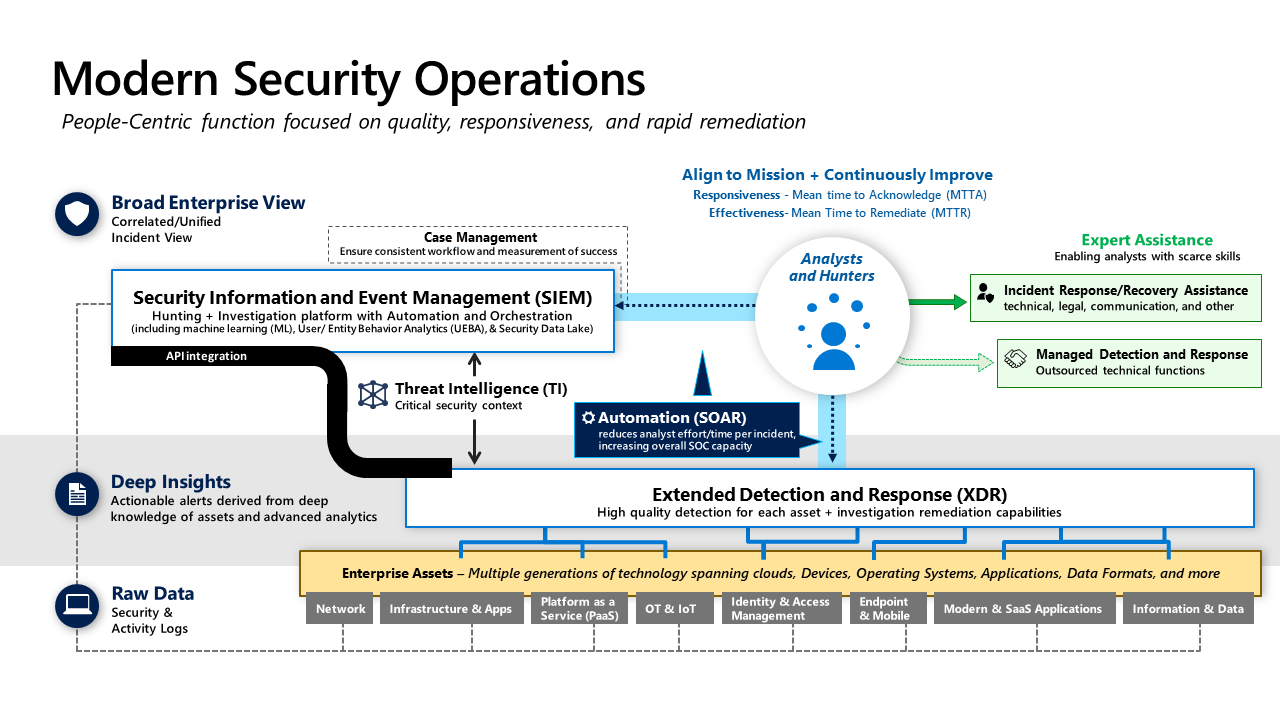

Följande bild ger en översikt över hur Microsoft Defender XDR och Microsoft Sentinel är integrerade i ett Modern Security Operations Center (SOC).

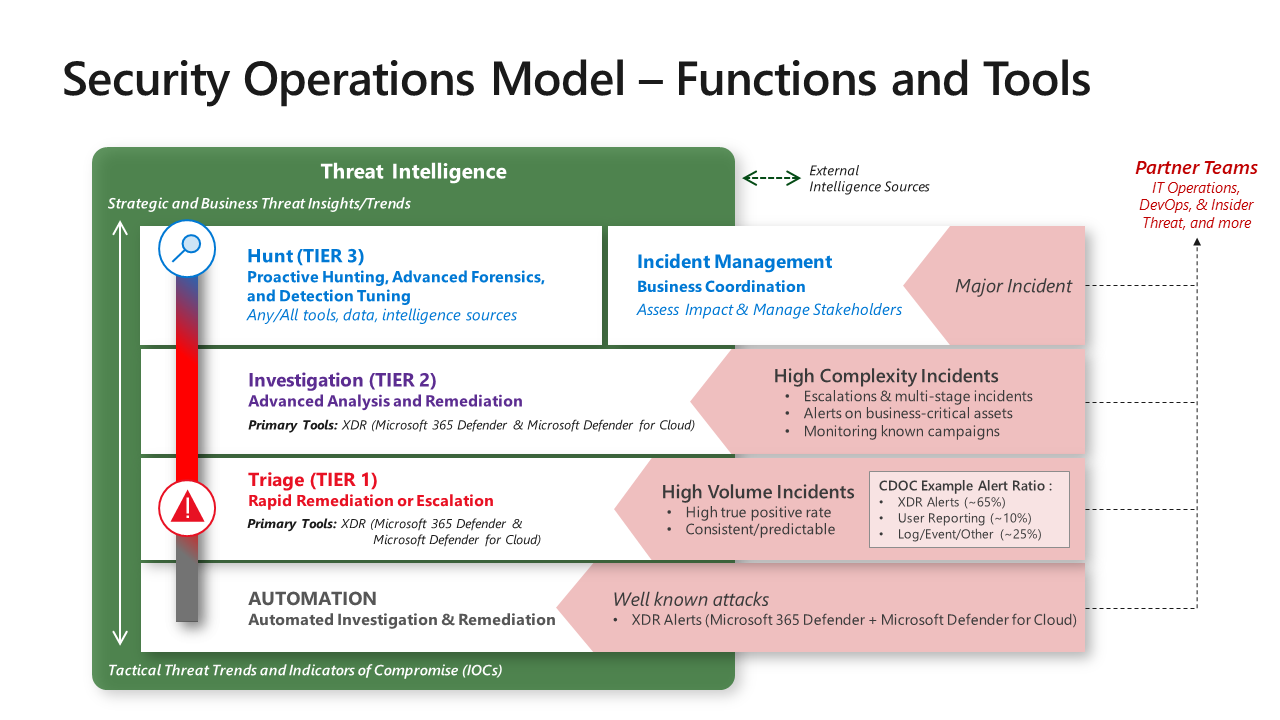

Security Operations Model – Funktioner och verktyg

Även om tilldelningen av ansvarsområden till enskilda personer och team varierar beroende på organisationens storlek och andra faktorer, består säkerhetsåtgärderna av flera olika funktioner. Varje funktion/team har ett primärt fokusområde och måste också ha ett nära samarbete med andra funktioner och externa team för att vara effektiva. Det här diagrammet visar hela modellen med fullt bemannade team. I mindre organisationer kombineras dessa funktioner ofta till en enda roll eller ett team, som utförs av IT-åtgärder (för tekniska roller) eller utförs som en tillfällig funktion av ledarskap/ombud (för incidenthantering)

Kommentar

Vi refererar främst till analytikerna efter teamnamnet, inte nivånumren eftersom dessa team har unika specialiserade färdigheter, de är inte en literal ranking/hierarkisk värde.

Sortering och automatisering

Vi börjar med att hantera reaktiva aviseringar – som börjar med:

Automation – Nästan realtidslösning av kända incidenttyper med automatisering. Det här är väldefinierade attacker som organisationen har sett många gånger.

Triage (även kallat Nivå 1) – Triage-analytiker fokuserar på snabb reparation av en stor mängd välkända incidenttyper som fortfarande kräver (snabb) mänsklig bedömning. Dessa har ofta till uppgift att godkänna automatiserade reparationsarbetsflöden och identifiera allt avvikande eller intressant som motiverar eskalering eller samråd med undersökningsteam (nivå 2).

Viktiga lärdomar för Triage och Automation:

- 90 % sann positiv – Vi rekommenderar att du ställer in en kvalitetsstandard på 90 % sann positiv för alla aviseringsflöden som kräver att en analytiker svarar så att analytiker inte behöver svara på en stor mängd falska larm.

- Aviseringsförhållande – Enligt Microsofts erfarenhet från vårt Cyber Defense Operations Center producerar XDR-aviseringar de flesta aviseringar av hög kvalitet, där resten kommer från användarrapporterade problem, klassiska loggfrågebaserade aviseringar och andra källor

- Automatisering är en viktig möjliggörare för triageteam eftersom det hjälper till att stärka dessa analytiker och minska bördan av manuell ansträngning (till exempel tillhandahålla automatiserad undersökning och sedan uppmana dem att göra en mänsklig granskning innan de godkänner reparationssekvensen som skapades automatiskt för den här incidenten).

- Verktygsintegrering – en av de mest kraftfulla tidsbesparande teknikerna som har förbättrat tiden för reparation i Microsofts CDOC är integreringen av XDR-verktyg tillsammans i Microsoft Defender XDR så att analytiker har en enda konsol för slutpunkt, e-post, identitet med mera. Den här integreringen gör det möjligt för analytiker att snabbt upptäcka och rensa e-postmeddelanden om nätfiske mot angripare, skadlig kod och komprometterade konton innan de kan göra betydande skada.

- Fokus – De här teamen kan inte upprätthålla sin höga upplösningshastighet för alla typer av tekniker och scenarier, så de håller fokus begränsat till några tekniska områden och/eller scenarier. Oftast handlar det om användarproduktivitet, som e-post, slutpunktsaviseringar (jämfört med EDR som går in i undersökningar) och första svaret för användarrapporter.

Utrednings- och incidenthantering (nivå 2)

Det här teamet fungerar som eskaleringspunkt för problem från Triage (nivå 1) och övervakar direkt aviseringar som indikerar en mer avancerad angripare. Specifikt aviseringar som utlöser beteendeaviseringar, specialfallsaviseringar relaterade till affärskritiska tillgångar och övervakning för pågående attackkampanjer. Proaktivt granskar det här teamet också regelbundet aviseringskön för Triage-teamet och kan proaktivt jaga med XDR-verktyg på fritiden.

Det här teamet ger en djupare undersökning av en lägre mängd mer komplexa attacker, ofta flerstegsattacker som utförs av mänskliga attackoperatorer. Det här teamet lotsar nya/okända aviseringstyper till dokumentprocesser för Triage-team och automatisering, ofta inklusive aviseringar som genereras av Microsoft Defender för molnet på molnbaserade appar, virtuella datorer, containrar och Kubernetes, SQL-databaser osv.

Incidenthantering – Det här teamet tar sig an de icke-tekniska aspekterna av att hantera incidenter, inklusive samordning med andra team som kommunikation, juridik, ledarskap och andra affärsintressenter.

Hantering av jakt och incidenter (nivå 3)

Det här är ett tvärvetenskapligt team som fokuserar på att identifiera angripare som kan ha gått igenom de reaktiva identifieringarna och hantera stora händelser som påverkar verksamheten.

- Hunt – Det här teamet jagar proaktivt efter oupptäckta hot, hjälper till med eskaleringar och avancerad kriminalteknik för reaktiva undersökningar och förfinar aviseringar/automatisering. Dessa team arbetar i mer av en hypotesdriven modell än en reaktiv aviseringsmodell och är också där röda/lila team ansluter till säkerhetsåtgärder.

Hur det kommer samman

För att ge dig en uppfattning om hur detta fungerar ska vi följa en gemensam incidentlivscykel

- Triage-analytikern (nivå 1) gör anspråk på en avisering om skadlig kod från kön och undersöker (till exempel med Microsoft Defender XDR-konsolen)

- Även om de flesta triagefall snabbt åtgärdas och stängs, observerar analytikern den här gången att skadlig kod kan kräva mer involverad/avancerad reparation (till exempel enhetsisolering och rensning). Triage eskalerar ärendet till undersökningsanalytikern (nivå 2), som tar ledningen för undersökningen. Triage-teamet har möjlighet att fortsätta engagera sig och lära sig mer (undersökningsteamet kan använda Microsoft Sentinel eller en annan SIEM för bredare kontext)

- Undersökningen verifierar undersökningsslutsatser (eller gräver vidare i den) och fortsätter med reparation, avslutar ärendet.

- Senare kan Hunt (nivå 3) märka det här fallet när du granskar stängda incidenter för att söka efter vanliga eller avvikelser som är värda att undersöka:

- Identifieringar som kan vara berättigade till automatisk förmedling

- Flera liknande incidenter som kan ha en vanlig rotorsak

- Andra potentiella process-/verktygs-/aviseringsförbättringar I ett fall granskade nivå 3 ärendet och fann att användaren hade fallit för en teknisk bluff. Den här identifieringen flaggades sedan som en potentiellt högre prioritetsavisering eftersom bedragarna hade lyckats få åtkomst på administratörsnivå på slutpunkten. En högre riskexponering.

Hotinformation

Hotinformationsteam ger kontext och insikter för att stödja alla andra funktioner (med hjälp av en plattform för hotinformation (TIP) i större organisationer). Detta kan omfatta många olika fasetter, inklusive

- Reaktiv teknisk forskning för aktiva incidenter

- Proaktiv teknisk forskning om angripare, attacktrender, uppmärksammade attacker, nya tekniker osv.

- Strategisk analys, forskning och insikter för att informera affärsprocesser och tekniska processer och prioriteringar.

- Och mer