Utforska användningsfall för XDR-svar (Extended Detection & Response)

Följande är exempel på identifierings- och åtgärdsanvändningsfall.

Identifiering av hot

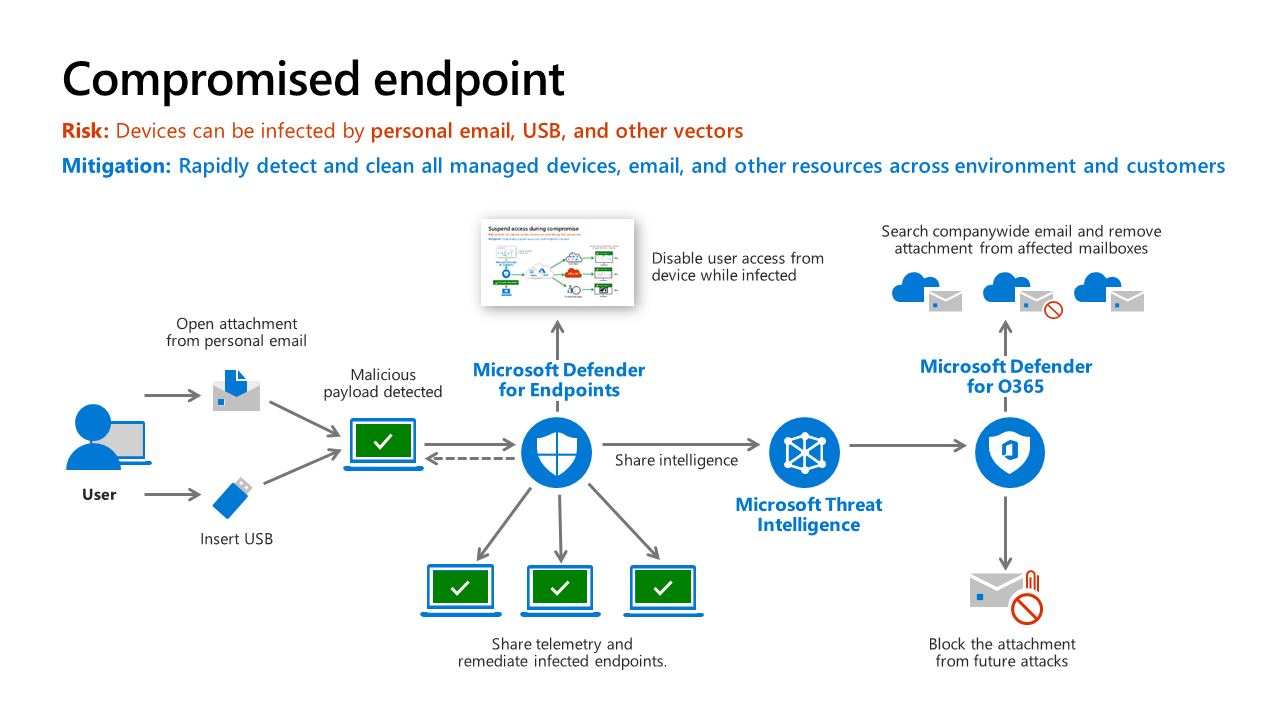

Det här scenariot visar ett fall där Microsoft Defender för Endpoint identifierar en skadlig nyttolast (som kan komma från valfri källa, inklusive personlig e-post eller en USB-enhet).

Offret får ett skadligt e-postmeddelande på ett personligt e-postkonto som inte skyddas av Microsoft Defender för Office 365 (MDO) eller en USB-enhet och öppnar den bifogade filen. När den bifogade filen öppnas infekterar den skadliga koden datorn. Användaren är inte medveten om att en attack har inträffat. Men Microsoft Defender för Endpoints (MDE) identifierar den här attacken, skapar en avisering om säkerhetsåtgärder och ger information om hotet mot säkerhetsteamet. Inaktivera användaråtkomst från enheten när den är infekterad – MDE kommunicerar med Intune om att risknivån på den här slutpunkten har ändrats. En Intune-efterlevnadsprincip som konfigurerats med en allvarlighetsgrad på MDE-risknivå utlöses och markerar kontot som inkompatibelt med organisationens princip. Villkorsstyrd åtkomst som skapats i Microsoft Entra-ID blockerar användaråtkomst till appar.

Åtgärder

MDE åtgärdar hot – antingen via automatiserad reparation, godkännande av automatiserad reparation av säkerhetsanalytiker eller manuell undersökning av hot.

MDE åtgärdar också det här hotet i företaget och i våra Microsoft MDE-kunder genom att lägga till information om den här attacken i Microsoft Threat Intelligence-systemet

Dela intelligens och återställa åtkomst

Återställ åtkomst – När de infekterade enheterna har åtgärdats signalerar MDE att Intune ändrar enhetens riskstatus och villkorsstyrd åtkomst för Microsoft Entra-ID och sedan ger åtkomst till företagsresurser (mer på nästa bild). Åtgärda hotvarianter i MDO och andra – Hotsignalerna i Microsoft Threat Intelligence används av Microsoft-verktyg som skyddar andra delar av organisationens attackyta. MDO och Microsoft Defender för molnet använda signalerna för att identifiera och åtgärda hot i e-post, office-samarbete, Azure med mera.

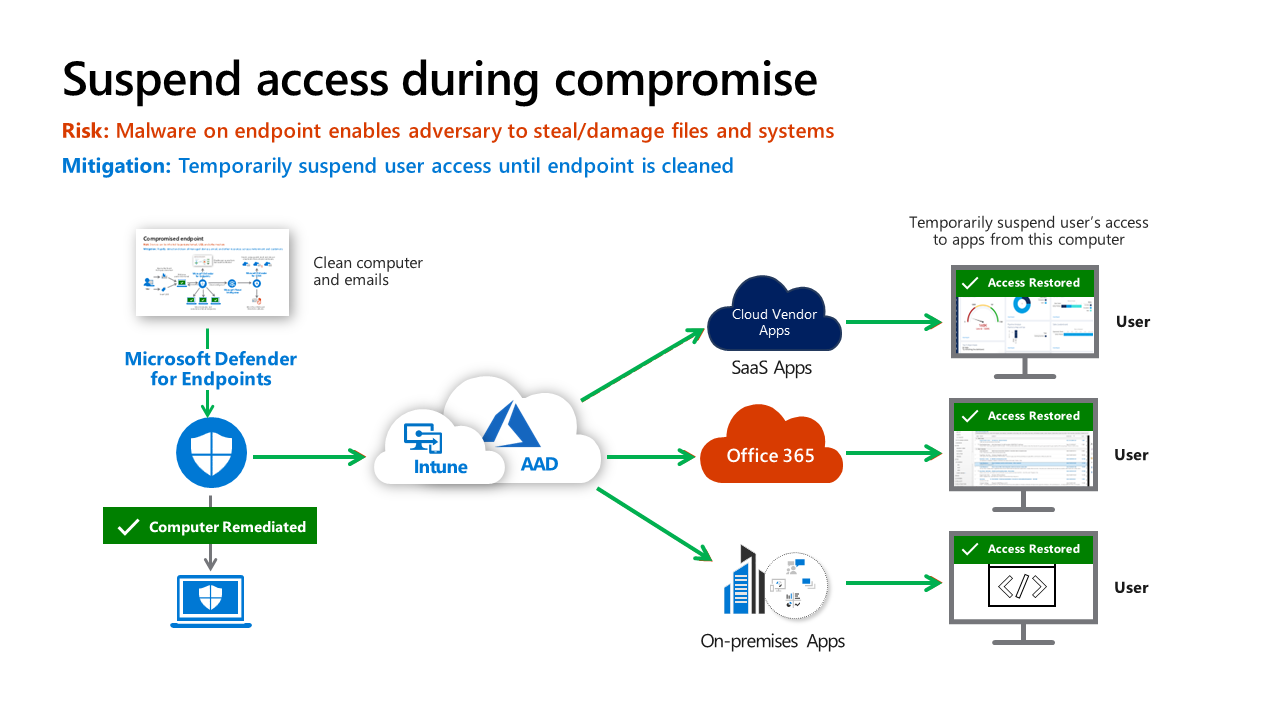

från föregående bild när användarens enhet fortfarande komprometterades

Begränsad åtkomst

Villkorlig åtkomst känner till enhetsrisken eftersom Microsoft Defender för Endpoint (MDE) meddelade Intune, som sedan uppdaterade enhetens efterlevnadsstatus i Microsoft Entra-ID.

Under den här tiden är användaren begränsad från att komma åt företagsresurser. Detta gäller för alla nya resursbegäranden och blockerar all aktuell åtkomst till resurser som stöder kontinuerlig åtkomstutvärdering (CAE). Personer kan utföra allmänna uppgifter för internetproduktivitet, till exempel forskning på YouTube, Wikipedia och allt annat som inte kräver företagsautentisering, men som inte har åtkomst till företagsresurser.

Åtkomsten har återställts

När hotet har åtgärdats och rensats ut utlöser MDE Intune för att uppdatera Microsoft Entra-ID och villkorlig åtkomst återställer användarens åtkomst till företagsresurser.

Detta minskar risken för organisationen genom att säkerställa att angripare som kan ha kontroll över dessa enheter inte kan komma åt företagsresurser, samtidigt som påverkan på användarproduktiviteten minimeras för att minimera avbrott i affärsprocesser.