När du ska använda Azure Firewall

Du vet vad Azure Firewall är och hur den fungerar. Nu behöver du några kriterier som hjälper dig att utvärdera om Azure Firewall och Azure Firewall Manager är lämpliga alternativ för ditt företag. Låt oss tänka på följande scenarier för att hjälpa dig att bestämma:

- Du vill skydda nätverket mot infiltration.

- Du vill skydda nätverket mot användarfel.

- Ditt företag inkluderar e-handel eller kreditkortsbetalningar.

- Du vill konfigurera eker-till-eker-anslutning.

- Du vill övervaka inkommande och utgående trafik.

- Nätverket kräver flera brandväggar.

- Du vill implementera hierarkiska brandväggsprinciper.

Som en del av utvärderingen av Azure Firewall och Azure Firewall Manager vet du att Contoso stod inför flera av dessa scenarier. Mer information finns i följande motsvarande avsnitt.

Du vill skydda nätverket mot infiltration

Ett vanligt mål för många skadliga aktörer är att infiltrera nätverket. Dessa inkräktare kanske vill använda dina nätverksresurser eller undersöka, stjäla eller förstöra känsliga eller upphovsrättsskyddade data.

Azure Firewall är utformat för att förhindra sådana intrång. En obehörig hackare kan till exempel försöka infiltrera nätverket genom att begära åtkomst till en nätverksresurs. Azure Firewall använder tillståndskänslig inspektion av nätverkspaket för att undersöka kontexten för sådana begäranden. Om en begäran är ett svar på tidigare legitim aktivitet tillåter brandväggen sannolikt begäran. Om en begäran kom till synes från ingenstans , som en begäran som skickas av en infiltratör, nekar brandväggen begäran.

Du vill skydda nätverket mot användarfel

Den kanske vanligaste metoden för att infiltrera ett nätverk eller installera skadlig kod på en nätverksdator är att lura en nätverksanvändare att klicka på en länk i ett e-postmeddelande. Den länken skickar användaren till en skadlig hackerkontrollerad webbplats som antingen installerar skadlig kod eller lurar användaren att ange autentiseringsuppgifter för nätverket.

Azure Firewall förhindrar sådana attacker genom att använda hotinformation för att neka åtkomst till kända skadliga domäner och IP-adresser.

Ditt företag inkluderar e-handel eller kreditkortsbetalningar

Har ditt företag en e-handelskomponent eller bearbetar det kreditkortsbetalningar online? I så fall kan ditt företag behöva följa PCI DSS (Payment Card Industry Data Security Standard). PCI DSS är en uppsättning säkerhetsstandarder som skapats och underhålls av PCI Security Standards Council. För att uppnå PCI-efterlevnad listar PCI DSS ett dussin krav. Här är det första kravet:

- Installera och underhålla en brandväggskonfiguration för att skydda korthållardata.

PCI DSS anger att du behöver konfigurera en brandväggskonfiguration som begränsar all inkommande och utgående trafik från ej betrodda nätverk och värdar. Brandväggen måste också neka all annan trafik förutom de protokoll som behövs för att bearbeta betalkort.

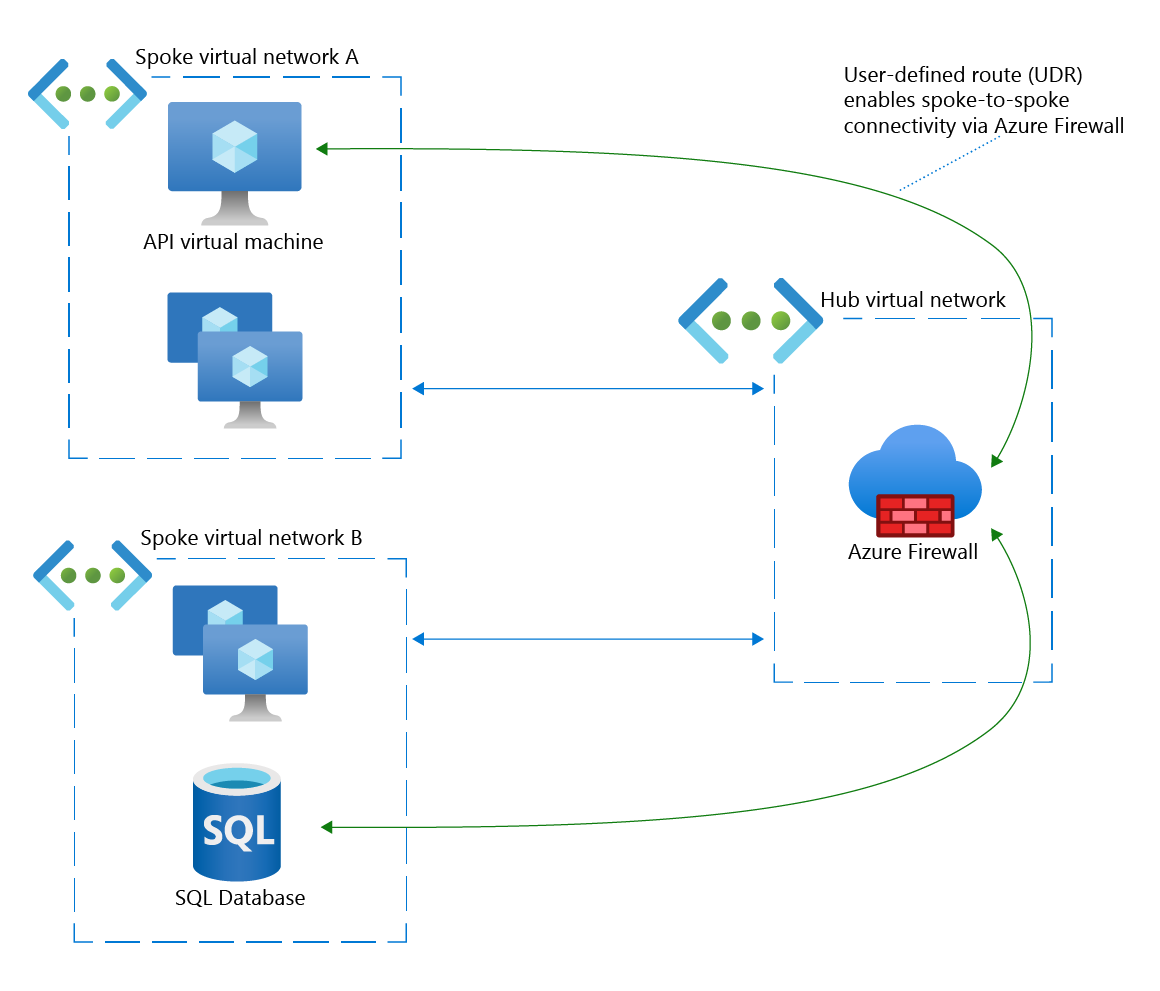

Du vill konfigurera eker-till-eker-anslutning

En typisk nätverkstopologi för nav och ekrar har följande egenskaper:

- Ett virtuellt nätverk som fungerar som en central anslutningspunkt – hubben.

- Ett eller flera virtuella nätverk som är peer-kopplade till hubben – ekrarna. Ett lokalt nätverk som är anslutet via en ExpressRoute-krets eller en VPN-gateway kan också betraktas som en eker i den här topologin.

Ekernätverken kan utbyta data med hubben, men ekrarna kan inte kommunicera direkt med varandra. Du kan behöva en sådan direktanslutning. Till exempel kan ett ekernätverk vara värd för ett programprogramprogrammeringsgränssnitt (API) som kräver information från en SQL-databas som distribueras i en annan eker.

En lösning är att peerkoppla ekernätverken med varandra. Det fungerar för några sådana anslutningar, men kan snabbt växa otympliga när antalet anslutningar ökar.

En enklare och säkrare lösning är att använda Azure Firewall för att konfigurera direktanslutning mellan ekrar. Du uppnår den här anslutningen genom att först distribuera en Azure Firewall-instans i hubben. Sedan konfigurerar du de virtuella ekernätverken med användardefinierade vägar (UDR) som specifikt dirigerar data genom brandväggen och vidare till den andra ekern.

Du vill övervaka inkommande och utgående trafik

Ditt företag kanske vill analysera detaljerade rapporter om inkommande och utgående nätverkstrafik. Det finns många orsaker till att kräva sådana rapporter, inklusive regelefterlevnad, framtvingande av företagsprinciper för Internetanvändning och felsökning av problem.

Du kan konfigurera Azure Firewall för att underhålla diagnostikloggar för fyra typer av brandväggsaktivitet:

- Programregler

- Nätverksregler

- Hotinformation

- DNS-proxy

Loggen för brandväggens programregler kan till exempel innehålla poster som följande för en utgående begäran:

- HTTPS-begäran från 10.1.0.20:24352 till somewebsite.com:443. Åtgärd: Tillåt. Regelsamling: collection100. Regel: rule105

På samma sätt kan loggen för brandväggens nätverksregler innehålla poster som följande för en inkommande begäran:

- TCP-begäran från 73.121.236.17:12354 till 10.0.0.30:3389. Åtgärd: Neka

När du har aktiverat diagnostikloggning kan du övervaka och analysera loggarna på följande sätt:

- Du kan undersöka loggarna direkt i deras interna JSON-format.

- Du kan undersöka loggarna i Azure Monitor.

- Du kan undersöka och analysera loggarna i Azure Firewall-arbetsboken.

Nätverket kräver flera brandväggar

Om företagets Azure-fotavtryck sträcker sig över flera Azure-regioner har du flera Internetanslutningar, vilket innebär att du behöver en brandväggsinstans distribuerad för var och en av dessa anslutningar. Du kan konfigurera och hantera dessa brandväggar separat, men det skapar flera problem:

- Det är mycket arbete att hantera flera brandväggar.

- Ändringar av globala regler och inställningar måste spridas till varje brandvägg.

- Det är svårt att upprätthålla konsekvens i alla brandväggar.

Azure Firewall Manager löser dessa problem genom att ge dig ett centralt hanteringsgränssnitt för varje Azure Firewall-instans i alla dina Azure-regioner och prenumerationer. Du kan skapa brandväggsprinciper och sedan tillämpa dem på varje brandvägg för att upprätthålla konsekvens. Ändringar i en princip sprids automatiskt till alla brandväggsinstanser.

Du vill implementera hierarkiska brandväggsprinciper

Många mindre företag kan använda en brandväggsprincip som passar alla. Det innebär att små företag ofta kan skapa en enda brandväggsprincip som gäller för alla användare och resurser i nätverket.

För de flesta större företag krävs dock en mer nyanserad och detaljerad metod. Tänk till exempel på följande två scenarier:

- En DevOps-butik kan ha ett virtuellt nätverk för att utveckla en app, ett annat virtuellt nätverk för mellanlagring av appen och ett tredje virtuellt nätverk för appens produktionsversion.

- Ett stort företag kan ha separata team för databasanvändare, teknik och försäljning. Vart och ett av dessa team har en egen uppsättning program som körs i separata virtuella nätverk.

Även om det finns brandväggsregler som är gemensamma för alla kräver användarna och resurserna i varje virtuellt nätverk specifika brandväggsregler. Så större företag kräver nästan alltid hierarkiska brandväggsprinciper. Hierarkiska brandväggsprinciper består av följande två komponenter:

- En enda grundläggande brandväggspolicy som implementerar de regler som måste genomföras i hela företaget.

- En eller flera lokala brandväggsprinciper som implementerar regler som är specifika för en viss app, ett visst team eller en viss tjänst. Lokala principer ärver den grundläggande brandväggsprincipen och lägger sedan till regler som är relaterade till den underliggande appen, teamet eller tjänsten.

När du använder Azure Firewall Manager kan du konfigurera en grundläggande brandväggsprincip och sedan skapa lokala principer som ärver basprincipen och implementera specifika regler som är utformade för den underliggande resursen.