När du ska använda Azure Policy

Som nämnts är Azure Policy en tjänst som du använder för att skapa, tilldela och hantera principdefinitioner. I allmänhet hanterar principerna efterlevnads-, kontroll- eller skalningsbehov .

Dessa principdefinitioner används för att implementera styrning för resurskonsekvens, regelefterlevnad, säkerhet, kostnad och hantering. Du kan ange konfigurationskrav för alla resurser som skapas och vidta någon av följande åtgärder:

- Identifiera resurser som inte är kompatibla.

- Blockera resurserna från att skapas.

- Lägg till den konfiguration som krävs.

Exempelscenarier där du kan använda Azure Policy:

Kostnadskontroll

- Begränsa SKU:er för virtuella datorer som kan skapas.

- Undvik att använda Azure-regioner där kostnaden för en resurs är högre.

- Begränsa användningen av lösningar från Azure Marketplace som kan öka dina kostnader.

Säkerhet

- Framtvinga SSL-anslutningar (Secure Sockets Layer) till Azure MySQL-databasen.

- Se till att autentisering på Linux-datorer kräver SSH-nycklar.

- Se till att Windows-datorer uppfyller kraven för Windows-brandväggsegenskaper.

Övervakning

- Aktivitetsloggar ska behållas i minst ett år.

- Log Analytics-agenten ska vara aktiverad för avbildningar av virtuella datorer i listan.

- Det bör finnas en aktivitetsloggavisering för specifika säkerhetsåtgärder.

Säkerhetskopiering

- Kontrollera att Azure Backup är aktiverat på alla dina virtuella datorer.

- Kontrollera att geo-redundant säkerhetskopiering är aktiverat i Azure Database for MySQL eller PostgreSQL.

- Se till att långsiktig geo-redundant säkerhetskopiering är aktiverad i Azure SQL Database.

Styrning

- Se till att tagganvändningen och taggen tillämpas korrekt på resurser.

- Granska virtuella datorer med en väntande omstart.

- Hantera dina krav på organisationsefterlevnad. Ange om en TLS/SSL-certifikatets livslängdsåtgärd utlöses i en viss procentandel av dess livslängd eller vid ett visst antal dagar innan den upphör att gälla.

Åtgärder i stor skala

- Distribuera Azure Monitor-agenten till alla dina virtuella datorer.

- Aktivera Azure Backup för virtuella datorer.

- Se till att granskning är aktiverat för alla dina Azure SQL Database-instanser.

- Se till att det finns säkra anslutningar (HTTPS) till lagringskonton.

- Förhindra inkommande Fjärrskrivbord eller SSH-anslutningar från Internet på dina virtuella datorer.

Överväganden för Implementering av Azure Policy

Här är fyra viktiga överväganden för en lyckad implementering av Azure Policy:

- Utvärdering

- Test

- Distribuera

- Markera

I utvärderingen hittar du en översikt över miljöns status. Innan du gör ändringar i din miljö via principer för att vidta åtgärder tilldelar du sedan en princip bara för att granska din miljö. Du kan använda alternativet Översikt på menyn för att hämta den här funktionen.

Innan du skapar principer som gör ändringar i din miljö måste du testa allt.

Verifiera din principsyntax, de åtgärder som vidtas och omfånget som används (hanteringsgrupper, prenumerationer och resursgrupper). Verifiera alla principinkluderingar, undantag och undantag.

För den första distributionen kontrollerar du att du kör principen mot en kontrollerad miljö eller dedikerad prenumeration. Azure Policy-tilldelningar träder inte i kraft omedelbart. Det finns en fördröjning i principutvärderingen, som är cirka 30 minuter. Det kan också ta lite tid att granska dina resurser eftersom Azure Policy-motorn behöver utvärdera alla resurser mot principregler inom det tilldelade omfånget.

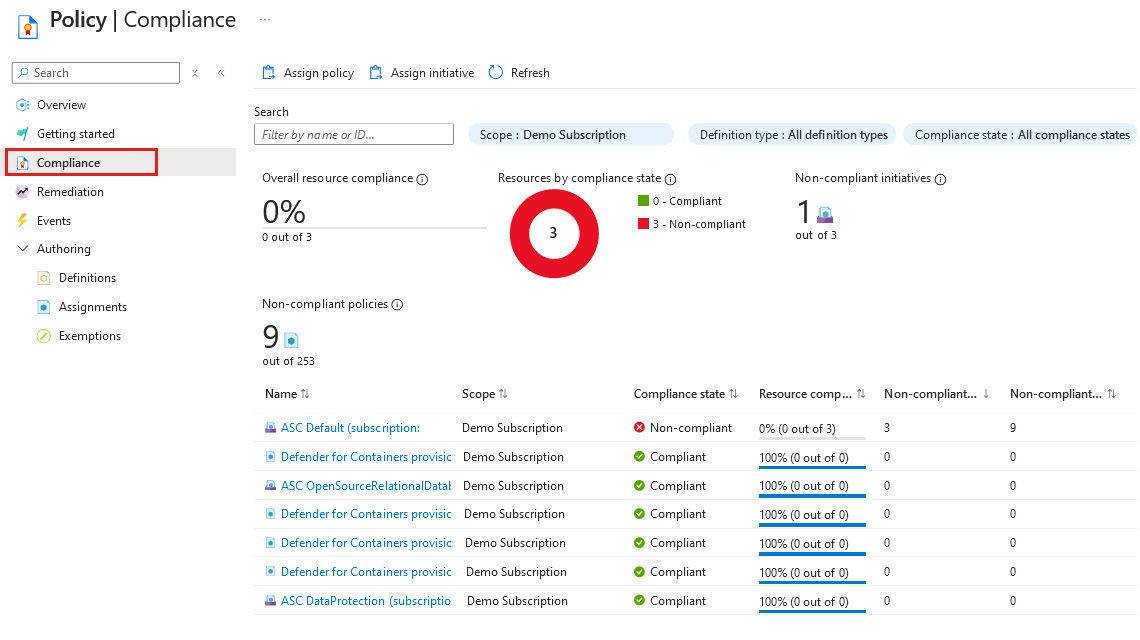

Använd slutligen Efterlevnad för att kontrollera resultatet av dina principtilldelningar.