Hybrididentitet

Tailwind Traders använder Active Directory Domain Services (AD DS) som sin lokala identitetsprovider i sin lokala nätverksmiljö sedan den migrerades från Windows NT 4.0 i början av 2000-talet. Många av Tailwind Traders befintliga program har beroenden till Active Directory. Vissa av dessa program har ett enkelt Active Directory-beroende som identitetsprovider. Andra har djupare beroenden, till exempel komplexa grupprincipkrav, anpassade domänsuffix och anpassade schematillägg.

När Tailwind Traders börjar flytta vissa resurser och utveckla nya program i Azure vill företaget undvika att skapa en parallell identitetslösning. De vill inte kräva separat inloggningsinformation för lokala resurser och molnresurser.

I den här lektionen lär du dig om de olika sätten att implementera hybrididentitet.

Distribuera domänkontrollanter till Azure

Det enklaste sättet att tillhandahålla samma AD DS-miljö i Azure som en organisation har lokalt är att:

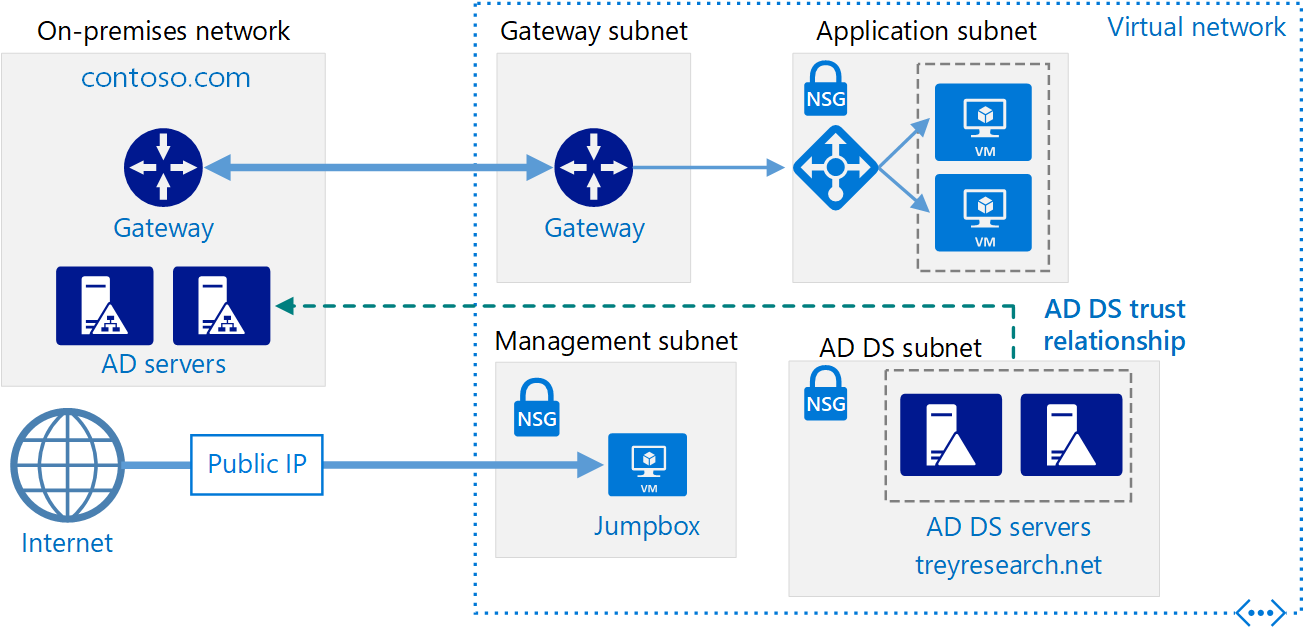

Distribuera två parkopplade AD DS-domänkontrollanter i ett undernät till ett virtuellt Azure-nätverk.

Ansluta det virtuella nätverket till det lokala nätverket.

Konfigurera undernätet som en ny AD DS-plats. Det här visas i följande bild.

Ett annat alternativ är att konfigurera den molnbaserade AD DS-domänen som en underordnad domän till den lokala domänens skog. Ett annat alternativ är att konfigurera AD DS-domänkontrollanter som körs i molnet som en separat skog som har en förtroenderelation med den lokala skogen. I följande bild ser du den här resursskogens topologi.

Organisationer som distribuerar domänkontrollanter på virtuella datorer i Azure kan sedan distribuera arbetsbelastningar som kräver siktlinje till en domänkontrollant. De kan göra distributionen så länge arbetsbelastningarna finns i samma Azure Virtual Network-undernät där deras virtuella domänkontrollantdatorer distribueras. Den här modellen av ett hybridmoln är konceptuellt enkel för många organisationer eftersom Azure-datacenter behandlas som en fjärransluten Active Directory-plats.

Beroende på programkraven kan det räcka för Tailwind Traders att utöka den lokala Active Directory-domänen eller skogen till Azure. Nackdelen med det här distributionsalternativet är att virtuella datorer som körs hela tiden, vilket är fallet för domänkontrollanter, medför löpande kostnader.

Vad är Microsoft Entra Connect?

Med Microsoft Entra Connect (tidigare Azure AD Connect) kan organisationer synkronisera de identiteter som finns i deras lokal Active Directory-instans med Microsoft Entra-ID (tidigare Azure AD). Med den här metoden kan du använda samma identitet för molnresurser och lokala resurser. Microsoft Entra Connect används oftast när organisationer antar Microsoft 365. De använder den för att tillåta att program som Microsoft SharePoint och Exchange som körs i molnet kan nås via lokala program.

Om Tailwind Traders planerar att använda Microsoft 365-tekniker som Exchange Online eller Microsoft Teams måste de konfigurera Microsoft Entra Connect för att replikera identiteter från den lokala AD DS-miljön till Azure. Om företaget också vill använda lokala identiteter med program i Azure, men inte vill distribuera AD DS-domänkontrollanter på virtuella datorer, måste det även distribuera Microsoft Entra Connect.

Vad är Microsoft Entra Domain Services?

Du kan använda Microsoft Entra Domain Services för att projicera en Microsoft Entra-domän på ett virtuellt Azure-undernät. När du använder den här konfigurationen blir tjänster som domänanslutning, grupprincip, Lightweight Directory Access Protocol (LDAP) och Kerberos- och NTLM-autentisering tillgängliga för alla virtuella datorer som distribueras i undernätet.

Med Microsoft Entra Domain Services kan du ha en grundläggande hanterad Active Directory-miljö tillgänglig för virtuella datorer utan att behöva bekymra dig om att hantera, underhålla och betala för de virtuella datorer som körs som domänkontrollanter. Med Microsoft Entra Domain Services kan du också använda lokala identiteter via Microsoft Entra Connect för att interagera med virtuella datorer som körs på ett särskilt konfigurerat Azure Virtual Network-undernät.

En nackdel med Microsoft Entra Domain Services är att den grupprincip implementeringen är grundläggande. Den använder en fast uppsättning principer och du kan inte skapa grupprincipobjekt (GPO:er). Även om de identiteter som används lokalt är tillgängliga i Azure är inga principer som konfigurerats lokalt tillgängliga.

För Tailwind Traders tillhandahåller Microsoft Entra Domain Services en bra medelväg för hybridarbetsbelastningar. Det gör att företaget kan använda domänanslutna identiteter och konfigurera många grupprinciper. Men den stöder inte program som kräver komplexa Active Directory-funktioner, till exempel anpassade domänpartitioner och schematillägg.