Nätverk i hybridmoln

Du kan behöva ett traditionellt lokalt nätverk över flera platser för att ansluta flera avdelningskontor till huvudkontoret. På samma sätt måste du använda rätt nätverkstekniker i hybridmoln för att smidigt koppla ihop lokala användare, program och data med program och data i molnet.

I vårt scenario måste Tailwind Traders kunna ansluta sina lokala miljöer på ett säkert sätt till de resurser som körs i Azure. För tailwind traders personal bör det inte finnas någon verklig skillnad mellan att komma åt en arbetsbelastning som körs i ett lokalt Tailwind Traders-datacenter och ett som körs i Azure.

I den här lektionen får du lära dig om nätverkstekniker som gör att lokala resurser och molnresurser kan nätverksanslutas till ett enda hybridmoln.

Vad är Azure VPN?

Med en Azure VPN-gateway kan du ansluta ditt lokala nätverk till Azure via en säker VPN-tunnel över det offentliga Internet. Azure VPN-anslutningar fungerar som traditionella VPN-anslutningar som kan upprättas mellan ett avdelningskontor och ett huvudkontor. Varje enskilt virtuellt nätverk kan bara ha en VPN-gateway, men varje VPN-gateway kan hantera flera anslutningar.

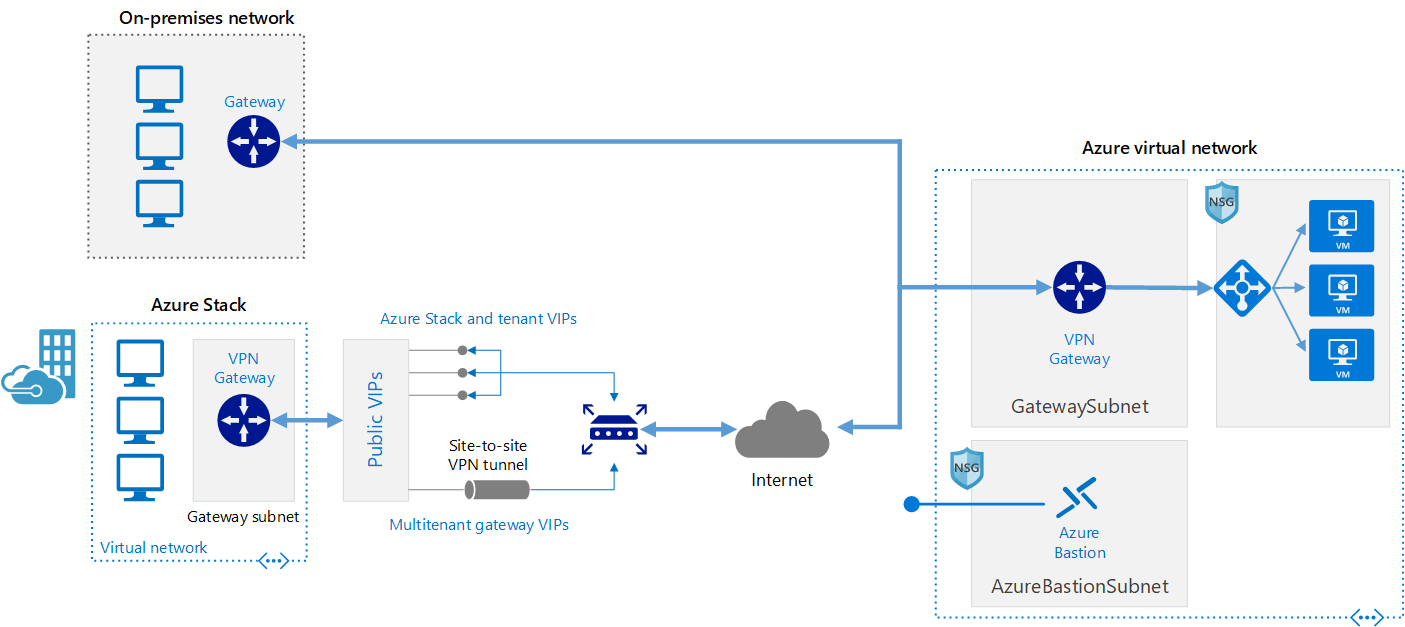

I bilden nedan ser du en anslutning mellan gatewayenheten i det lokala nätverkets perimeter och en VPN-gateway i ett virtuellt Azure-nätverk. Bilden visar anslutningen mellan en Azure Stack-enhet och en VPN-gateway.

I exemplet med Tailwind Traders kan företaget använda Azure VPN-gatewayer för anslutningar från avdelningskontor som inte behöver den sorts dedikerade länk som fås via Azure ExpressRoute. Den främsta nackdelen med Azure VPN-gatewayer är att de förlitar sig på Internet-anslutningen för din Internetleverantör (Internet service provider). Om internetleverantören får problem kanske det inte går att upprätta några VPN-anslutningar. Och om belastningen är hög hos internetleverantören kan hastigheten i VPN-anslutningen mellan den lokala miljön och Azure försämras.

Organisationer med befintliga VPN-anslutningar mellan avdelningskontor är väl medvetna om de utmaningar som en dedikerad VPN-anslutning innebär.

Vad är Azure ExpressRoute?

Med Microsoft Azure ExpressRoute kan en organisation ha en dedikerad, privat höghastighetsanslutning från sitt lokala nätverk till Azure. Den här anslutningen går inte via det offentliga internet. Den fungerar som en dedikerad fiberoptisk direktlänk mellan en lokal miljö och närmaste Azure-datacenter.

Till skillnad från en VPN-gateway hanterar ExpressRoute-providern den utrustning som tillhandahåller den här anslutningen. Eftersom ExpressRoute-providern hanterar all utrustning kan organisationen få ett serviceavtal (SLA) gällande tillförlitlighet och bandbredd på en nivå som inte går att få med Azure VPN-gatewayanslutningar.

I följande bild ser du en ExpressRoute-anslutning mellan den lokala miljön och arbetsbelastningar som körs i Azure. ExpressRoute-providern hanterar ExpressRoute-kretsen och de lokala gränsroutrarna.

Förutom att få en anslutning med dedikerad bandbredd mellan den lokala miljön och Azure så gör ExpressRoute att organisationens trafik inte behöver skickas via det offentliga internet. Den här typen av anslutning är viktig i jurisdiktioner där styrningskrav förbjuder överföring av vissa typer av information via Internet.

I vårt exempel kan Tailwind Traders implementera en ExpressRoute-anslutning från större kontor som de i Melbourne, Sydney och Auckland, där det finns mer personal. Företaget kan också behöva använda ExpressRoute om det finns data som inte får skickas via internet av efterlevnadsskäl.

Vad är hybrid-DNS?

När du implementerar ett hybridmoln är det nödvändigt att se till att lokala arbetsbelastningar kan matcha adresserna för molnarbetsbelastningar och att molnarbetsbelastningar kan matcha adresserna för lokala arbetsbelastningar. Oftast krävs det DNS-servrar både lokalt och i Azure för DNS-distributioner (Domain Name System) i hybridmoln. Dessutom måste DNS-zonöverföringar konfigureras mellan den lokala infrastrukturen och molnet. Ett alternativ är att konfigurera DNS-vidarebefordrare om den lokala DNS-zonen är åtskild från DNS-zonen för arbetsbelastningarna som körs i Azure.

I följande bild ser du lokala DNS-servrar som replikerar DNS-information till DNS-servrar som körs i Azure. I det här scenariot distribueras en virtuell dator (VM) som en DNS-server i Azure. I bilden ansluts de lokala DNS-servrarna till en navprenumeration med DNS-servrar på virtuella datorer. Andra Azure-prenumerationer ansluter till navprenumerationen.

Alternativt är Azure DNS Private Resolver en tjänst som gör att du kan köra frågor mot privata Azure DNS-zoner från en lokal miljö och vice versa utan att distribuera VM-baserade DNS-servrar. Den privata matchningstjänsten är helt hanterad och har inbyggda funktioner för hög tillgänglighet.

Tailwind Traders kan använda Azure DNS Private Resolver för att se till att alla deras arbetsbelastningar som körs i Azure kan matcha DNS-namnen på värdar i Tailwind Traders interna nätverk. Dessutom kan Tailwind Traders interna nätverksvärdar matcha DNS-namnen för arbetsbelastningar som körs i molnet.

Vad är Azure Virtual WAN?

Med Azure Virtual WAN kan en organisation använda Azures nätverk i en arkitektur med ”nav och ekrar”. Azure-nätverket fungerar som nav för transitiva anslutningar mellan slutpunkter som fungerar som ekrar.

En vanlig traditionell nätverkstopologi är ett nätverk där varje avdelningskontor har en VPN-anslutning till huvudkontoret. Trafik som skickas från ett avdelningskontor till ett annat passerar genom navet för att komma dit. Om huvudkontoret och avdelningskontoren alla är anslutna till Azure, antingen via VPN eller via ExpressRoute, kan de här anslutningarna utgöra ekrarna. Azure Virtual WAN kan fungera som routningsnav för trafiken mellan lokala platser.

I följande bild ser du en Azure Virtual WAN-topologi.

Med Azure Virtual WAN behöver Tailwind Traders inte längre använda VPN-anslutningar för att ansluta avdelningskontoren och datacentren i Sydney, Melbourne och Auckland. De får en topologi där varje avdelningskontor och datacenter är anslutet till Azure via VPN eller ExpressRoute. Azure Virtual WAN-tjänsten dirigerar trafiken mellan platserna.