Övning – Undersöka en incident

Som Contoso-säkerhetstekniker måste du analysera borttagningarna av virtuella datorer från Contoso Azure-prenumerationen och få aviseringar när en liknande aktivitet inträffar i framtiden. Du bestämmer dig för att implementera en analysregel för att skapa en incident när någon tar bort en befintlig virtuell dator. Därefter kan du undersöka incidenten för att fastställa incidentinformation och stänga incidenten när du är klar.

I den här övningen skapar du en Microsoft Sentinel-analysregel för att identifiera när en virtuell dator tas bort. Sedan tar du bort den virtuella dator som du skapade i början av den här modulen och undersöker och löser incidenten som regeln skapade.

För att slutföra den här övningen kontrollerar du att du har slutfört installationsövningen i början av modulen och att Azure Activity-anslutningsappen nu visar statusen Anslut ed.

Skapa en analysregel från guiden

Skapa en analysregel som skapar en incident när en virtuell dator tas bort i Contoso Azure-prenumerationen.

- I Azure-portalen söker du efter och väljer Microsoft Sentinel och väljer sedan den Microsoft Sentinel-arbetsyta som du skapade.

- På sidan Microsoft Sentinel väljer du Analys under Konfiguration på den vänstra menyn.

- På sidan Analys väljer du Skapa>schemalagd frågeregel.

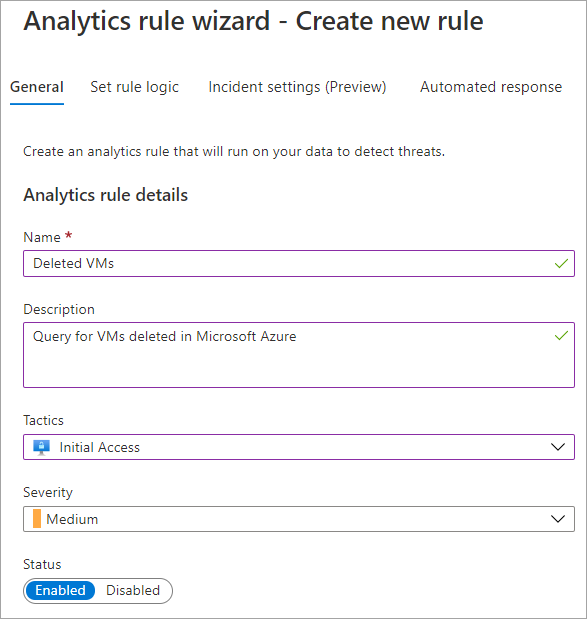

Fliken Allmänt

På fliken Allmänt i guiden anger du följande information.

- Namn: Ange borttagna virtuella datorer.

- Beskrivning: Ange en beskrivning som hjälper andra att förstå vad regeln gör.

- Taktik och tekniker: Välj Inledande åtkomst.

- Allvarlighetsgrad: Välj Medel.

- Status: Välj Aktiverad.

Välj Nästa: Ange regellogik.

Fliken Ange regellogik

På fliken Ange regellogik i avsnittet Regelfråga anger du följande fråga:

AzureActivity | where OperationNameValue == "MICROSOFT.COMPUTE/VIRTUALMACHINES/DELETE" | where ActivityStatusValue == 'Success' | extend AccountCustomEntity = Caller | extend IPCustomEntity = CallerIpAddressRulla ned för att visa eller ange följande konfigurationsalternativ:

- Expandera avsnittet Entitetsmappning för att definiera de entiteter som returneras som en del av frågeregeln, som du kan använda för djupgående analys. I den här övningen använder du standardvärdena.

- I avsnittet Frågeschemaläggning konfigurerar du hur ofta frågan ska köras och hur långt tillbaka i historiken som ska observeras. Ställ in Kör frågan var på 5:e minut.

- I avsnittet Aviseringströskel kan du ange antalet positiva resultat som kan returneras för regeln innan en avisering genereras. Använd standardvärdet för är större än 0.

- I avsnittet Händelsegruppering accepterar du standardinställningen Gruppera alla händelser i en enda avisering.

- I avsnittet Undertryckning lämnar du standardvärdet Av för Sluta köra frågan när aviseringen har genererats.

- I avsnittet Resultatsimulering väljer du Testa med aktuella data och observerar resultaten.

Välj Nästa: Incidentinställningar.

Fliken Incidentinställningar

- På fliken Incidentinställningar kontrollerar du att Skapa incidenter från aviseringar som utlöses av den här analysregeln är inställt på Aktiverad.

- I avsnittet Aviseringsgruppering väljer du Aktiverat för att gruppera relaterade aviseringar i incidenter. Se till att Gruppera aviseringar till en enda incident om alla entiteter matchar (rekommenderas) är markerat.

- Se till att Öppna stängda matchande incidenter är Inaktiverad.

- Välj Nästa: Automatiserat svar.

Granska och skapa

- Välj Nästa: Granska.

- På fliken Granska och skapa väljer du Skapa när valideringen har slutförts.

Ta bort en virtuell dator

Om du vill testa regelidentifiering och incidentskapande tar du bort den virtuella dator som du skapade under installationen.

- I Azure-portalen söker du efter och väljer Virtuella datorer.

- På sidan Virtuella datorer markerar du kryssrutan bredvid simple-vm och väljer sedan Ta bort i verktygsfältet.

- I fönstret Ta bort resurser anger du ta bort i fältet Ange "ta bort" för att bekräfta borttagningen och väljer sedan Ta bort.

- Välj Ta bort igen.

Ge åtgärden flera minuter att slutföra innan du fortsätter till nästa steg.

Undersöka incidenten

I det här steget undersöker du incidenten som Microsoft Sentinel skapade när du tog bort den virtuella datorn. Det kan ta upp till 30 minuter innan incidenten visas i Microsoft Sentinel.

- I Azure-portalen söker du efter och väljer Microsoft Sentinel och väljer sedan din Microsoft Sentinel-arbetsyta.

- På sidan Microsoft Sentinel väljer du Incidenter under Hothantering i det vänstra navigeringsfältet.

- På sidan Incidenter väljer du incidenten med rubriken Borttagna virtuella datorer.

- I informationsfönstret Borttagna virtuella datorer till höger ser du information om incidenten, inklusive Ägare, Status och Allvarlighetsgrad. Tillämpa följande uppdateringar:

- Välj Ägare>Tilldela till mig>Tillämpa.

- Välj Status>Aktiv>Tillämpa.

- Välj Visa fullständig information.

- I den vänstra rutan på sidan Incident ser du summorna för händelser, aviseringar och bokmärken i avsnittet Bevis .

- Längst ned i fönstret väljer du Undersök.

- På sidan Undersökning väljer du följande objekt i undersökningsdiagrammet:

- Incidentobjektet Borttagna virtuella datorer i mitten av sidan som visar information om incidenten.

- Användarentiteten som representerar ditt användarkonto, vilket anger att du har tagit bort den virtuella datorn.

- Längst upp på sidan Undersök väljer du Status>stängd.

- I listrutan Välj klassificering väljer du Godartad positiv – misstänkt men förväntad.

- I fältet Kommentar anger du Testa incidentskapande och lösningssteg och väljer sedan Använd.

- Välj stäng ikonerna för att stänga sidorna Undersök och Incident .

- På sidan Incidenter observerar du att Öppna incidenter och Aktiva incidenter nu har värden 0.

Du har skapat en Microsoft Sentinel-analysregel, tagit bort en virtuell dator för att skapa en incident och undersökt och stängt incidenten som regeln skapade.

Rensa resurser

För att undvika kostnader tar du bort de Azure-resurser som du skapade i den här modulen när du är klar med dem. Slutför följande steg för att ta bort resurserna:

- Sök efter Resursgrupper i Azure-portalen.

- På sidan Resursgrupper väljer du azure-sentinel-rg.

- På sidan azure-sentinel-rg väljer du Ta bort resursgrupp på den översta menyraden.

- På sidan Ta bort en resursgrupp går du till Ange resursgruppens namn för att bekräfta borttagningen och anger azure-sentinel-rg.

- Välj Ta bort och välj sedan Ta bort igen.