Konfigurera identitetsprovidrar

Direktfederation kallas nu SAML/WS-Fed-identitetsproviderfederation (IdP). Du kan konfigurera federation med alla organisationer vars identitetsprovider (IdP) stöder SAML-protokollet (Security Assertion Markup Language) 2.0 eller WS-Federation (WS-Fed). När du konfigurerar SAML/WS-Fed IdP-federation med en partners IdP kan nya gästanvändare från domänen använda sitt eget IdP-hanterade organisationskonto för att logga in på din Microsoft Entra-klientorganisation och börja samarbeta med dig. Gästanvändaren behöver inte skapa ett separat Microsoft Entra-konto.

När autentiseras en gästanvändare med SAML/WS-Fed IdP-federation?

När du har konfigurerat federation med en organisations SAML/WS-Fed IdP autentiseras alla nya gästanvändare som du bjuder in med saml/WS-fed-IdP:n. Det är viktigt att observera att konfigurationen av federation inte ändrar autentiseringsmetoden för gästanvändare som redan har löst in en inbjudan från dig. Nedan följer några exempel:

- Gästanvändare har redan löst in inbjudningar från dig och senare har du konfigurerat federation med organisationens SAML/WS-Fed IdP. Dessa gästanvändare fortsätter att använda samma autentiseringsmetod som de använde innan du konfigurerade federationen.

- Du konfigurerar federation med en organisations SAML/WS-Fed IdP och bjuder in gästanvändare, och sedan flyttar partnerorganisationen senare till Microsoft Entra-ID. Gästanvändare som redan har löst in inbjudningar fortsätter att använda federerade SAML/WS-Fed IdP, så länge federationsprincipen i klientorganisationen finns.

- Du tar bort federation med en organisations SAML/WS-Fed IdP. Gästanvändare som för närvarande använder SAML/WS-Fed IdP kan inte logga in.

I något av dessa scenarier kan du uppdatera en gästanvändares autentiseringsmetod genom att återställa deras inlösenstatus. SAML/WS-Fed IdP-federationen är knuten till domännamnområden, till exempel contoso.com och fabrikam.com. När administratören upprättar federation med AD FS eller en tredjeparts-IdP associerar organisationer en eller flera domännamnområden med dessa IP-adresser.

Slutanvändarens upplevelse

Med SAML/WS-Fed IdP-federation loggar gästanvändare in på din Microsoft Entra-klientorganisation med sitt eget organisationskonto. När de får åtkomst till delade resurser och uppmanas att logga in omdirigeras användarna till sin IdP. Efter lyckad inloggning returneras användare till Microsoft Entra-ID för att få åtkomst till resurser. Om Microsoft Entra-sessionen upphör att gälla eller blir ogiltig och det federerade IdP:t har SSO aktiverat får användaren enkel inloggning. Om den federerade användarens session är giltig uppmanas användaren inte att logga in igen. Annars omdirigeras användaren till sin IdP för inloggning.

Konfiguration av security assertion markup language 2.0

Microsoft Entra B2B kan konfigureras att federera med identitetsprovidrar som använder SAML-protokollet med specifika krav som anges nedan.

Kommentar

Måldomänen för direkt federation får inte vara DNS-verifierad på Microsoft Entra-ID.

Obligatoriska security assertion markup Language 2.0-attribut och anspråk

Följande tabeller visar krav för specifika attribut och anspråk som måste konfigureras hos identitetsprovidern från tredje part. För att konfigurera direkt federation måste följande attribut tas emot i SAML 2.0-svaret från identitetsprovidern. Dessa attribut kan konfigureras genom att länka till XML-filen för onlinesäkerhetstokentjänsten eller genom att ange dem manuellt.

Obligatoriska attribut för SAML 2.0-svaret från IdP:

| Attribut | Värde |

|---|---|

| AssertionConsumerService | https://login.microsoftonline.com/login.srf |

| Målgrupp | urn:federation:MicrosoftOnline |

| Utfärdare | Utfärdarens URI för partner-IdP, till exempel https://www.example.com/exk10l6w90DHM0yi... |

Nödvändiga anspråk för SAML 2.0-token som utfärdats av IdP:

| Attribut | Värde |

|---|---|

| NameID-format | urn:oasis:names:tc:SAML:2.0:nameid-format:persistent |

| emailaddress | https://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

WS-federationskonfiguration

Microsoft Entra B2B kan konfigureras för att federera med identitetsprovidrar som använder WS-Fed-protokollet med vissa specifika krav enligt nedan. För närvarande har de två WS-Fed-leverantörerna testats för kompatibilitet med Microsoft Entra ID, inklusive AD FS och Shibboleth.

Måldomänen för direkt federation får inte vara DNS-verifierad på Microsoft Entra-ID. Domänen för autentiserings-URL:en måste matcha måldomänen eller domänen för en tillåten identitetsprovider.

Obligatoriska WS-Federation-attribut och anspråk

Följande tabeller visar krav för specifika attribut och anspråk som måste konfigureras hos WS-Fed-identitetsprovidern från tredje part. För att konfigurera direkt federation måste följande attribut tas emot i WS-Fed-meddelandet från identitetsprovidern. Dessa attribut kan konfigureras genom att länka till XML-filen för onlinesäkerhetstokentjänsten eller genom att ange dem manuellt.

Obligatoriska attribut i WS-Fed-meddelandet från IdP:

| Attribut | Värde |

|---|---|

| PassiveRequestorEndpoint | https://login.microsoftonline.com/login.srf |

| Målgrupp | urn:federation:MicrosoftOnline |

| Utfärdare | Utfärdarens URI för partner-IdP, till exempel https://www.example.com/exk10l6w90DHM0yi... |

Nödvändiga anspråk för WS-Fed-token som utfärdats av IdP:

| Attribut | Värde |

|---|---|

| OföränderligtID | https://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID |

| emailaddress | https://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

Lägga till Google som identitetsprovider för B2B-gästanvändare

Genom att konfigurera federation med Google kan du tillåta inbjudna användare att logga in på dina delade appar och resurser med sina egna Gmail-konton, utan att behöva skapa Microsoft-konton.

Kommentar

Google-federationen är särskilt utformad för Gmail-användare. Om du vill federera med G Suite-domäner använder du direkt federation.

Vad är upplevelsen för Google-användaren?

När du skickar en inbjudan till Google Gmail-användare bör gästanvändare komma åt dina delade appar eller resurser med hjälp av en länk som innehåller klientkontexten. Deras upplevelse varierar beroende på om de redan är inloggade på Google:

- Gästanvändare som inte är inloggade på Google uppmanas att göra det.

- Gästanvändare som redan är inloggade på Google uppmanas att välja det konto som de vill använda. De måste välja det konto som du använde för att bjuda in dem.

Gästanvändare som ser ett för långt huvudfel kan rensa sina cookies eller öppna ett privat fönster eller inkognitofönster och försöka logga in igen.

Utfasning av WebView-inloggningsstöd

Google håller på att ta bort inbyggt stöd för webbvyinloggning (från och med 30 september 2021). Om dina appar autentiserar användare med en inbäddad webbvy och du använder Google-federation med Microsoft Entra B2C eller Microsoft Entra B2B för externa användarinbjudningar eller självbetjäningsregistrering kommer Google Gmail-användare inte att kunna autentisera.

Följande är kända scenarier som påverkar Gmail-användare:

- Microsoft-appar (t.ex. Teams och Power Apps) i Windows.

- Windows-appar som använder WebView-kontrollen, WebView2 eller den äldre WebBrowser-kontrollen för autentisering. Dessa appar bör migreras till att använda wam-flödet (Web Account Manager).

- Android-program med hjälp av WebView-användargränssnittselementet.

- iOS-program som använder UIWebView/WKWebview.

- Appar som använder Microsoft Authentication Library.

Den här ändringen påverkar inte:

- Webbappar

- Microsoft 365-tjänster som nås via en webbplats (till exempel SharePoint Online, Office-webbappar och Teams-webbapp)

- Mobilappar som använder systemwebbvyer för autentisering (SFSafariViewController på iOS, anpassade flikar på Android).

- Google Workspace-identiteter, till exempel när du använder SAML-baserad federation med Google Workspace.

- Windows-appar som använder Web Account Manager (WAM) eller Web Authentication Broker (WAB).

Inloggningsslutpunkter

Teams har fullt stöd för Google-gästanvändare på alla enheter. Google-användare kan logga in på Teams från en gemensam slutpunkt som https://teams.microsoft.com.

Andra programs vanliga slutpunkter kanske inte stöder Google-användare. Googles gästanvändare måste logga in med hjälp av en länk som innehåller din klientinformation. Följande är exempel:

https://myapps.microsoft.com/?tenantid= your tenant IDhttps://portal.azure.com/ your tenant IDhttps://myapps.microsoft.com/ your verified domain .onmicrosoft.com

Om Google-gästanvändare försöker använda en länk som https://myapps.microsoft.com eller https://portal.azure.comfår de ett fel.

Du kan också ge Google-gästanvändare en direktlänk till ett program eller en resurs, så länge länken innehåller din klientinformation. Till exempel: https://myapps.microsoft.com/signin/Twitter/ application ID?tenantId= your tenant ID

Steg 1: Konfigurera ett Google-utvecklarprojekt

Skapa först ett nytt projekt i Google Developers Console för att hämta ett klient-ID och en klienthemlighet som du senare kan lägga till i Microsoft Entra-ID.

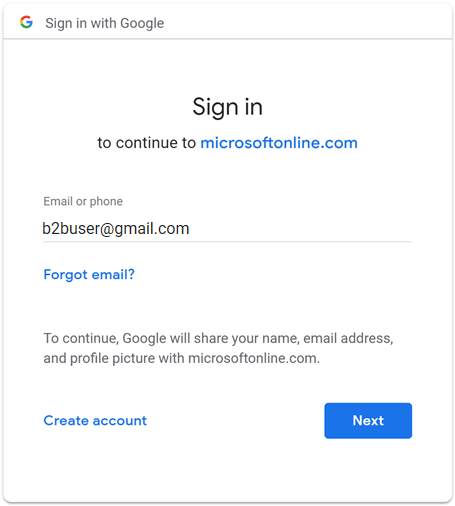

Gå till Google-API:erna på https://console.developers.google.comoch logga in med ditt Google-konto. Vi rekommenderar att du använder ett google-konto för delat team.

Acceptera villkoren för tjänsten om du uppmanas att göra det.

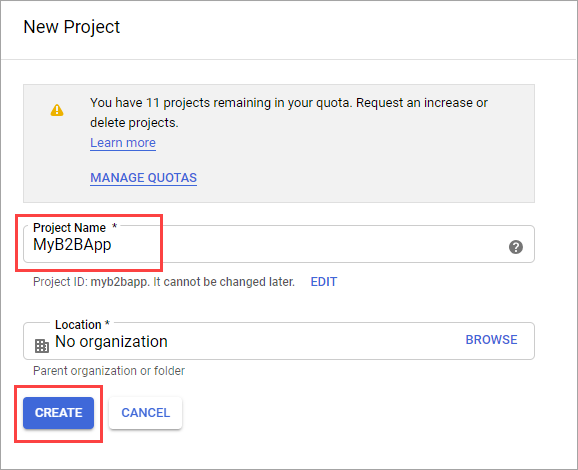

Skapa ett nytt projekt: På instrumentpanelen väljer du Skapa projekt, ger projektet ett namn (till exempel Microsoft Entra B2B) och väljer sedan Skapa:

På sidan API:er och tjänster väljer du Visa under ditt nya projekt.

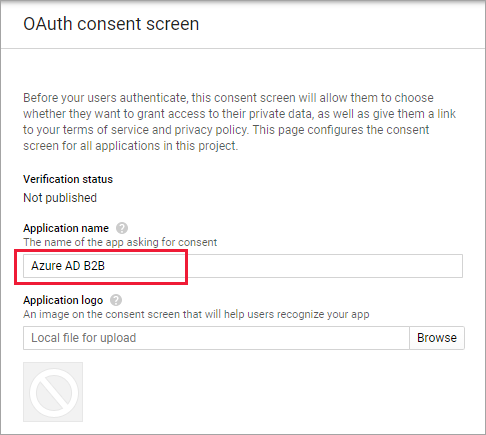

Välj Gå till API:er översikt på API:erna kortet. Välj skärmen för OAuth-medgivande.

Välj Extern och välj sedan Skapa.

På skärmen OAuth-medgivande anger du ett programnamn:

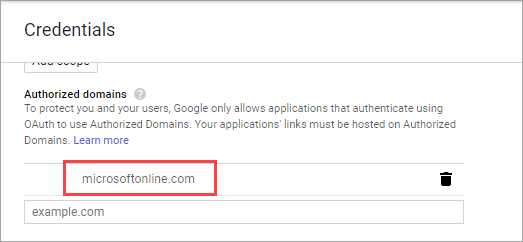

Bläddra till avsnittet Auktoriserade domäner och ange microsoftonline.com:

Välj Spara.

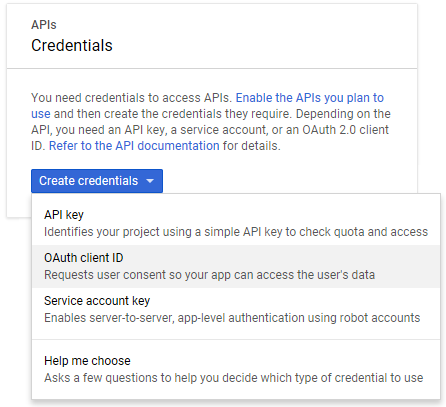

Välj Autentiseringsuppgifter. På menyn Skapa autentiseringsuppgifter väljer du OAuth-klient-ID:

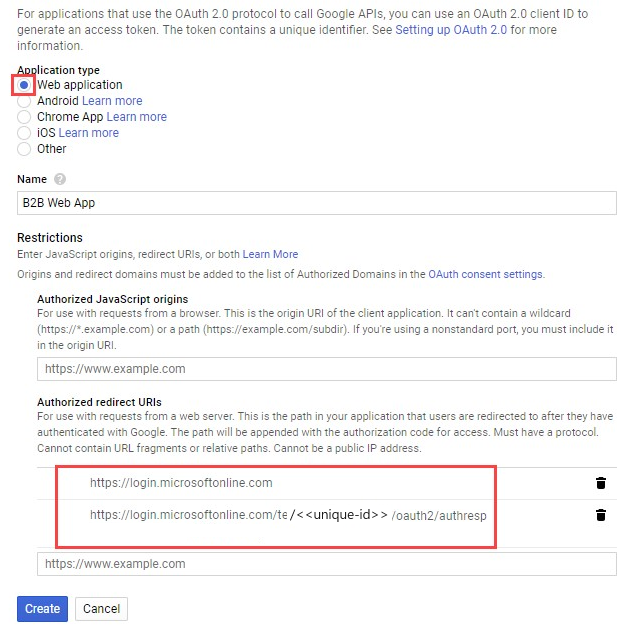

Under Programtyp väljer du Webbprogram. Ge programmet ett lämpligt namn, till exempel Microsoft Entra B2B. Under Auktoriserade omdirigerings-URI:er anger du följande URI:er:

https://login.microsoftonline.comhttps://login.microsoftonline.com/te/ tenant ID /oauth2/authresp(där klientorganisations-ID är ditt klient-ID i Azure)

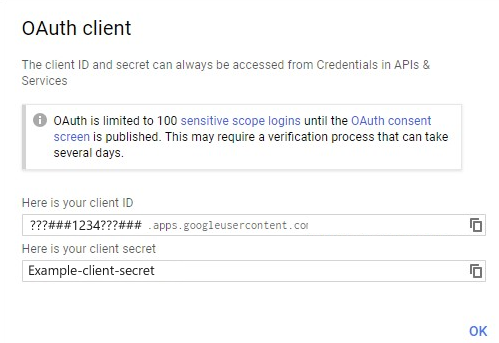

Välj Skapa. Kopiera klient-ID och klienthemlighet. Du använder dem när du lägger till identitetsprovidern i Azure Portal.

Steg 2: Konfigurera Google-federation i Microsoft Entra-ID

Nu ska du ange Googles klient-ID och klienthemlighet. Du kan använda Azure Portal eller PowerShell för att göra det. Se till att testa din Google-federationskonfiguration genom att bjuda in dig själv. Använd en Gmail-adress och försök att lösa in inbjudan med ditt inbjudna Google-konto.

Konfigurera Google-federation i Azure Portal

Gå till Azure-portalen. I den vänstra rutan väljer du Microsoft Entra-ID.

Välj Externa identiteter.

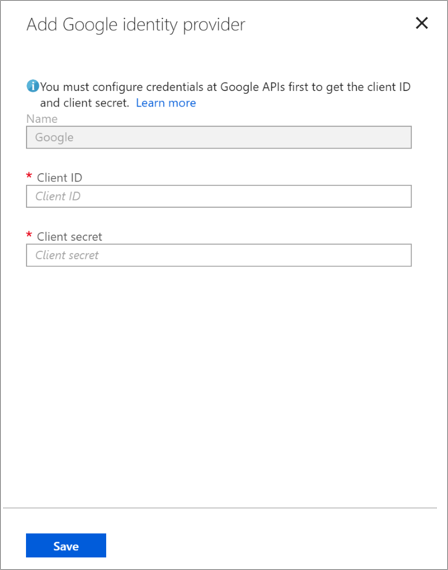

Välj Alla identitetsprovidrar och välj sedan knappen Google .

Ange det klient-ID och den klienthemlighet som du hämtade tidigare. Välj Spara:

Hur gör jag för att ta bort Google-federationen?

Du kan ta bort konfigurationen av Google-federationen. Om du gör det kommer Google-gästanvändare som redan har löst in sin inbjudan inte att kunna logga in. Men du kan ge dem åtkomst till dina resurser igen genom att ta bort dem från katalogen och förnya dem.

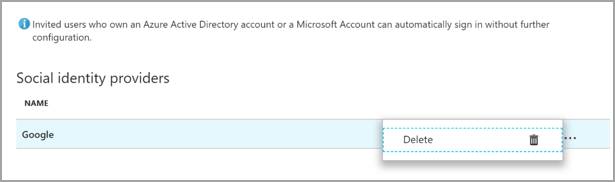

Ta bort Google-federation i Microsoft Entra-ID

Gå till Azure-portalen. I den vänstra rutan väljer du Microsoft Entra-ID.

Välj Externa identiteter.

Välj Alla identitetsprovidrar.

På Google-raden väljer du ellipsknappen (...) och väljer sedan Ta bort.

Välj Ja för att bekräfta raderingen.

Lägga till Facebook som identitetsprovider för externa identiteter

Du kan lägga till Facebook i dina användarflöden för självbetjäningsregistrering (förhandsversion) så att användarna kan logga in i dina program med sina egna Facebook-konton. Tillåt användare att logga in med Facebook. Du måste aktivera självbetjäningsregistrering för din klientorganisation. När du har lagt till Facebook som identitetsprovider konfigurerar du ett användarflöde för programmet och väljer Facebook som ett av inloggningsalternativen.

Kommentar

Användare kan bara använda sina Facebook-konton för att registrera sig via appar med självbetjäningsregistrering och användarflöden. Användare kan inte bjudas in och lösa in sin inbjudan med ett Facebook-konto.

Skapa en app i Facebook-utvecklarkonsolen

Om du vill använda ett Facebook-konto som identitetsprovider måste du skapa ett program i Facebook-utvecklarkonsolen. Om du inte redan har ett Facebook-konto kan du registrera dig på https://www.facebook.com/.

Kommentar

Använd följande URL:er i steg 9 och 16 nedan.

- För webbplats-URL anger du adressen för ditt program, till exempel

https://contoso.com. - För Giltiga OAuth-omdirigerings-URI:er anger du

https://login.microsoftonline.com/te/ tenant-id /oauth2/authresp. Du hittar dintenant-IDpå skärmen Översikt över Microsoft Entra-ID.

- Logga in på Facebook för utvecklare med dina autentiseringsuppgifter för Facebook-kontot.

- Om du inte redan har gjort det måste du registrera dig som Facebook-utvecklare. Välj Kom igång i det övre högra hörnet på sidan, acceptera Facebooks principer och slutför registreringsstegen.

- Välj Mina appar och sedan Skapa app.

- Ange ett visningsnamn och ett giltigt e-postmeddelande för kontakt.

- Välj Skapa app-ID. Du måste acceptera Facebooks plattformsprinciper och slutföra en säkerhetskontroll online.

- Välj Inställningar och välj sedan Grundläggande.

- Välj en kategori, till exempel Företag och Sidor. Det här värdet krävs av Facebook, men används inte för Microsoft Entra-ID.

- Längst ned på sidan väljer du Lägg till plattform och sedan Webbplats.

- I Webbplats-URL anger du lämplig URL (antecknade ovan).

- I URL:en för sekretesspolicy anger du URL:en för sidan där du underhåller sekretessinformation för ditt program, till exempel https://www.contoso.com.

- Välj Spara ändringar.

- Överst på sidan kopierar du värdet för app-ID.

- Välj Visa och kopiera värdet för Apphemlighet. Du använder båda för att konfigurera Facebook som en identitetsprovider i din klientorganisation. Apphemlighet är en viktig säkerhetsautentiseringsuppgift.

- Välj plustecknet bredvid PRODUKTER och välj sedan Konfigurera under Facebook-inloggning.

- Under Facebook inloggning, välj Inställningar.

- I Giltiga OAuth-omdirigerings-URI:er anger du lämplig URL (antecknade ovan).

- Välj Spara ändringar längst ner på sidan.

- Om du vill göra ditt Facebook-program tillgängligt för Microsoft Entra-ID väljer du statusväljaren längst upp till höger på sidan och aktiverar den för att göra programmet offentligt och väljer sedan Växla läge. Nu bör statusen ändras från Utveckling till Live.

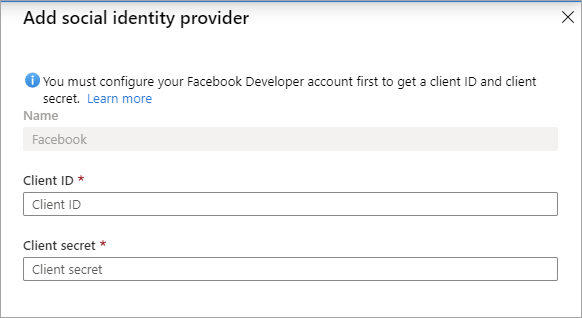

Konfigurera ett Facebook-konto som en identitetsprovider

Nu ska du ange Facebooks klient-ID och klienthemlighet, antingen genom att ange det i administrationscentret för Microsoft Entra eller med hjälp av PowerShell. Du kan testa din Facebook-konfiguration genom att registrera dig via ett användarflöde i en app som är aktiverad för självbetjäningsregistrering.

Så här konfigurerar du Facebook-federation på Microsoft Entra-ID-skärmen

Logga in på Azure Portal som global administratör för din Microsoft Entra-klientorganisation.

Under Azure-tjänster väljer du Microsoft Entra-ID.

I den vänstra menyn väljer du Externa identiteter.

Välj Alla identitetsprovidrar och välj sedan Facebook.

För klient-ID anger du app-ID för Facebook-programmet som du skapade tidigare.

För klienthemligheten anger du den apphemlighet som du har registrerat.

Välj Spara.

Hur gör jag för att ta bort Facebook-federationen?

Du kan ta bort konfigurationen av Din Facebook-federation. Om du gör det kommer alla användare som har registrerat sig via användarflöden med sina Facebook-konton inte längre att kunna logga in.

Så här tar du bort Facebook-federationen i Microsoft Entra-ID:

- Gå till Azure-portalen. I rutan till vänster väljer du Microsoft Entra ID.

- Välj Externa identiteter.

- Välj Alla identitetsprovidrar.

- På Facebook-raden väljer du snabbmenyn (...) och väljer sedan Ta bort.

- Välj Ja för att bekräfta borttagningen.