Utforska skapande och hantering av hotjaktsfrågor

Microsoft Sentinel innehåller kraftfulla frågeverktyg som kan hjälpa dig att som en del av Security Operations Center-teamet hitta och isolera säkerhetshot och oönskad aktivitet i Contosos miljö.

Jaga med hjälp av inbyggda frågor

Du kan använda sök- och frågeverktygen i Microsoft Sentinel för att söka efter säkerhetshot och taktiker i hela miljön. Med de här verktygen kan du filtrera igenom stora mängder händelser och säkerhetsdatakällor för att identifiera potentiella hot eller spåra kända eller förväntade hot.

Sidan Jakt i Microsoft Sentinel innehåller inbyggda frågor som kan vägleda din jaktprocess och hjälpa dig att följa lämpliga jaktvägar för att upptäcka problem i din miljö. Jaktfrågor kan exponera problem som inte är tillräckligt betydande på egen hand för att generera en avisering, men som har inträffat tillräckligt ofta över tid för att motivera undersökning.

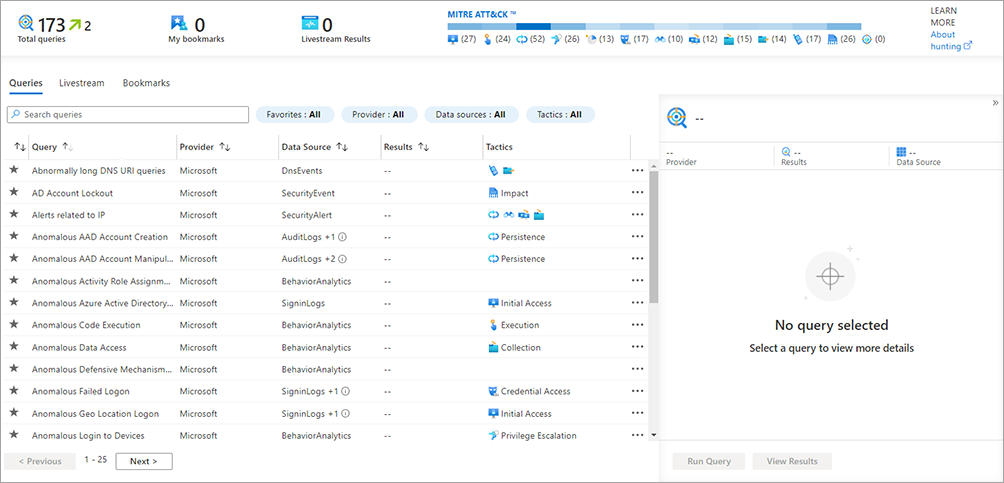

Sidan Jakt innehåller en lista över alla jaktfrågor. Du kan filtrera och sortera frågor efter namn, provider, datakälla, resultat och taktik. Du kan spara frågor genom att välja stjärnikonen Favoriter för frågan i listan.

Dricks

När en fråga väljs som en favorit körs den automatiskt varje gång du öppnar sidan Jakt .

Hantera jaktfrågor

När du väljer en fråga i listan visas frågeinformationen i ett nytt fönster som innehåller en beskrivning, kod och annan information om frågan. Den informationen omfattar relaterade entiteter och identifierade taktiker. Du kan köra en fråga interaktivt genom att välja Kör fråga i informationsfönstret.

Jaga efter hot med hjälp av MITRE ATT&CK-ramverket

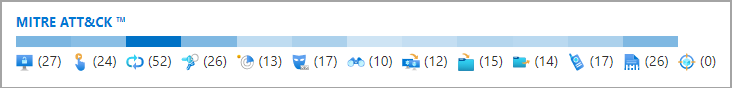

Microsoft Sentinel använder MITRE ATT&CK-ramverket för att kategorisera och beställa frågor efter taktik. ATT&CK är en kunskapsbas av taktiker och tekniker som används och observeras i det globala hotlandskapet. Du kan använda MITRE ATT&CK för att utveckla och informera dina hotjaktmodeller och metoder i Microsoft Sentinel. När du är hotjakt i Microsoft Sentinel kan du använda ATT&CK-ramverket för att kategorisera och köra frågor med hjälp av tidslinjen för MITRE ATT&CK-taktik.

Kommentar

Du kan välja enskilda MITRE ATT&CK-taktiker från tidslinjen på sidan Jakt .

Om du väljer valfri taktik filtreras de tillgängliga frågorna efter den valda taktiken. Följande jakttaktik kommer från ATT&CK Enterprise- och ICS-matriserna (Industrial Control Systems):

- Rekognosering. Taktiker som motståndaren använder för att hitta information som de kan använda för att planera framtida åtgärder.

- Resursutveckling. Taktiker som motståndaren använder för att etablera resurser som de kan använda för att stödja åtgärder. Resurser omfattar infrastruktur, konton eller funktioner.

- Initial åtkomst. Taktiker som motståndaren använder för att komma in i ett nätverk, genom att utnyttja sårbarheter eller konfigurationsbrister i offentliga system. Ett exempel är spear-phishing.

- Körning. Taktiker som resulterar i att en angripare kör sin kod i ett målsystem. En obehörig hackare kan till exempel köra ett PowerShell-skript för att ladda ned fler verktyg för angripare och/eller genomsöka andra system.

- Persistens Taktiker som gör det möjligt för en angripare att behålla åtkomsten till ett målsystem, även efter omstarter och ändringar av autentiseringsuppgifter. Ett exempel på en beständighetsteknik är en angripare som skapar en schemalagd uppgift som kör koden vid en viss tidpunkt eller vid omstart.

- Privilegieeskalering. Taktiker som en angripare använder för att få behörigheter på högre nivå i ett system, till exempel lokal administratör eller rot.

- Försvarsundvikande. Taktiker som angripare använder för att undvika identifiering. En angripare som använder den här typen av taktiker kan till exempel försöka dölja skadlig kod i betrodda processer och mappar, kryptera eller dölja kod eller inaktivera säkerhetsprogram.

- Åtkomst till autentiseringsuppgifter. Taktiker som distribueras i system och nätverk för att stjäla användarnamn och autentiseringsuppgifter för återanvändning.

- Identifiering. Taktiker som angripare använder för att få information om system och nätverk som de vill utnyttja eller använda för sin taktiska fördel.

- Lateral rörelse. Taktiker som innebär att en angripare flyttar från ett system till ett annat i ett nätverk. Vanliga tekniker är pass-the-hash-metoder för att autentisera användare och missbruk av Remote Desktop Protocol.

- Insamling. Taktiker som en angripare använder för att samla in och konsolidera den information de riktade in sig på som en del av sina mål.

- Kommando och kontroll. Taktiker som en angripare använder för att kommunicera med ett system under deras kontroll. Ett exempel är en angripare som kommunicerar med ett system via en ovanlig eller högnumrerad port för att undvika identifiering av säkerhetsinstallationer eller proxyservrar.

- Exfiltrering. Taktiker som används för att flytta data från det komprometterade nätverket till ett system eller nätverk som är helt under kontroll av angriparen.

- Påverkan. Taktiker som en angripare använder för att påverka tillgängligheten för system, nätverk och data. Metoder i den här kategorin omfattar denial-of-service-attacker och diskrensning eller datarensningsprogram.

- Försämra processkontrollen. Taktik som motståndaren använder för att manipulera, inaktivera eller skada fysiska kontrollprocesser.

- Hämmar svarsfunktionen. Taktiker som motståndaren använder för att förhindra att dina funktioner för säkerhet, skydd, kvalitetssäkring och operatörsintervention svarar på fel, faror eller osäkra tillstånd.

- Inga.

Skapa anpassade frågor för att förfina hotjakten

Alla Microsoft Sentinel-jaktfrågor använder Kusto-frågespråk syntax (KQL) som används i Log Analytics. Du kan ändra en fråga i informationsfönstret och köra den nya frågan. Eller så kan du spara den som en ny fråga som kan återanvändas på din Microsoft Sentinel-arbetsyta.

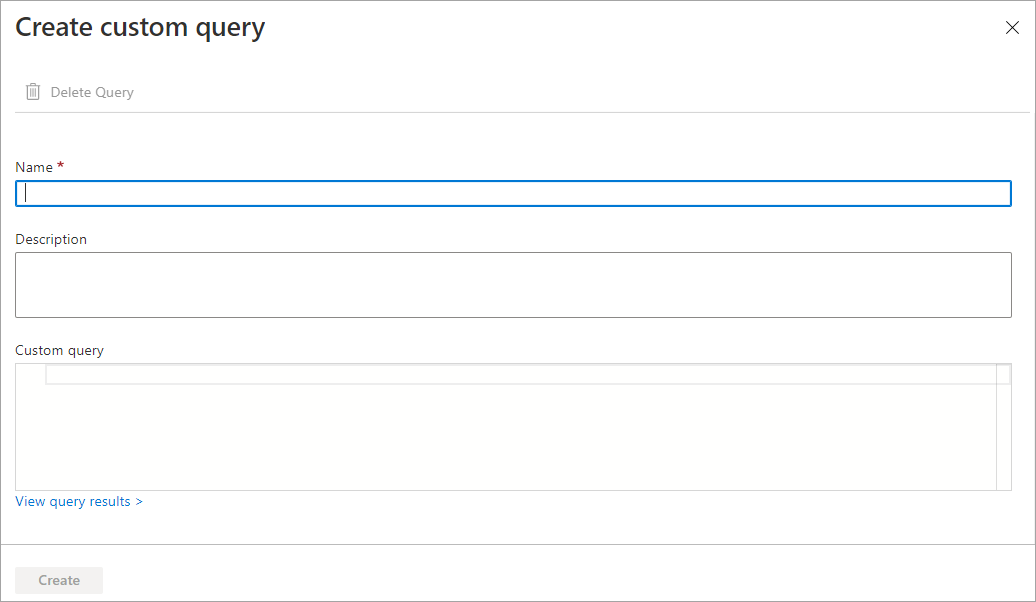

Du kan också skapa egna anpassade frågor med hjälp av KQL-kod för att söka efter hot.

Med anpassade frågor kan du definiera följande:

| Frågeparameter | beskrivning |

|---|---|

| Name | Ange ett namn för den anpassade frågan. |

| beskrivning | Ange en beskrivning av frågans funktioner. |

| Anpassad fråga | Din KQL-jaktfråga. |

| Entitetsmappning | Mappa entitetstyper till kolumner från frågeresultatet för att fylla i frågeresultatet med mer användbar information. Du kan också mappa entiteter med hjälp av kod i KQL-frågan. |

| Taktiker och tekniker | Ange den taktik som frågan är utformad för att exponera. |

Anpassade frågor visas tillsammans med inbyggda frågor för hantering.

Utforska Microsoft Sentinel på GitHub

Microsoft Sentinel-lagringsplatsen innehåller färdiga identifieringar, utforskningsfrågor, jaktfrågor, arbetsböcker, spelböcker med mera som hjälper dig att skydda din miljö och söka efter hot. Microsoft och Microsoft Sentinel-communityn bidrar till den här lagringsplatsen.

Lagringsplatsen innehåller mappar med bidraget innehåll för flera områden av Microsoft Sentinel-funktioner, inklusive jaktfrågor. Du kan använda koden från dessa frågor för att skapa anpassade frågor på din Microsoft Sentinel-arbetsyta.

Välj det bästa svaret för följande fråga.