Skapa, tilldela och tolka säkerhetsprinciper och initiativ i Azure Policy

När det gäller att skydda din Azure-miljö kommer du att stöta på två viktiga verktyg: Azure Security Policies och Azure Security Initiatives. Båda spelar viktiga roller för att upprätthålla efterlevnad, men de tjänar olika syften. Nu ska vi dela upp deras funktioner och användningsfall.

Azure-säkerhetsprinciper:

Definition: Azure Policy är som en noggrann förmyndare som ser till att dina resurser följer specifika regler. Det gör att du kan definiera och framtvinga principer i din Azure-miljö.

Komponenter:

- Principdefinition: Anger de villkor som du vill styra (t.ex. tillåtna resurstyper, obligatoriska taggar).

- Principtilldelning: Avgör var principen börjar gälla (enskilda resurser, resursgrupper, hanteringsgrupper).

- Principparametrar: Anpassar principbeteende (t.ex. lagerhållningsenheter för virtuella datorer, plats).

Användningsfall:

- Tillämpa specifika regler konsekvent.

- Säkerställa enhetlig taggning.

- Kontrollera resurstyper.

Azure-säkerhetsinitiativ:

Definition: Tänk på Azure-initiativ som princippaket. De grupperar relaterade Azure-principdefinitioner tillsammans för ett specifikt syfte.

Komponenter:

- Definitioner (principer): En samling principer som paketeras i ett enda objekt.

- Tilldelning: Initiativ tillämpas på ett omfång (t.ex. prenumeration, resursgrupp).

- Parametrar: Anpassa initiativbeteende.

Användningsfall:

- Uppnå bredare efterlevnadsmål (t.ex. Payment Card Industry Data Security Standard, Health Insurance Portability and Accountability Act).

- Hantera relaterade principer sammanhängande.

När du ska använda som:

Azure Policy:

- Använd den för enskilda principer när specifika regler behöver tillämpas.

- Ibland räcker det med en enda princip.

Azure-initiativ:

- Rekommenderas även för en enskild princip eftersom den förenklar hanteringen.

- Med initiativ kan du hantera flera principer som en sammanhängande enhet.

- Exempel: I stället för att hantera 20 separata principer för PCI-DSS-efterlevnad använder du ett initiativ som utvärderar dem alla samtidigt.

Azure Security Policies fokuserar på detaljerad kontroll, medan Azure Security Initiatives tillhandahåller en konsoliderad metod. Välj klokt baserat på organisationens behov och efterlevnadskomplexitet. Båda är viktiga verktyg i din Azure-säkerhetsverktygslåda.

Skapa och hantera principer för att använda kompatibilitet

Det är viktigt att förstå hur du skapar och hanterar principer i Azure för att hålla dig kompatibel med företagets standarder och serviceavtal. I det här exemplet lär du dig att använda Azure Policy för att utföra några av de vanligaste uppgifterna som rör att skapa, tilldela och hantera principer i organisationen, till exempel:

- Tilldela en princip för att genomdriva ett villkor för resurser som du skapar i framtiden

- Skapa och tilldela en initiativdefinition för att spåra efterlevnad för flera resurser

- Lösa en icke-kompatibel eller nekad resurs

- Implementera en ny princip i en organisation

Förutsättningar

Om du inte har någon Azure-prenumeration skapar du ett kostnadsfritt konto innan du börjar.

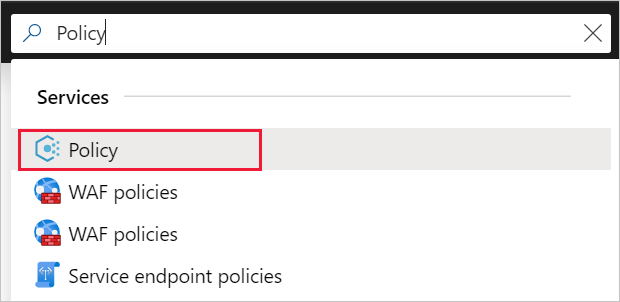

Tilldela en princip

Det första steget för att tillämpa efterlevnad av Azure Policy är att tilldela en principdefinition. En principdefinition anger enligt vilket villkor en princip tillämpas och vilken åtgärd som ska vidtas. I det här exemplet tilldelar du den inbyggda principdefinitionen med namnet Inherit a tag from the resource group if missing adding the specified tag with its value from the parent resource group to new or updated resources missing the tag (Ärv en tagg från resursgruppen om det saknas att lägga till den angivna taggen med dess värde från den överordnade resursgruppen till nya eller uppdaterade resurser som saknar taggen).

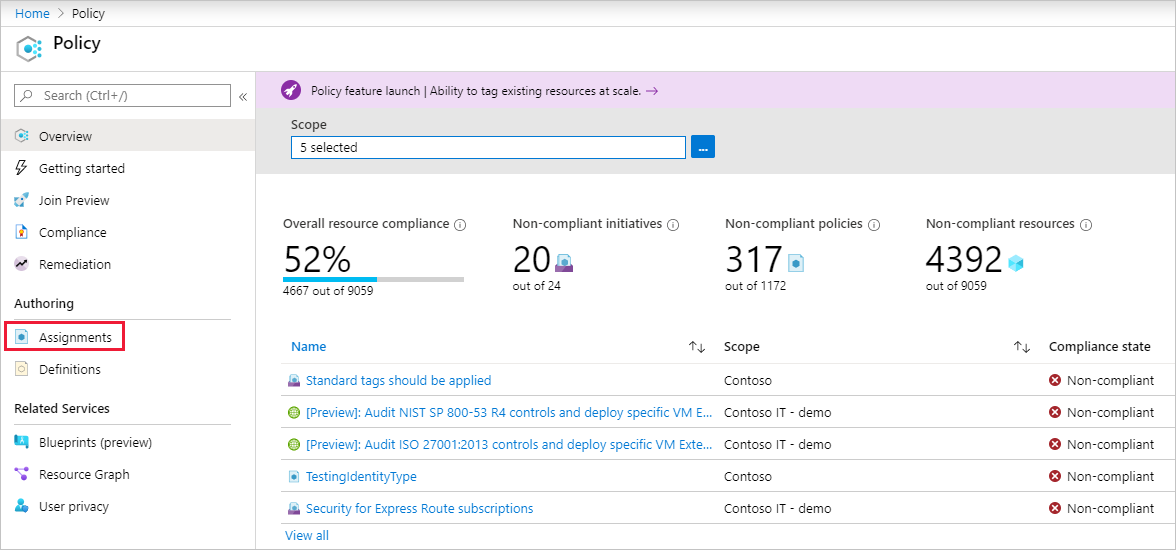

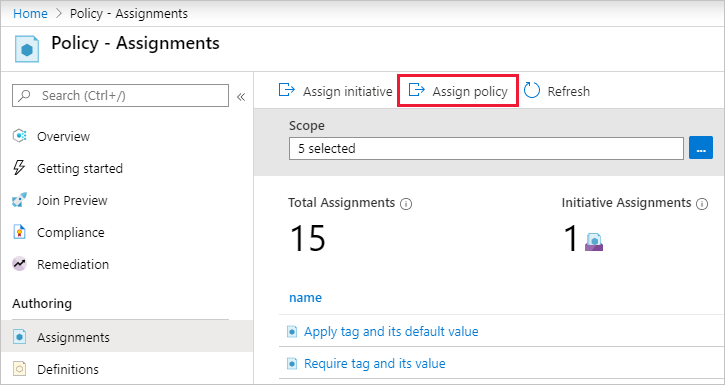

- Välj Tilldelningar till vänster på sidan Azure Policy. En tilldelning är en princip som tilldelats ett specifikt område.

- Välj Tilldela princip längst upp på sidan Princip – Tilldelningar.

- På fliken Tilldela princip och Grundläggande väljer du Omfång genom att välja ellipsen och välja antingen en hanteringsgrupp eller prenumeration. Du kan även välja en resursgrupp. Ett omfång avgör vilka resurser eller grupper med resurser som principtilldelningen används i. Klicka sedan på Välj längst ned på sidan Omfång. I det här exemplet används Contoso-prenumerationen. Din prenumeration skiljer sig.

- Resurser som kan uteslutas baserat på omfång. Undantag startar på en nivå som är lägre än nivån för Omfång. Undantag är valfria, så lämna det tomt just nu.

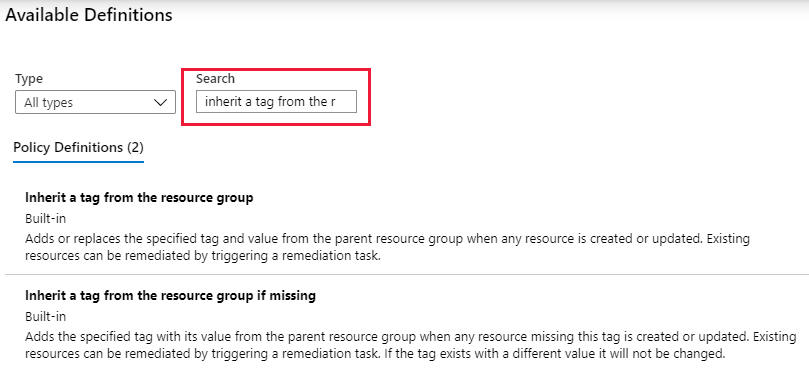

- Välj ellipsen Principdefinition för att öppna listan med tillgängliga definitioner. Du kan filtrera principdefinitionstypen till Inbyggd för att visa alla och läsa deras beskrivningar.

- Välj Ärv en tagg från resursgruppen om den saknas. Om du inte hittar den direkt skriver du ärver en tagg i sökrutan och trycker sedan på RETUR eller väljer ut ur sökrutan. Klicka på Välj längst ned på sidan AvailableDefinitions när du har hittat och valt principdefinitionen.

- Tilldelningsnamn fylls i automatiskt med namnet på principen som du valde, men du kan ändra det om du vill. I det här exemplet lämnar du Ärv en tagg från resursgruppen om den saknas. Du kan också lägga till en valfri Beskrivning. Beskrivningen innehåller information om den här principtilldelningen.

- Lämna principtillämpningen aktiverad. När den här inställningen är inaktiverad kan du testa resultatet av principen utan att utlösa effekten. Mer information finns i tvingande läge.

- Tilldelad av fylls automatiskt i baserat på vem som är inloggad. Det här fältet är valfritt, så du kan ange anpassade värden.

- Välj fliken Parametrar överst i guiden.

- För Taggnamn anger du Miljö.

- Välj fliken Reparation överst i guiden.

- Låt Skapa en reparationsuppgift vara avmarkerad. Med den här rutan kan du skapa en uppgift för att ändra befintliga resurser utöver nya eller uppdaterade resurser.

- Skapa en hanterad identitet kontrolleras automatiskt eftersom den här principdefinitionen använder ändringseffekten. Behörigheter anges till Deltagare automatiskt baserat på principdefinitionen. Mer information finns i Hanterade identiteter och hur åtkomstkontroll för reparation fungerar.

- Välj fliken Icke-efterlevnadsmeddelanden överst i guiden.

- Ange icke-efterlevnadsmeddelandet till Den här resursen har inte den tagg som krävs. Det här anpassade meddelandet visas när en resurs nekas eller för icke-kompatibla resurser under den regelbundna utvärderingen.

- Välj fliken Granska + skapa överst i guiden.

- Granska dina val och välj sedan Skapa längst ned på sidan.