Övning – Lägga till ett distributionsskript i en ARM-mall

Viktigt!

Du behöver en egen Azure-prenumeration för att utföra den här övningen, och avgifter kan tillkomma. Om du inte redan har en Azure-prenumeration kan du skapa ett kostnadsfritt konto innan du börjar.

Som en del av teamets programdistributionsprocess måste du skapa ett lagringskonto och mellanlagra en fil i bloblagringen så att programmet kan läsas. Fram tills nu har du kopierat filen manuellt varje gång en ny miljö har konfigurerats. Du bestämmer dig för att använda ett distributionsskript för att automatisera det här steget som en del av din miljöskapandeprocess.

I den här övningen tar du en befintlig ARM-mall (Azure Resource Manager) och lägger till ett nytt distributionsskript.

Under processen gör du följande:

- Skapa en startmall.

- Lägg till förhandskraven för distributionsskript, inklusive en användartilldelad hanterad identitet och rolltilldelning.

- Lägg till ett distributionsskript.

- Distribuera mallen och verifiera resultatet.

I den här övningen använder vi Azure Resource Manager Tools for Visual Studio Code. Installera tillägget i Visual Studio Code.

Den här övningen använder Bicep-tillägget för Visual Studio Code. Installera tillägget i Visual Studio Code.

Skapa startmallen

Du börjar med en befintlig mall som ditt team har använt. Mallen skapar lagringskontot, konfigurerar blobtjänster och kräver HTTPS och skapar blobcontainern för dina konfigurationsfiler.

Öppna Visual Studio Code.

Skapa en ny fil med namnet azuredeploy.json.

Spara den tomma filen så att Visual Studio Code läser in ARM-mallverktyget.

Du kan antingen välja Spara som-fil> eller välja Ctrl+S i Windows (⌘+S på macOS). Kom ihåg var du har sparat filen. Du kanske till exempel vill skapa en skriptmapp där du kan spara den.

Kopiera följande startmall till azuredeploy.json.

{ "$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#", "contentVersion": "1.0.0.1", "apiProfile": "", "parameters": {}, "variables": { "storageAccountName": "[concat('storage', uniqueString(resourceGroup().id))]", "storageBlobContainerName": "config" }, "functions": [], "resources": [ { "name": "[variables('storageAccountName')]", "type": "Microsoft.Storage/storageAccounts", "apiVersion": "2023-01-01", "tags": { "displayName": "[variables('storageAccountName')]" }, "location": "[resourceGroup().location]", "kind": "StorageV2", "sku": { "name": "Standard_LRS", "tier": "Standard" }, "properties": { "allowBlobPublicAccess": true, "encryption": { "services": { "blob": { "enabled": true } }, "keySource": "Microsoft.Storage" }, "supportsHttpsTrafficOnly": true } }, { "type": "Microsoft.Storage/storageAccounts/blobServices", "apiVersion": "2019-04-01", "name": "[concat(variables('storageAccountName'), '/default')]", "dependsOn": [ "[resourceId('Microsoft.Storage/storageAccounts', variables('storageAccountName'))]" ] }, { "type": "Microsoft.Storage/storageAccounts/blobServices/containers", "apiVersion": "2019-04-01", "name": "[concat(variables('storageAccountName'),'/default/',variables('storageBlobContainerName'))]", "dependsOn": [ "[resourceId('Microsoft.Storage/storageAccounts/blobServices', variables('storageAccountName'), 'default')]", "[resourceId('Microsoft.Storage/storageAccounts', variables('storageAccountName'))]" ], "properties": { "publicAccess": "Blob" } } ] }Spara mallen.

Öppna Visual Studio Code.

Skapa en ny fil med namnet main.bicep.

Spara den tomma filen så att Visual Studio Code läser in Bicep-verktyget.

Du kan antingen välja Spara som-fil> eller välja Ctrl+S i Windows (⌘+S på macOS). Kom ihåg var du har sparat filen. Du kanske till exempel vill skapa en skriptmapp för att spara den.

Kopiera följande startmall till main.bicep.

var storageAccountName = 'storage${uniqueString(resourceGroup().id)}' var storageBlobContainerName = 'config' resource storageAccount 'Microsoft.Storage/storageAccounts@2023-01-01' = { name: storageAccountName tags: { displayName: storageAccountName } location: resourceGroup().location kind: 'StorageV2' sku: { name: 'Standard_LRS' tier: 'Standard' } properties: { allowBlobPublicAccess: true encryption: { services: { blob: { enabled: true } } keySource: 'Microsoft.Storage' } supportsHttpsTrafficOnly: true } resource blobService 'blobServices' existing = { name: 'default' } } resource blobContainer 'Microsoft.Storage/storageAccounts/blobServices/containers@2019-04-01' = { parent: storageAccount::blobService name: storageBlobContainerName properties: { publicAccess: 'Blob' } }Spara mallen.

Lägga till en användartilldelad hanterad identitet

Därefter måste du skapa en användartilldelad hanterad identitet. Med hjälp av metoden infrastruktur som kod kan du skapa identiteten i mallen.

Redigera avsnittet i

variablesazuredeploy.json för att inkludera:"userAssignedIdentityName": "configDeployer",Redigera avsnittet i

resourcesazuredeploy.json för att inkludera:{ "type": "Microsoft.ManagedIdentity/userAssignedIdentities", "apiVersion": "2018-11-30", "name": "[variables('userAssignedIdentityName')]", "location": "[resourceGroup().location]" }Spara mallen.

Under variabeldefinitionerna i main.bicep lägger du till:

var userAssignedIdentityName = 'configDeployer'Under resursdefinitionerna lägger du till:

resource userAssignedIdentity 'Microsoft.ManagedIdentity/userAssignedIdentities@2018-11-30' = { name: userAssignedIdentityName location: resourceGroup().location }Spara mallen.

Ange deltagarrollen för den hanterade identiteten

Nu när du har definierat en hanterad identitet kan du tilldela den en roll med behörighet till resursgruppen. Du tilldelar rollen Deltagare. Du identifierar en roll med dess rolldefinitions-ID, som är ett GUID. Deltagarrollen är inbyggd i Azure så rolldefinitions-ID:t dokumenteras.

Rolltilldelningen behöver också ett GUID-namn. Du kan använda guid funktionen för att skapa ett GUID som är unikt för resursgruppen och rollnamnet.

Redigera avsnittet i

variablesazuredeploy.json för att inkludera:"roleAssignmentName": "[guid(concat(resourceGroup().id, 'contributor'))]", "contributorRoleDefinitionId": "[resourceId('Microsoft.Authorization/roleDefinitions', 'b24988ac-6180-42a0-ab88-20f7382dd24c')]",Redigera avsnittet i

resourcesazuredeploy.json för att inkludera:{ "type": "Microsoft.Authorization/roleAssignments", "apiVersion": "2020-04-01-preview", "name": "[variables('roleAssignmentName')]", "dependsOn": [ "[resourceId('Microsoft.ManagedIdentity/userAssignedIdentities', variables('userAssignedIdentityName'))]" ], "properties": { "roleDefinitionId": "[variables('contributorRoleDefinitionId')]", "principalId": "[reference(resourceId('Microsoft.ManagedIdentity/userAssignedIdentities', variables('userAssignedIdentityName')), '2015-08-31-preview').principalId]", "scope": "[resourceGroup().id]", "principalType": "ServicePrincipal" } }Spara mallen.

Under variabeldefinitionerna i main.bicep lägger du till:

var roleAssignmentName = guid(resourceGroup().id, 'contributor') var contributorRoleDefinitionId = resourceId('Microsoft.Authorization/roleDefinitions', 'b24988ac-6180-42a0-ab88-20f7382dd24c')Under resursdefinitionerna lägger du till:

resource roleAssignment 'Microsoft.Authorization/roleAssignments@2020-04-01-preview' = { name: roleAssignmentName properties: { roleDefinitionId: contributorRoleDefinitionId principalId: userAssignedIdentity.properties.principalId principalType: 'ServicePrincipal' } }Spara mallen.

Skapa distributionsskriptet

Nu har du alla förutsättningar för distributionsskriptet. Du börjar med de vanliga värden som distributionsskriptet behöver. Det finns två beroenden, rolltilldelningen och bloblagringscontainern. Skriptet behöver båda dessa innan det kan köras.

Redigera avsnittet i

variablesazuredeploy.json för att inkludera:"deploymentScriptName": "CopyConfigScript"Redigera avsnittet i

resourcesazuredeploy.json för att inkludera:{ "type": "Microsoft.Resources/deploymentScripts", "apiVersion": "2020-10-01", "name": "[variables('deploymentScriptName')]", "location": "[resourceGroup().location]", "kind": "AzurePowerShell", "dependsOn": [ "[resourceId('Microsoft.Authorization/roleAssignments', variables('roleAssignmentName'))]", "[resourceId('Microsoft.Storage/storageAccounts/blobServices/containers', variables('storageAccountName'), 'default', variables('storageBlobContainerName'))]" ], "identity": { "type": "UserAssigned", "userAssignedIdentities": { "[resourceId('Microsoft.ManagedIdentity/userAssignedIdentities',variables('userAssignedIdentityName'))]": {} } } }Lägg till ett

propertiesavsnitt i resursen för att definiera skriptet och de andra obligatoriska värdena."properties": { "azPowerShellVersion": "3.0", "scriptContent": " Invoke-RestMethod -Uri 'https://raw.githubusercontent.com/Azure/azure-docs-json-samples/master/mslearn-arm-deploymentscripts-sample/appsettings.json' -OutFile 'appsettings.json' $storageAccount = Get-AzStorageAccount -ResourceGroupName 'learndeploymentscript_exercise_1' | Where-Object { $_.StorageAccountName -like 'storage*' } $blob = Set-AzStorageBlobContent -File 'appsettings.json' -Container 'config' -Blob 'appsettings.json' -Context $StorageAccount.Context $DeploymentScriptOutputs = @{} $DeploymentScriptOutputs['Uri'] = $blob.ICloudBlob.Uri $DeploymentScriptOutputs['StorageUri'] = $blob.ICloudBlob.StorageUri ", "retentionInterval": "P1D" }Spara mallen.

Under variabeldefinitionerna i main.bicep lägger du till:

var deploymentScriptName = 'CopyConfigScript'Under resursdefinitionerna lägger du till:

resource deploymentScript 'Microsoft.Resources/deploymentScripts@2020-10-01' = { name: deploymentScriptName location: resourceGroup().location kind: 'AzurePowerShell' identity: { type: 'UserAssigned' userAssignedIdentities: { '${userAssignedIdentity.id}': {} } } dependsOn: [ roleAssignment blobContainer ] }Lägg till ett

propertiesavsnitt i resursen för att definiera skriptet och de andra obligatoriska värdena.properties: { azPowerShellVersion: '3.0' scriptContent: ''' Invoke-RestMethod -Uri 'https://raw.githubusercontent.com/Azure/azure-docs-json-samples/master/mslearn-arm-deploymentscripts-sample/appsettings.json' -OutFile 'appsettings.json' $storageAccount = Get-AzStorageAccount -ResourceGroupName 'learndeploymentscript_exercise_1' | Where-Object { $_.StorageAccountName -like 'storage*' } $blob = Set-AzStorageBlobContent -File 'appsettings.json' -Container 'config' -Blob 'appsettings.json' -Context $storageAccount.Context $DeploymentScriptOutputs = @{} $DeploymentScriptOutputs['Uri'] = $blob.ICloudBlob.Uri $DeploymentScriptOutputs['StorageUri'] = $blob.ICloudBlob.StorageUri ''' retentionInterval: 'P1D' }Spara mallen.

Lägga till en mallutdata

Nu när du har ett distributionsskript som laddar upp en fil till Azure Blob Storage kan du behöva referera till filplatsen i senare automatisering. (Du kanske ska köra ett test för att verifiera att filen är där du tycker att den ska vara.)

Efter avsnittet resources i ARM-mallen lägger du till utdata som refererar till URI:n för filen enligt distributionsskriptet.

"outputs": {

"fileUri": {

"type": "string",

"value": "[reference(variables('deploymentScriptName')).outputs.Uri]"

}

}

Längst ned i filen lägger du efter resursdefinitionerna till ett utdata som refererar till URI:n för filen enligt distributionsskriptet.

output fileUri string = deploymentScript.properties.outputs.Uri

Verifiera mallen

Mallen bör se ut så här:

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.1",

"apiProfile": "",

"parameters": {},

"variables": {

"storageAccountName": "[concat('storage', uniqueString(resourceGroup().id))]",

"storageBlobContainerName": "config",

"userAssignedIdentityName": "configDeployer",

"roleAssignmentName": "[guid(concat(resourceGroup().id, 'contributor'))]",

"contributorRoleDefinitionId": "[resourceId('Microsoft.Authorization/roleDefinitions', 'b24988ac-6180-42a0-ab88-20f7382dd24c')]",

"deploymentScriptName": "CopyConfigScript"

},

"functions": [],

"resources": [

{

"name": "[variables('storageAccountName')]",

"type": "Microsoft.Storage/storageAccounts",

"apiVersion": "2023-01-01",

"tags": {

"displayName": "[variables('storageAccountName')]"

},

"location": "[resourceGroup().location]",

"kind": "StorageV2",

"sku": {

"name": "Standard_LRS",

"tier": "Standard"

},

"properties": {

"allowBlobPublicAccess": true,

"encryption": {

"services": {

"blob": {

"enabled": true

}

},

"keySource": "Microsoft.Storage"

},

"supportsHttpsTrafficOnly": true

}

},

{

"type": "Microsoft.Storage/storageAccounts/blobServices",

"apiVersion": "2019-04-01",

"name": "[concat(variables('storageAccountName'), '/default')]",

"dependsOn": [

"[resourceId('Microsoft.Storage/storageAccounts', variables('storageAccountName'))]"

]

},

{

"type": "Microsoft.Storage/storageAccounts/blobServices/containers",

"apiVersion": "2019-04-01",

"name": "[concat(variables('storageAccountName'),'/default/',variables('storageBlobContainerName'))]",

"dependsOn": [

"[resourceId('Microsoft.Storage/storageAccounts/blobServices', variables('storageAccountName'), 'default')]",

"[resourceId('Microsoft.Storage/storageAccounts', variables('storageAccountName'))]"

],

"properties": {

"publicAccess": "Blob"

}

},

{

"type": "Microsoft.ManagedIdentity/userAssignedIdentities",

"apiVersion": "2018-11-30",

"name": "[variables('userAssignedIdentityName')]",

"location": "[resourceGroup().location]"

},

{

"type": "Microsoft.Authorization/roleAssignments",

"apiVersion": "2020-04-01-preview",

"name": "[variables('roleAssignmentName')]",

"dependsOn": [ "[resourceId('Microsoft.ManagedIdentity/userAssignedIdentities', variables('userAssignedIdentityName'))]" ],

"properties": {

"roleDefinitionId": "[variables('contributorRoleDefinitionId')]",

"principalId": "[reference(resourceId('Microsoft.ManagedIdentity/userAssignedIdentities', variables('userAssignedIdentityName')), '2015-08-31-preview').principalId]",

"scope": "[resourceGroup().id]",

"principalType": "ServicePrincipal"

}

},

{

"type": "Microsoft.Resources/deploymentScripts",

"apiVersion": "2020-10-01",

"name": "[variables('deploymentScriptName')]",

"location": "[resourceGroup().location]",

"kind": "AzurePowerShell",

"dependsOn": [

"[resourceId('Microsoft.Authorization/roleAssignments', variables('roleAssignmentName'))]",

"[resourceId('Microsoft.Storage/storageAccounts/blobServices/containers', variables('storageAccountName'), 'default', variables('storageBlobContainerName'))]"

],

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"[resourceId('Microsoft.ManagedIdentity/userAssignedIdentities',variables('userAssignedIdentityName'))]": {}

}

},

"properties": {

"azPowerShellVersion": "3.0",

"scriptContent": "

Invoke-RestMethod -Uri 'https://raw.githubusercontent.com/Azure/azure-docs-json-samples/master/mslearn-arm-deploymentscripts-sample/appsettings.json' -OutFile 'appsettings.json'

$storageAccount = Get-AzStorageAccount -ResourceGroupName 'learndeploymentscript_exercise_1' | Where-Object { $_.StorageAccountName -like 'storage*' }

$blob = Set-AzStorageBlobContent -File 'appsettings.json' -Container 'config' -Blob 'appsettings.json' -Context $StorageAccount.Context

$DeploymentScriptOutputs = @{}

$DeploymentScriptOutputs['Uri'] = $blob.ICloudBlob.Uri

$DeploymentScriptOutputs['StorageUri'] = $blob.ICloudBlob.StorageUri

",

"retentionInterval": "P1D"

}

}

],

"outputs": {

"fileUri": {

"type": "string",

"value": "[reference(variables('deploymentScriptName')).outputs.Uri]"

}

}

}

var storageAccountName = 'storage${uniqueString(resourceGroup().id)}'

var storageBlobContainerName = 'config'

var userAssignedIdentityName = 'configDeployer'

var roleAssignmentName = guid(resourceGroup().id, 'contributor')

var contributorRoleDefinitionId = resourceId('Microsoft.Authorization/roleDefinitions', 'b24988ac-6180-42a0-ab88-20f7382dd24c')

var deploymentScriptName = 'CopyConfigScript'

resource storageAccount 'Microsoft.Storage/storageAccounts@2023-01-01' = {

name: storageAccountName

tags: {

displayName: storageAccountName

}

location: resourceGroup().location

kind: 'StorageV2'

sku: {

name: 'Standard_LRS'

tier: 'Standard'

}

properties: {

allowBlobPublicAccess: true

encryption: {

services: {

blob: {

enabled: true

}

}

keySource: 'Microsoft.Storage'

}

supportsHttpsTrafficOnly: true

}

resource blobService 'blobServices' existing = {

name: 'default'

}

}

resource blobContainer 'Microsoft.Storage/storageAccounts/blobServices/containers@2019-04-01' = {

parent: storageAccount::blobService

name: storageBlobContainerName

properties: {

publicAccess: 'Blob'

}

}

resource userAssignedIdentity 'Microsoft.ManagedIdentity/userAssignedIdentities@2018-11-30' = {

name: userAssignedIdentityName

location: resourceGroup().location

}

resource roleAssignment 'Microsoft.Authorization/roleAssignments@2020-04-01-preview' = {

name: roleAssignmentName

properties: {

roleDefinitionId: contributorRoleDefinitionId

principalId: userAssignedIdentity.properties.principalId

principalType: 'ServicePrincipal'

}

}

resource deploymentScript 'Microsoft.Resources/deploymentScripts@2020-10-01' = {

name: deploymentScriptName

location: resourceGroup().location

kind: 'AzurePowerShell'

identity: {

type: 'UserAssigned'

userAssignedIdentities: {

'${userAssignedIdentity.id}': {}

}

}

properties: {

azPowerShellVersion: '3.0'

scriptContent: '''

Invoke-RestMethod -Uri 'https://raw.githubusercontent.com/Azure/azure-docs-json-samples/master/mslearn-arm-deploymentscripts-sample/appsettings.json' -OutFile 'appsettings.json'

$storageAccount = Get-AzStorageAccount -ResourceGroupName 'learndeploymentscript_exercise_1' | Where-Object { $_.StorageAccountName -like 'storage*' }

$blob = Set-AzStorageBlobContent -File 'appsettings.json' -Container 'config' -Blob 'appsettings.json' -Context $storageAccount.Context

$DeploymentScriptOutputs = @{}

$DeploymentScriptOutputs['Uri'] = $blob.ICloudBlob.Uri

$DeploymentScriptOutputs['StorageUri'] = $blob.ICloudBlob.StorageUri

'''

retentionInterval: 'P1D'

}

dependsOn: [

roleAssignment

blobContainer

]

}

output fileUri string = deploymentScript.properties.outputs.Uri

Om den inte gör det kopierar du antingen exemplet eller justerar mallen så att den matchar exemplet.

Distribuera mallen

För att distribuera mallen till Azure behöver du logga in på ditt Azure-konto från Visual Studio Code-terminalen. Se till att du har installerat Azure CLI-verktygen.

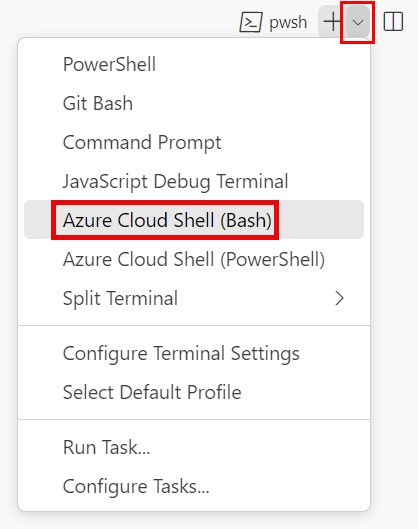

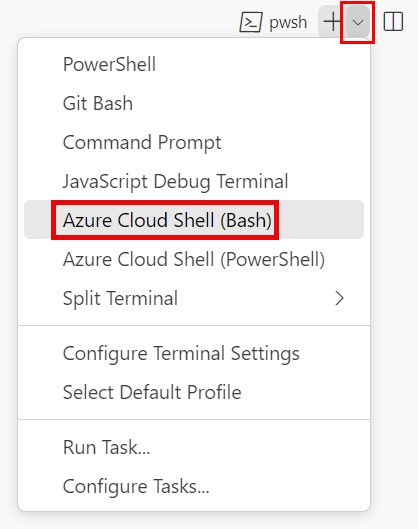

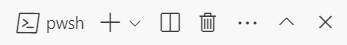

I menyn Terminal väljer du Ny terminal. Terminalfönstret öppnas vanligtvis på den nedre halvan av skärmen.

Om terminalfönstret visar bash på höger sida innebär det att rätt gränssnitt redan är öppet. Om du ser en bash shell-ikon till höger kan du välja den för att starta gränssnittet.

Om ett annat gränssnitt än bash visas väljer du listrutepilen för gränssnittet och väljer sedan Git Bash.

I terminalen går du till katalogen där du sparade mallen. Om du till exempel har sparat mallen i mallmappen kan du använda det här kommandot:

cd templates

Logga in på Azure med hjälp av Azure CLI

Logga in på Azure i Visual Studio Code-terminalen genom att köra följande kommando:

az loginLogga in på ditt Azure-konto i webbläsaren som öppnas.

Visual Studio Code-terminalen visar en lista över de prenumerationer som är associerade med det här kontot.

Leta upp den prenumeration som du vill använda för den här övningen i listan.

Om du missade listan från inloggningen kan du använda följande kodfragment för att lista dina prenumerationer igen.

az account list --output tableAnge standardprenumerationen för alla Azure CLI-kommandon som du kör i den här sessionen.

az account set --subscription "Your Subscription Name or ID"

För att distribuera mallen till Azure behöver du logga in på ditt Azure-konto från Visual Studio Code-terminalen. Se till att du har installerat Azure CLI-verktygen.

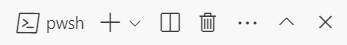

I menyn Terminal väljer du Ny terminal. Terminalfönstret öppnas vanligtvis på den nedre halvan av skärmen.

Om terminalfönstret visar bash på höger sida innebär det att rätt gränssnitt redan är öppet. Om du ser en bash shell-ikon till höger kan du välja den för att starta gränssnittet.

Om ett annat gränssnitt än bash visas väljer du listrutepilen för gränssnittet och väljer sedan Git Bash.

I terminalen går du till katalogen där du sparade mallen. Om du till exempel har sparat mallen i mallmappen kan du använda det här kommandot:

cd templates

Installera Bicep

Kör följande kommando för att se till att du har den senaste versionen av Bicep:

az bicep install && az bicep upgrade

Logga in på Azure med hjälp av Azure CLI

Logga in på Azure i Visual Studio Code-terminalen genom att köra följande kommando:

az loginLogga in på ditt Azure-konto i webbläsaren som öppnas.

Visual Studio Code-terminalen visar en lista över de prenumerationer som är associerade med det här kontot.

Leta upp den prenumeration som du vill använda för den här övningen i listan.

Om du missade listan från inloggningen kan du använda följande kodfragment för att lista dina prenumerationer igen.

az account list --output tableAnge standardprenumerationen för alla Azure CLI-kommandon som du kör i den här sessionen.

az account set --subscription "Your Subscription Name or ID"

Om du vill distribuera den här mallen till Azure loggar du in på ditt Azure-konto från Visual Studio Code-terminalen. Se till att du har installerat Azure PowerShell och logga in på samma konto som aktiverade sandbox-miljön.

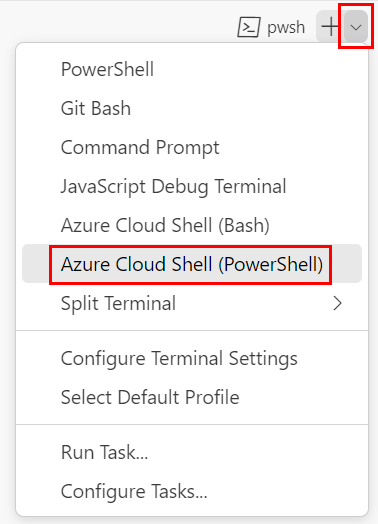

I menyn Terminal väljer du Ny terminal. Terminalfönstret öppnas vanligtvis på den nedre halvan av skärmen.

Om terminalfönstret visar pwsh eller powershell till höger betyder det att rätt gränssnitt redan är öppet. Om du ser en PowerShell-gränssnittsikon till höger kan du också välja den för att starta gränssnittet.

Om ett annat gränssnitt än pwsh eller powershell visas väljer du listrutepilen shell och väljer sedan PowerShell.

I terminalen går du till katalogen där du sparade mallen. Om du till exempel har sparat mallen i mallmappen kan du använda det här kommandot:

Set-Location -Path templates

Logga in i Azure med Azure PowerShell

Logga in på Azure i Visual Studio Code-terminalen genom att köra följande kommando:

Connect-AzAccountLogga in på ditt Azure-konto i webbläsaren som öppnas.

Hämta ID:t för den prenumeration som du vill använda för den här övningen genom att köra följande kommando:

Get-AzSubscriptionPrenumerations-ID är den andra kolumnen. Kopiera den andra kolumnen. Det ser ut ungefär som aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e4e.

Ange standardprenumerationen för alla Azure PowerShell-kommandon som du kör i den här sessionen.

Set-AzContext -SubscriptionId {Your subscription ID}

Om du vill distribuera den här mallen till Azure loggar du in på ditt Azure-konto från Visual Studio Code-terminalen. Kontrollera att du har installerat Azure PowerShell.

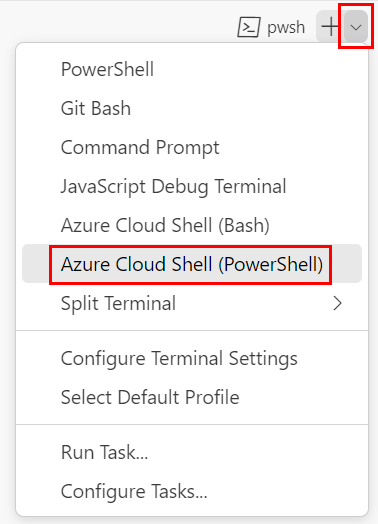

I menyn Terminal väljer du Ny terminal. Terminalfönstret öppnas vanligtvis på den nedre halvan av skärmen.

Om terminalfönstret visar pwsh eller powershell till höger betyder det att rätt gränssnitt redan är öppet. Om du ser en PowerShell-gränssnittsikon till höger kan du också välja den för att starta gränssnittet.

Om ett annat gränssnitt än pwsh eller powershell visas väljer du listrutepilen shell och väljer sedan PowerShell.

I terminalen går du till katalogen där du sparade mallen. Om du till exempel har sparat mallen i mallmappen kan du använda det här kommandot:

Set-Location -Path templates

Installera Bicep CLI

Om du vill använda Bicep från Azure PowerShell installerar du Bicep CLI.

Logga in i Azure med Azure PowerShell

Logga in på Azure i Visual Studio Code-terminalen genom att köra följande kommando:

Connect-AzAccountLogga in på ditt Azure-konto i webbläsaren som öppnas.

Hämta ID:t för den prenumeration som du vill använda för den här övningen genom att köra följande kommando:

Get-AzSubscriptionPrenumerations-ID är den andra kolumnen. Kopiera den andra kolumnen. Det ser ut ungefär som aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e4e.

Ange standardprenumerationen för alla Azure PowerShell-kommandon som du kör i den här sessionen.

Set-AzContext -SubscriptionId {Your subscription ID}

Därefter måste du skapa en resursgrupp som ska innehålla de resurser som du skapar som en del av den här övningen. Genom att använda en ny resursgrupp blir det mycket enklare att rensa efter övningen.

Från terminalen i Visual Studio Code kör du det här kommandot för att skapa resursgruppen för den här övningen:

Skapa en resursgrupp för övningen

resourceGroupName="learndeploymentscript_exercise_1"

az group create --location eastus --name $resourceGroupName

$resourceGroupName = 'learndeploymentscript_exercise_1'

New-AzResourceGroup -Location eastus -Name $resourceGroupName

Kommentar

Om du använder ett annat namn för resursgruppen måste du se till att du uppdaterar skriptet. Senare i den här modulen får du se hur du undviker hårdkodade resursgruppsnamn i skripten.

Distribuera mallen till Azure

Följande kod distribuerar ARM-mallen till Azure. Du ser en lyckad distribution.

Distribuera mallen med hjälp av Azure CLI-kommandon i Visual Studio Code-terminalen.

templateFile="azuredeploy.json"

today=$(date +"%d-%b-%Y")

deploymentName="deploymentscript-"$today

az deployment group create \

--resource-group $resourceGroupName \

--name $deploymentName \

--template-file $templateFile

Följande kod distribuerar ARM-mallen till Azure. Du ser en lyckad distribution.

Distribuera mallen med hjälp av Azure CLI-kommandon i Visual Studio Code-terminalen.

templateFile="main.bicep"

today=$(date +"%d-%b-%Y")

deploymentName="deploymentscript-"$today

az deployment group create \

--resource-group $resourceGroupName \

--name $deploymentName \

--template-file $templateFile

Följande kod distribuerar mallen till Azure. Du ser en lyckad distribution.

Distribuera mallen med Azure PowerShell-kommandon i terminalen.

$templateFile = 'azuredeploy.json'

$today = Get-Date -Format 'MM-dd-yyyy'

$deploymentName = "deploymentscript-$today"

New-AzResourceGroupDeployment `

-ResourceGroupName $resourceGroupName `

-Name $deploymentName `

-TemplateFile $templateFile

Följande kod distribuerar mallen till Azure. Du ser en lyckad distribution.

Distribuera mallen med Azure PowerShell-kommandon i terminalen.

$templateFile = 'main.bicep'

$today = Get-Date -Format 'MM-dd-yyyy'

$deploymentName = "deploymentscript-$today"

New-AzResourceGroupDeployment `

-ResourceGroupName $resourceGroupName `

-Name $deploymentName `

-TemplateFile $templateFile

Granska resultatet av mallen

När distributionen är klar får du en URL som pekar på filen som distributionsskriptet kopierade till bloblagring.

Hämta filen med hjälp av URL-utdata från malldistributionen för att bekräfta att distributionsskriptet fungerade korrekt.

uri=$(az deployment group show --resource-group $resourceGroupName --name $deploymentName --query 'properties.outputs.fileUri.value' --output tsv) curl $uriKommandot returnerar följande kod.

{ "environment": "production", "hostname": "tailwindtraders.com", "Logging": { "LogLevel": { "Default": "Debug" } }, "ApplicationInsights": { "InstrumentationKey": "" }, "AllowedHosts": "*", "CosmosDb": { "Host": "", "Key": "", "Database": "Products" } }Du kan också granska loggarna (och annan information om distributionen) från Azure Portal eller med hjälp av följande kommando.

az deployment-scripts show-log --resource-group $resourceGroupName --name CopyConfigScript

Hämta filen med hjälp av URL-utdata från malldistributionen för att bekräfta att distributionsskriptet fungerade korrekt.

$fileUri = (Get-AzResourceGroupDeployment -ResourceGroupName $resourceGroupName -Name $deploymentName).Outputs.fileUri.Value Invoke-RestMethod $fileUriKommandot returnerar följande kod.

environment : production hostname : tailwindtraders.com Logging : @{LogLevel=} ApplicationInsights : @{InstrumentationKey=} AllowedHosts : * CosmosDb : @{Host=; Key=; Database=Products}Du kan också granska loggarna (och annan information om distributionen) från Azure Portal eller med hjälp av följande kommandorad.

Get-AzDeploymentScriptLog -ResourceGroupName $resourceGroupName -Name CopyConfigScript

Rensa resursgruppen

Nu när du har distribuerat en ARM-mall med ett distributionsskript kan du ta bort resursgruppen som innehåller alla resurser och rolltilldelningar som du har skapat.

az group delete --name $resourceGroupName

Remove-AzResourceGroup -Name $resourceGroupName