Beskriva typer av identiteter

I Microsoft Entra-ID finns det olika typer av identiteter som stöds. De termer som du kommer att höra och introduceras i den här lektionen är användaridentiteter, arbetsbelastningsidentiteter, enhetsidentiteter, externa identiteter och hybrididentiteter. Var och en av dessa termer beskrivs mer detaljerat i de avsnitt som följer.

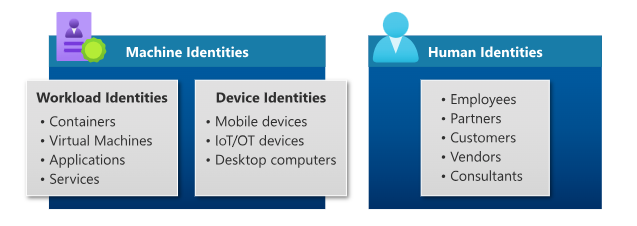

När du ställer frågan, vad kan jag tilldela en identitet i Microsoft Entra-ID, finns det tre kategorier.

- Du kan tilldela identiteter till personer (människor). Exempel på identiteter som tilldelats personer är anställda i en organisation som vanligtvis konfigureras som interna användare och externa användare som inkluderar kunder, konsulter, leverantörer och partners. För vårt ändamål refererar vi till dessa som användaridentiteter.

- Du kan tilldela identiteter till fysiska enheter, till exempel mobiltelefoner, stationära datorer och IoT-enheter.

- Slutligen kan du tilldela identiteter till programvarubaserade objekt, till exempel program, virtuella datorer, tjänster och containrar. Dessa identiteter kallas arbetsbelastningsidentiteter.

I den här lektionen överväger vi varje typ av Microsoft Entra-identitet.

User

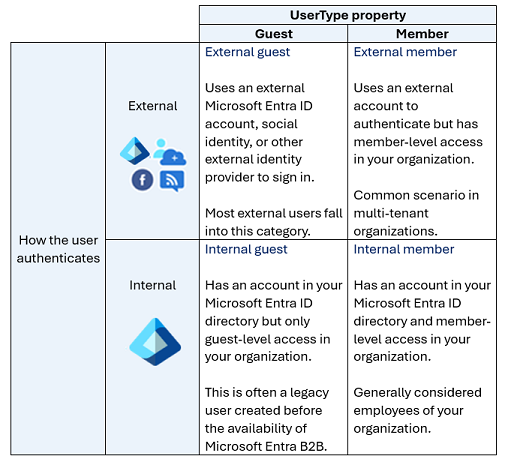

Användaridentiteter representerar personer som anställda och externa användare (kunder, konsulter, leverantörer och partner). I Microsoft Entra-ID kännetecknas användaridentiteter av hur de autentiserar och egenskapen för användartyp.

Hur användaren autentiserar tillfrågas i förhållande till värdorganisationens Microsoft Entra-klientorganisation och kan vara intern eller extern. Intern autentisering innebär att användaren har ett konto på värdorganisationens Microsoft Entra-ID och använder kontot för att autentisera till Microsoft Entra-ID. Extern autentisering innebär att användaren autentiserar med ett externt Microsoft Entra-konto som tillhör en annan organisation, en identitet för sociala nätverk eller någon annan extern identitetsprovider.

Egenskapen användartyp beskriver användarens relation till organisationen eller mer specifikt värdorganisationens innehav. Användaren kan vara gäst eller medlem i organisationens Microsoft Entra-klientorganisation. Som standard har organisationens gäster begränsade behörigheter i organisationens katalog, i förhållande till medlemmar i organisationen.

- Intern medlem: Dessa användare betraktas vanligtvis som anställda i din organisation. Användaren autentiserar internt via organisationens Microsoft Entra-ID, och användarobjektet som skapas i resursen Microsoft Entra-katalogen har en UserType of Member.

- Extern gäst: Externa användare eller gäster, inklusive konsulter, leverantörer och partner, ingår vanligtvis i den här kategorin. Användaren autentiserar med ett externt Microsoft Entra-konto eller en extern identitetsprovider (till exempel en social identitet). Användarobjektet som skapades i resursen Microsoft Entra-katalogen har en UserType av gäst, vilket ger dem begränsade behörigheter på gästnivå.

- Extern medlem: Det här scenariot är vanligt i organisationer som består av flera klienter. Tänk på scenariot där Contoso Microsoft Entra-klientorganisationen och Fabrikam Microsoft Entra-klientorganisationen är klientorganisationer inom en stor organisation. Användare från Contoso-klientorganisationen behöver åtkomst på medlemsnivå till resurser i Fabrikam. I det här scenariot konfigureras Contoso-användare i Fabrikam Microsoft Entra-katalogen så att de autentiserar med sitt Contoso-konto, som är externt till Fabrikam, men har en UserType of Member för att aktivera åtkomst på medlemsnivå till Fabrikams organisationsresurser.

- Intern gäst: Det här scenariot finns när organisationer som samarbetar med distributörer, leverantörer och leverantörer konfigurerar interna Microsoft Entra-konton för dessa användare, men anger dem som gäster genom att ställa in användarobjektet UserType som gäst. Som gäst har de begränsade behörigheter i katalogen. Detta anses vara ett äldre scenario eftersom det nu är vanligare att använda B2B-samarbete. Med B2B-samarbete kan användare använda sina egna autentiseringsuppgifter så att deras externa identitetsprovider kan hantera autentisering och deras kontolivscykel.

Externa gäster och externa medlemmar är B2B-samarbetsanvändare (business-to-business) som omfattas av kategorin externa identiteter i Microsoft Entra-ID och beskrivs mer detaljerat i den efterföljande lektionen.

Arbetsbelastningsidentiteter

En arbetsbelastningsidentitet är en identitet som du tilldelar till en programvaruarbetsbelastning. På så sätt kan programvaruarbetsbelastningen autentisera till och komma åt andra tjänster och resurser. Detta hjälper dig att skydda din arbetsbelastning.

Det är viktigt att skydda dina arbetsbelastningsidentiteter eftersom en programvaruarbetsbelastning till skillnad från en mänsklig användare kan hantera flera autentiseringsuppgifter för att få åtkomst till olika resurser och dessa autentiseringsuppgifter måste lagras på ett säkert sätt. Det är också svårt att spåra när en arbetsbelastningsidentitet skapas eller när den ska återkallas. Företag riskerar att deras program eller tjänster utnyttjas eller överträds på grund av svårigheter att skydda arbetsbelastningsidentiteter.

Microsoft Entra-arbetsbelastnings-ID hjälper dig att lösa dessa problem när du skyddar arbetsbelastningsidentiteter.

I Microsoft Entra är arbetsbelastningsidentiteter program, tjänstens huvudnamn och hanterade identiteter.

Program och tjänsternas huvudnamn

Ett huvudnamn för tjänsten är i princip en identitet för ett program. För att ett program ska kunna delegera sina identitets- och åtkomstfunktioner till Microsoft Entra-ID måste programmet först registreras med Microsoft Entra-ID för att aktivera dess integrering. När ett program har registrerats skapas ett huvudnamn för tjänsten i varje Microsoft Entra-klient där programmet används. Tjänstens huvudnamn möjliggör grundläggande funktioner som autentisering och auktorisering av programmet till resurser som skyddas av Microsoft Entra-klientorganisationen.

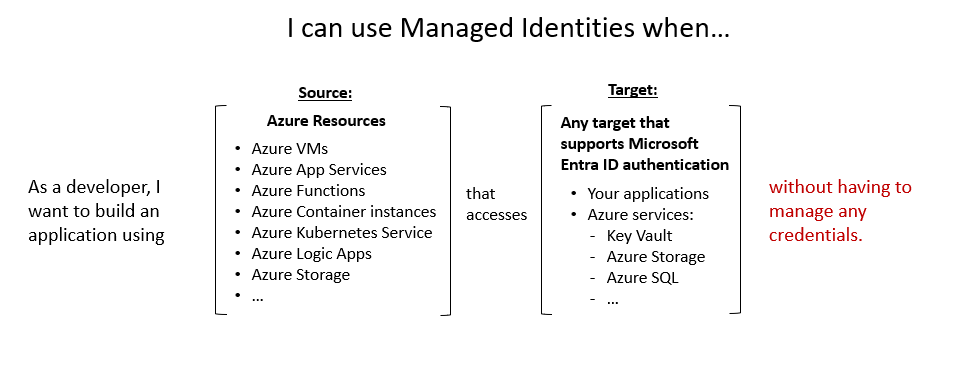

För att tjänstens huvudnamn ska kunna komma åt resurser som skyddas av Microsoft Entra-klientorganisationen måste programutvecklare hantera och skydda autentiseringsuppgifterna. Om det inte görs på rätt sätt kan detta medföra säkerhetsrisker. Hanterade identiteter hjälper till att avlasta det ansvaret från utvecklaren.

Hanterade identiteter

Hanterade identiteter är en typ av tjänstens huvudnamn som hanteras automatiskt i Microsoft Entra-ID och eliminerar behovet av att utvecklare hanterar autentiseringsuppgifter. Hanterade identiteter ger en identitet som program kan använda när de ansluter till Azure-resurser som stöder Microsoft Entra-autentisering och som kan användas utan extra kostnad.

En lista över Azure-tjänster som stöder hanterade identiteter finns i avsnittet Läs mer i lektionen Sammanfattning och resurser.

Det finns två typer av hanterade identiteter: systemtilldelade och användartilldelade.

Systemtilldelad. Med vissa Azure-resurser, till exempel virtuella datorer, kan du aktivera en hanterad identitet direkt på resursen. När du aktiverar en systemtilldelad hanterad identitet skapas en identitet i Microsoft Entra som är kopplad till livscykeln för den Azure-resursen. Eftersom identiteten är kopplad till livscykeln för den Azure-resursen när resursen tas bort tar Azure automatiskt bort identiteten åt dig. Ett exempel där du kan hitta en systemtilldelad identitet är när en arbetsbelastning finns i en enda Azure-resurs, till exempel ett program som körs på en enda virtuell dator.

Användartilldelad. Du kan också skapa en hanterad identitet som en fristående Azure-resurs. När du har skapat en användartilldelad hanterad identitet kan du tilldela den till en eller flera instanser av en Azure-tjänst. Till exempel kan en användartilldelad hanterad identitet tilldelas till flera virtuella datorer. Med användartilldelade hanterade identiteter hanteras identiteten separat från de resurser som använder den. Om du tar bort de resurser som använder den användartilldelade hanterade identiteten tas inte identiteten bort. Den användartilldelade hanterade identiteten måste uttryckligen tas bort. Detta är användbart i ett scenario där du kan ha flera virtuella datorer som alla har samma uppsättning behörigheter men som kan återanvändas ofta. Att ta bort någon av de virtuella datorerna påverkar inte den användartilldelade hanterade identiteten. På samma sätt kan du skapa en ny virtuell dator och tilldela den den befintliga användartilldelade hanterade identiteten.

Enhet

En enhet är en maskinvara, till exempel mobila enheter, bärbara datorer, servrar eller skrivare. En enhetsidentitet ger administratörer information som de kan använda när de fattar åtkomst- eller konfigurationsbeslut. Enhetsidentiteter kan konfigureras på olika sätt i Microsoft Entra-ID.

- Microsoft Entra-registrerade enheter. Målet med Microsoft Entra-registrerade enheter är att ge användarna stöd för byod-scenarier (Bring Your Own Device) eller mobila enheter. I dessa scenarier kan en användare komma åt organisationens resurser med hjälp av en personlig enhet. Microsoft Entra-registrerade enheter registreras till Microsoft Entra-ID utan att ett organisationskonto behöver logga in på enheten.

- Microsoft Entra-ansluten. En Microsoft Entra-ansluten enhet är en enhet som är ansluten till Microsoft Entra-ID via ett organisationskonto, som sedan används för att logga in på enheten. Microsoft Entra-anslutna enheter ägs vanligtvis av organisationen.

- Microsoft Entra Hybrid-anslutna enheter. Organisationer med befintliga lokal Active Directory implementeringar kan dra nytta av funktionerna i Microsoft Entra-ID:t genom att implementera Microsoft Entra-hybridanslutningsenheter. Dessa enheter är anslutna till din lokal Active Directory och Microsoft Entra-ID som kräver att organisationskontot loggar in på enheten.

Genom att registrera och ansluta enheter till Microsoft Entra ID får användarna enkel inloggning (SSO) till molnbaserade resurser. Dessutom kan enheter som är Microsoft Entra-anslutna dra nytta av SSO-upplevelsen för resurser och program som är beroende av lokal Active Directory.

IT-administratörer kan använda verktyg som Microsoft Intune, en molnbaserad tjänst som fokuserar på hantering av mobila enheter (MDM) och hantering av mobilprogram (MAM), för att styra hur en organisations enheter används. Mer information finns i Microsoft Intune.

Grupper

Om du har flera identiteter med samma åtkomstbehov i Microsoft Entra-ID kan du skapa en grupp. Du använder grupper för att ge åtkomstbehörighet till alla medlemmar i gruppen, i stället för att behöva tilldela åtkomsträttigheter individuellt. Att begränsa åtkomsten till Microsoft Entra-resurser till endast de identiteter som behöver åtkomst är en av de viktigaste säkerhetsprinciperna i Nolltillit.

Det finns två grupptyper:

Säkerhet: En säkerhetsgrupp är den vanligaste typen av grupp och används för att hantera användar- och enhetsåtkomst till delade resurser. Du kan till exempel skapa en säkerhetsgrupp för en specifik säkerhetsprincip, till exempel lösenordsåterställning via självbetjäning eller för användning med en princip för villkorlig åtkomst för att kräva MFA. Medlemmar i en säkerhetsgrupp kan inkludera användare (inklusive externa användare), enheter, andra grupper och tjänstens huvudnamn. För att skapa säkerhetsgrupper krävs en Microsoft Entra-administratörsroll.

Microsoft 365: En Microsoft 365-grupp, som också ofta kallas en distributionsgrupp, används för att gruppera användare enligt samarbetsbehov. Du kan till exempel ge medlemmar i gruppen åtkomst till en delad postlåda, kalender, filer på SharePoint-webbplatser med mera. Medlemmar i en Microsoft 365-grupp kan bara inkludera användare, inklusive användare utanför organisationen. Eftersom Microsoft 365-grupper är avsedda för samarbete är standardinställningen att tillåta användare att skapa Microsoft 365-grupper, så att du inte behöver någon administratörsroll.

Grupper kan konfigureras för att tillåta att medlemmar tilldelas, som väljs manuellt eller kan konfigureras för dynamiskt medlemskap. Dynamiskt medlemskap använder regler för att automatiskt lägga till och ta bort identiteter.