Hantera företagssäkerhet med hjälp av Microsoft Sentinel

Din finansiella organisation hanterar ständigt kunder och partners i olika regioner i världen. Många transaktioner sker varje dag och varje transaktion måste övervakas och skyddas oavsett typ eller de enheter och användare som berörs. Organisationens säkerhets- och övervakningsstrategi måste fokusera på säkerhet och övervakning i hela företaget.

I den här lektionen beskrivs hur Microsoft Sentinel hjälper till att övervaka och reagera på säkerhetshot i en organisation på företagsnivå. Du kan använda Microsoft Sentinel för att:

- Få en detaljerad översikt över ditt företag, eventuellt över flera moln och lokala platser.

- Undvik att förlita dig på komplexa och olika verktyg.

- Identifiera och hantera hot i hela organisationen med hjälp av AI i företagsklass som skapats av experter.

Ansluta dina datakällor till Microsoft Sentinel

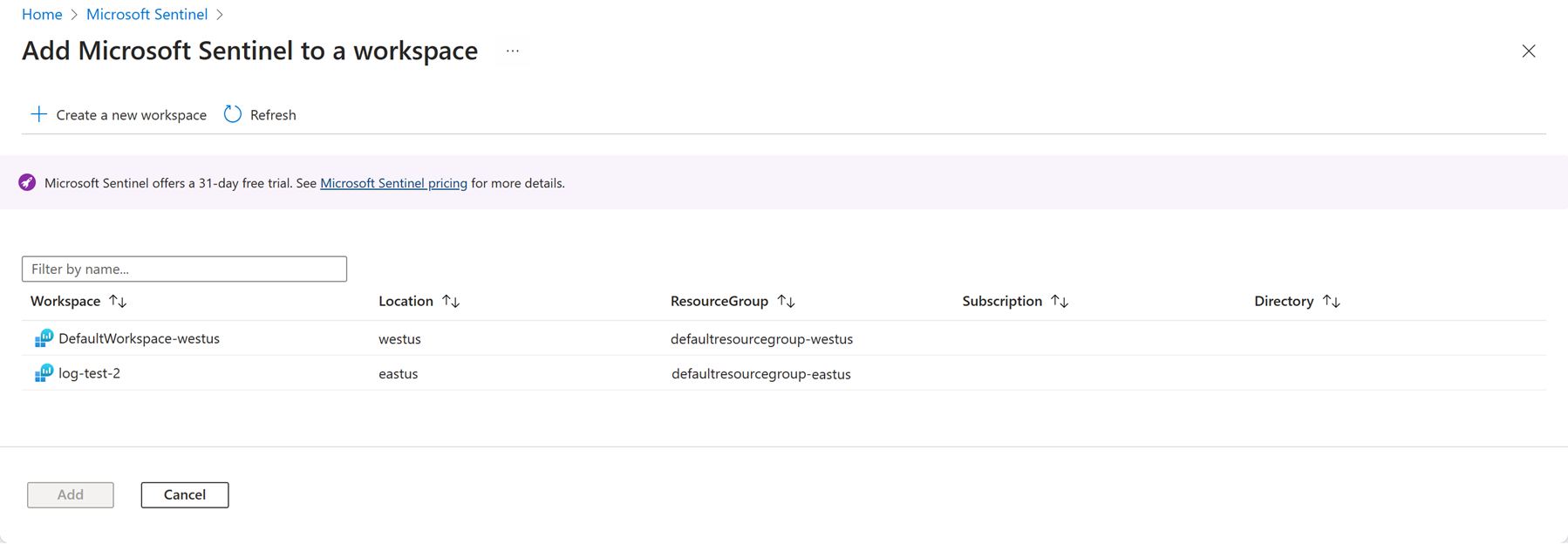

För att implementera Microsoft Sentinel behöver du en Log Analytics-arbetsyta. När du skapar en Microsoft Sentinel-resurs i Azure-portalen kan du skapa en ny Log Analytics-arbetsyta eller ansluta en befintlig arbetsyta.

När du har skapat Microsoft Sentinel-resursen och anslutit den till en arbetsyta måste du ansluta datakällor för ditt företag. Installera lösningar med dataanslutningar från innehållshubben. Microsoft Sentinel integreras med Microsoft-lösningar, inklusive Microsoft Entra ID och Microsoft 365, via anslutningar.

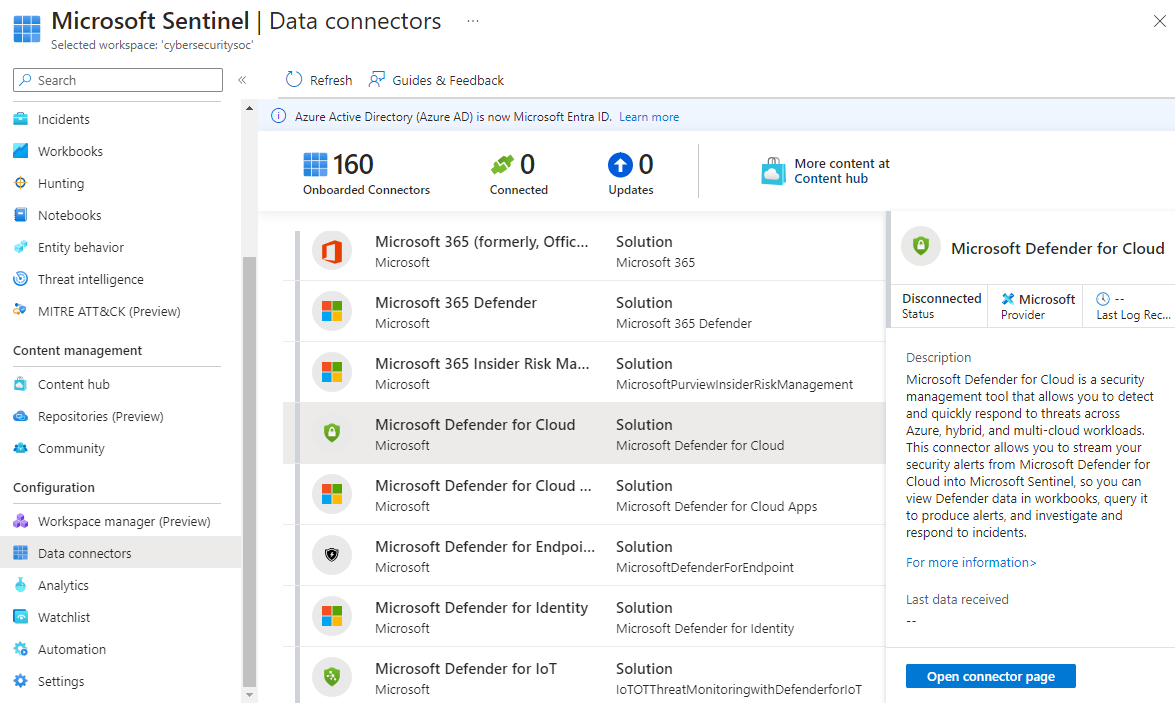

Du kan se alla tillgängliga dataanslutningar genom att välja Data connectors under Configuration i det vänstra navigeringsfältet i Microsoft Sentinel.

Välj lämplig dataanslutning för datakällan, läs informationen om anslutningsappen och välj Öppna anslutningssidan för att titta på förutsättningarna för anslutningsappen. Se till att du uppfyller alla förutsättningar för att ansluta datakällan.

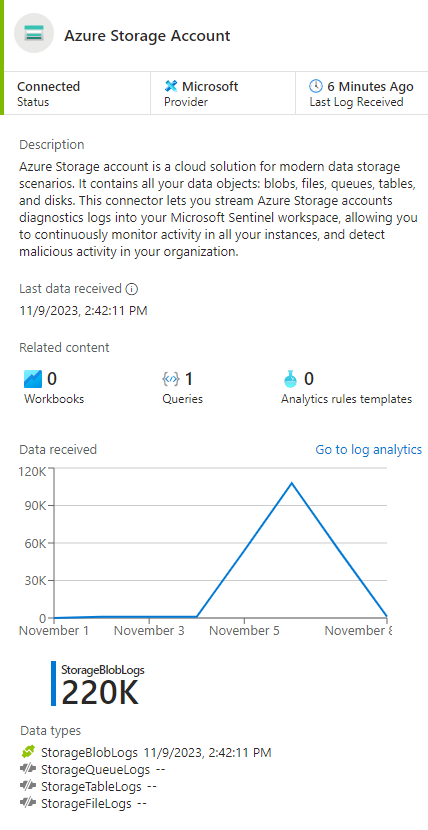

När du ansluter datakällan synkroniseras loggarna med Microsoft Sentinel. Du ser en sammanfattning av insamlade data i diagrammet Mottagna data för din anslutning. Du kan också se de olika datatyper som samlas in för källan. Azure Storage-kontoanslutningen kan till exempel samla in blob-, kö-, fil- eller tabellloggdata.

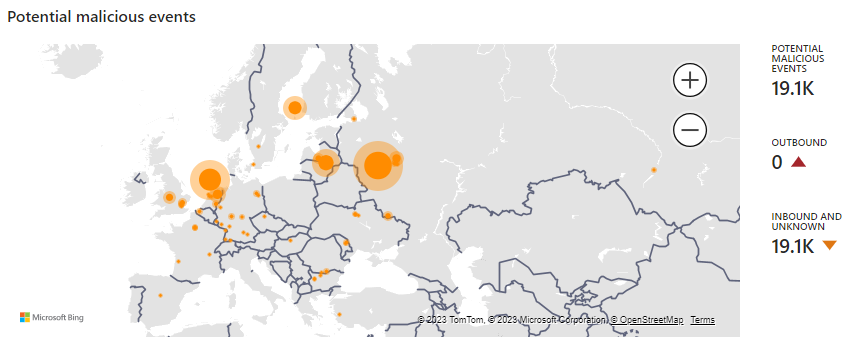

När du ansluter dina datakällor börjar Microsoft Sentinel övervaka ditt företag.

Använda aviseringar för att övervaka ditt företag

Du kan konfigurera aviseringsregler för att undersöka avvikelser och hot på ett intelligentare sätt. Aviseringsregler anger de hot och aktiviteter som ska generera aviseringar. Du kan svara manuellt eller med hjälp av spelböcker för automatiserade svar.

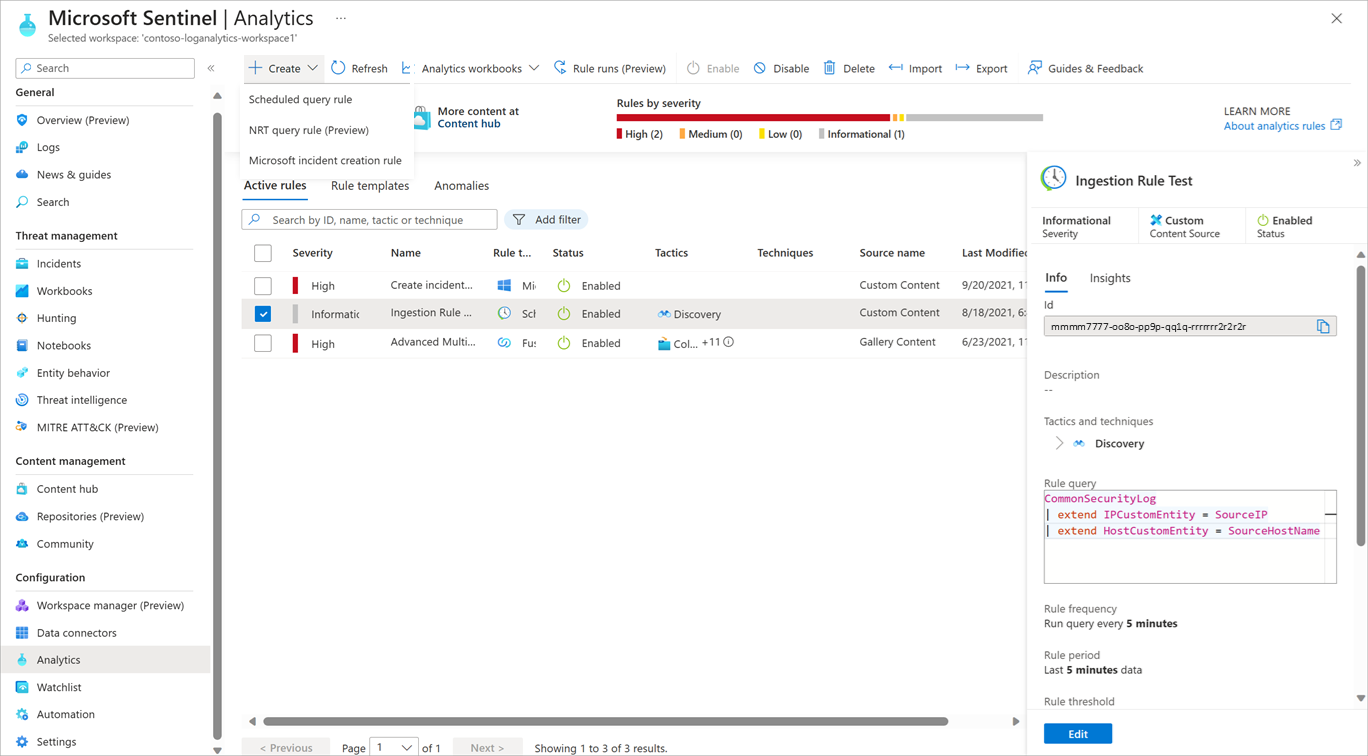

Välj Analytics i det vänstra navigeringsfältet i Microsoft Sentinel under Configuration för att visa alla regler som du har på plats och skapa nya regler.

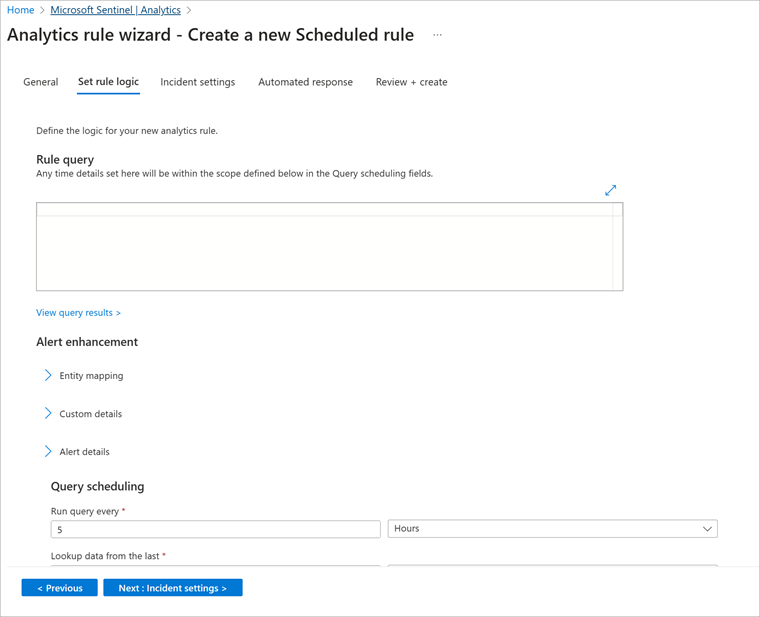

När du skapar en regel anger du om den ska aktiveras eller inaktiveras och allvarlighetsgraden för aviseringen. I fältet Regelfråga på fliken Ange regellogik anger du en regelfråga.

Följande fråga kan till exempel avgöra om ett misstänkt antal virtuella Azure-datorer skapas eller uppdateras, eller om ett misstänkt antal resursdistributioner inträffar.

AzureActivity

| where OperationName == "Create or Update Virtual Machine" or OperationName == "Create Deployment"

| where ActivityStatus == "Succeeded"

| make-series dcount(ResourceId) default=0 on EventSubmissionTimestamp in range(ago(7d), now(), 1d) by Caller

I avsnittet Frågeschemaläggning kan du ange hur ofta frågan ska köras och vilken dataperiod som ska sökas upp. I avsnittet Aviseringströskel kan du ange på vilken nivå en avisering ska höjas.

Undersöka incidenter

Microsoft Sentinel kombinerar genererade aviseringar till incidenter för ytterligare undersökning. Välj Incidenter i det vänstra navigeringsfältet i Microsoft Sentinel under Hothantering för att se information om alla dina incidenter, till exempel hur många incidenter som är stängda, hur många som förblir öppna, när incidenterna inträffade och deras allvarlighetsgrad.

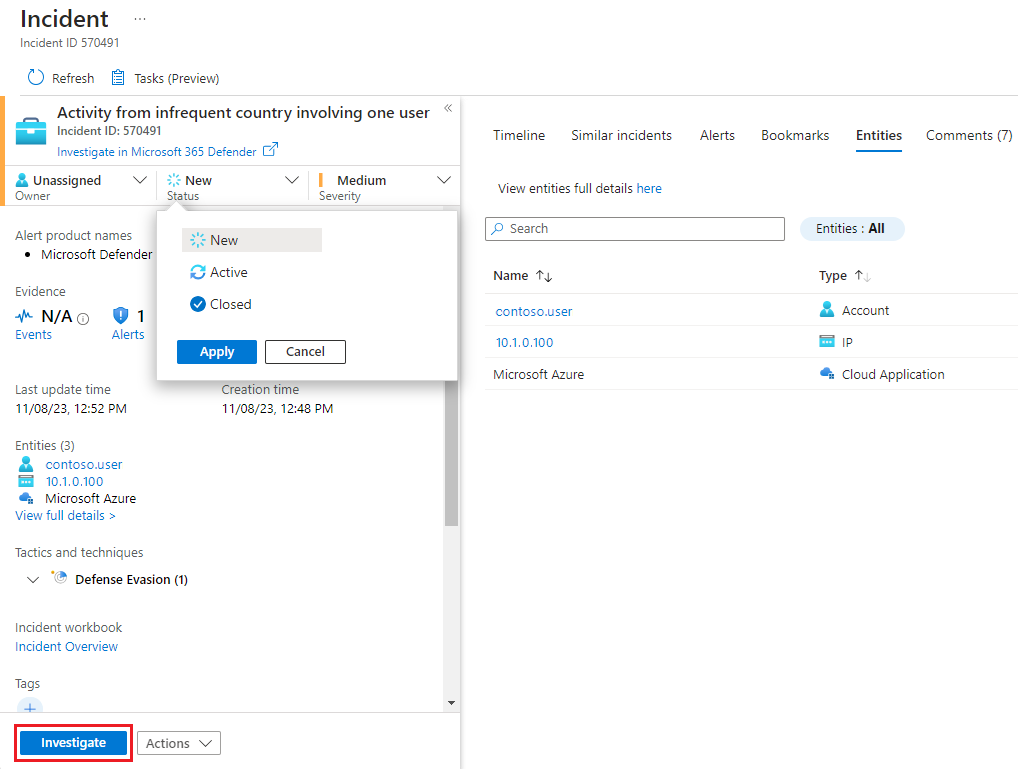

Om du vill börja undersöka en incident väljer du incidenten. Du får information om incidenten i den högra rutan. Välj Visa fullständig information för att få mer information.

Om du vill undersöka incidenten uppdaterar du dess status från New till Active, tilldelar den till en ägare och väljer Undersök.

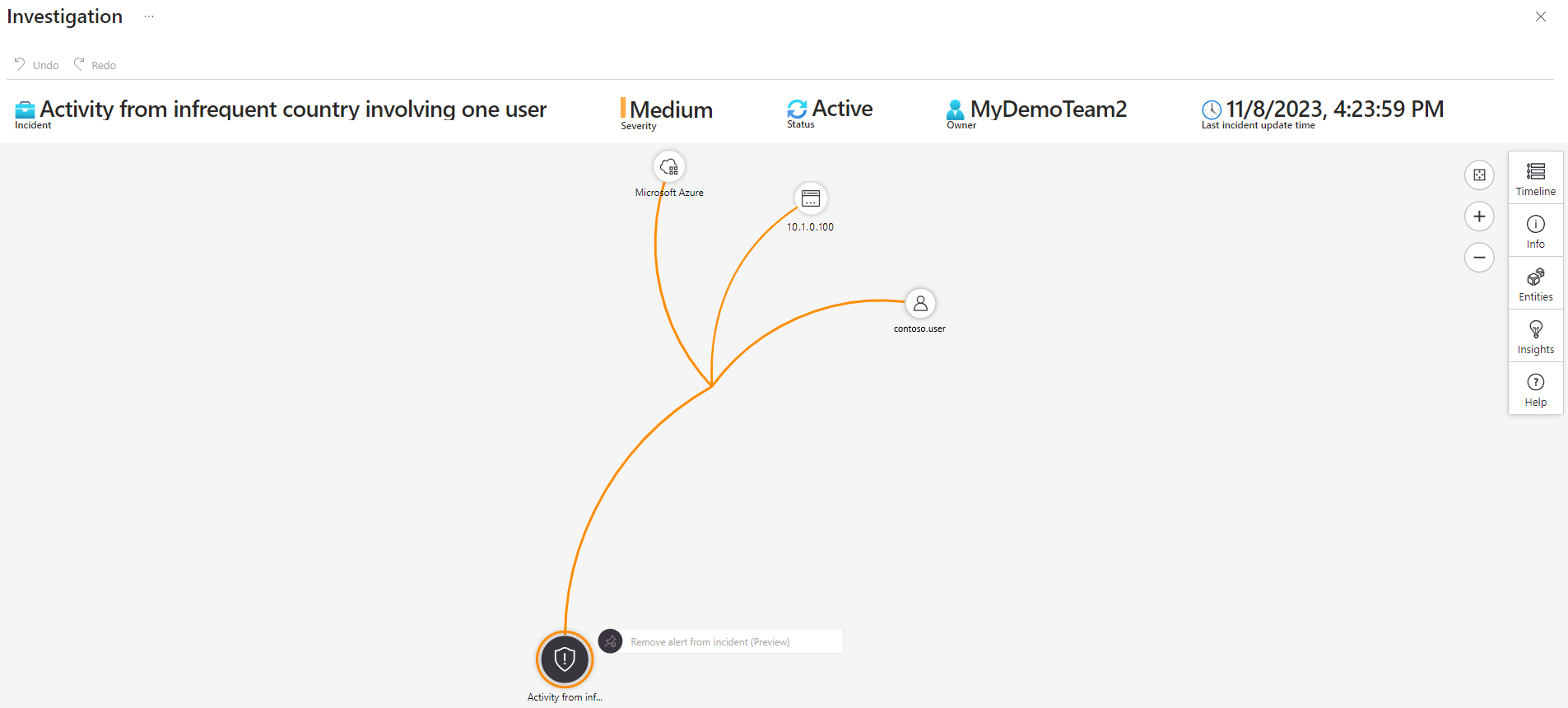

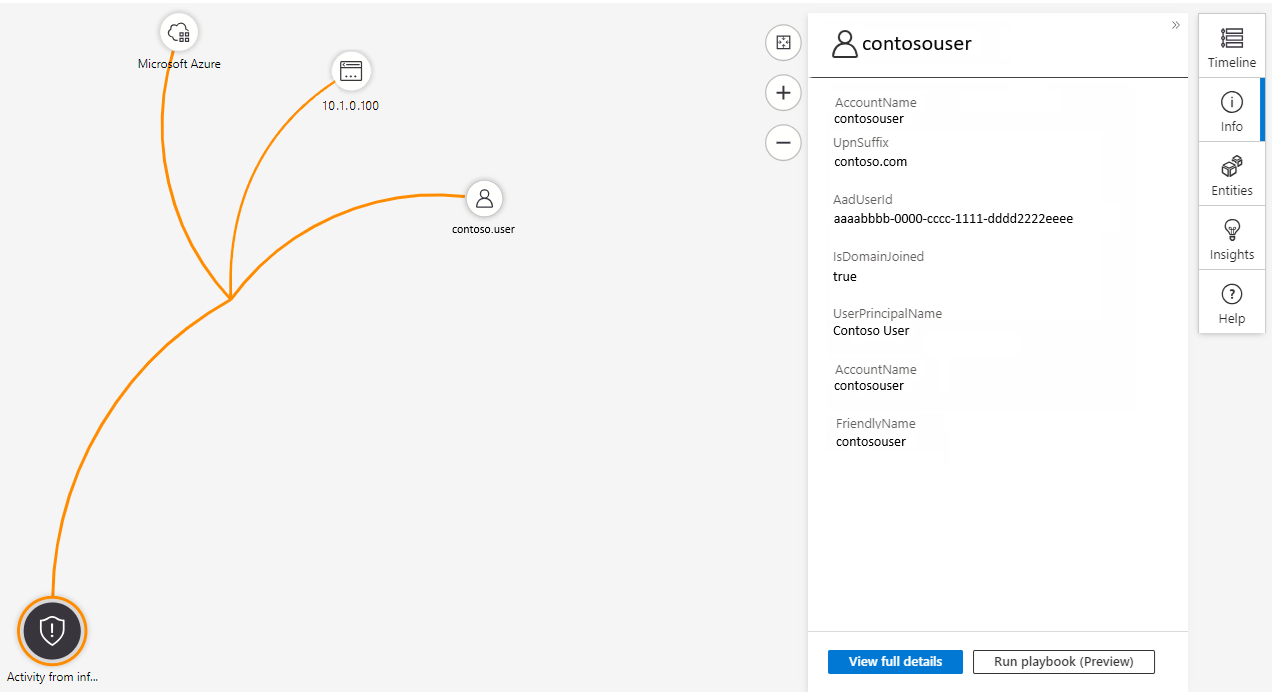

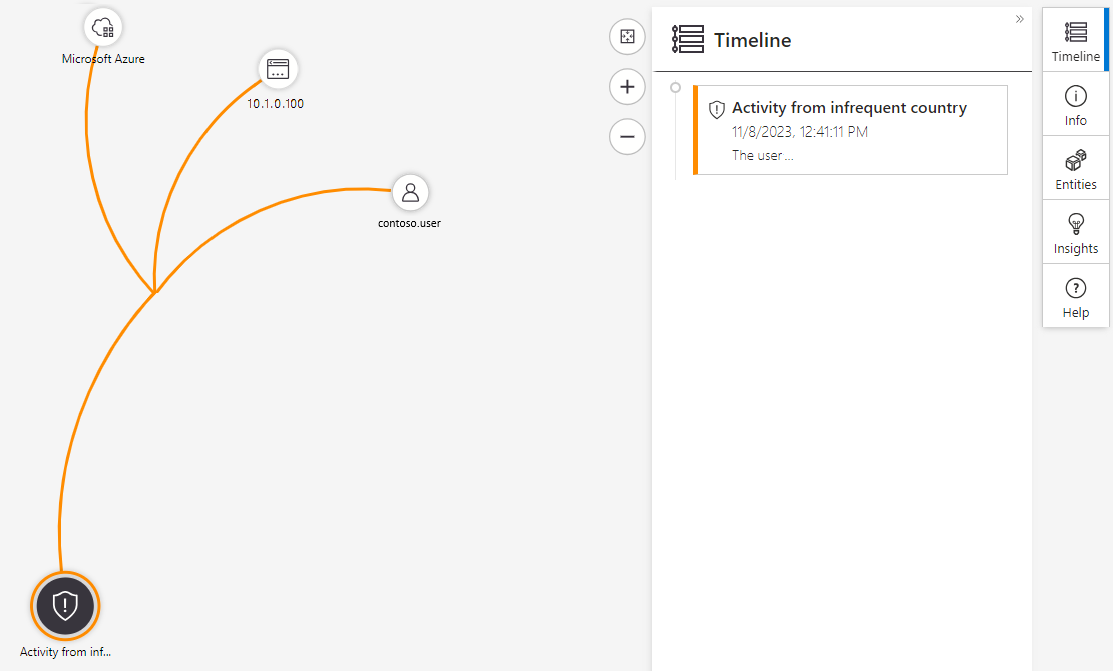

Undersökningskartan hjälper dig att förstå vad som orsakade en incident och det berörda omfånget. Du kan också använda kartan för att korrelera data kring en incident.

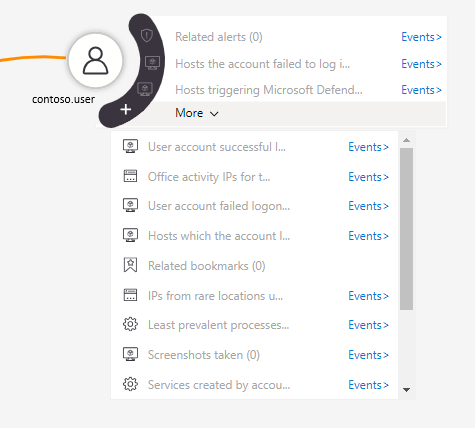

Med undersökningskartan kan du fördjupa dig i en incident. Flera entiteter, inklusive användare, enheter och apparater, kan mappas till en incident. Du kan till exempel få information om en användare som identifieras som en del av incidenten.

Om du hovrar över en entitet visas en lista över utforskningsfrågor utformade av Microsofts säkerhetsanalytiker och experter. Du kan använda utforskningsfrågorna för att undersöka mer effektivt.

Undersökningskartan ger dig också en tidslinje som hjälper dig att förstå vilken händelse som inträffade vid en viss tidpunkt. Använd tidslinjefunktionen för att förstå den väg som ett hot kan ta med tiden.