Förklara tjänstslutpunkter för virtuellt nätverk

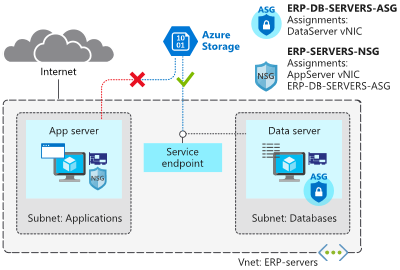

Din organisation migrerar en befintlig ERP-app med databasservrar till virtuella Azure-datorer. Nu överväger du att använda vissa Azure PaaS-tjänster (plattform som en tjänst) för att minska kostnaderna och de administrativa kraven. Mer specifikt lagringstjänster för att lagra stora filtillgångar, till exempel tekniska diagram. Dessa tekniska diagram har upphovsrättsskyddad information och måste vara säkra från obehörig åtkomst. De här filerna får endast vara tillgängliga från specifika system.

I den här lektionen utforskar du hur du använder tjänstslutpunkter för virtuella nätverk för att skydda Azure-tjänster.

Vad är en tjänstslutpunkt för virtuellt nätverk?

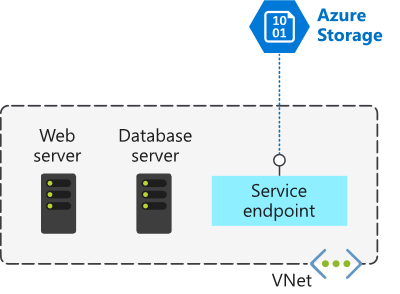

Tjänstslutpunkten för virtuellt nätverk (VNet) ger säker och direkt anslutning till Azure-tjänster. Med tjänstslutpunkter kan du skydda dina kritiska Azure-tjänstresurser till endast dina virtuella nätverk. Tjänstslutpunkter gör det möjligt för privata IP-adresser i det virtuella nätverket att nå slutpunkten för en Azure-tjänst utan att behöva en offentlig IP-adress.

Som standard är alla Azure-tjänster utformade för direktåtkomst till Internet. Alla Azure-resurser har offentliga IP-adresser, däribland PaaS-tjänster såsom Azure SQL Database och Azure Storage. Eftersom de här tjänsterna görs tillgängliga för Internet kan vem som helst potentiellt komma åt dina Azure-tjänster.

Tjänstslutpunkter kan ansluta vissa PaaS-tjänster direkt till ditt privata adressutrymme i Azure. Tjänstslutpunkter använder ditt privata adressutrymme för att komma åt PaaS-tjänsterna direkt. Tjänstslutpunkter som läggs till tar inte bort den offentliga slutpunkten. De tillhandahåller helt enkelt en omdirigering av trafiken.

Förbereda implementering av tjänstslutpunkter

Om du vill aktivera en tjänstslutpunkt måste du göra två saker.

- Inaktivera offentlig åtkomst till tjänsten.

- Lägg till tjänstslutpunkten i ett virtuellt nätverk.

När du aktiverar en tjänstslutpunkt begränsar du trafikflödet och gör det möjligt för dina virtuella Azure-datorer att komma åt tjänsten direkt från ditt privata adressutrymme. Enheter kan inte komma åt tjänsten från ett offentligt nätverk. Om du tittar på Effektiva vägar på ett distribuerat virtuellt datornätverk ser du att tjänstslutpunkten är nästa hopptyp.

Här är ett exempel på en routningstabell innan du aktiverar en tjänstslutpunkt.

| KÄLLA | STAT | ADRESSPREFIX | NÄSTA HOPPTYP |

|---|---|---|---|

| Standardvärde | Aktiv | 10.1.1.0/24 | Virtuellt nätverk |

| Standardvärde | Aktiv | 0.0.0.0./0 | Internet |

| Standardvärde | Aktiv | 10.0.0.0/8 | Ingen |

| Standardvärde | Aktiv | 100.64.0.0/10 | Ingen |

| Standardvärde | Aktiv | 192.168.0.0/16 | Ingen |

Här är ett exempel på en routningstabell när du har lagt till två tjänstslutpunkter i det virtuella nätverket.

| KÄLLA | STAT | ADRESSPREFIX | NÄSTA HOPPTYP |

|---|---|---|---|

| Standardvärde | Aktiv | 10.1.1.0/24 | Virtuellt nätverk |

| Standardvärde | Aktiv | 0.0.0.0./0 | Internet |

| Standardvärde | Aktiv | 10.0.0.0/8 | Ingen |

| Standardvärde | Aktiv | 100.64.0.0/10 | Ingen |

| Standardvärde | Aktiv | 192.168.0.0/16 | Ingen |

| Standardvärde | Aktiv | 20.38.106.0/23, 10 fler | VirtualNetworkServiceEndpoint |

| Standardvärde | Aktiv | 20.150.2.0/23, 9 fler | VirtualNetworkServiceEndpoint |

All trafik för tjänsten dirigeras nu till tjänstslutpunkten för virtuellt nätverk och förblir intern till Azure.

Skapa tjänstslutpunkter

Som nätverkstekniker planerar du att flytta känsliga tekniska diagramfiler till Azure Storage. Filerna får endast vara tillgängliga från datorer i företagsnätverket. Du vill skapa en tjänstslutpunkt för ett virtuellt nätverk för Azure Storage för att skydda anslutningen till dina lagringskonton.

I självstudien för tjänstslutpunkten får du lära dig hur du:

- Aktivera en tjänstslutpunkt i ett undernät

- Använda nätverksregler för att begränsa åtkomsten till Azure Storage

- Skapa en tjänstslutpunkt för virtuellt nätverk för Azure Storage

- Kontrollera att åtkomst nekas på lämpligt sätt

Konfigurera tjänsttaggar

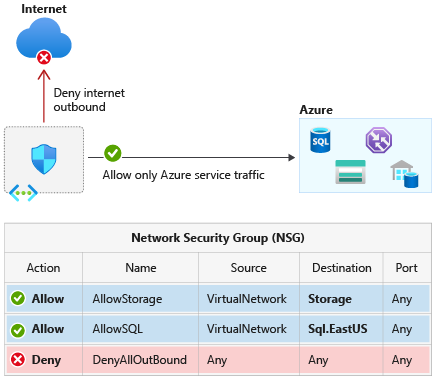

En tjänsttagg representerar en grupp IP-adressprefix från en viss Azure-tjänst. Microsoft hanterar adressprefixen som omfattas av tjänsttaggen och uppdaterar automatiskt tjänsttaggen när adresserna ändras, vilket minimerar komplexiteten i frekventa uppdateringar av nätverkssäkerhetsregler.

Du kan använda tjänsttaggar för att definiera nätverksåtkomstkontroller i nätverkssäkerhetsgrupper eller Azure Firewall. Använd tjänsttaggar i stället för specifika IP-adresser när du skapar säkerhetsregler. Genom att ange namnet på tjänsttaggen, till exempel API Management, i lämpligt käll- eller målfält för en regel kan du tillåta eller neka trafik för motsvarande tjänst.

Du kan använda tjänsttaggar för att uppnå nätverksisolering och skydda dina Azure-resurser från det allmänna Internet vid åtkomst till Azure-tjänster som har offentliga slutpunkter. Skapa regler för inkommande/utgående nätverkssäkerhetsgrupp för att neka trafik till/från Internet och tillåta trafik till/från AzureCloud eller andra tillgängliga tjänsttaggar för specifika Azure-tjänster.

Tillgängliga tjänsttaggar

Den här tabellen innehåller alla tjänsttaggar som är tillgängliga för användning i regler för nätverkssäkerhetsgrupper. Kolumnerna anger om taggen:

- Passar för regler som täcker inkommande eller utgående trafik.

- Stöder regionalt omfång.

- Kan användas i Azure Firewall-regler.

Som standard är tjänsttaggar för hela molnet. Vissa tjänsttaggar tillåter också mer detaljerad kontroll genom att begränsa motsvarande IP-intervall till en angiven region. Tjänsttaggen Storage representerar till exempel Azure Storage för hela molnet. USA, västra begränsar intervallet till endast lagringens IP-adressintervall från regionen USA, västra.

Tjänsttaggar för Azure-tjänster anger adressprefixen från det specifika moln som används. IP-intervallen som motsvarar SQL-taggvärdet i det offentliga Azure-molnet skiljer sig till exempel från intervallen i Azure Government-molnet.

Om du implementerar en tjänstslutpunkt för ett virtuellt nätverk för en tjänst lägger Azure till en väg till ett virtuellt nätverksundernät. Adressprefixen i vägen är samma adressprefix för motsvarande tjänsttagg.