Distribuera nätverkssäkerhetsgrupper med hjälp av Azure Portal

Med en nätverkssäkerhetsgrupp (NSG) i Azure kan du filtrera nätverkstrafik till och från Azure-resurser i ett virtuellt Azure-nätverk. En nätverkssäkerhetsgrupp innehåller säkerhetsregler som tillåter eller nekar inkommande nätverkstrafik till, eller utgående nätverkstrafik från, flera typer av Azure-resurser. För varje regel kan du ange källa och mål, port och protokoll.

NSG-säkerhetsregler

En nätverkssäkerhetsgrupp kan innehålla noll regler, eller så många regler du vill, inom Azure-prenumerationens gränser. Varje regel har dessa egenskaper.

- Namn. Måste vara ett unikt namn i nätverkssäkerhetsgruppen.

- Prioritet. Kan vara valfritt tal mellan 100 och 4096. Regler bearbetas i prioritetsordning. Låga tal bearbetas före höga tal eftersom låga tal har högre prioritet. När trafiken matchar en regel avbryts bearbetningen. A

- Källa eller mål. Kan anges till Valfritt, en enskild IP-adress eller CIDR-block (classless inter-domain routing) (10.0.0.0/24, till exempel), tjänsttagg eller programsäkerhetsgrupp.

- Protokoll. Kan vara TCP, UDP, ICMP, ESP, AH eller Any.

- Riktning. Kan konfigureras att gälla för inkommande eller utgående trafik.

- Portintervall. Kan anges antingen som en enskild port eller ett portintervall. Du kan till exempel ange 80 eller 10000–10005. Om du anger intervall behöver du inte skapa lika många säkerhetsregler.

- Åtgärd. Kan konfigureras för att tillåta eller neka.

Brandväggen utvärderar reglerna med hjälp av källan, källporten, målet, målporten och protokollet.

Standardsäkerhetsregler

Azure skapar dessa standardregler.

| Riktning | Namn | Prioritet | Source | Källportar | Mål | Målportar | Protokoll | Åtkomst |

|---|---|---|---|---|---|---|---|---|

| Inkommande | AllowVNetInBound |

65000 | VirtualNetwork |

0-65535 | VirtualNetwork |

0-65535 | Alla | Tillåt |

| Inkommande | AllowAzureLoadBalancerInBound |

65001 | AzureLoadBalancer |

0-65535 | 0.0.0.0/0 | 0-65535 | Alla | Tillåt |

| Inkommande | DenyAllInbound |

65500 | 0.0.0.0/0 | 0-65535 | 0.0.0.0/0 | 0-65535 | Alla | Neka |

| Utgående | AllowVnetOutBound |

65000 | VirtualNetwork |

0-65535 | VirtualNetwork |

0-65535 | Alla | Tillåt |

| Utgående | AllowInternetOutBound |

65001 | 0.0.0.0/0 | 0-65535 | Internet |

0-65535 | Alla | Tillåt |

| Utgående | DenyAllOutBound |

65500 | 0.0.0.0/0 | 0-65535 | 0.0.0.0/0 | 0-65535 | Alla | Neka |

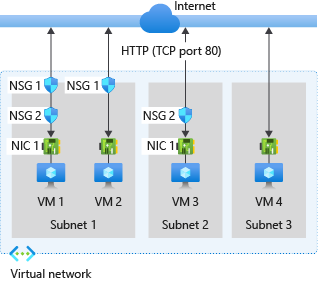

Det här diagrammet och punktpunkterna illustrerar olika scenarier för hur nätverkssäkerhetsgrupper kan distribueras.

För inkommande trafik bearbetar Azure först reglerna i en nätverkssäkerhetsgrupp som är associerad med ett undernät, om det finns ett, och sedan reglerna i en nätverkssäkerhetsgrupp som är associerad med nätverksgränssnittet, om det finns ett.

-

VM1:

Subnet1är associerad med NSG1, så säkerhetsreglerna bearbetas och VM1 finns iSubnet1. Om du inte har skapat en regel som tillåter inkommandeDenyAllInboundport 80 nekar standardsäkerhetsregeln trafiken och utvärderas aldrig av NSG2 eftersom NSG2 är associerat med nätverksgränssnittet. Om NSG1 har en säkerhetsregel som tillåter port 80, bearbetar NSG2 trafiken. För att trafik på port 80 ska tillåtas på den virtuella datorn måste både NSG1 och NSG2 ha en regel som tillåter trafik på port 80 från Internet. -

VM2: Reglerna i NSG1 bearbetas eftersom VM2 också finns i

Subnet1. Eftersom VM2 inte har någon nätverkssäkerhetsgrupp kopplad till nätverksgränssnittet tar den emot all trafik som tillåts via NSG1 eller nekas all trafik som nekas av NSG1. Trafik antingen tillåts eller nekas till alla resurser i samma undernät när en nätverkssäkerhetsgrupp är associerad med ett undernät. -

VM3: Eftersom det inte finns någon nätverkssäkerhetsgrupp som är associerad med

Subnet2tillåts trafik till undernätet och bearbetas av NSG2, eftersom NSG2 är associerat med nätverksgränssnittet som är kopplat till VM3. -

VM4: Trafik tillåts till VM4 eftersom en nätverkssäkerhetsgrupp inte är associerad med

Subnet3eller nätverksgränssnittet på den virtuella datorn. All nätverkstrafik tillåts genom ett undernät eller nätverksgränssnitt om ingen nätverkssäkerhetsgrupp är associerad med undernätet eller nätverksgränssnittet.

För utgående trafik bearbetar Azure reglerna i en nätverkssäkerhetsgrupp som är associerad med ett nätverksgränssnitt först, om det finns ett, och sedan reglerna i en nätverkssäkerhetsgrupp som är associerad med undernätet, om det finns ett.

- VM1: Säkerhetsreglerna i NSG2 bearbetas. Om du inte skapar en säkerhetsregel som nekar utgående port 80 till Internet tillåter standardsäkerhetsregeln AllowInternetOutbound trafiken i både NSG1 och NSG2. Om NSG2 har en säkerhetsregel som nekar port 80 nekas trafiken och NSG1 utvärderar den aldrig. För att trafik på port 80 ska nekas från den virtuella datorn måste den ena eller båda nätverkssäkerhetsgrupperna ha en regel som nekar trafik på port 80 till Internet.

- VM2: All trafik skickas via nätverksgränssnittet till undernätet, eftersom nätverksgränssnittet som är kopplat till VM2 inte har någon associerad nätverkssäkerhetsgrupp. Reglerna i NSG1 bearbetas.

-

VM3: Om NSG2 har en säkerhetsregel som nekar port 80 nekas trafiken. Om NSG2 har en säkerhetsregel som tillåter port 80 tillåts port 80 utgående till Internet, eftersom en nätverkssäkerhetsgrupp inte är associerad med

Subnet2. -

VM4: All nätverkstrafik tillåts från VM4 eftersom en nätverkssäkerhetsgrupp inte är associerad med nätverksgränssnittet som är kopplat till den virtuella datorn eller till

Subnet3.

Programsäkerhetsgrupper

Med en programsäkerhetsgrupp (ASG) kan du konfigurera nätverkssäkerhet som ett naturligt tillägg till ett programs struktur, så att du kan gruppera virtuella datorer och definiera nätverkssäkerhetsprinciper baserat på dessa grupper. Du kan återanvända din säkerhetsprincip i stor skala utan manuellt underhåll av explicita IP-adresser. Plattformen hanterar komplexiteten med explicita IP-adresser och flera regeluppsättningar så att du kan fokusera på affärslogik.

För att minimera antalet säkerhetsregler du behöver skapar du regler med hjälp av tjänsttaggar eller programsäkerhetsgrupper. Undvik regler med enskilda IP-adresser eller IP-adressintervall.

Filtrera nätverkstrafik med en NSG med hjälp av Azure Portal

Du kan använda en nätverkssäkerhetsgrupp för att filtrera inkommande och utgående nätverkstrafik från ett virtuellt nätverksundernät. Nätverkssäkerhetsgrupper innehåller säkerhetsregler som filtrerar nätverkstrafik efter IP-adress, port och protokoll. Säkerhetsregler tillämpas på resurser som har distribuerats i ett undernät.

De viktigaste stegen för att filtrera nätverkstrafik med en NSG är:

- Skapa en resursgrupp.

- Skapa ett virtuellt nätverk.

- Skapa programsäkerhetsgrupper.

- Skapa en nätverkssäkerhetsgrupp.

- Associera en nätverkssäkerhetsgrupp med ett undernät.

- Skapa säkerhetsregler.

- Associera nätverkskort till en ASG.

- Testa trafikfilter.

Information om hur du visar detaljerade steg för alla dessa uppgifter finns i Självstudie: Filtrera nätverkstrafik med en nätverkssäkerhetsgrupp med hjälp av Azure Portal.