Distribuera Azure DDoS Protection med hjälp av Azure Portal

Distribuerad denial of service (DDoS)

DoS (Denial of Service Attack) är en attack som har som mål att förhindra åtkomst till tjänster eller system. En DoS-attack kommer från en plats. En DDoS-attack (Distributed Denial of Service) kommer från flera nätverk och system.

DDoS-attacker är några av de största tillgänglighets- och säkerhetsproblemen för kunder som flyttar sina program till molnet. En DDoS-attack försöker tömma api:er eller programresurser, vilket gör programmet otillgängligt för legitima användare. DDoS-attacker kan riktas mot valfri slutpunkt som kan nås offentligt via Internet.

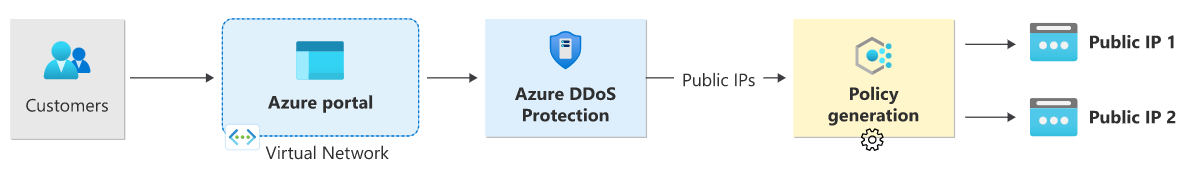

DDoS-implementering

Azure DDoS Protection, kombinerat med metodtips för programdesign, ger skydd mot DDoS-attacker. Azure DDoS Protection får du med följande tjänstnivåer:

Nätverksskydd. Tillhandahåller åtgärdsfunktioner över DDoS-infrastrukturskydd som är specifikt anpassade till Azure Virtual Network-resurser. Azure DDoS Protection är enkelt att aktivera och kräver inga programändringar. Principer tillämpas på offentliga IP-adresser som är kopplade till resurser som har distribuerats i virtuella nätverk. Telemetri i realtid är tillgängligt via Azure Monitor-vyer under en attack och för historik. Omfattande analys av attackreducering är tillgängliga via diagnostikinställningar. Skydd på programnivå kan läggas till via Azure Application Gateway Web Application Firewall (WAF). Skydd tillhandahålls för offentliga IP-adresser för IPv4 och IPv6 Azure.

IP-skydd. DDoS IP Protection är en betala per skyddad IP-modell. DDoS IP Protection innehåller samma grundläggande tekniska funktioner som DDoS Network Protection. Det finns dock mervärdestjänster som DDoS snabbsvarsstöd, kostnadsskydd och rabatter på WAF.

DDoS Protection skyddar resurser i ett virtuellt nätverk. Skydd omfattar offentliga IP-adresser för virtuella datorer, lastbalanserare och programgatewayer. I kombination med Application Gateway WAF kan DDoS Protection tillhandahålla fullständig 3-till-lager 7-åtgärdsfunktioner.

Typer av DDoS-attacker

DDoS Protection kan minimera följande typer av attacker.

Volymriska attacker. Dessa attacker översvämmar nätverksskiktet med en betydande mängd till synes legitim trafik. De omfattar UDP-översvämningar, förstärkningsfloder och andra falska paketöversvämmningar.

Protokollattacker. De här attackerna renderar ett oåtkomligt mål genom att utnyttja en svaghet i lager 3 och lager 4-protokollstacken. Attacker inkluderar SYN-översvämningsattacker, reflektionsattacker och andra protokollattacker.

Resursnivåattacker (program). Dessa attacker riktar sig mot webbprogrampaket för att störa överföringen av data mellan värdar. Attacker inkluderar HTTP-protokollöverträdelser, SQL-inmatning, skript för flera platser och andra layer 7-attacker.

Azure DDoS-skyddsfunktioner

Några av Azure DDoS-skyddsfunktionerna är:

Intern plattformsintegrering. Inbyggt integrerat i Azure och konfigurerat via portalen.

Nyckelfärdigt skydd. Förenklad konfiguration som skyddar alla resurser omedelbart.

Alltid på-trafikövervakning. Dina programtrafikmönster övervakas 24 timmar om dygnet, 7 dagar i veckan och letar efter indikatorer för DDoS-attacker.

Anpassningsbar justering. Profilering och anpassning till tjänstens trafik.

Attackanalys. Få detaljerade rapporter i steg om fem minuter under en attack, och en fullständig sammanfattning när attacken är avslutad.

Attackmått och aviseringar. Sammanfattade mått från varje attack är tillgängliga via Azure Monitor. Aviseringar kan konfigureras i början och stoppet av en attack och under attackens varaktighet med hjälp av inbyggda attackmått.

Skydd i flera lager. När det distribueras med en WAF skyddar DDoS Protection både på nätverksskiktet och programskiktet.

Låt oss titta lite mer detaljerat på några viktiga DDoS Protection-funktioner.

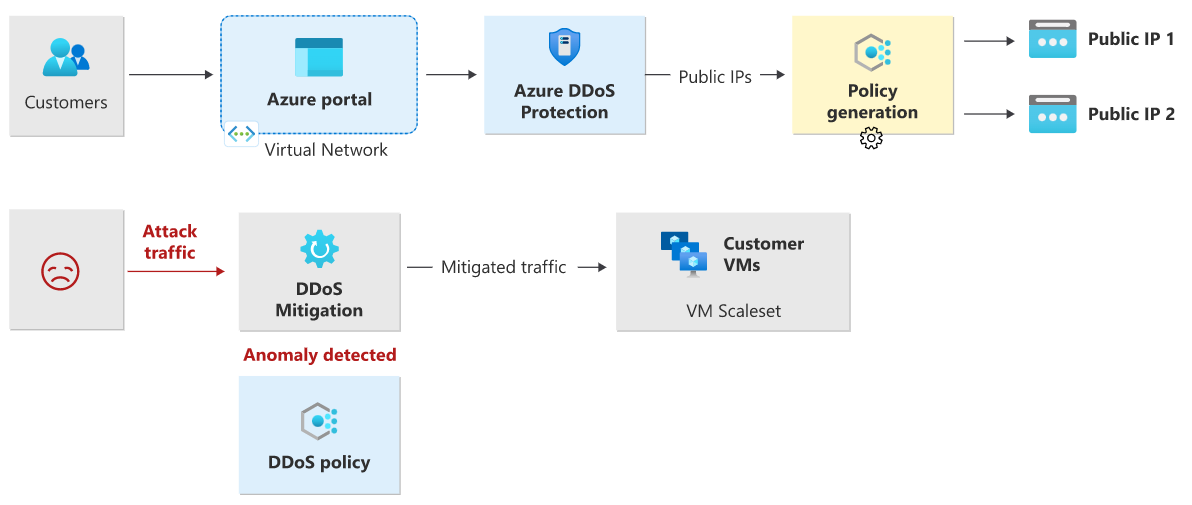

Trafikövervakning med alltid igång

DDoS Protection övervakar den faktiska trafikanvändningen och jämför den ständigt med de tröskelvärden som definieras i DDoS-principen. När trafiktröskelvärdet överskrids initieras DDoS-begränsning automatiskt. När trafiken returnerar under tröskelvärdena stoppas åtgärden.

Under åtgärden omdirigeras trafik som skickas till den skyddade resursen och flera kontroller utförs.

- Se till att paketen överensstämmer med Internetspecifikationerna och inte är felaktigt utformade.

- Interagera med klienten för att avgöra om trafiken kan vara ett förfalskat paket (t.ex. SYN Auth eller SYN Cookie eller genom att släppa ett paket för källan för att överföra det igen).

- Hastighetsbegränsningspaket om ingen annan tvingande metod kan utföras.

DDoS-skydd släpper attacktrafik och vidarebefordrar den återstående trafiken till det avsedda målet. Inom några minuter efter attackidentifieringen meddelas du med hjälp av Azure Monitor-mått. Genom att konfigurera loggning på DDoS Protection-telemetri kan du skriva loggarna till tillgängliga alternativ för framtida analys. Måttdata i Azure Monitor för DDoS Protection behålls i 30 dagar.

Anpassningsbar realtidsjustering

Azure DDoS Protection-tjänsten hjälper till att skydda kunder och förhindra påverkan på andra kunder. Om en tjänst till exempel etableras för en typisk volym av legitim inkommande trafik som är mindre än utlösarfrekvensen för den infrastrukturomfattande DDoS Protection-principen kan en DDoS-attack på kundens resurser gå obemärkt förbi. Mer allmänt kräver komplexiteten i de senaste attackerna (till exempel DDoS med flera vektorer) och klientorganisationens programspecifika beteenden anpassade skyddsprinciper per kund.

Attackmått, aviseringar och loggar

DDoS Protection exponerar omfattande telemetri via Azure Monitor-verktyget. Du kan konfigurera aviseringar för något av de Azure Monitor-mått som DDoS Protection använder. Du kan integrera loggning med Splunk (Azure Event Hubs), Azure Monitor-loggar och Azure Storage för avancerad analys via Azure Monitor Diagnostics-gränssnittet.

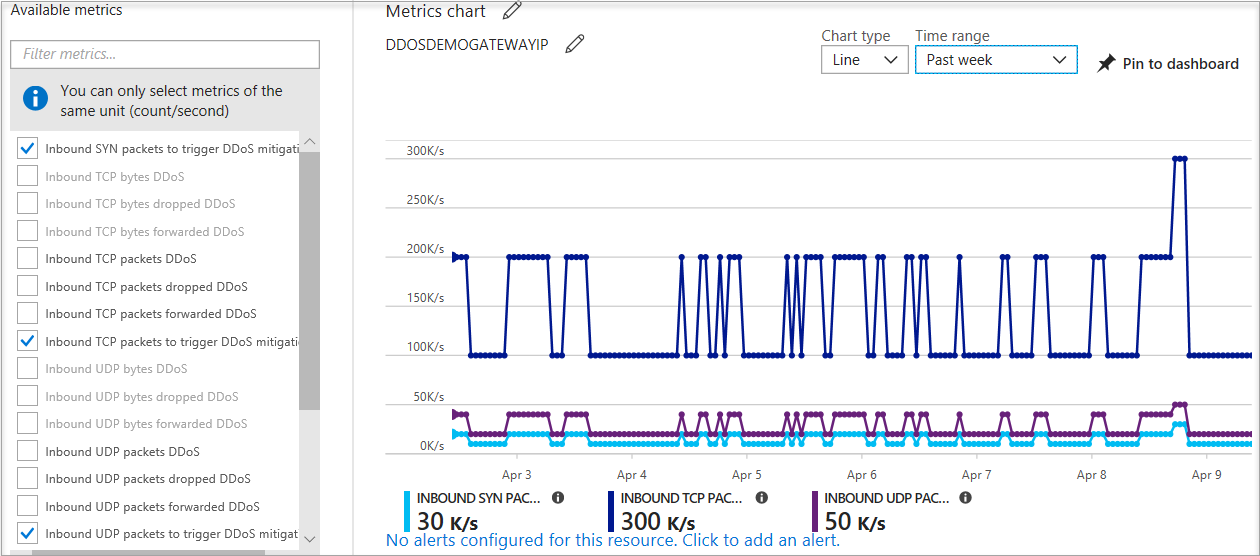

I Azure Portal väljer du Övervaka > mått. I fönstret Mått väljer du resursgruppen, väljer en resurstyp med offentlig IP-adress och väljer din offentliga IP-adress i Azure. DDoS-mått visas i fönstret Tillgängliga mått .

DDoS Protection tillämpar tre principer för automatisk begränsning (SYN, TCP och UDP) för varje offentlig IP-adress för den skyddade resursen i det virtuella nätverk som har DDoS aktiverat. Du kan visa principtrösklarna genom att välja paketen Inkommande [SYN/TCP/UDP] för att utlösa DDoS-åtgärdsmått .

Principtrösklarna konfigureras automatiskt via maskininlärningsbaserad nätverkstrafikprofilering. DDoS-minskning sker endast för en IP-adress under attack när principtröskelvärdet överskrids.

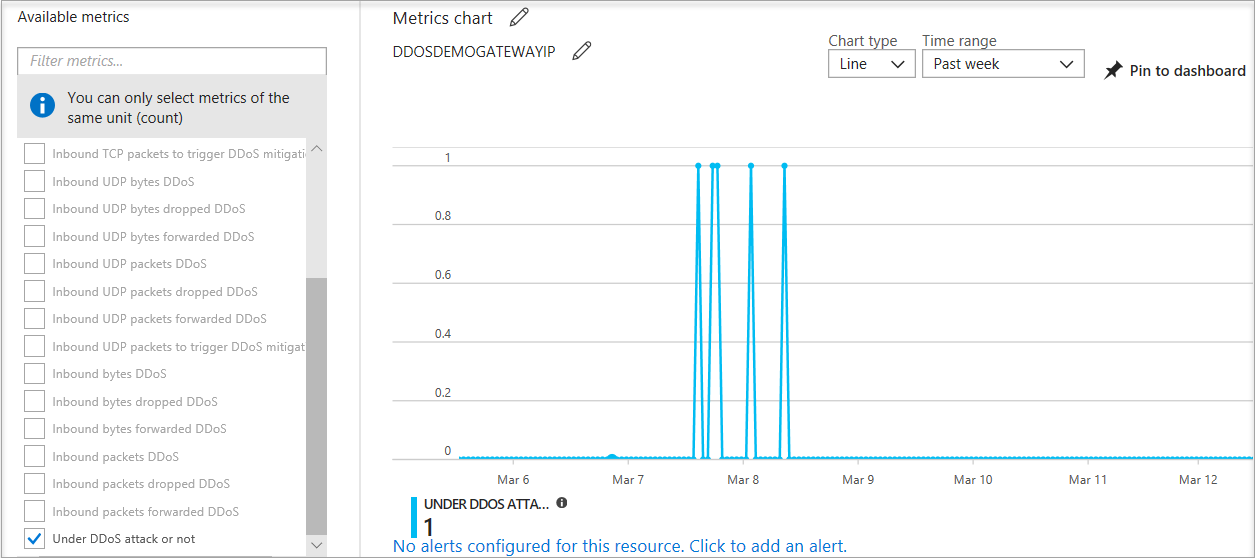

Om den offentliga IP-adressen är under attack ändras värdet för under DDoS-attacken eller inte till 1 eftersom DDoS Protection utför åtgärder för attacktrafiken.

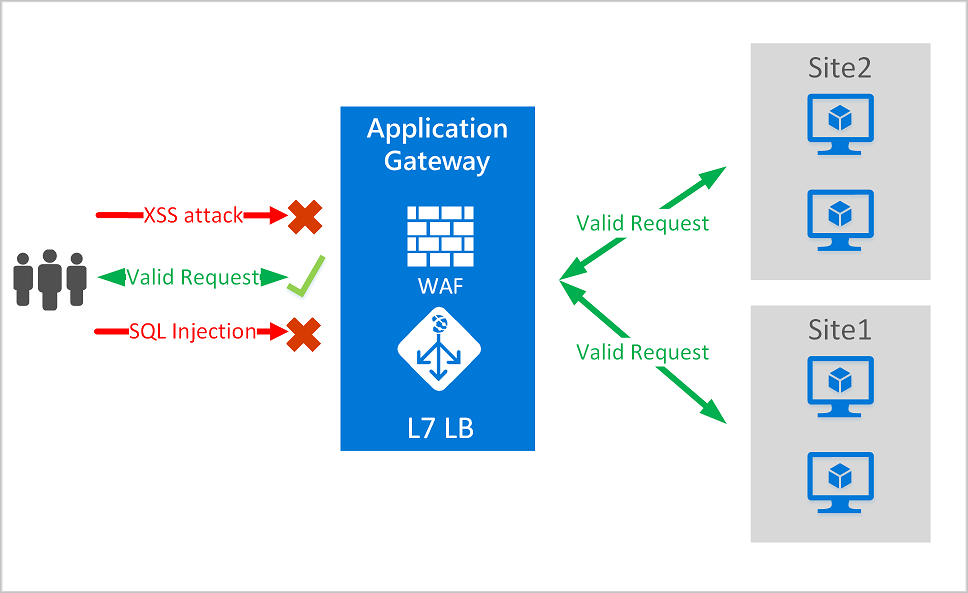

Skydd i flera lager

Du bör konfigurera en WAF för att skydda webbprogram som är specifika för resursattacker på programnivån. En WAF inspekterar inkommande webbtrafik för att blockera SQL-inmatningar, skript mellan webbplatser, DDoS och andra Layer 7-attacker. Azure tillhandahåller WAF som en funktion i Application Gateway för centraliserat skydd av dina webbprogram mot vanliga sårbarheter och sårbarheter. Det finns andra WAF-erbjudanden som är tillgängliga från Azure-partner på Azure Marketplace.

Även brandväggar för webbprogram är mottagliga för volymtriska och tillståndsöverbelastningsattacker. Aktivera därför DDoS Protection i det virtuella WAF-nätverket för att skydda mot volym- och protokollattacker.

Distribuera en DDoS-skyddsplan

De viktigaste stegen i distributionen av en DDoS Protection-plan är följande:

- Skapa en resursgrupp

- Skapa en DDoS-skyddsplan

- Aktivera DDoS-skydd på ett nytt eller befintligt virtuellt nätverk eller IP-adress

- Konfigurera DDoS-telemetri

- Konfigurera DDoS-diagnostikloggar

- Konfigurera DDoS-aviseringar

- Kör en DDoS-testattack och övervaka resultatet.