Hämta nätverkssäkerhetsrekommendationer med Microsoft Defender för molnet

Nätverkssäkerhet omfattar olika tekniker, enheter och processer. Säkerhet tillhandahåller en uppsättning regler och konfigurationer som är utformade för att skydda integritet, konfidentialitet och tillgänglighet för datornätverk och data. Varje organisation, oavsett storlek, bransch eller infrastruktur, kräver en viss grad av nätverkssäkerhetslösningar. Dessa lösningar skyddar mot de ständigt växande riskerna med attacker.

Nätverkssäkerhet

Nätverkssäkerhet omfattar kontroller för att skydda Azure-nätverk. Dessa kontroller omfattar att skydda virtuella nätverk, upprätta privata anslutningar, förhindra och minimera externa attacker och skydda DNS. En fullständig beskrivning av nätverkssäkerhetskontrollerna finns på Security Control V3: Network Security på Microsoft Learn.

NS-1: Upprätta gränser för nätverkssegmentering

Säkerhetsprincip. Se till att distributionen av det virtuella nätverket överensstämmer med företagets segmenteringsstrategi. Alla arbetsbelastningar som medför högre risk för organisationen bör finnas i isolerade virtuella nätverk.

NS-2: Skydda molntjänster med nätverkskontroller

Säkerhetsprincip. Skydda molntjänster genom att upprätta en privat åtkomstpunkt för resurserna. Du bör också inaktivera eller begränsa åtkomsten från det offentliga nätverket när det är möjligt.

NS-3: Distribuera brandväggen i utkanten av företagsnätverket

Säkerhetsprincip. Distribuera en brandvägg för att utföra avancerad filtrering av nätverkstrafik till och från externa nätverk. Du kan också använda brandväggar mellan interna segment för att stödja en segmenteringsstrategi. Om det behövs använder du anpassade vägar för ditt undernät för att åsidosätta systemvägen. Den här metoden tvingar nätverkstrafiken att gå igenom en nätverksinstallation i säkerhetskontrollsyfte.

NS-4: Distribuera system för intrångsidentifiering/intrångsskydd (IDS/IPS)

Säkerhetsprincip. Använd system för identifiering av nätverksintrång och intrångsskydd (IDS/IPS) för att inspektera nätverket och nyttolasttrafik till eller från din arbetsbelastning. Se till att IDS/IPS alltid är justerat för att tillhandahålla högkvalitativa aviseringar till din lösning.

NS-5: Distribuera DDOS-skydd

Säkerhetsprincip. Distribuera DDoS-skydd (Distributed Denial of Service) för att skydda nätverket och programmen mot attacker.

NS-6: Distribuera brandvägg för webbprogram

Säkerhetsprincip. Distribuera en brandvägg för webbprogram (WAF) och konfigurera lämpliga regler för att skydda dina webbprogram och API:er från programspecifika attacker.

NS-7: Förenkla nätverkssäkerhetskonfigurationen

Säkerhetsprincip. När du hanterar en komplex nätverksmiljö använder du verktyg för att förenkla, centralisera och förbättra nätverkssäkerhetshanteringen.

NS-8: Identifiera och inaktivera osäkra tjänster och protokoll

Säkerhetsprincip. Identifiera och inaktivera osäkra tjänster och protokoll i operativsystemet, programmet eller programvarupaketlagret. Distribuera kompenserande kontroller om det inte går att inaktivera osäkra tjänster och protokoll.

NS-9: Anslut lokalt eller molnbaserat nätverk privat

Säkerhetsprincip. Använd privata anslutningar för säker kommunikation mellan olika nätverk, till exempel datacenter för molntjänstleverantörer och lokal infrastruktur i en samlokaliseringsmiljö.

NS-10: Se till att DNS-säkerhet (Domain Name System)

Säkerhetsprincip. Se till att DNS-säkerhetskonfigurationen (Domain Name System) skyddar mot kända risker.

Använda Microsoft Defender för molnet för regelefterlevnad

Microsoft Defender för molnet hjälper till att förenkla processen för att uppfylla efterlevnadskrav med instrumentpanelen för regelefterlevnad.

Instrumentpanelen för regelefterlevnad visar status för alla utvärderingar i din miljö för dina valda standarder och regler. När du arbetar med rekommendationerna och minskar riskfaktorerna i din miljö förbättras din efterlevnadsstatus.

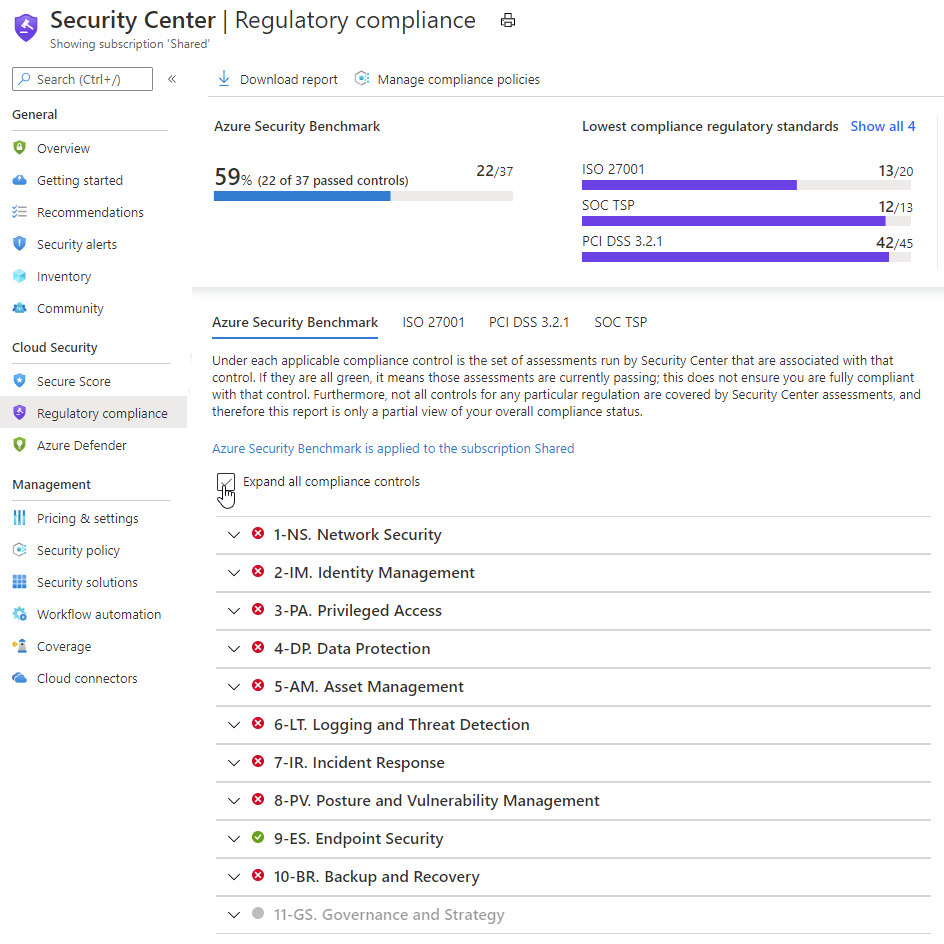

Instrumentpanel för regelefterlevnad

Instrumentpanelen visar en översikt över din efterlevnadsstatus med uppsättningen efterlevnadsregler som stöds. Du kan visa den övergripande efterlevnadspoängen och antalet skickande utvärderingar jämfört med misslyckade utvärderingar som är associerade med varje standard.

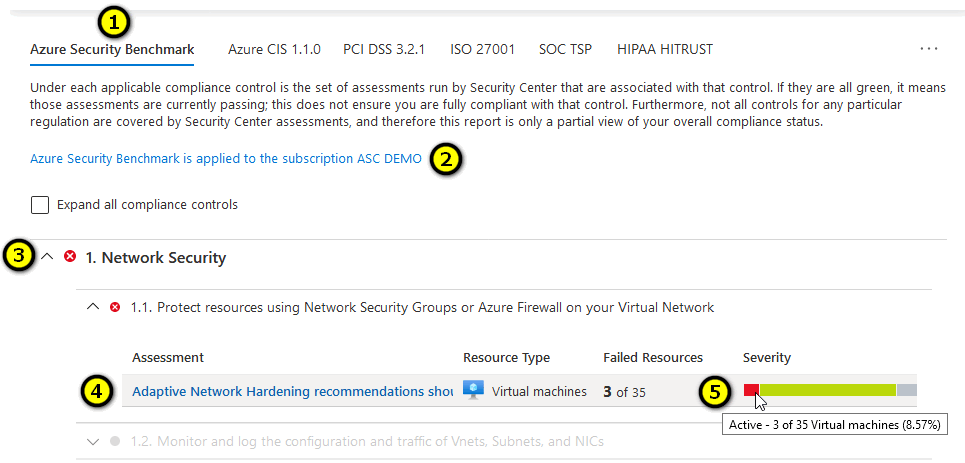

Efterlevnadskontroller

- Prenumerationer som standarden tillämpas på.

- Lista över alla kontroller för den standarden.

- Visa information om att skicka och misslyckas med utvärderingar som är associerade med den kontrollen.

- Antal berörda resurser.

- Allvarlighetsgrad för aviseringen.

Vissa kontroller är nedtonade. Dessa kontroller har inga Microsoft Defender för molnet utvärderingar associerade med dem. Kontrollera deras krav och utvärdera dem i din miljö. Vissa av dessa kontroller kan vara processrelaterade och inte tekniska.

Utforska information om efterlevnad med en specifik standard

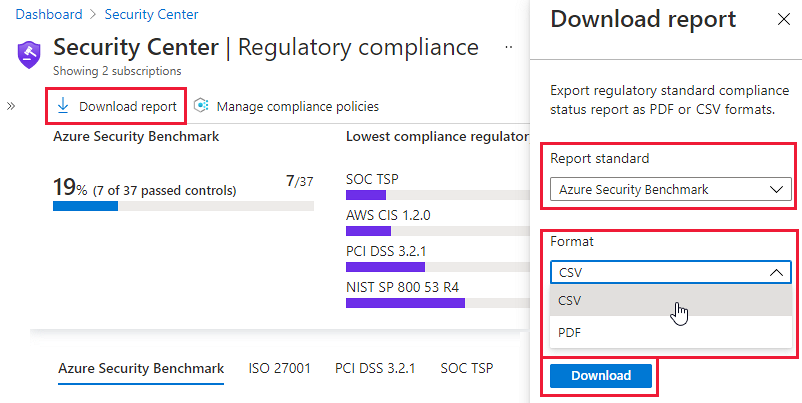

Om du vill generera en PDF-rapport med en sammanfattning av din aktuella efterlevnadsstatus för en viss standard väljer du Ladda ned rapport.

Rapporten innehåller en översikt över din efterlevnadsstatus för den valda standarden baserat på Microsoft Defender för molnet utvärderingsdata. Rapporten är ordnad enligt kontrollerna i den standarden. Rapporten kan delas med relevanta intressenter och kan utgöra bevis för interna och externa revisorer.

Aviseringar i Microsoft Defender för molnet

Microsoft Defender för molnet samlar in, analyserar och integrerar loggdata automatiskt från dina Azure-resurser. En lista över prioriterade säkerhetsaviseringar visas i Microsoft Defender för molnet tillsammans med den information du behöver för att snabbt undersöka problemet och vidta åtgärder för att åtgärda ett angrepp.

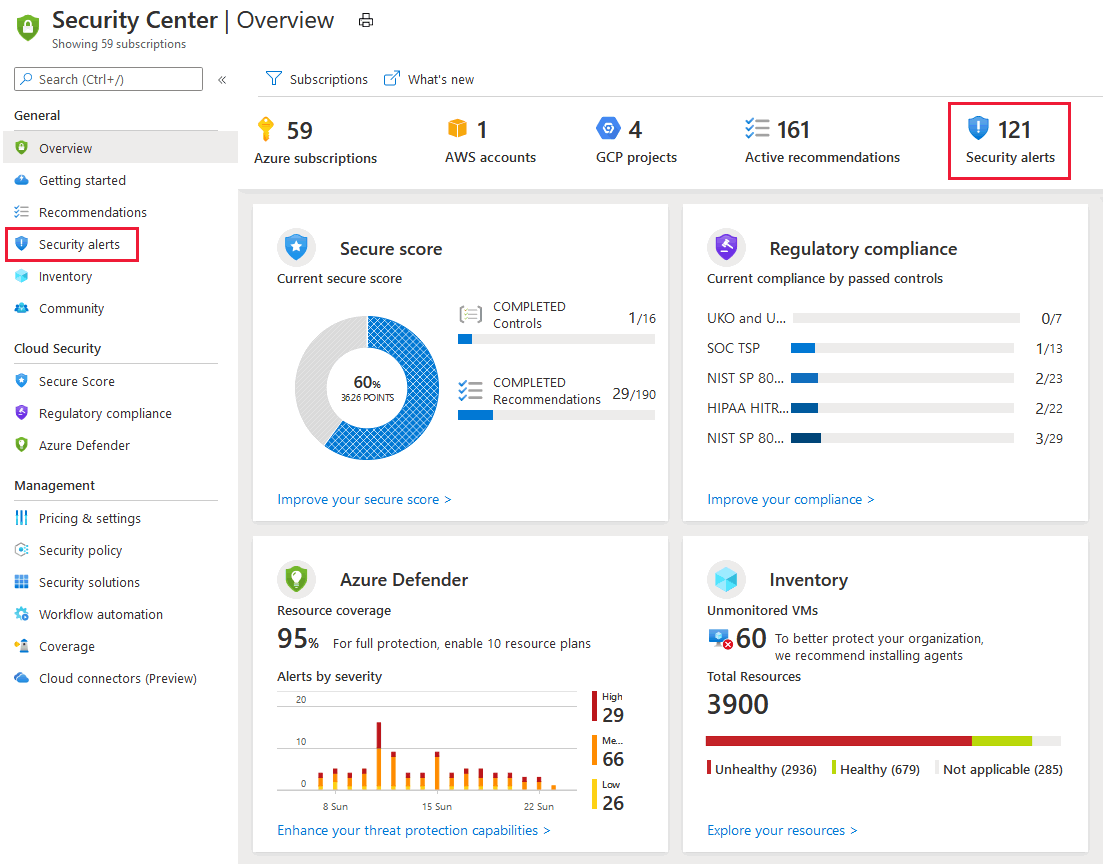

Hantera säkerhetsaviseringar

På sidan Microsoft Defender för molnet översikt visas panelen Säkerhetsaviseringar överst på sidan och som en länk från sidofältet.

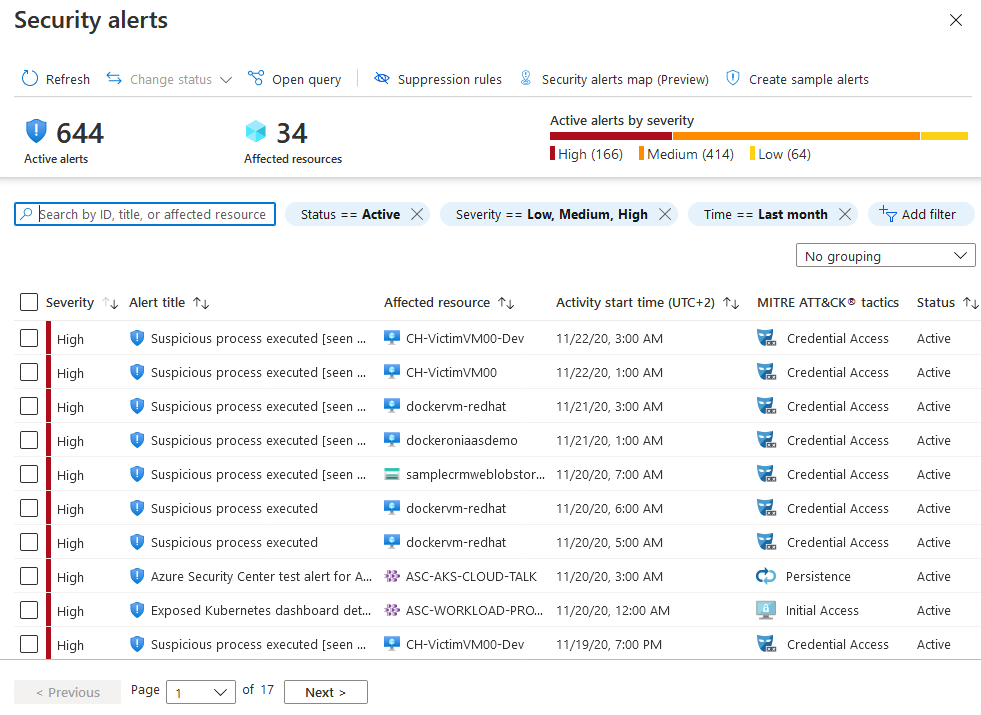

Sidan säkerhetsaviseringar visar aktiva aviseringar. Du kan sortera listan efter allvarlighetsgrad, aviseringsrubrik, påverkad resurs, starttid för aktivitet. MITRE ATTACK-taktik och status.

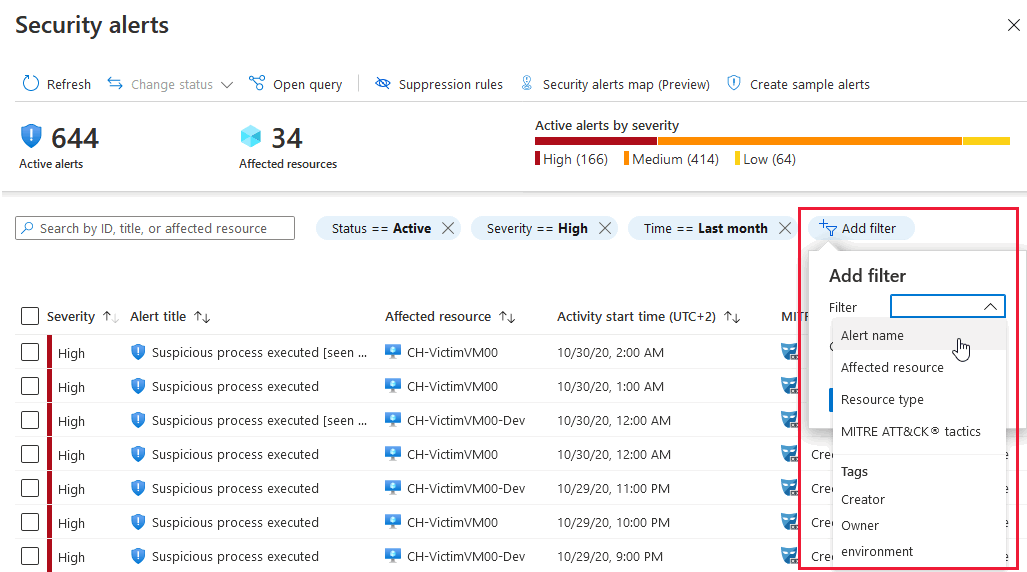

Om du vill filtrera aviseringslistan väljer du något av de relevanta filtren.

Listan uppdateras enligt filtreringsalternativen. Filtrering kan vara till hjälp. Du kanske till exempel vill hantera säkerhetsaviseringar som har inträffat under de senaste 24 timmarna eftersom du undersöker ett potentiellt intrång i systemet.

Åtgärda säkerhetsaviseringar

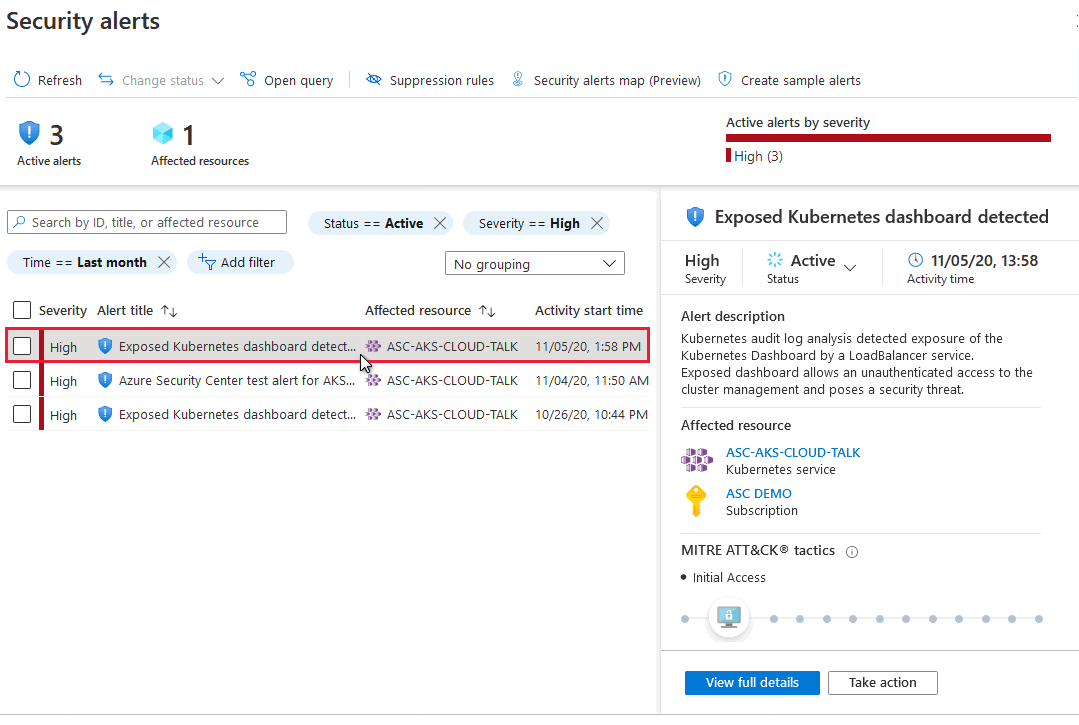

Välj en avisering i listan Säkerhetsaviseringar. En sidoruta öppnas och visar en beskrivning av aviseringen och alla berörda resurser.

Visa fullständig information visar ytterligare information.

Den vänstra rutan på sidan med säkerhetsaviseringar visar information på hög nivå om säkerhetsaviseringen: rubrik, allvarlighetsgrad, status, aktivitetstid, beskrivning av den misstänkta aktiviteten och den berörda resursen. Använd resurstaggar för att fastställa resursens organisationskontext.

Det högra fönstret innehåller fliken Aviseringsinformation som innehåller ytterligare information om aviseringen som hjälper dig att undersöka problemet: IP-adresser, filer, processer med mera.

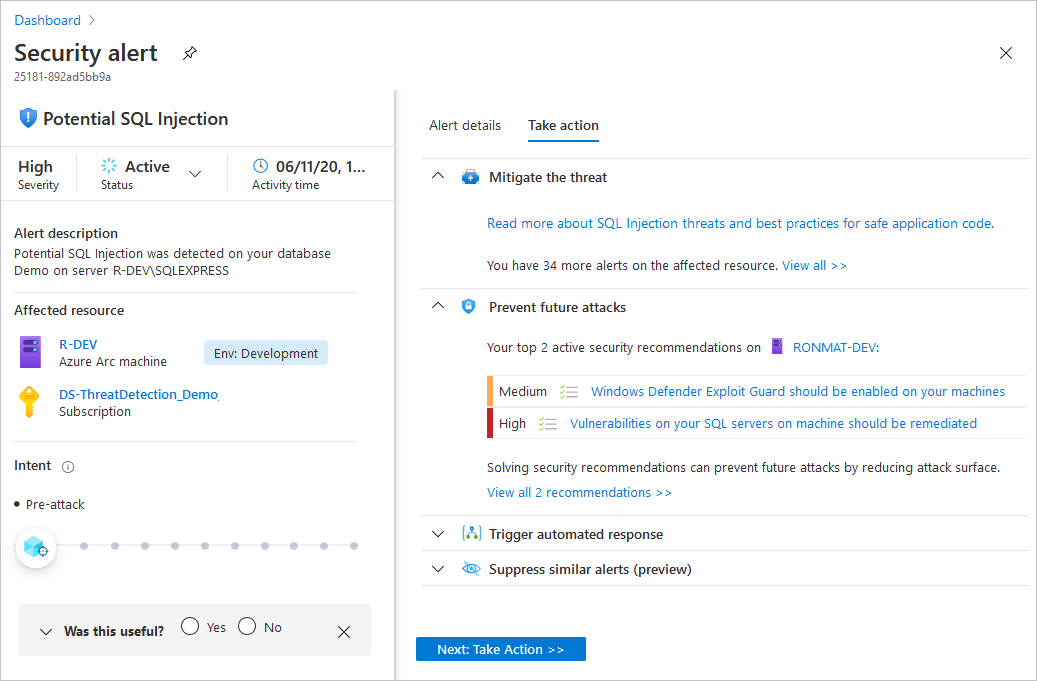

I den högra rutan finns också fliken Vidta åtgärd. Använd den här fliken om du vill vidta ytterligare åtgärder när det gäller säkerhetsaviseringen. Åtgärder som:

- Minimera hotet. Innehåller manuella reparationssteg för den här säkerhetsaviseringen.

- Förhindra framtida attacker. Ger säkerhetsrekommendationer för att minska attackytan, öka säkerhetsstatusen och därmed förhindra framtida attacker.

- Utlös automatiserat svar. Ger möjlighet att utlösa en logikapp som ett svar på den här säkerhetsaviseringen.

- Ignorera liknande aviseringar. Ger möjlighet att förhindra framtida aviseringar med liknande egenskaper om aviseringen inte är relevant för din organisation.