Beskriva hur verifierbara autentiseringsuppgifter fungerar

Decentraliserade identifierare är en nyckelkomponent i processen som används för att utfärda, presentera och verifiera en verifierbar autentiseringsuppgift och är orsaken till att användarna kan styra hur och när den visas och delas. Med andra ord aktiverar DID:er verifierbara autentiseringsuppgifter.

Entiteter som är involverade i ett verifierbart ekosystem för autentiseringsuppgifter

Det är viktigt att först beskriva några av de parter som är involverade i det verifierbara ekosystemet för autentiseringsuppgifter, enligt definitionen i W3C-rekommendationen om verifierbara autentiseringsuppgifter datamodell v1.1.

- Issuer – utfärdaren skapar verifierbara autentiseringsuppgifter. Exempel på utfärdare är företag, myndigheter, branschorganisationer med mera. Utfärdaren hävdar anspråk om dig som ämne för autentiseringsuppgifterna.

- Ämne – Ämnet är den entitet som anspråken i autentiseringsuppgifterna görs om. Ämnet för en verifierbar autentiseringsuppgift är vanligtvis en person men kan vara en sak eller ett djur. Ett exempel där ämnet kan vara en sak är en verifierbar autentiseringsuppgift som hävdar att ditt fordon är registrerat i ditt tillstånd. På samma sätt kan ett djur vara ett ämne som skulle vara fallet med en autentiseringsuppgift som hävdar att ditt husdjur är licensierat och vaccinerat mot rabies. I vårt scenario antar vi att ämnet är en person och vi kan referera till ämnet som användaren i vårt scenario.

- Holder – En innehavare är en entitet som har en eller flera verifierbara autentiseringsuppgifter. Exempel på innehavare är studenter, anställda, kunder osv. En innehavare kan skilja sig från ämnet, vilket skulle vara fallet med en husdjursägare som innehar de autentiseringsuppgifter som hävdar att deras husdjur (ämnet) är licensierat och vaccinerat. I vårt exempel och för enkelhetens skull kommer innehavaren och ämnet att vara samma och kallas antingen användaren eller innehavaren, i vårt scenario.

- Verifier – Kontrollanten är en entitet som tar emot verifierbara autentiseringsuppgifter för bearbetning. Exempel på entiteter som kan fungera som kontrollanter är arbetsgivare, säkerhetspersonal, webbplatser, universitet osv.

- Verifierbart dataregister – Verifierbara dataregister är de system som används för att skapa och registrera DID:er, offentliga nycklar och andra data som används med verifierbara autentiseringsuppgifter. Dessa system är vanligtvis distribuerade nätverk, till exempel distribuerade transaktionsregister, blockkedjor, distribuerade filsystem eller annan betrodd datalagring. Vilken typ av register som används beror på DID-metoden. I det verifierbara ekosystemet för autentiseringsuppgifter kan det finnas många register. Du kan se samlingen av dessa register som ett underliggande nätverk som representerar ett förtroendesystem.

Alla parter som deltar i transaktionen av de verifierbara autentiseringsuppgifterna (utfärdare, användare, verifierare) har sin egen unika DID som kan matchas med dess associerade DID-dokument.

Digital plånbok

En annan viktig komponent i det verifierbara ekosystemet för autentiseringsuppgifter är den digitala plånboken. Enkelt uttryckt är en digital plånbok representation av vår fysiska plånbok, som ett program. Precis som våra fysiska plånböcker använder vi den för att lagra autentiseringsuppgifter, till exempel ett boardingkort, bibliotekskort, pengar, pass och många andra typer av autentiseringsuppgifter och privata data.

I verkligheten är en digital plånbok mer än så. En digital plånbok har två delar till sig, själva plånboken och en digital agent. Plånboken fungerar som en container för alla saker du lägger i den - alla autentiseringsuppgifter, pass, privata data osv. Den digitala agenten är den programvara som hanterar interaktionerna med plånboken. Agenten är lite som den användare som lägger autentiseringsuppgifter i den fysiska plånboken och tar ut dem för att presentera för någon som behöver verifiera din identitet. I samband med ett verifierbart ekosystem för autentiseringsuppgifter gör agenten mer. Agenten genererar, på uppdrag av slutanvändaren (innehavaren av den digitala plånboken), de offentliga/privata nyckelparen och DID:erna, begär och presenterar autentiseringsuppgifter (vanligtvis via användaren av QR-koder), signerar digitalt kommunikationen med utfärdare och verifierare av autentiseringsuppgifter med mera. Vissa av dessa saker, till exempel skapandet av kryptografiska nycklar, DID:er, digitala signaturer osv. är transparenta för användaren, men är viktiga komponenter som används i processen för att utfärda och verifiera verifierbara autentiseringsuppgifter.

Ur ett slutanvändarperspektiv kan den digitala agentens funktion inte skiljas från själva plånboken, eftersom agenten vanligtvis är inbyggd i plånboken. I det här dokumentet behandlar vi plånboken och den digitala agenten som en och kallar den för den digitala plånboken.

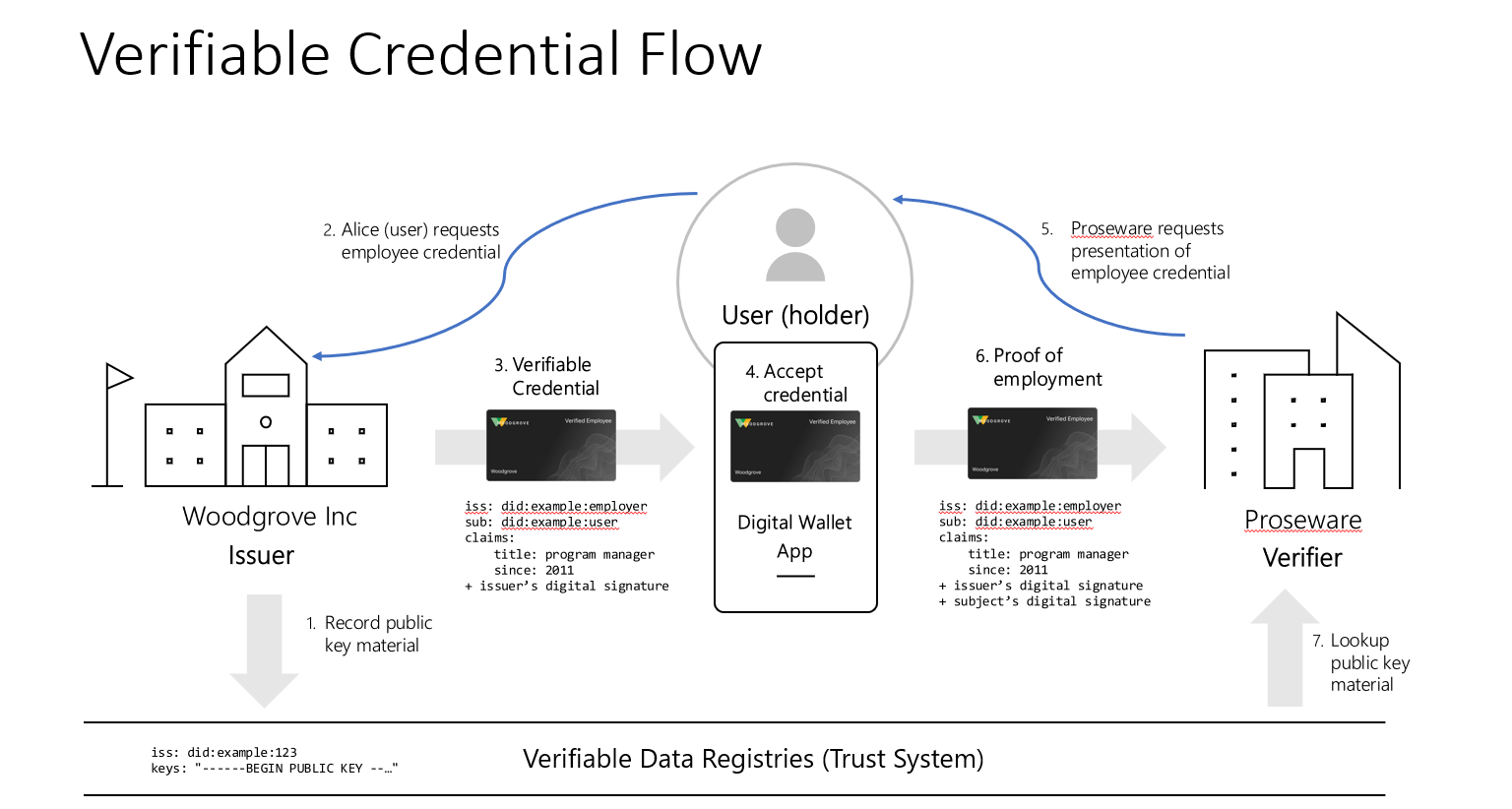

Scenario och verifierbart flöde för autentiseringsuppgifter

Alice (användaren) är anställd på Woodgrove, Inc. (utfärdaren) som söker en personalrabatt från en affiliate-organisation, Proseware (kontrollanten).

- Som tidigare nämnts har alla parter sina offentliga nycklar och DID som registreras i ett verifierbart dataregister, till exempel en decentraliserad transaktionsregister. För att minimera oredan visar bilden som visas inspelningen av den här informationen, i registret, endast för Woodgrove.

- Alice loggar in på medarbetarportalen i Woodgrove och begär ett bevis på anställningsautentiseringsuppgifter. Woodgrove kan nu visa en QR-kod på webbplatsen för medarbetarportalen. Alice skannar med QR-koden med ett digitalt plånboksprogram på sin mobila enhet (det kan vara Microsoft Authenticator-appen) som initierar Woodgroves attesteringsmodell för att verifiera att Alice är en faktisk anställd. Attesteringen kan ta olika former. Woodgrove kan till exempel kräva att Alice autentiserar mot sin egen katalog, Woodgrove kan kräva att Alice går igenom en identitetsbevisresa som involverar en tredje part som utför identitetsverifieringen och beviset, eller kan kräva att Alice anger en pin-kod. I det här scenariot antar du att Alice bara behöver ange en pin-kod med hjälp av den digitala plånboken på sin mobila enhet.

- När Woodgrove har verifierat att Alice är anställd svarar Woodgrove med autentiseringsuppgifterna. När Woodgrove utfärdar autentiseringsuppgifterna ingår följande:

- Woodgroves DID (utfärdarens DID)

- Ämnets DID (Alice är ämnet).

- De påståenden som Woodgrove intygar. I det här fallet intygar Woodgrove att Alice har titeln programchef sedan 2011.

- Woodgroves signatur (utfärdarens signatur). Woodgrove signerar autentiseringsuppgifterna med sin privata nyckel.

- Alice accepterar den autentiseringsuppgiften, som sedan läggs till i hennes digitala plånbok. Nu när Alice har sina autentiseringsuppgifter går hon till Prosewares webbplats för att köpa en dator.

- Innan hon kan få rabatten kräver Proseware att Alice presenterar bevis på sin anställning.

- Alice kan nu titta i sin digitala plånbok och auktorisera plånboken, å hennes vägnar, för att presentera den autentiseringsuppgiften för Proseware. Presentationen innehåller:

- Autentiseringsuppgifterna, som utfärdats av Woodgrove

- Woodgroves DID (utfärdarens DID)

- Alice's DID (ämnets DID).

- De påståenden som Woodgrove intygar. I det här fallet intygar Woodgrove att Alice har titeln programchef sedan 2011.

- Woodgroves signatur (utfärdarens signatur). Woodgrove signerar autentiseringsuppgifterna med sin privata nyckel.

- Alices signatur (ämnets signatur). Alice signerar autentiseringsuppgifterna med sin privata nyckel.

- Autentiseringsuppgifterna, som utfärdats av Woodgrove

- Proseware mottog anställningsbeviset och gör nu några sökningar för att verifiera att autentiseringsuppgifterna utfärdades av Woodgrove och att ämnet för autentiseringsuppgifterna är Alice.

- Verifiera ämnet:

- Eftersom autentiseringsuppgifterna innehåller Alice's DID kan Proseware lösa DID och hämta DID-dokumentet som innehåller den offentliga nyckeln.

- Eftersom autentiseringsuppgifterna signerades av Alice kan Proseware använda den offentliga nyckeln för att verifiera att signaturen för autentiseringsuppgifterna verkligen kom från Alice, som ämne.

- Kontrollera utfärdaren:

- Eftersom autentiseringsuppgifterna innehåller Woodgroves DID kan Proseware matcha DID för att hämta Woodgroves DID-dokument som innehåller den offentliga nyckeln.

- Eftersom autentiseringsuppgifterna även innehåller Woodgroves signatur kan Proseware använda den offentliga nyckeln för att verifiera att signaturen för autentiseringsuppgifterna verkligen kom från Woodgrove, som utfärdare.

- Under verifieringen av utfärdaren behövde Proseware aldrig ansluta direkt till Woodgrove. Proseware behöver bara ansluta till det distribuerade dataregistret

- Nu när Proseware har tagit emot och verifierat Alices autentiseringsuppgifter startar Prosewares affärslogik så att Alice kan köpa en dator till ett rabatterat pris.

- Verifiera ämnet:

I transaktionen för att utfärda, presentera och verifiera transaktionen finns det några punkter som är värda att påpeka som hjälper till att markera värdet för verifierbara autentiseringsuppgifter:

- När du utfärdar en autentiseringsuppgift är de anspråk som presenteras den minsta uppsättning anspråk som krävs för att uppfylla målet. I det här fallet behöver autentiseringsuppgifterna endast innehålla ett anspråk på den anställdes titel och det år då anställningen påbörjades. Detta begränsar mängden personlig information som delas.

- Användaren har kontroll över autentiseringsuppgifterna och avgör med vem de ska dela autentiseringsuppgifterna med. Dessutom har användarens plånbok en logg över de entiteter som autentiseringsuppgifterna delades med, tillsammans med annan information.

- När kontrollanten verifierar autentiseringsuppgifterna gör de det utan att behöva ansluta till utfärdaren. Kontrollanten löser utfärdarens DID för att hämta de offentliga nycklarna och med den offentliga nyckeln kan verifiera utfärdarens signatur som visas på autentiseringsuppgiften.

Ett vanligt scenario med eventuella autentiseringsuppgifter är att autentiseringsuppgifterna kan upphöra att gälla eller att utfärdaren kan behöva återkalla autentiseringsuppgifterna. W3C-rekommendationen för verifierbara autentiseringsuppgifter datamodell v1.1 innehåller egenskapsfält i autentiseringsuppgifterna för att ta hänsyn till dessa scenarier.

I Alice digitala plånbok visas autentiseringsuppgifterna som ett kort som den typ av autentiseringsuppgifter vi skulle ha i vår fysiska plånbok. I verkligheten är dock en verifierbar autentiseringsuppgift en maskinläsbar JSON-datastruktur som består av en serie nyckel/värde-par och skulle inkludera utfärdarens DID, anspråk som hävdas i autentiseringsuppgifterna, digitala signaturer med mera.

Besök https://aka.ms/vcdemo för en mer fullständig demonstration av ett registreringsverifierbart scenario för autentiseringsuppgifter.