Beskriv Nolltillit modellen

Nolltillit förutsätter att allt finns i ett öppet och obetrott nätverk, även resurser bakom brandväggarna i företagsnätverket. Den Nolltillit modellen fungerar enligt principen "lita inte på någon, verifiera allt".

Angripares möjlighet att kringgå konventionella åtkomstkontroller gör slut på alla illusioner om att traditionella säkerhetsstrategier är tillräckliga. Genom att inte längre lita på företagsnätverkets integritet stärks säkerheten.

I praktiken innebär det att vi inte längre förutsätter att ett lösenord räcker för att verifiera en användare utan lägger till multifaktorautentisering för att tillhandahålla ytterligare kontroller. I stället för att bevilja åtkomst till alla enheter i företagsnätverket får användarna endast åtkomst till de specifika program eller data som de behöver.

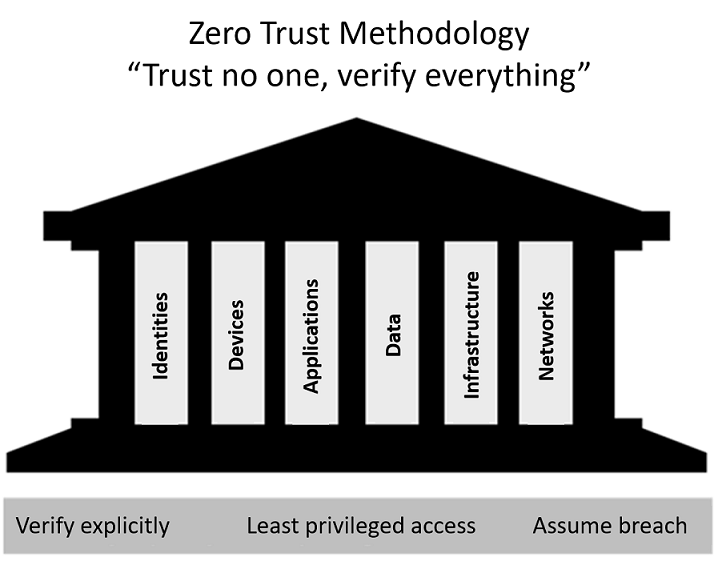

Den här videon introducerar Nolltillit metodik:

Nolltillit vägledande principer

Den Nolltillit modellen har tre principer som vägleder och underbygger hur säkerhet implementeras. Dessa är: verifiera uttryckligen, lägsta behörighetsåtkomst och anta intrång.

- Verifiera explicit. Autentisera och auktorisera alltid baserat på tillgängliga datapunkter, inklusive användaridentitet, plats, enhet, tjänst eller arbetsbelastning, dataklassificering och avvikelser.

- Minst privilegierad åtkomst. Begränsa användaråtkomst med just-in-time och just-enough-åtkomst (JIT/JEA), riskbaserade adaptiva principer och dataskydd för att skydda både data och produktivitet.

- Anta intrång. Segmentera åtkomsten efter nätverk, användare, enheter och program. Använd kryptering för att skydda data och använda analys för att få synlighet, identifiera hot och förbättra din säkerhet.

Sex grundläggande pelare

I den Nolltillit modellen fungerar alla element tillsammans för att ge säkerhet från slutpunkt till slutpunkt. Dessa sex element är grundpelarna i den Nolltillit modellen:

- Identiteter kan vara användare, tjänster eller enheter. När en identitet försöker komma åt en resurs måste den verifieras med stark autentisering och följa principerna för åtkomst med minst privilegier.

- Enheter skapar en stor attackyta när data flödar från enheter till lokala arbetsbelastningar och molnet. Övervakning av enheter för hälsa och efterlevnad är en viktig säkerhetsaspekt.

- Program är det sätt som data används på. Detta omfattar identifiering av alla program som används, ibland kallat Shadow IT eftersom inte alla program hanteras centralt. Den här pelaren omfattar även hantering av behörigheter och åtkomst.

- Data ska klassificeras, märkas och krypteras baserat på dess attribut. Säkerhetsinsatser handlar i slutändan om att skydda data och se till att de förblir säkra när de lämnar enheter, program, infrastruktur och nätverk som organisationen kontrollerar.

- Infrastruktur, oavsett om den är lokal eller molnbaserad, representerar en hotvektor. För att förbättra säkerheten utvärderar du för version, konfiguration och JIT-åtkomst och använder telemetri för att identifiera attacker och avvikelser. På så sätt kan du automatiskt blockera eller flagga riskfyllt beteende och vidta skyddsåtgärder.

- Nätverk bör segmenteras, inklusive djupare mikrosegmentering i nätverket. Dessutom bör skydd mot hot i realtid, kryptering från slutpunkt till slutpunkt, övervakning och analys användas.

En säkerhetsstrategi som använder de tre principerna i Nolltillit modellen i de sex grundläggande grundpelarna hjälper företag att leverera och upprätthålla säkerhet i hela organisationen.