Beskriva funktionerna i Privileged Identity Management

Privileged Identity Management (PIM) är en tjänst med Microsoft Entra-ID som gör att du kan hantera, kontrollera och övervaka åtkomsten till viktiga resurser i din organisation. Dessa omfattar resurser i Microsoft Entra, Azure och andra Microsoft-onlinetjänster som Microsoft 365 eller Microsoft Intune. PIM minskar risken för överdriven, onödig eller missbrukad åtkomstbehörighet. Det kräver motivering för att förstå varför användare vill ha behörigheter och framtvingar multifaktorautentisering för att aktivera valfri roll.

PIM är:

- Just-in-time, ger endast privilegierad åtkomst när det behövs, och inte tidigare.

- Tidsbegränsad genom att tilldela start- och slutdatum som anger när en användare kan komma åt resurser.

- Godkännandebaserat, vilket kräver specifikt godkännande för att aktivera behörigheter.

- Synlig, skicka meddelanden när privilegierade roller aktiveras.

- Granskningsbar, vilket gör att en fullständig åtkomsthistorik kan laddas ned.

Varför ska jag använda PIM?

PIM minskar risken för att en illvillig aktör får åtkomst genom att minimera antalet personer som har åtkomst till säker information eller resurser. Genom att tidsbegränsa behöriga användare minskar risken för att en behörig användare oavsiktligt påverkar känsliga resurser. PIM ger också tillsyn över vad användarna gör med sina administratörsbehörigheter.

Vad kan du göra med PIM?

Idag kan du använda PIM med:

Microsoft Entra-roller – Microsoft Entra-roller kallas ibland katalogroller och innehåller inbyggda och anpassade roller för att hantera Microsoft Entra-ID och andra Microsoft 365-onlinetjänster.

Azure-roller – rollbaserade åtkomstkontrollroller (RBAC) i Azure som ger åtkomst till hanteringsgrupper, prenumerationer, resursgrupper och resurser.

PIM för grupper – Ge just-in-time-medlemskap i gruppen och just-in-time-ägarskap för gruppen. Funktionen Microsoft Entra Privileged Identity Management for Groups kan användas för att styra åtkomsten till olika scenarier som omfattar Microsoft Entra-roller, Azure-roller samt Azure SQL, Azure Key Vault, Intune, andra programroller och program från tredje part.

Allmänt arbetsflöde

Det finns några steg som vanligtvis ingår i ett grundläggande arbetsflöde när du distribuerar PIM. De här stegen är: tilldela, aktivera, godkänna/neka och utöka/förnya.

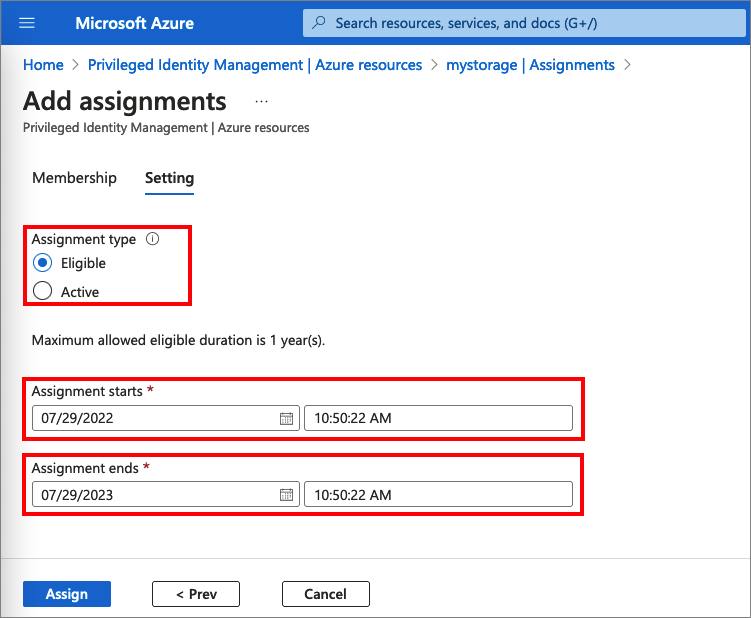

Tilldela – Tilldelningsprocessen startar genom att tilldela roller till medlemmar. För att ge åtkomst till en resurs tilldelar administratören roller till användare, grupper, tjänstens huvudnamn eller hanterade identiteter. Tilldelningen innehåller följande data:

- Medlemmar eller ägare – De medlemmar eller ägare som ska tilldelas rollen.

- Omfång – Omfånget begränsar den tilldelade rollen till en viss uppsättning resurser.

- Tilldelningstyp – Det finns två alternativ. Berättigade tilldelningar kräver att rollens medlem utför en åtgärd för att använda rollen. Åtgärder kan omfatta aktivering eller begäran om godkännande från utsedda godkännare. Aktiva tilldelningar kräver inte att medlemmen utför någon åtgärd för att använda rollen. Medlemmar som tilldelats som aktiva har tilldelats rollens behörigheter.

- Varaktighet – Varaktigheten för tilldelningen definieras av start- och slutdatum eller anges till permanent.

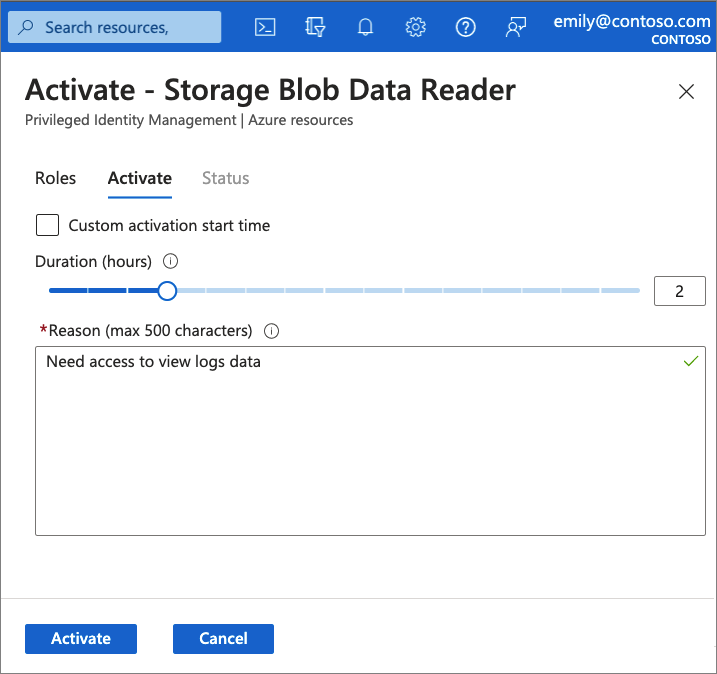

Aktivera – Om användare har blivit berättigade till en roll måste de aktivera rolltilldelningen innan de använder rollen. För att aktivera rollen väljer användarna specifik aktiveringstid inom det maximala värdet (konfigurerat av administratörer) och orsaken till aktiveringsbegäran.

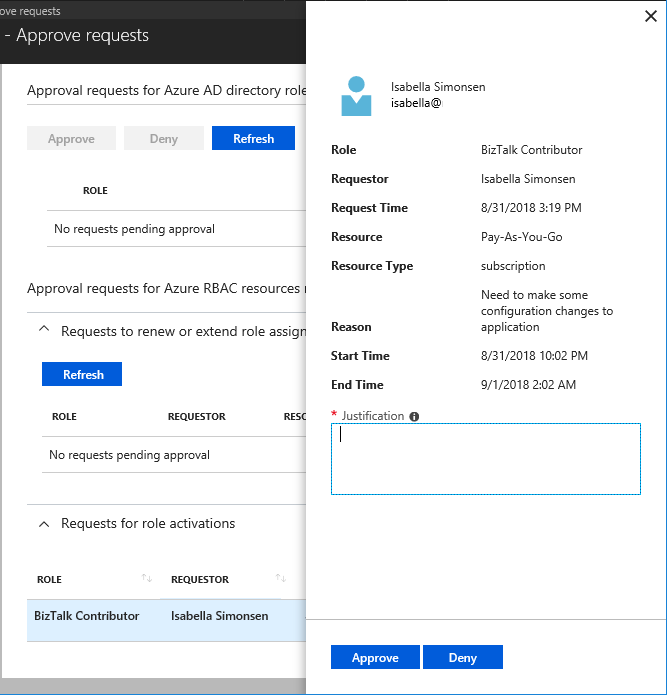

Godkänn eller neka – Delegerade godkännare får e-postmeddelanden när en rollbegäran väntar på deras godkännande. Godkännare kan visa, godkänna eller neka dessa väntande begäranden i PIM. När begäran har godkänts kan medlemmen börja använda rollen.

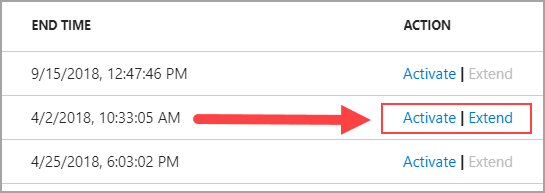

Utöka och förnya – När en rolltilldelning närmar sig förfallodatum kan användaren använda PIM för att begära ett tillägg för rolltilldelningen. När en rolltilldelning redan har upphört att gälla kan användaren använda Privileged Identity Management för att begära en förnyelse för rolltilldelningen.

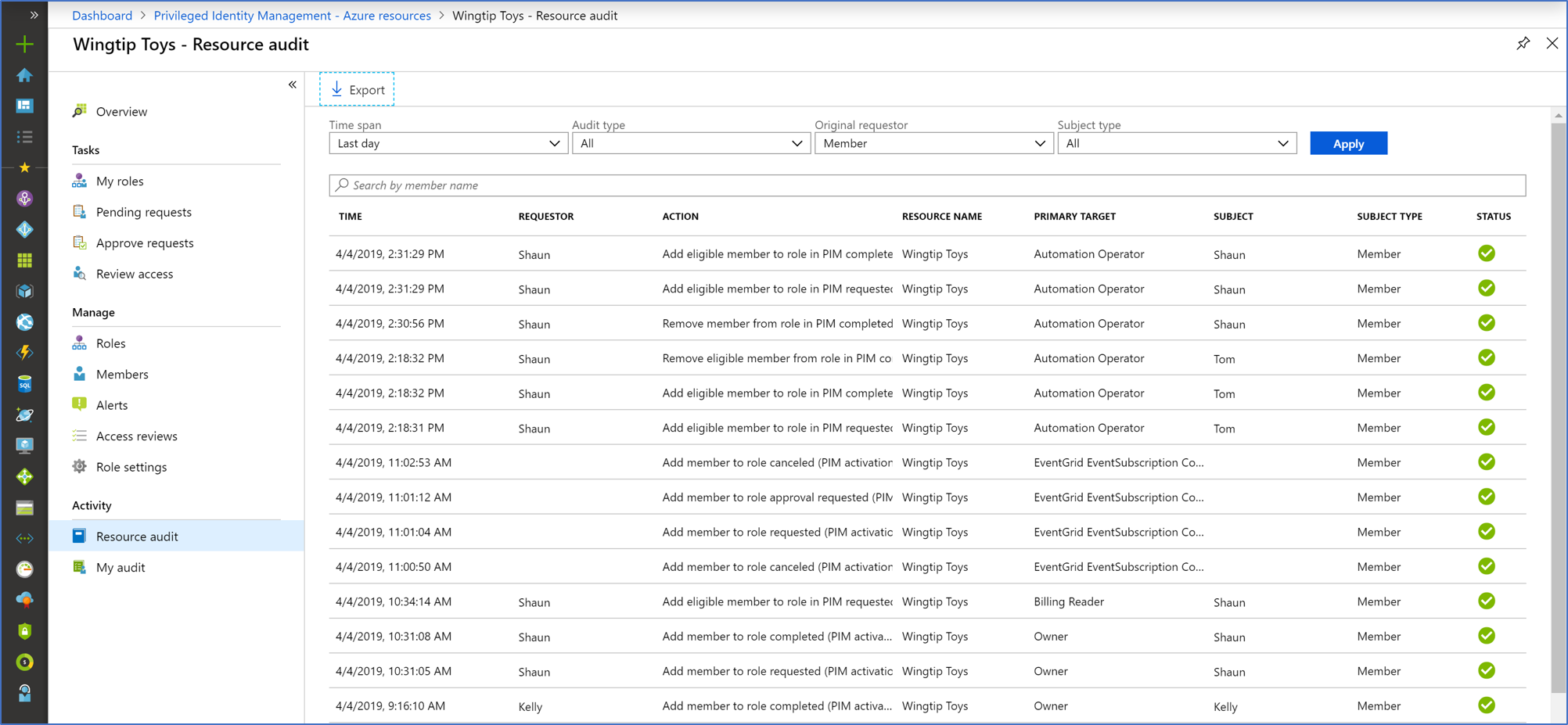

Audit

Du kan använda PIM-granskningshistoriken (Privileged Identity Management) för att se alla rolltilldelningar och aktiveringar under de senaste 30 dagarna för alla privilegierade roller.