Konfigurera NSX-nätverkskomponenter

Azure VMware Solution distribueras med NSX Manager som det programvarudefinierade nätverksskiktet. Nätverksmiljön har två gatewayer:

- NSX Tier-0-gateway konfigurerad i aktivt-aktivt läge

- NSX Tier-1-gateway konfigurerad i aktivt vänteläge

Båda gatewayerna tillåter anslutningar mellan logiska växelsegment. Dessa gatewayer tillhandahåller även anslutningar mellan öst och väst och nord-syd.

Konfigurera NSX Manager-komponenter

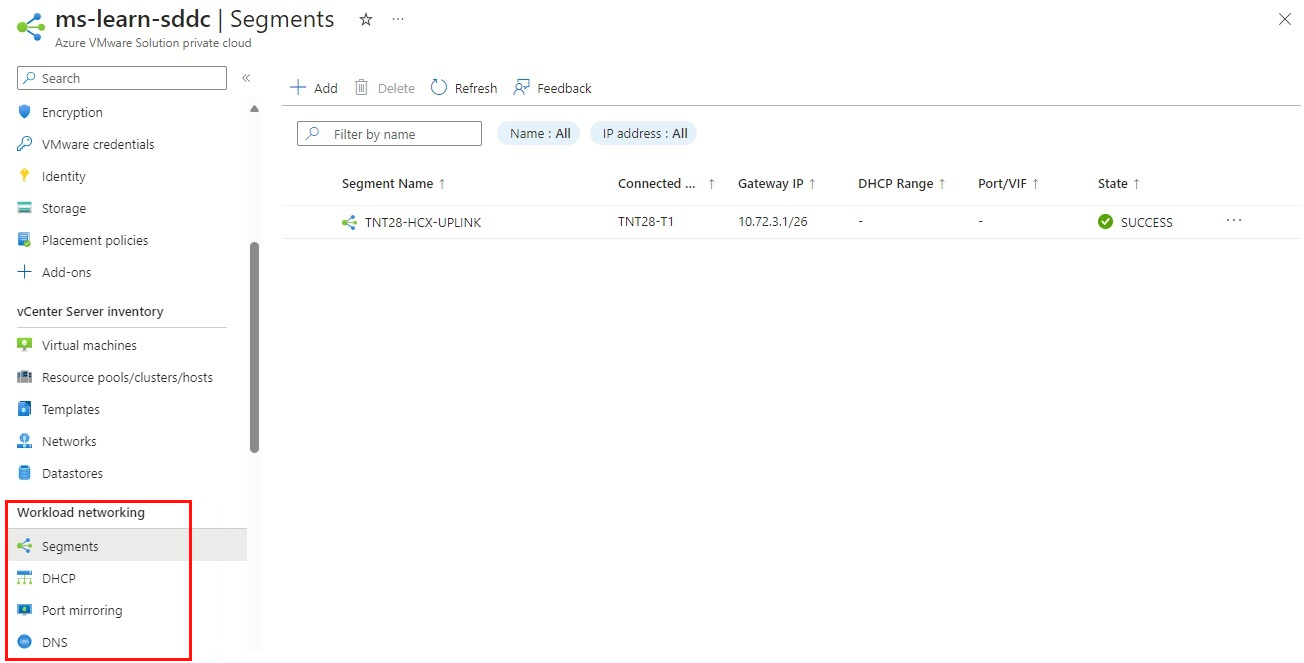

När Azure VMware Solution har distribuerats konfigureras NSX-komponenterna under Arbetsbelastningsnätverk i Azure Portal. Portalen innehåller en förenklad vy över NSX-åtgärder för VMware-administratören och är utformad för användare som inte är bekanta med NSX Manager. Om du är bekant med NSX Manager kan du använda det för att konfigurera avancerade nätverksinställningar och funktioner.

Du har fyra alternativ för att konfigurera NSX-komponenter med hjälp av Azure Portal:

- Segment: Skapa nätverkssegment som visas i NSX Manager och vCenter Server.

- DHCP: Om du använder DHCP skapar du en DHCP-server eller DHCP-relä.

- Portspegling: Konfigurera portspegling för att felsöka nätverksproblem.

- DNS: Skapa en DNS-vidarebefordrare för att skicka DNS-begäranden till en DNS-server för matchning.

Skapa ett NSX-nätverkssegment i Azure Portal

Virtuella datorer som antingen skapats i eller migrerats till Azure VMware Solution bör vara anslutna till ett NSX-nätverkssegment. Du kan skapa ett NSX-segment från Azure VMware Solution-konsolen i Azure Portal. Dessa NSX-nätverkssegment är anslutna till standardgatewayen nivå 1. Arbetsbelastningar i dessa segment kommer att ha anslutningar mellan öst och väst och nord-syd. När segmentet har skapats visas det i NSX Manager och vCenter Server.

I Azure Portal väljer du ditt privata Azure VMware Solution-moln.

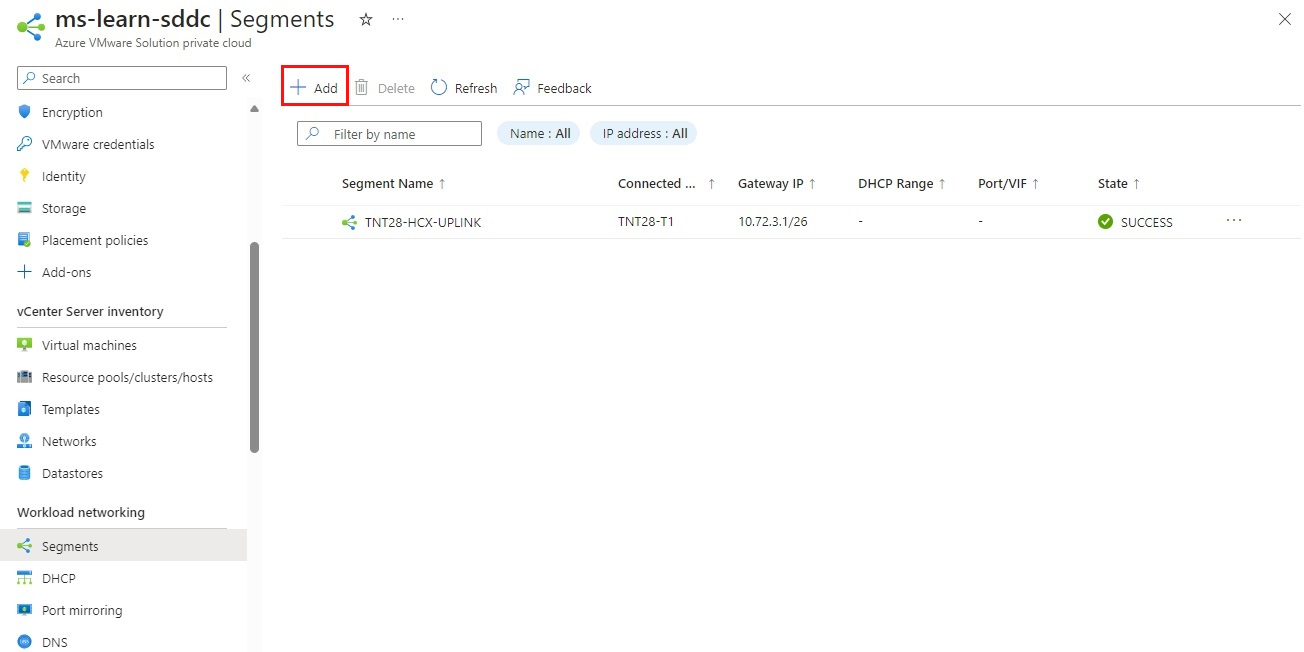

Under Arbetsbelastningsnätverk> väljer du Segment+Lägg till:

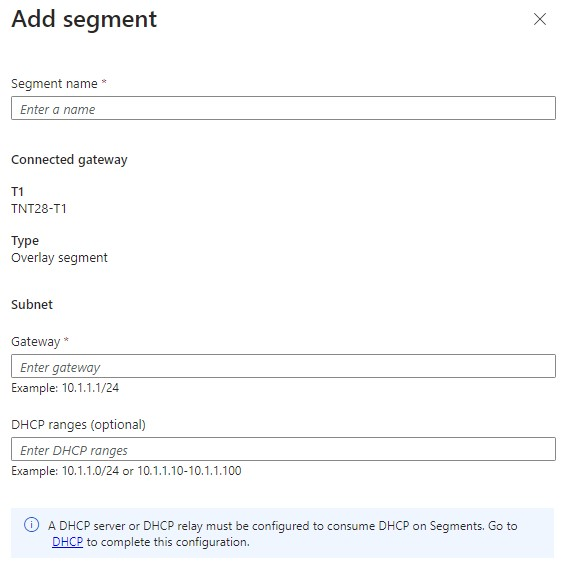

Ange information för det nya logiska nätverkssegmentet:

Fält Värde Segmentnamn Namnet på den logiska växeln som visas i vCenter Server. Ansluten gateway Den här gatewayen är markerad som standard och är skrivskyddad. T1 Namnet på tier-1-gatewayen i NSX Manager. Segment som skapats ansluter endast till standardgatewayen nivå 1. Arbetsbelastningar i dessa segment har anslutningar mellan öst och väst och nord-syd. Fler nivå 1-gatewayer kan bara skapas med hjälp av NSX Manager. Nivå 1-gatewayer som skapats i NSX Manager visas inte i Azure VMware Solution-konsolen. Typ Överläggsnätverkssegmentet som stöds av Azure VMware Solution. Undernätsgateway Gateway-IP-adressen för den logiska växelns undernät med en nätmask. Virtuella datorer är anslutna till den logiska växeln och alla virtuella datorer som ansluter till den här växeln hör hemma i samma undernät. Dessutom måste alla virtuella datorer som är anslutna till det här logiska nätverkssegmentet ha en IP-adress från samma nätverkssegment. DHCP-intervall (valfritt) DHCP-intervall för det logiska nätverkssegmentet. En DHCP-server eller DHCP-relä måste konfigureras för att använda DHCP i de logiska nätverkssegmenten. Välj OK för att skapa och koppla det logiska nätverkssegmentet till tier-1-gatewayen. Det här segmentet visas nu i Azure VMware Solution, NSX Manger och vCenter Server.

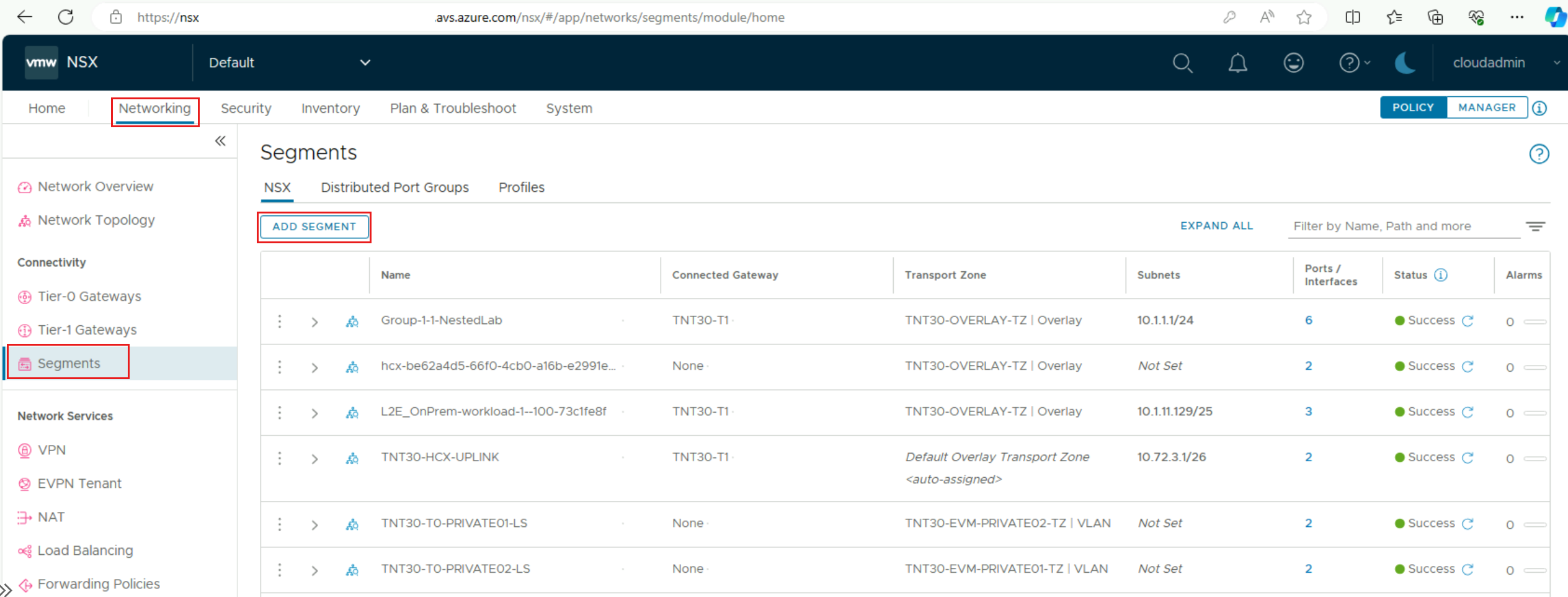

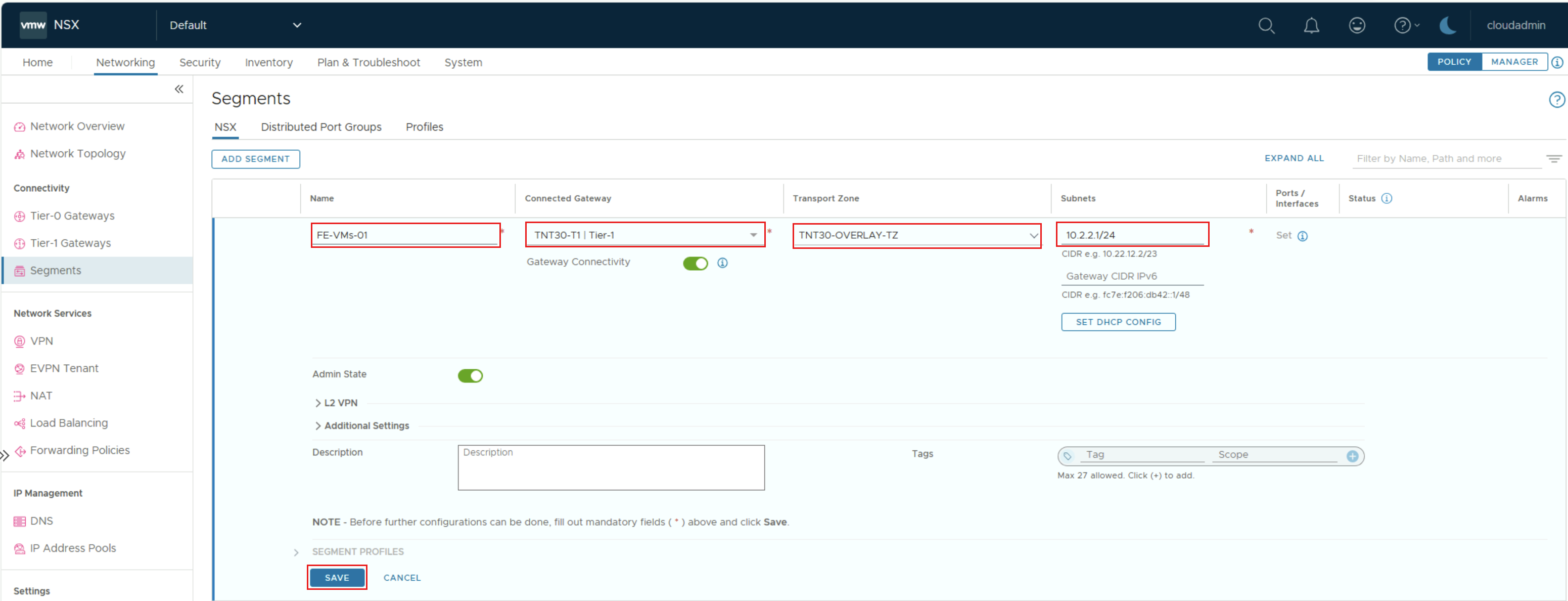

Skapa ett NSX-nätverkssegment i NSX

På samma sätt kan du skapa ett NSX-segment från NSX-konsolen. Dessa NSX-nätverkssegment är anslutna till standardgatewayen nivå 1. Arbetsbelastningar i dessa segment kommer att ha anslutningar mellan öst och väst och nord-syd.

Anslut till NSX Manager från en virtuell Jumpbox-dator. Hämta autentiseringsuppgifterna under Hantera>VMware-autentiseringsuppgifter.

I NSX Manager väljer du Nätverkssegment> och sedan Lägg till segment.

Ange information för det nya logiska nätverkssegmentet och välj sedan Spara.

| Fält | Värde |

|---|---|

| Segmentnamn | Namnet på den logiska växeln som visas i vCenter Server. |

| Ansluten gateway | Namnet på tier-1-gatewayen i NSX Manager. Segment som skapats ansluter endast till standardgatewayen nivå 1. Arbetsbelastningar i dessa segment har anslutningar mellan öst och väst och nord-syd. Fler nivå 1-gatewayer kan skapas med hjälp av NSX Manager. Nivå 1-gatewayer som skapats i NSX Manager visas inte i Azure VMware Solution-konsolen. |

| Transportzon | Namnet på den förkonfigurerade överläggstransportzonen (TNTxx-OVERLAY-TZ). |

| Undernät | IP-adressintervallet för undernätet i CIDR-format. IP-adressen måste finnas på ett icke-överlappande RFC1918 adressblock, vilket garanterar anslutning till de virtuella datorerna i det nya segmentet. |

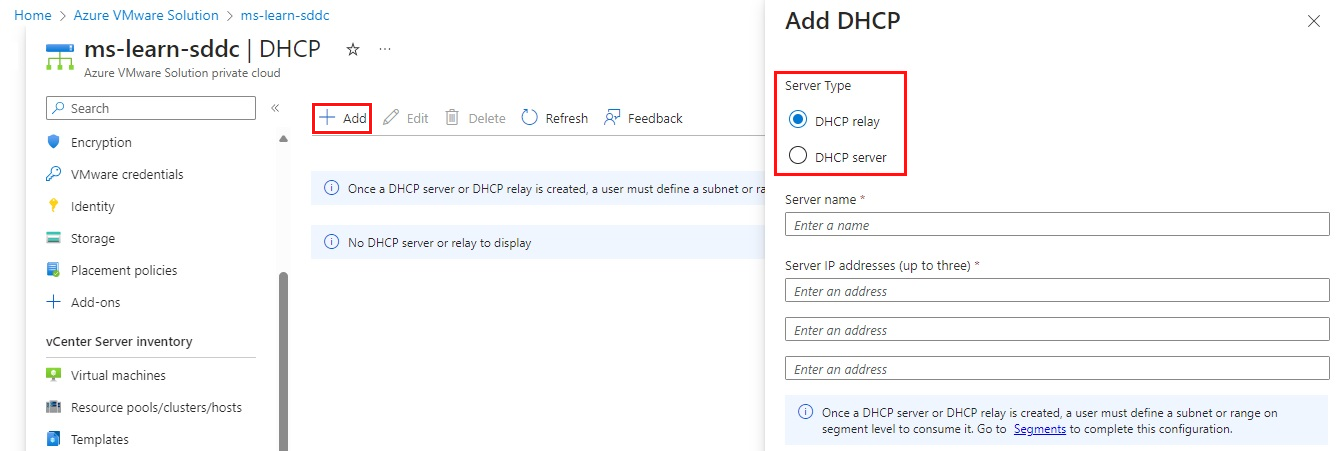

Skapa en DHCP-server eller DHCP-relä i Azure Portal

Program och arbetsbelastningar som körs i en privat molnmiljö kräver namnmatchning och DHCP-tjänster för uppslags- och IP-adresstilldelningar. Du kan använda DHCP-tjänsten som är inbyggd i NSX eller använda en lokal DHCP-server i det privata molnet.

En DHCP-server eller ett relä kan konfigureras direkt från Azure VMware Solution-konsolen i Azure Portal. DHCP-servern eller reläet ansluter till tier-1-gatewayen, som skapas när Azure VMware Solution distribueras. Alla segment där DHCP-intervall tillhandahålls kommer att ingå i DHCP-komponenterna i NSX. När en DHCP-server eller DHCP-relä har skapats måste du definiera ett undernät eller intervall i ett NSX-segment för att använda DHCP-tjänsterna:

I det privata Azure VMware Solution-molnet går du till Arbetsbelastningsnätverk och väljer DHCP>+Lägg till.

Välj antingen DHCP Server eller DHCP Relay.

Ange ett namn för servern eller reläet och ange tre IP-adresser. För ett DHCP-relä krävs endast en IP-adress.

Slutför DHCP-konfigurationen genom att ange DHCP-intervall i de logiska segmenten, som de som konfigurerades tidigare, och välj sedan OK.

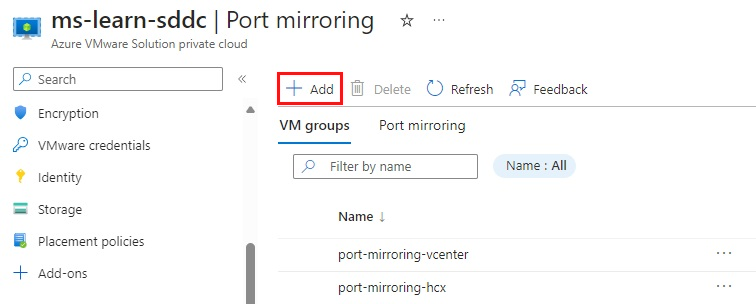

Konfigurera portspegling i portalen

Portspegling kan konfigureras för att övervaka nätverkstrafik. Portspegling innebär vidarebefordran av varje nätverkspaket från en nätverksväxlingsport till en annan. Portspegling placerar ett protokollanalysverktyg på porten som tar emot alla speglade data. Portspegling analyserar trafik från en källa, antingen en virtuell dator (VM) eller en grupp virtuella datorer, och skickar sedan trafiken till ett mål. Observera att detta endast bör aktiveras för kortsiktig felsökning.

Om du vill konfigurera portspegling i Azure VMware Solution-konsolen skapar du först virtuella käll- och måldatorer eller VM-grupper. Källgruppen har antingen en enskild virtuell dator eller flera virtuella datorer där nätverkstrafiken speglas.

I det privata Azure VMware Solution-molnet går du till Arbetsbelastningsnätverk och väljer Portspegling av>VM-grupper>+Lägg till.

Ge den virtuella källdatorn ett namn, välj de virtuella datorerna och välj sedan OK.

Upprepa föregående steg för att skapa målgruppen för den virtuella datorn.

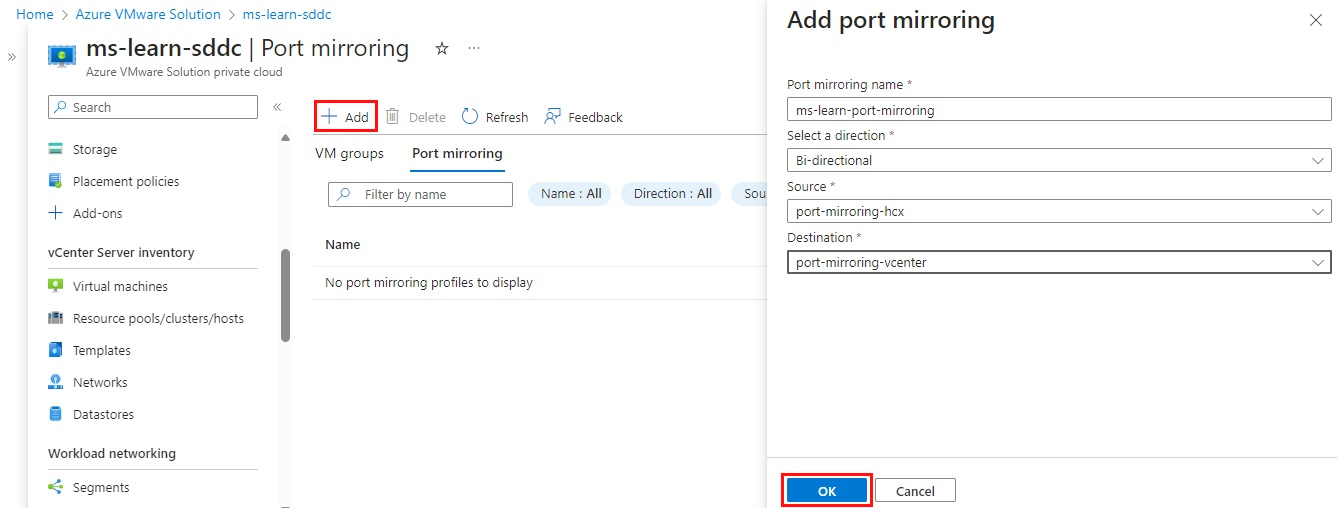

Skapa sedan en portspeglingsprofil genom att definiera trafikriktningen för vm-grupper för källa och mål.

Kontrollera att både käll- och mål-VM-grupperna har skapats.

Välj Portspegling>Lägg till och ange sedan följande värden:

Fält Värde Portspeglingsnamn Ange ett namn för profilen. Riktning Välj Inkommande, Utgående eller Dubbelriktad. Source Välj gruppen för den virtuella källdatorn. Mål Välj målgruppen för den virtuella datorn. Välj OK för att slutföra profilen. Profil- och VM-grupperna visas nu i Azure VMware Solution-konsolen.

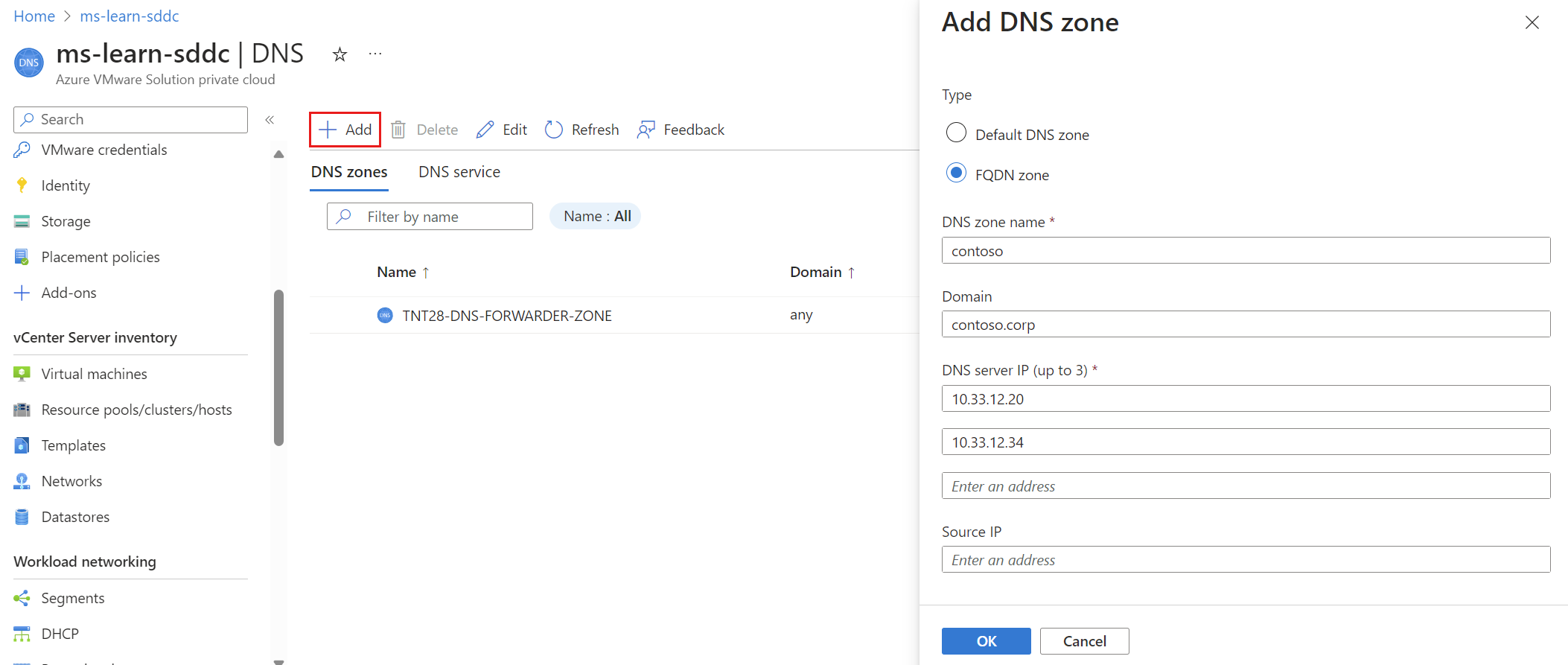

Konfigurera en DNS-vidarebefordrare i Azure Portal

Nu ska du konfigurera en DNS-vidarebefordrare. Specifika DNS-begäranden vidarebefordras till en utsedd DNS-server för matchning. En DNS-vidarebefordrare är associerad med en standard-DNS-zon och upp till tre FQDN-zoner.

En DNS-tjänst och standard-DNS-zon tillhandahålls som en del av distributionen av privata moln i Azure VMware Solution. Standardzonen vidarebefordrar begäran om namnmatchning till den offentliga DNS-standardservern Cloudflare. Den här DNS-servern hjälper till med offentlig namnmatchning.

Om du behöver namnmatchning från en privat värdbaserad DNS-server kan du överväga att lägga till regler för villkorlig vidarebefordran för önskat domännamn. På så sätt kan du vidarebefordra DNS-begäranden specifikt för den domänzonen till en vald uppsättning privata DNS-servrar. För att uppnå det här kravet måste du definiera en FQDN-zon.

Konfigurera ytterligare vidarebefordrare:

Välj DNS DNS-zoner under Arbetsbelastningsnätverk i ditt privata VMware Solution-moln>och välj sedan +Lägg till.

Välj FQDN-zon, ange ett namn och upp till tre DNS Server IP-adresser i formatet 10.0.0.53 och välj sedan OK.

Det kan ta flera minuter att lägga till DNS-zoner. Du kan följa förloppet från Meddelanden. När DNS-zonen skapas visas ett meddelande i meddelandet.

Upprepa steg 1–3 för att lägga till de andra FQDN-zonerna, inklusive eventuella tillämpliga omvända uppslagszoner.

När en DNS-fråga tas emot jämför DNS-vidarebefordraren domännamnet i frågan med domännamnen i DNS-zonen FQDN. Om en matchning hittas vidarebefordras frågan till de DNS-servrar som anges i DNS-zonen FQDN. Om ingen matchning hittas vidarebefordras frågan till de DNS-servrar som anges i standard-DNS-zonen.

Verifiera den lokala vSphere-nätverksanslutningen till det privata Azure VMware Solution-molnet

Du bör se var Azure ExpressRoute-kretsen ansluter till NSX-nätverkssegmenten och Azure VMware Solution-hanteringssegmenten i gränsroutern. Varje miljö är olika. Du kan behöva tillåta att vägar sprids tillbaka till det lokala nätverket.

Vissa miljöer har brandväggar som skyddar ExpressRoute-kretsar. Om det inte finns några brandväggar kan du försöka pinga Azure VMware Solution vCenter Server eller en virtuell dator i NSX-segmentet från din lokala miljö. Från den virtuella datorn i NSX-segmentet bör resurser kunna nå den lokala vSphere-miljön.

Lägga till en virtuell dator i ett NSX-nätverkssegment

Distribuera en virtuell dator för att testa nätverksanslutningen i Azure VMware Solution vCenter Server. Den här virtuella datorn hjälper dig att verifiera nätverksanslutningen:

- Till och från Internet.

- Till och från virtuella Azure-nätverk.

- Till och från lokala miljöer.

Distribuera den virtuella datorn på samma sätt som i vilken vSphere-miljö som helst:

- Koppla den virtuella datorn till ett av de nätverkssegment som tidigare skapats i NSX Manager.

- Den virtuella datorn kan ta emot nätverkskonfiguration från en DHCP-server, eller så kan du konfigurera nätverkskonfigurationen statiskt.

Testa NSX-segmentanslutningen

Logga in på den virtuella dator som skapades i föregående steg och verifiera anslutningen:

- Pinga en IP-adress på Internet.

- Gå till en webbplats i en webbläsare.

- Pinga en intern virtuell dator som finns i det virtuella Azure-nätverket.

Om varje test fungerar fungerar nu Azure VMware Solution. Genom att gå igenom de här stegen har du upprättat en anslutning till och från ett virtuellt Azure-nätverk och Internet.