Andra överväganden för säkerhetsbaslinje

Du bör följa några fler säkerhetsrekommendationer för att ange allmänna säkerhets- och driftkontroller för din Azure-prenumeration.

Fler säkerhetsrekommendationer

I följande avsnitt beskrivs ytterligare rekommendationer som finns i CIS Microsoft Azure Foundations Security Benchmark v. 3.0.0. De grundläggande stegen som ska slutföras i Azure Portal ingår i varje rekommendation. Du bör slutföra de här stegen för din egen prenumeration och använda dina egna resurser för att verifiera varje säkerhetsrekommendation. Tänk på att alternativ för nivå 2 kan begränsa vissa funktioner eller aktiviteter. Därför bör du noga se över vilka säkerhetsalternativ som du vill framtvinga.

Ange ett förfallodatum för alla nycklar i Azure Key Vault – nivå 1

Förutom nyckeln kan följande attribut anges för en nyckel i Azure Key Vault. I en JSON-begäran krävs ett attributs nyckelord och klammerparenteser { } , även om inget attribut har angetts. För det valfria attributet IntDate är foreverstandardvärdet till exempel . Attributet exp (förfallotid) identifierar förfallotiden vid eller efter vilken nyckeln inte får användas för en kryptografisk åtgärd, förutom för vissa åtgärdstyper under specifika förhållanden. Bearbetning av exp attributet kräver att aktuellt datum och tid är före det förfallodatum och den tid som anges i exp värdet.

Vi rekommenderar att du roterar dina nycklar i nyckelvalvet och anger en explicit förfallotid för varje nyckel. Den här processen säkerställer att nycklar inte kan användas utöver deras tilldelade livslängd. Key Vault lagrar och hanterar hemligheter som sekvenser med 8-bitars byte som kallas oktetter, med en maximal storlek på 25 KB vardera för varje nyckel. För mycket känsliga data bör klienter överväga fler skyddsnivåer för data. Ett exempel är att kryptera data med hjälp av en separat skyddsnyckel före lagring i Key Vault. Slutför följande steg för alla nycklar i vart och ett av dina nyckelvalv.

Logga in på Azure-portalen. Sök efter och välj Nyckelvalv.

Välj ett nyckelvalv.

I den vänstra menyn under Objekt väljer du Nycklar.

I fönstret Nycklar för nyckelvalvet kontrollerar du att varje nyckel i valvet har förfallodatum angivet efter behov.

Om du ändrar några inställningar väljer du Spara i menyraden.

Ange ett förfallodatum för alla säkerheter i Azure Key Vault – nivå 1

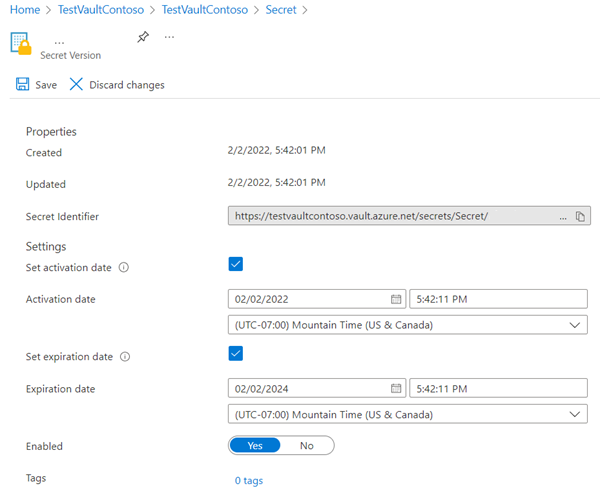

Lagra och kontrollera åtkomst till token, lösenord, certifikat, API-nycklar och andra hemligheter på ett säkert sätt. Kontrollera att en förfallotid har angetts för alla hemligheter i Azure Key Vault. Slutför följande steg för alla hemligheter i vart och ett av dina nyckelvalv.

Logga in på Azure-portalen. Sök efter och välj Nyckelvalv.

I den vänstra menyn under Objekt väljer du Hemligheter.

I fönstret Hemligheter för nyckelvalvet kontrollerar du att varje hemlighet i valvet har förfallodatum angivet efter behov.

Följande skärmbild visar hur du anger ett förfallodatum för ett lösenord:

Om du ändrar några inställningar väljer du Spara i menyraden.

Ange resurslås för verksamhetskritiska Azure-resurser – nivå 2

Som administratör kan du behöva låsa en prenumeration, resursgrupp eller resurs för att förhindra att andra användare oavsiktligt tar bort eller ändrar en kritisk resurs. I Azure Portal är låsnivåerna Skrivskyddade och Ta bort. Till skillnad från rollbaserad åtkomstkontroll använder du hanteringslås för att tillämpa en begränsning på alla användare och roller. Azure Resource Manager-lås gäller endast för åtgärder som inträffar i hanteringsplanet, som består av åtgärder som skickas till https://management.azure.com. Låsen begränsar inte hur resurser utför sina egna funktioner. Resursändringar är begränsade, men resursåtgärder är inte begränsade.

Dricks

Ett lås på en instans av Azure SQL Database förhindrar till exempel Read-only att du tar bort eller ändrar databasen. Det hindrar dig inte från att skapa, uppdatera eller ta bort data i databasen. Datatransaktioner tillåts eftersom dessa åtgärder inte skickas till https://management.azure.com.

Slutför följande steg för alla verksamhetskritiska resurser i din Azure-prenumeration.

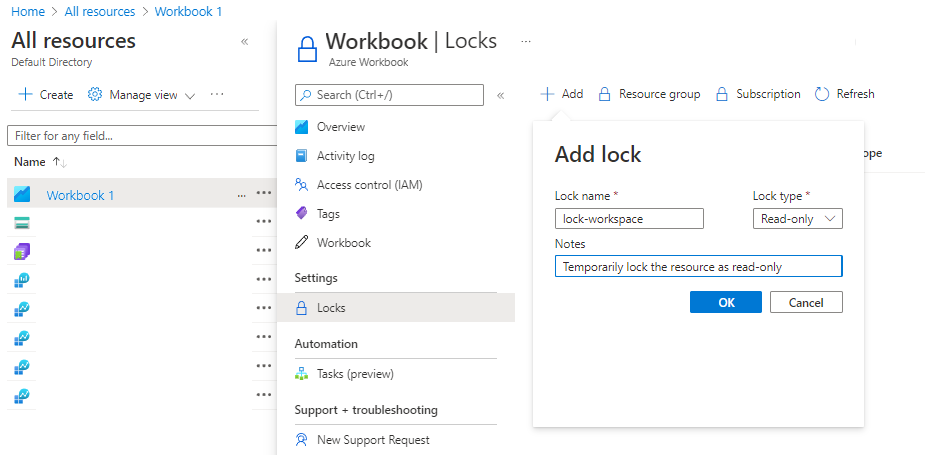

Logga in på Azure-portalen. Sök efter och välj Alla resurser.

Välj en resurs, resursgrupp eller prenumeration som du vill låsa.

I menyn under Inställningar väljer du Lås.

I fönstret Lås går du till menyraden och väljer Lägg till.

I fönstret Lägg till lås anger du ett namn för låset och väljer en låsnivå. Om du vill kan du lägga till anteckningar som beskriver låset.

Välj OK.