Skapa en baslinje för loggning och övervakning

Loggning och övervakning är viktiga krav när du försöker identifiera, identifiera och minimera säkerhetshot. En korrekt loggningsprincip kan se till att du kan avgöra när en säkerhetsöverträdelse har inträffat. Principen kan också potentiellt identifiera vem som är ansvarig. Azure-aktivitetsloggar ger data om extern åtkomst till en resurs och de tillhandahåller diagnostikloggar, så du har information om hur en specifik resurs fungerar.

Kommentar

En Azure-aktivitetslogg är en prenumerationslogg som ger insikter om händelser på prenumerationsnivå som inträffade i Azure. Med hjälp av aktivitetsloggen kan du bestämma vad, vem och när för skrivåtgärder som har inträffat på resurserna i din prenumeration.

Principrekommendationer för loggning

I följande avsnitt beskrivs säkerhetsrekommendationerna i CIS Microsoft Azure Foundations Security Benchmark v. 3.0.0 för att ange loggnings- och övervakningsprinciper för dina Azure-prenumerationer. De grundläggande stegen som ska slutföras i Azure Portal ingår i varje rekommendation. Du bör slutföra de här stegen för din egen prenumeration och använda dina egna resurser för att verifiera varje säkerhetsrekommendation. Tänk på att alternativ för nivå 2 kan begränsa vissa funktioner eller aktiviteter. Därför bör du noga se över vilka säkerhetsalternativ som du vill framtvinga.

Kontrollera att det finns en diagnostikinställning – nivå 1

Azure-aktivitetsloggen ger insikter om händelser på prenumerationsnivå som inträffade i Azure. Den här loggen innehåller en mängd data, från Azure Resource Manager-driftdata till uppdateringar av Azure Service Health-händelser. Aktivitetsloggen kallades tidigare för en granskningslogg eller en driftlogg. Kategorin Administrativ rapporterar kontrollplanshändelser för dina prenumerationer.

Varje Azure-prenumeration har en enda aktivitetslogg. Loggen innehåller data om resursåtgärder som har sitt ursprung utanför Azure.

Diagnostikloggar genereras av en resurs. Diagnostikloggar innehåller information om resursens drift. Du måste aktivera diagnostikinställningar för varje resurs.

Logga in på Azure-portalen. Sök efter och välj Övervaka.

I den vänstra menyn väljer du Aktivitetslogg.

I menyraden Aktivitetslogg väljer du Exportera aktivitetsloggar.

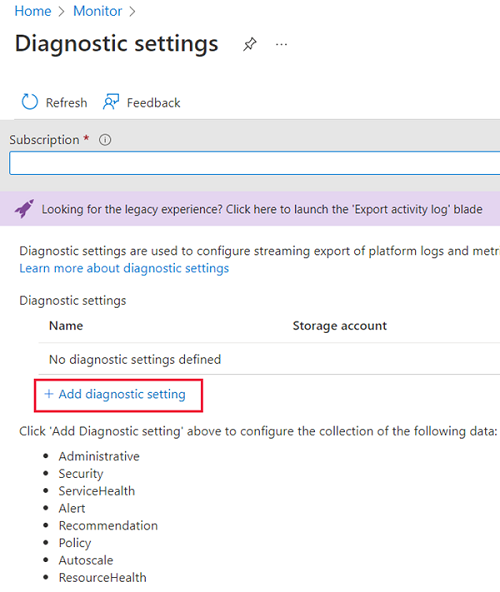

Om inga inställningar visas väljer du din prenumeration och väljer sedan Lägg till diagnostikinställning.

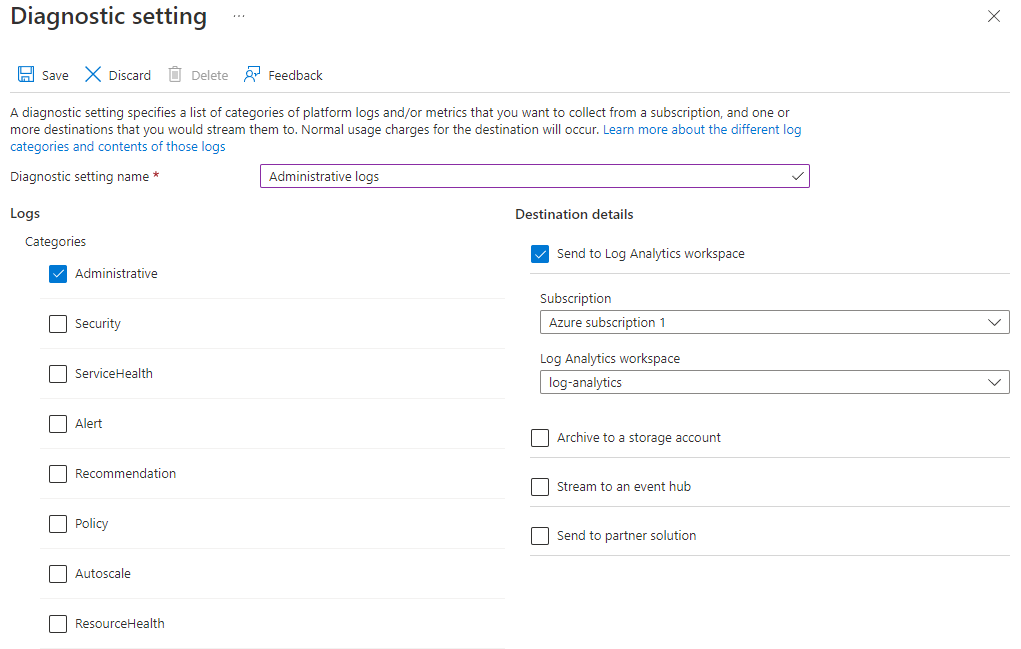

Ange ett namn för diagnostikinställningen och välj sedan loggkategorier och målinformation.

I menyraden väljer du Spara.

Här är ett exempel på hur du skapar en diagnostikinställning:

Skapa en aktivitetsloggavisering för att skapa en principtilldelning – nivå 1

Om du övervakar principer som skapas kan du se vilka användare som kan skapa principer. Informationen kan hjälpa dig att identifiera ett intrång eller en felaktig konfiguration av dina Azure-resurser eller din prenumeration.

Logga in på Azure-portalen. Sök efter och välj Övervaka.

I den vänstra menyn väljer du Aviseringar.

I menyraden Aviseringar väljer du listrutan Skapa och väljer sedan Aviseringsregel.

I fönstret Skapa en aviseringsregel väljer du Välj omfång.

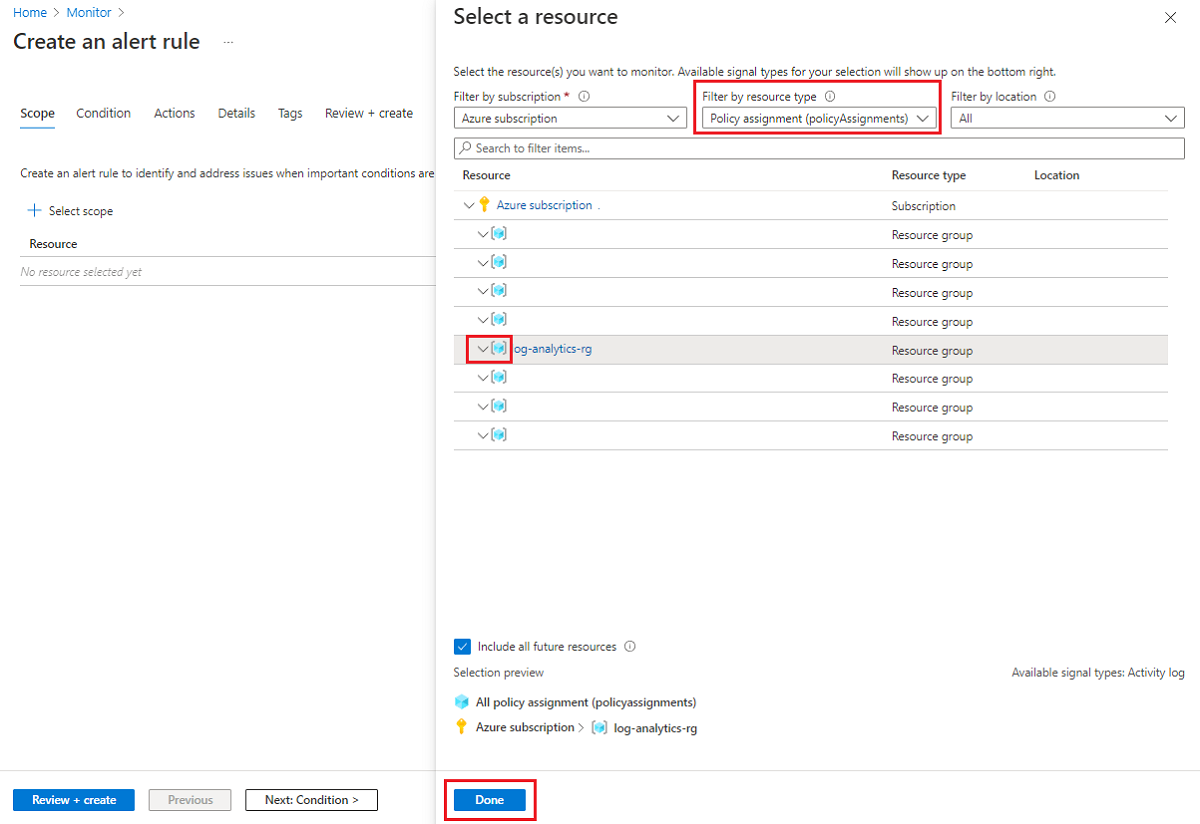

I listrutan Välj en resurs går du till listrutan Filtrera efter resurstyp och väljer Principtilldelning (principTilldelningar).

Välj en resurs som ska övervakas.

Välj Klar.

Slutför skapandet av aviseringen genom att utföra de steg som beskrivs i Skapa en aviseringsregel från fönstret Azure Monitor-aviseringar.

Skapa en aktivitetsloggavisering för att skapa, uppdatera eller ta bort en nätverkssäkerhetsgrupp – nivå 1

Som standard skapas inga övervakningsaviseringar när NSG:er skapas, uppdateras eller tas bort. Om du ändrar eller tar bort en säkerhetsgrupp kan interna resurser nås från felaktiga källor eller för oväntad utgående nätverkstrafik.

Logga in på Azure-portalen. Sök efter och välj Övervaka.

I den vänstra menyn väljer du Aviseringar.

I menyraden Aviseringar väljer du listrutan Skapa och väljer sedan Aviseringsregel.

I fönstret Skapa en aviseringsregel väljer du Välj omfång.

I listrutan Välj en resurs går du till listrutan Filtrera efter resurstyp och väljer Nätverkssäkerhetsgrupper.

Välj Klar.

Slutför skapandet av aviseringen genom att utföra de steg som beskrivs i Skapa en aviseringsregel från fönstret Azure Monitor-aviseringar.

Skapa en aktivitetsloggavisering för att skapa eller uppdatera en SQL Server-brandväggsregel – nivå 1

Övervakning av händelser som skapar eller uppdaterar en SQL Server-brandväggsregel ger insikter om ändringar i nätverksåtkomsten, och det kan minska den tid det tar att identifiera misstänkt aktivitet.

Logga in på Azure-portalen. Sök efter och välj Övervaka.

I den vänstra menyn väljer du Aviseringar.

I menyraden Aviseringar väljer du listrutan Skapa och väljer sedan Aviseringsregel.

I fönstret Skapa aviseringsregel väljer du Välj omfång.

I listrutan Välj en resurs går du till listrutan Filtrera efter resurstyp och väljer SQL-servrar.

Välj Klar.

Slutför skapandet av aviseringen genom att utföra de steg som beskrivs i Skapa en aviseringsregel från fönstret Azure Monitor-aviseringar.