Förstå dataanslutningsleverantörer

Microsoft Defender XDR

Microsoft Defender XDR-dataanslutningsappen innehåller aviseringar, incidenter och rådata från Microsoft Defender XDR-produkter, inklusive (men är inte begränsade till):

Microsoft Defender för slutpunkter

Microsoft Defender for Identity

Microsoft Defender for Office 365

Microsoft Defender for Cloud Apps

Microsoft Azure-tjänster

Anslutningsapparna för Microsoft- och Azure-relaterade tjänster omfattar (men är inte begränsade till):

Microsoft Entra ID

Azure-aktivitet

Microsoft Entra ID Protection

Azure DDoS-skydd

Microsoft Defender for IoT

Azure Information Protection

Azure Firewall

Microsoft Defender for Cloud

Azure Web Application Firewall (WAF) (tidigare Microsoft WAF)

Domännamnserver

Office 365

Windows-brandvägg

Säkerhetshändelser

Leverantörsanslutningsprogram

Microsoft Sentinel innehåller en ständigt växande lista över leverantörsspecifika dataanslutningar. Dessa anslutningsappar använder främst CEF- och Syslog-anslutningsappen som grund.

Dricks

Kom ihåg att kontrollera anslutningssidan för att se datatypen (tabellen) som anslutningsappen skriver till.

Anpassade anslutningsappar med Log Analytics-API:et

Du kan använda Log Analytics Data Collector-API:et för att skicka loggdata till Microsoft Sentinel Log Analytics-arbetsytan.

Logstash-plugin-program

Med hjälp av Microsoft Sentinels utdata-plugin-program för Logstash-datainsamlingsmotorn kan du skicka valfri logg som du vill via Logstash direkt till Log Analytics-arbetsytan i Microsoft Sentinel. Loggarna skrivs till en anpassad tabell som du definierar med hjälp av plugin-programmet för utdata.

Common Event Format och Syslog Connector

Om det inte finns någon leverantörsbaserad anslutningsapp kan du använda det allmänna Common Event Format (CEF) eller Syslog Connector.

Syslog är ett protokoll för händelseloggning som är gemensamt för Linux. Program skickar meddelanden som kan lagras på den lokala datorn eller levereras till en Syslog-insamlare.

Common Event Format (CEF) är ett branschstandardformat ovanpå Syslog-meddelanden, som används av många säkerhetsleverantörer för att tillåta händelsekompatibilitet mellan olika plattformar.

Syslog jämfört med vanligt händelseformat

CEF är alltid ett överlägset val eftersom loggdata parsas i fördefinierade fält i tabellen CommonSecurityLog. Syslog innehåller rubrikfält, men det råa loggmeddelandet lagras i ett fält med namnet SyslogMessage i tabellen Syslog. För att Syslog-data ska efterfrågas måste du skriva en parser för att extrahera de specifika fälten. Processen för att skapa en parser för ett Syslog-meddelande visas i en senare modul.

Arkitekturalternativ för anslutningsprogram

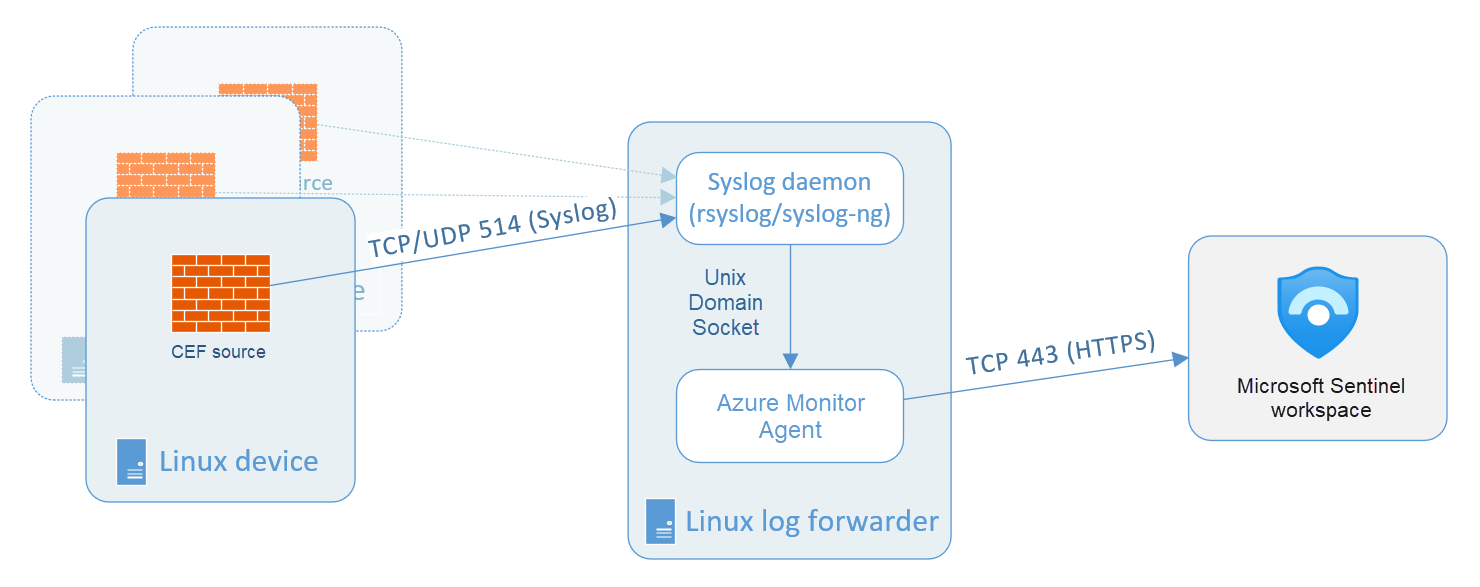

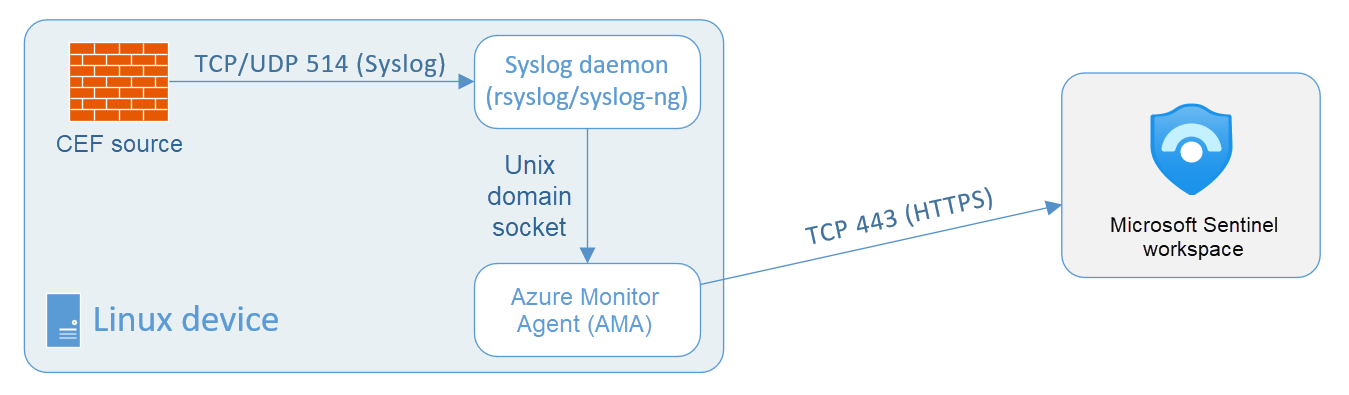

För att kunna ansluta CEF eller Syslog Collector till Microsoft Sentinel måste agenten distribueras på en dedikerad virtuell Azure-dator (VM) eller ett lokalt system för att stödja installationens kommunikation med Microsoft Sentinel. Du kan distribuera agenten automatiskt eller manuellt. Automatisk distribution är endast tillgänglig om den dedikerade datorn är ansluten till Azure Arc eller är en virtuell dator i Azure.

Följande diagram illustrerar lokala system som skickar Syslog-data till en dedikerad virtuell Azure-dator som kör Microsoft Sentinel-agenten.

Du kan också distribuera agenten manuellt på en befintlig virtuell Azure-dator, på en virtuell dator i ett annat moln eller en lokal dator. Följande diagram illustrerar lokala system som skickar Syslog-data till ett dedikerat lokalt system som kör Microsoft Sentinel-agenten.