Övning – Skydda nätverket

I den här övningen granskar och hanterar du brandväggsregler med hjälp av Azure-portalen. Du konfigurerar även den säkraste anslutningen när du använder den offentliga slutpunkten.

Öppna Azure Portal med hjälp av följande knapp om du inte redan har gjort det.

Skydda nätverket

När du distribuerade databasen i Azure SQL Database aktiverade skriptet du körde Tillåt Azure-tjänster och resurser åtkomst till den här servern, vilket ger alla resurser från valfri region eller prenumeration åtkomst till din resurs. Det är viktigt att avmarkera inställningen för att säkerställa den säkraste konfigurationen av den offentliga slutpunkten. När inställningen Tillåt Azure-tjänster och resurser åtkomst till den här servern är avmarkerad blockeras alla anslutningar och nätverk förutom de som du har lagt till.

I den här övningen får du lära dig hur du visar och redigerar brandväggsregler. Det kan vara komplicerat att konfigurera brandväggsregler eftersom du måste ange ett intervall med IP-adresser för alla dina anslutningar, som ibland kan använda dynamiska IP-adresser. Alternativa metoder för att skydda nätverket finns i en demonstrationsvideo i slutet av den här övningen.

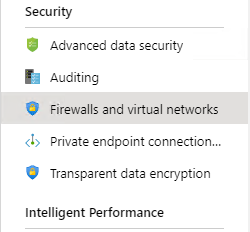

Hantera brandväggsregler i Azure-portalen

I menyn Azure Portal resurs väljer du SQL-databaser och sedan din Azure SQL Database (AdventureWorks).

I kommandofältet för SQL-databasen väljer du Ange serverbrandvägg.

För Tillåt Att Azure-tjänster och resurser får åtkomst till den här servern avmarkerar du kryssrutan bredvid inställningen.

Systemet borde ha lagt till datorns klient-IP-adress under distributionen, men om ingen av reglerna matchar klientens IP lägger du till din IP-adress under Regelnamn så att du kan logga in från SQL Server Management Studio (SSMS).

Välj Spara för att spara dina ändringar. I SQL Database-menyn väljer du Översikt för att återgå till översiktssidan.

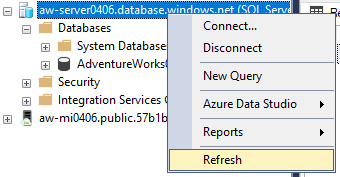

Om du vill bekräfta att du fortfarande har åtkomst från den lokala datorn går du till SSMS. Högerklicka på databasen i Object Explorer och välj Uppdatera för att uppdatera anslutningen till den logiska Azure SQL Database-servern. Om inget fel inträffar har du konfigurerat säker åtkomst till din logiska Azure SQL Database-server för din IP-adress.

Du kan också se hur SSMS ansluter till din Azure SQL Database-instans genom att köra den här koden från Ny fråga i SSMS:

SELECT client_net_address FROM sys.dm_exec_connections WHERE session_id=@@SPID;Resultatet bör vara den offentliga IP-adressen för din lokala dator. Du kan verifiera din IP-adress genom att köra följande kommando på en lokal instans av PowerShell (inte Azure Cloud Shell):

(Invoke-WebRequest -UseBasicParsing -Uri "https://ipinfo.io/ip").ContentDu använde ett liknande kommando för att hitta IP-adressen i början av modulen. Den här frågan ska returnera samma IP-adress.

Hantera brandväggsregler med Azure Cloud Shell

Du kan också använda Azure CLI-kommandot az sql server firewall-rule för att skapa, ta bort och visa brandväggsregler på servernivå. Du kan använda Azure CLI via kommandoradsgränssnittet för din virtuella Azure-dator (VM) eller via en PowerShell-notebook-fil. I den här övningen experimenterar du med Cloud Shell. Du kan öppna en Cloud Shell-terminal via Azure Portal, men för tillfället använder du den inbyggda sandbox-terminalen till höger, vilket i stort sett är samma sak.

Kör följande kommando för att konfigurera din miljö:

$database_name = "AdventureWorks" $server = Get-AzureRmSqlServer -ResourceGroupName <rgn>[sandbox resource group name]</rgn> $logical_server = $server.ServerNameAnge följande kommando för att visa serverns brandväggsinställningar:

az sql server firewall-rule list -g <rgn>[sandbox resource group name]</rgn> -s $logical_serverUtdata ska vara ett JSON-objekt för varje regel i inställningen Brandväggsregler i nätverksmenyn på din logiska Azure SQL-server i Azure Portal.

Genom att konfigurera brandväggsregler på servernivå med hjälp av antingen Azure Portal eller Cloud Shell får klientens IP-adress åtkomst till alla databaser på den logiska servern. Du kan konfigurera brandväggsregler på databasnivå som gäller för enskilda databaser med hjälp av T-SQL-kommandot EXECUTE sp_set_database_firewall_rule i SSMS. T-SQL är den enda tillgängliga metoden för att konfigurera brandväggsregler för en specifik databas. Mer information finns i referenserna på sidan Sammanfattning i den här modulen.

Gå vidare

Nu har du lärt dig hur du uppdaterar brandväggsregler för specifika IP-adresser eller IP-adressintervall på servern och på databasnivå. I en produktionsmiljö kan du också behöva åtkomst från olika virtuella nätverk eller resurser, till exempel Azure-appar eller virtuella Azure-datorer. Virtuella Azure-datorer har dynamiska IP-adresser, vilket innebär att adresserna ändras. Du kan konfigurera statiska IP-adresser, vilket kan vara svårt att underhålla med hjälp av brandväggsregler. Du kan också använda regler för virtuella nätverk för att hantera åtkomst från specifika undernät som innehåller dina virtuella datorer eller andra tjänster. Du kan också konfigurera en privat slutpunkt, det säkraste sättet att ansluta till en logisk Azure SQL Database-server.

Du kan också ange den lägsta TLS-version som tillåts från klientanslutningar till den logiska servern med hjälp av menyn Nätverk och gå till fliken Anslutning på den logiska Azure SQL-servern.

I den här videon får du lära dig hur du skapar, konfigurerar och jämför de olika metoderna för att ansluta till en databas i Azure SQL Database:

- Tillåta åtkomst till Azure‑resurser

- Brandväggsregler

- Regler för virtuellt nätverk

- Privat slutpunkt