Skapa en analysregel från guiden

Du kan skapa en anpassad analysregel för att söka efter misstänkta aktiviteter och hot på Contoso.

Skapa en anpassad schemalagd analysregel

När du skapar en anpassad regel från en schemalagd frågeregeltyp får du den högsta anpassningsnivån. Du kan definiera din egen KQL-kod, ange ett schema för att köra en avisering och tillhandahålla en automatiserad åtgärd genom att associera regeln med en Microsoft Sentinel-spelbok.

Om du vill skapa en schemalagd frågeregel går du till Azure Portal under Microsoft Sentinel och väljer Analys. I rubrikfältet väljer du +Skapa och väljer sedan Schemalagd frågeregel.

Kommentar

Du kan också skapa en schemalagd regel genom att välja en schemalagd regel från listan Regler och mallar i fönstret Analys och sedan välja Skapa regel i informationsfönstret.

En schemalagd frågeregel som du skapar består av följande element:

Fliken Allmänt

I följande tabell visas indatafälten i fönstret Allmänt .

| Fält | Beskrivning |

|---|---|

| Name | Ange ett beskrivande namn för att förklara vilken typ av misstänkt aktivitet som aviseringen identifierar. |

| beskrivning | Ange en detaljerad beskrivning som hjälper andra säkerhetsanalytiker att förstå vad regeln gör. |

| Taktiker | I listrutan Taktik väljer du en av de tillgängliga kategorierna av attacker för att klassificera regeln efter MITRE-taktiken. |

| Allvarlighet | Välj listrutan Allvarlighetsgrad för att kategorisera aviseringens prioritetsnivå som ett av fyra alternativ: Hög, Medel, Låg eller Information. |

| Status | Visa regelns status. Som standard är statusen Aktivera. Du kan välja Inaktivera för att inaktivera regeln om den genererar ett stort antal falska positiva identifieringar. |

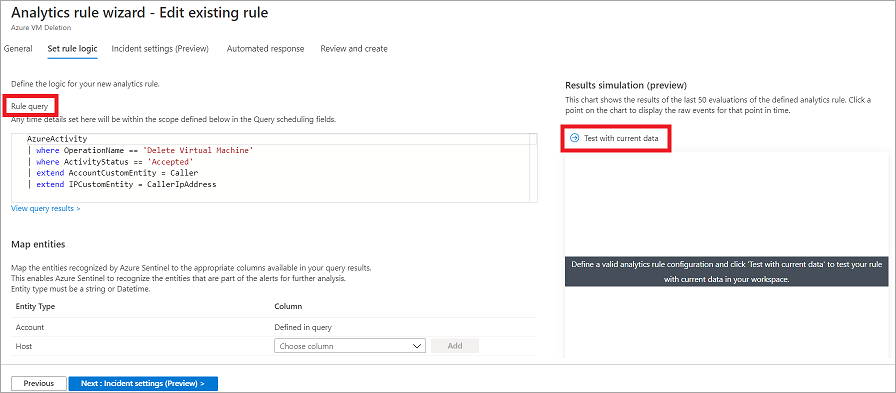

Fliken Ange regellogik

På fliken Ange regellogik kan du definiera identifieringsmetoden genom att ange KQL-kod som körs mot Microsoft Sentinel-arbetsytan. KQL-frågan filtrerar de säkerhetsdata som används för att utlösa och skapa en incident.

När du anger KQL-frågesträngen i fältet Regelfråga kan du använda avsnittet om resultatsimulering (förhandsversion) för att granska resultatet av frågan. Avsnittet Resultatsimulering (förhandsversion) hjälper dig att avgöra om frågan returnerade det förväntade resultatet.

Följande exempelfråga aviserar dig när ett avvikande antal resurser skapas i Azure-aktivitet.

AzureActivity

| where OperationName == "MICROSOFT.COMPUTE/VIRTUALMACHINES/WRITE"

| where ActivityStatus == "Succeeded"

| make-series dcount(ResourceId) default=0 on EventSubmissionTimestamp in range(ago(7d), now(), 1d) by Caller

Dricks

Mer information om KQL-frågespråk finns i översikten över Kusto-frågespråk (KQL).

Aviseringsberikning (förhandsversion)

Med aviseringsberikning kan du ytterligare anpassa resultatet av din fråga.

Entitetsmappning

I avsnittet Entitetsmappning kan du definiera upp till fem entiteter från dina frågeresultat och sedan använda dessa entiteter för att utföra djupgående analys. Genom att välja Lägg till ny entitet för att lägga till dessa entiteter i frågeregeln. Dessa entiteter kan hjälpa dig att utföra en visuell undersökning eftersom de visas som en grupp på fliken Incident . Vissa entiteter innehåller information som representerar en användare, en värd eller en IP-adress.

Anpassad information

I avsnittet Anpassad information kan du ange nyckelvärdepar, som, om de visas i frågeresultatet, visar en händelseparameter i resultatet.

Aviseringsinformation

I avsnittet Aviseringsinformation kan du ange fritext som parametrar som kan representeras i varje instans av aviseringen. Dessa kan också innehålla taktik och allvarlighetsgrad som tilldelats till den instansen av aviseringen.

Frågeschemaläggning

I avsnittet Frågeschemaläggning kan du konfigurera hur ofta frågan ska köras och hur långt tillbaka i historiken som frågan ska söka efter data. Det är viktigt att du inte söker efter data som är äldre än frågans körningsfrekvens eftersom det kan skapa dubbla aviseringar.

Aviseringströskelvärde

I avsnittet Tröskelvärde för avisering kan du ange det antal positiva resultat som kan returneras för regeln innan den genererar en avisering. Du kan använda följande logiska operatorer för att definiera ett lämpligt logiskt uttryck:

- Är större än

- Är färre än

- Är lika med

- Är inte lika med

Händelsegruppering

I avsnittet Händelsegruppering kan du välja ett av följande två alternativ:

- Gruppera alla händelser i en enda avisering. Detta är standardalternativet och skapar en enda avisering om frågan returnerar fler resultat än den angivna aviseringströskeln.

- Utlös en avisering för varje händelse. Med det här alternativet skapas unika aviseringar för varje händelse som returneras av frågan.

Undertryckning

I avsnittetUndertryckning kan du konfigurera Sluta köra frågan när aviseringen har genererats med inställningen På eller Av. När du väljer På pausar Microsoft Sentinel skapandet av ytterligare incidenter om regeln utlöses igen under den tid du vill att regeln ska ignoreras.

Incidentinställningar (förhandsversion)

Använd fliken Incidentinställningar för att skapa incidenter som genereras genom gruppering av aviseringar baserat på utlösare och tidsramar.

I avsnittet Aviseringsgruppering kan du minska bruset från flera aviseringar genom att gruppera dem i en enda incident. När du aktiverar gruppering av relaterade aviseringar, kan du välja bland följande alternativ:

- Gruppera aviseringar till en enda incident om alla entiteter matchar (rekommenderas)

- Gruppera alla aviseringar som genererats av den här regeln till en enda incident

- Gruppera aviseringar i en enskild incident om de valda entiteterna matchar (till exempel käll- eller mål-IP-adresser).

Du kan också öppna stängda matchande incidenter igen om en annan avisering genereras som tillhör en tidigare stängd incident.

Fliken Automatiserat svar

Används inte i den här övningen.

Fliken Ange regellogik – Övning

På fliken Automatiserat svar väljer du en befintlig automatiseringsregel eller skapar en ny. Automation-regler kan köra spelböcker baserat på de utlösare och villkor du väljer.

Mer information om hur du skapar en spelbok och kör den automatiserade aktiviteten när en incident skapas finns i modulen "Hotsvar med Microsoft Sentinel-spelböcker".

Fliken Granska och skapa

På fliken Granska och skapa granskar du de inställningar som du har konfigurerat i guiden innan du skapar en ny regel.