Skapa en analysregel från mallar

Avsnittet Analys i Microsoft Sentinel innehåller regelmallar som är förinstallerade från Microsoft Sentinel GitHub-lagringsplatsen. Du kan använda de här mallarna för att skapa en regel för att identifiera säkerhetshot.

Utforska de befintliga regelmallarna

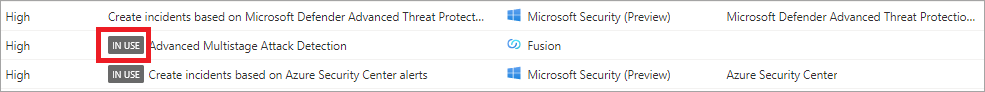

Du kan använda några av de befintliga regelmallarna för att skapa en enskild regel och andra för att skapa flera regler med olika anpassningsalternativ. Mallar som används visar etiketten IN USE på mallsidan enligt följande skärmbild.

Genom att välja någon av reglerna på fliken Regelmallar kan du observera regelns egenskaper. För varje regel kan du se följande:

Säkerhetsnivå. Nivån visar hur viktig aviseringen är. Det finns fyra allvarlighetsnivåer:

- Högst

- Medium

- Lägst

- Information

Regelns namn. Detta ger ett meningsfullt namn åt varningsregeln.

Regeltyp. Detta definierar typen av regel, som kan vara en av följande typer:

- Anomali

- Fusion

- Microsoft Security

- ML-beteendeanalys

- Har schemalagts

Datakälla. Detta specificerar det datakällsanslutningsprogram som genererade aviseringen.

Taktiker. Detta anger metoder i MITRE ATT&CK-modellen som används av olika typer av skadlig kod.

Kommentar

MITRE ATT&CK är en globalt tillgänglig kunskapsbas av angreppstaktik och tekniker baserade på verkliga observationer. ATT&CK-kunskapsbas utgör en grund för utvecklingen av specifika hotmodeller och metoder inom den privata sektorn, i myndigheter och i cybersäkerhetsbranschens produkt- och tjänstcommunity.

När du väljer en regel i listan på fliken Aktiva regler eller fliken Regelmallar, innehåller informationsfönstret mer information om den valda regeln.

Skapa en analysregel från en regelmall

När du väljer en fördefinierad regelmall kan informationsfönstret visa filter som kan användas för att definiera hur regeln fungerar. För regler för fusions- och ML-beteendeanalys tillhandahåller Microsoft ingen redigerbar information. För schemalagda regler och Microsoft Security kan du dock visa eller redigera frågan, filtrera och inkludera och exkludera som används i hotidentifieringen. Genom att välja knappen Skapa regel kan du definiera analysregellogik med hjälp av en guide som hjälper dig att anpassa en regel från den valda mallen.

För mallar för fusions- och ML-beteendeanalys kan du bara aktivera eller inaktivera dem som aktiva regler.

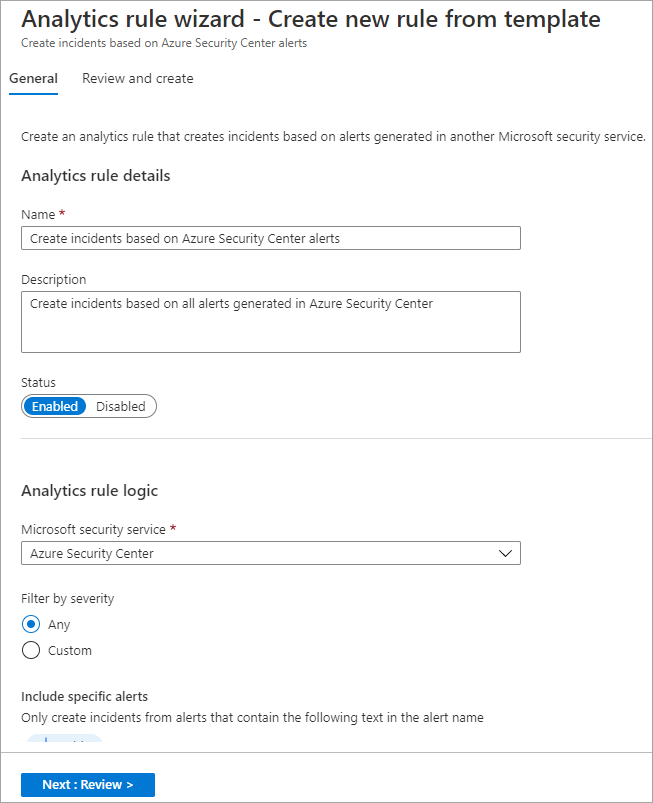

En regel som du skapar från en Microsoft-säkerhetsmall består av följande element:

Fliken Allmänt

I följande tabell visas indata på fliken Allmänt .

| Fält | Beskrivning |

|---|---|

| Name | Detta är förifyllt från namnet på regelmallen. |

| beskrivning | Ange mer information om hur du skapar aviseringarna. |

| Status | Detta anger om analysregeln är aktiverad eller inaktiverad. |

| Microsofts säkerhetstjänst | Detta indikerar källan till aviseringen från någon av Microsofts säkerhetstjänster. |

| Filtrera efter allvarlighetsgrad | Använd för att justera aviseringar från en källa baserat på allvarlighetsgraden. Om du väljer anpassad kan du ange Hög, Medel, Låg eller Informational. |

| Inkludera specifika aviseringar | Lägg till ett eller flera ord för att inkludera resultat av aviseringar som innehåller specifik text i deras namn. |

| Exkludera specifika aviseringar | Lägg till ett eller flera ord för att exkludera resultat av aviseringar som innehåller specifik text i deras namn. |

Automatiserat svar

På fliken Automatiserat svar kan du definiera automatiseringsregler. Om du väljer Lägg till ny öppnas fönstret Skapa ny automatiseringsregel. Följande fält är indata:

| Fält | beskrivning |

|---|---|

| Automation-regelnamn | Välj ett namn som unikt beskriver den här automatiseringsregeln |

| Utlösare | Fördefinierat värde som inte kan ändras. |

| Villkor | Typisk frågefilterkonstruktion som kan redigeras och sorteras. |

| Åtgärder | Urvalslista över åtgärder; välj vilken åtgärd du vill utföra om frågefiltervillkoren uppfylls. |

| Regeln upphör att gälla | Datum och tid för att regeln ska inaktiveras. Standardvärdet är obestämt. |

| Order | Om flera regler skapas väljer du sekventiella tal för att ordna om reglerna för incidentautomatisering i det vänstra fönstret. |

Kommentar

När du implementerar filter för att inkludera eller exkludera specifika aviseringar baserat på en textsträng visas inte dessa aviseringar i Microsoft Sentinel.

Följande skärmbild visar ett exempel på hur du skapar en incident från aviseringar som genereras av Microsoft Defender för molnet.

Anvisningar om hur du skapar en analysregel från en mall för schemalagd regeltyp finns i Skapa en analysregel från en schemalagd regelmall i nästa enhet (enhet 6).

Kommentar

För vissa regelmallar kan knappen Skapa regel vara inaktiverad, vilket indikerar att du inte kan skapa en regel från den valda mallen eftersom en datakälla saknas.