Integrationer av identitet

![]()

Identitet är det viktigaste kontrollplanet för att hantera åtkomst på den moderna arbetsplatsen och är viktigt för att implementera Noll förtroende. Identitetslösningar stöder Noll förtroende genom starka autentiserings- och åtkomstprinciper, minst privilegierad åtkomst med detaljerad behörighet och åtkomst samt kontroller och principer som hanterar åtkomst till säkra resurser och minimerar explosionsradien för attacker.

Den här integreringsguiden förklarar hur oberoende programvaruleverantörer (ISV:er) och teknikpartner kan integreras med Microsoft Entra-ID för att skapa säkra Zero Trust-lösningar för kunder.

Integreringsguide för Noll förtroende för identitet

Den här integreringsguiden omfattar Microsoft Entra-ID och Azure Active Directory B2C.

Microsoft Entra ID är Microsofts molnbaserade tjänst för identitets- och åtkomsthantering. Det ger enkel inloggningsautentisering, villkorlig åtkomst, lösenordsfri och multifaktorautentisering, automatisk användaretablering och många fler funktioner som gör det möjligt för företag att skydda och automatisera identitetsprocesser i stor skala.

Azure Active Directory B2C är en CIAM-lösning (business-to-customer identity access management) som kunder använder för att implementera säkra lösningar för vit etikettautentisering som enkelt skalas och blandas med varumärkesbaserade webb- och mobilprogramupplevelser. Integreringsvägledningen finns i avsnittet Azure Active Directory B2C.

Microsoft Entra ID

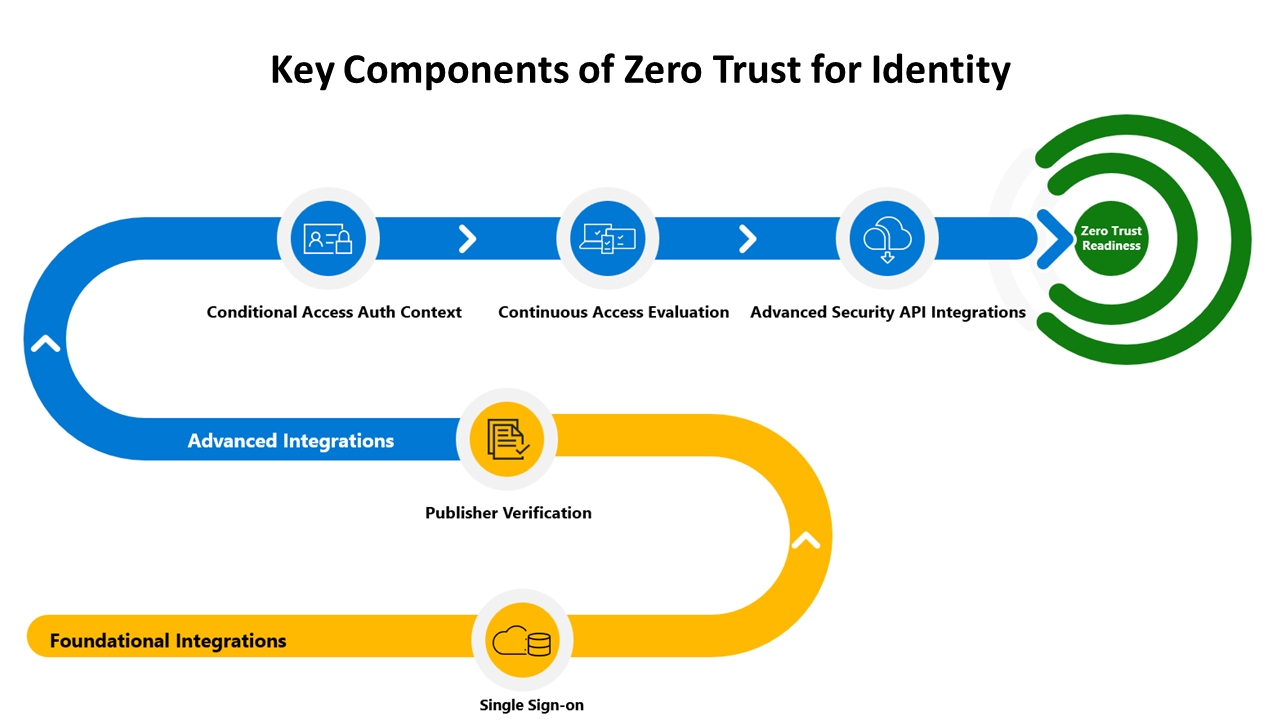

Det finns många sätt att integrera din lösning med Microsoft Entra-ID. Grundläggande integreringar handlar om att skydda dina kunder med hjälp av Microsoft Entra-ID:ts inbyggda säkerhetsfunktioner. Avancerade integreringar tar din lösning ett steg längre med förbättrade säkerhetsfunktioner.

Grundläggande integreringar

Grundläggande integreringar skyddar dina kunder med Microsoft Entra ID:s inbyggda säkerhetsfunktioner.

Aktivera enkel inloggning (Single Sign-On) och verifiering av utgivare

Om du vill aktivera enkel inloggning rekommenderar vi att du publicerar din app i appgalleriet. Detta ökar kundernas förtroende eftersom de vet att ditt program har verifierats som kompatibelt med Microsoft Entra-ID, och du kan bli en verifierad utgivare så att kunderna är säkra på att du är utgivare av appen som de lägger till i sin klientorganisation.

Publicering i appgalleriet gör det enkelt för IT-administratörer att integrera lösningen i klientorganisationen med automatisk appregistrering. Manuella registreringar är en vanlig orsak till supportproblem med program. Om du lägger till din app i galleriet undviker du dessa problem med din app.

För mobilappar rekommenderar vi att du använder Microsofts autentiseringsbibliotek och en systemwebbläsare för att implementera enkel inloggning.

Integrera användarförsörjning

Det är svårt att hantera identiteter och åtkomst för organisationer med tusentals användare. Om din lösning kommer att användas av stora organisationer bör du överväga att synkronisera information om användare och åtkomst mellan ditt program och Microsoft Entra-ID. Detta hjälper till att hålla användaråtkomsten konsekvent när ändringar sker.

SCIM (System for Cross-Domain Identity Management) är en öppen standard för utbyte av användaridentitetsinformation. Du kan använda SCIM-användarhanterings-API:et för att automatiskt etablera användare och grupper mellan ditt program och Microsoft Entra-ID.

Vår handledning om ämnet, utveckla en SCIM-slutpunkt för att etablera användare till appar från Microsoft Entra ID, beskriver hur du skapar en SCIM-slutpunkt och integrerar den med Microsoft Entras provisioneringstjänst.

Avancerade integreringar

Avancerade integreringar ökar säkerheten för ditt program ytterligare.

Autentiseringskontext för villkorsstyrd åtkomst

kontext för autentisering med villkorsstyrd åtkomst gör det möjligt för appar att utlösa principframtvingande när en användare kommer åt känsliga data eller åtgärder, vilket gör användarna mer produktiva och dina känsliga resurser säkra.

Utvärdering av kontinuerlig åtkomst

utvärdering av kontinuerlig åtkomst (CAE) tillåter att åtkomsttoken återkallas baserat på kritiska händelser och principutvärdering i stället för att förlita sig på tokens giltighetstid baserat på livslängd. För vissa resurs-API:er, eftersom risker och principer utvärderas i realtid, kan detta öka tokenlivslängden upp till 28 timmar, vilket gör ditt program mer motståndskraftigt och högpresterande.

Säkerhets-API:er

Enligt vår erfarenhet har många oberoende programvaruleverantörer funnit att dessa API:er är särskilt användbara.

Användar- och grupp-API:er

Om ditt program behöver göra uppdateringar för användare och grupper i klientorganisationen kan du använda användar- och grupp-API:er via Microsoft Graph för att skriva tillbaka till Microsoft Entra-klientorganisationen. Du kan läsa mer om att använda API:et i referensen Microsoft Graph REST API v1.0 och referensdokumentationen för användarresurstyp

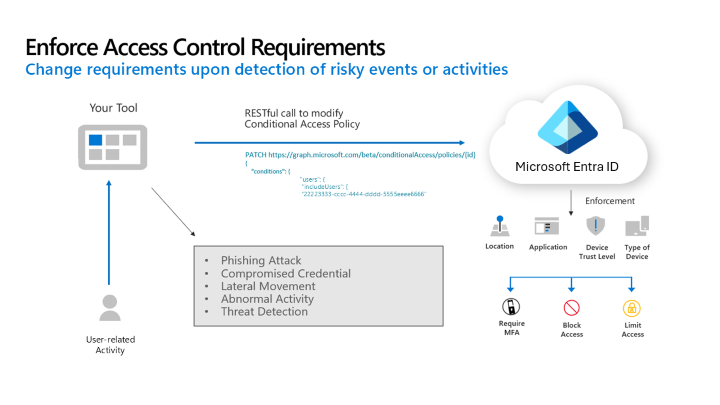

API för villkorsstyrd åtkomst

Villkorlig åtkomst är en viktig del av Noll förtroende eftersom det hjälper till att säkerställa att rätt användare har rätt åtkomst till rätt resurser. Om du aktiverar villkorlig åtkomst kan Microsoft Entra-ID fatta åtkomstbeslut baserat på beräknade risker och förkonfigurerade principer.

Oberoende programvaruleverantörer kan dra nytta av villkorlig åtkomst genom att visa alternativet att tillämpa principer för villkorlig åtkomst när det är relevant. Om en användare till exempel är särskilt riskabel kan du föreslå att kunden aktiverar villkorsstyrd åtkomst för användaren via användargränssnittet och programmatiskt aktiverar den i Microsoft Entra-ID.

Mer information finns i konfigurera principer för villkorlig åtkomst med hjälp av Microsoft Graph API- exempel på GitHub.

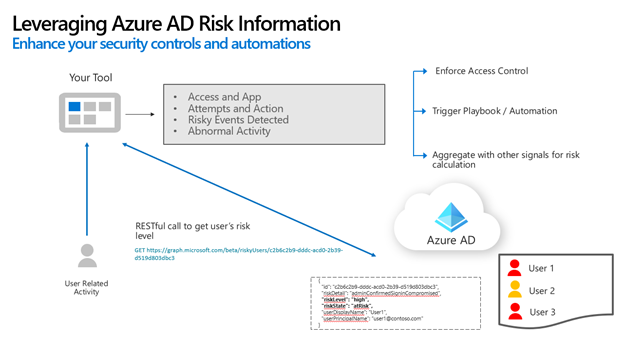

Bekräfta komprometterande och riskfyllda användar-API:er

Ibland kan oberoende programvaruleverantörer bli medvetna om kompromisser som ligger utanför Omfånget för Microsoft Entra-ID. För alla säkerhetshändelser, särskilt de som inkluderar kontokompromettering, kan Microsoft och den oberoende programvaruleverantören samarbeta genom att dela information från båda parter. Med bekräfta kompromiss-API:et kan du ange en målanvändares risknivå till hög. På så sätt kan Microsoft Entra-ID svara på rätt sätt, till exempel genom att kräva att användaren autentiserar på nytt eller genom att begränsa deras åtkomst till känsliga data.

I den andra riktningen utvärderar Microsoft Entra ID kontinuerligt användarrisken baserat på olika signaler och maskininlärning. API:et för riskfyllda användare ger programmatisk åtkomst till alla riskfyllda användare i appens Microsoft Entra-klientorganisation. Oberoende programvaruleverantörer kan använda det här API:et för att säkerställa att de hanterar användarna på rätt sätt till sin nuvarande risknivå. riskfyllda användarresurstyp.

Unika produktscenarier

Följande vägledning gäller för oberoende programvaruleverantörer som erbjuder specifika typer av lösningar.

Säkra hybridåtkomstintegreringar Många affärsprogram har skapats för att fungera i ett skyddat företagsnätverk, och vissa av dessa program använder äldre autentiseringsmetoder. När företag vill skapa en Zero Trust-strategi och stödja hybridmiljöer och molnbaserade arbetsmiljöer behöver de lösningar som ansluter appar till Microsoft Entra-ID och tillhandahåller moderna autentiseringslösningar för äldre program. Använd den här guiden för att skapa lösningar som tillhandahåller modern molnautentisering för äldre lokala program.

Bli en Microsoft-kompatibel FIDO2-säkerhetsnyckelleverantör FIDO2-säkerhetsnycklar kan ersätta svaga autentiseringsuppgifter med starka autentiseringsuppgifter för offentlig/privat nyckel som inte kan återanvändas, spelas upp eller delas mellan tjänster. Du kan bli en Microsoft-kompatibel FIDO2-säkerhetsnyckelleverantör genom att följa processen i det här dokumentet.

Azure Active Directory B2C

Azure Active Directory B2C är en lösning för kundidentitets- och åtkomsthantering (CIAM) som kan stödja miljontals användare och miljarder autentiseringar per dag. Det är en white label-autentiseringslösning som möjliggör användarupplevelser som blandas med varumärkesbaserade webb- och mobilprogram.

Precis som med Microsoft Entra-ID kan partner integrera med Azure Active Directory B2C med hjälp av Microsoft Graph-- och nyckelsäkerhets-API:er som villkorsstyrd åtkomst, bekräfta komprometterande och riskfyllda användar-API:er. Du kan läsa mer om dessa integreringar i avsnittet Microsoft Entra ID ovan.

Det här avsnittet innehåller flera andra integreringsmöjligheter som oberoende programvaruleverantörspartner kan stödja.

Not

Vi rekommenderar starkt att kunder som använder Azure Active Directory B2C (och lösningar som är integrerade med det) aktiverar Identity Protection och villkorlig åtkomst i Azure Active Directory B2C.

Integrera med RESTful-slutpunkter

Oberoende programvaruleverantörer kan integrera sina lösningar via RESTful-slutpunkter för att aktivera multifaktorautentisering (MFA) och rollbaserad åtkomstkontroll (RBAC), aktivera identitetsverifiering och bevis, förbättra säkerheten med robotidentifiering och bedrägeriskydd och uppfylla kraven i Payment Services Directive 2 (PSD2) Secure Customer Authentication (SCA).

Vi har vägledning om hur du använder våra RESTful-slutpunkter samt detaljerade exempel på partners som har integrerat med RESTful-API:er.

- identitetsverifiering och bevis, som gör det möjligt för kunder att verifiera identiteten för sina slutanvändare

- rollbaserad åtkomstkontroll, som möjliggör detaljerad åtkomstkontroll för slutanvändare

- Säker hybridåtkomst till lokala program, vilket gör det möjligt för slutanvändare att få åtkomst till lokala och äldre program med moderna autentiseringsprotokoll

- Bedrägeriskydd, som gör det möjligt för kunder att skydda sina program och slutanvändare från bedrägliga inloggningsförsök och robotattacker

Brandvägg för webbprogram

Web Application Firewall (WAF) ger ett centraliserat skydd för webbapplikationer mot vanliga attacker och sårbarheter. Med Azure Active Directory B2C kan oberoende programvaruleverantörer integrera sin WAF-tjänst så att all trafik till anpassade Azure Active Directory B2C-domäner (till exempel login.contoso.com) alltid passerar genom WAF-tjänsten, vilket ger ytterligare ett säkerhetslager.

För att implementera en WAF-lösning måste du konfigurera anpassade Azure Active Directory B2C-domäner. Du kan läsa om hur du gör detta i vår guide om att aktivera anpassade domäner. Du kan också se befintliga partner som har skapat WAF-lösningar som integreras med Azure Active Directory B2C.