Undersökning av lösenordsspray

Den här artikeln innehåller vägledning om hur du identifierar och undersöker lösenordssprayattacker i din organisation och vidtar nödvändiga åtgärder för att skydda information och minimera ytterligare risker.

Den här artikeln innehåller följande avsnitt:

- Krav: Omfattar de specifika krav som du behöver slutföra innan du påbörjar undersökningen. Till exempel loggning som ska aktiveras, roller och behörigheter som krävs, bland annat.

- Arbetsflöde: Visar det logiska flöde som du bör följa för att utföra den här undersökningen.

- Checklista: Innehåller en lista över uppgifter för vart och ett av stegen i flödesdiagrammet. Den här checklistan kan vara till hjälp i strikt reglerade miljöer för att verifiera vad du gjorde eller helt enkelt som en kvalitetsgrind för dig själv.

- Undersökningssteg: Innehåller en detaljerad stegvis vägledning för den här specifika undersökningen.

- Återställning: Innehåller övergripande steg för hur du återställer/minimerar från en lösenordssprayattack.

- Referenser: Innehåller mer läs- och referensmaterial.

Förutsättningar

Innan du påbörjar undersökningen kontrollerar du att du har slutfört installationen för loggar och aviseringar och andra systemkrav.

För Microsoft Entra-övervakning följer du våra rekommendationer och riktlinjer i vår Microsoft Entra SecOps-guide.

Konfigurera AD FS-loggning

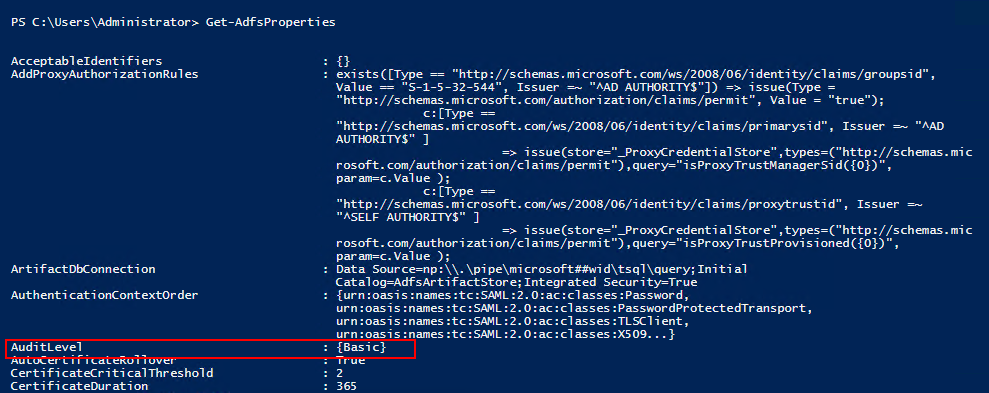

Händelseloggning på ADFS 2016

Som standard har Microsoft Active Directory Federation Services (AD FS) (ADFS) i Windows Server 2016 en grundläggande granskningsnivå aktiverad. Med grundläggande granskning kan administratörer se fem eller färre händelser för en enskild begäran. Ställ in loggning på den högsta nivån och skicka AD FS-loggarna (säkerhet) till ett SIEM för att korrelera med AD-autentisering och Microsoft Entra-ID.

Om du vill visa den aktuella granskningsnivån använder du det här PowerShell-kommandot:

Get-AdfsProperties

I den här tabellen visas de granskningsnivåer som är tillgängliga.

| Granskningsnivå | PowerShell-syntax | Description |

|---|---|---|

| None | Set-AdfsProperties -AuditLevel None |

Granskning är inaktiverat och inga händelser loggas |

| Basic (standard) | Set-AdfsProperties -AuditLevel Basic |

Högst fem händelser loggas för en enskild begäran |

| Utförlig | Set-AdfsProperties -AuditLevel Verbose |

Alla händelser loggas. Den här nivån loggar en betydande mängd information per begäran. |

Om du vill höja eller sänka granskningsnivån använder du det här PowerShell-kommandot:

Set-AdfsProperties -AuditLevel <None | Basic | Verbose>

Konfigurera säkerhetsloggning för ADFS 2012 R2/2016/2019

Välj Start, navigera till Program > Administrativa verktyg och välj sedan Lokal säkerhetsprincip.

Gå till mappen Security Settings\Local Policies\User Rights Management och dubbelklicka sedan på Generera säkerhetsgranskningar.

På fliken Lokal säkerhetsinställning kontrollerar du att ADFS-tjänstkontot visas. Om den inte finns väljer du Lägg till användare eller grupp och lägger till den i listan och väljer sedan OK.

Öppna en kommandotolk med förhöjd behörighet och kör följande kommando för att aktivera granskning:

auditpol.exe /set /subcategory:"Application Generated" /failure:enable /success:enableStäng Lokal säkerhetsprincip.

Öppna sedan snapin-modulen ADFS-hantering, välj Start, navigera till Administrationsverktyg för program > och välj sedan ADFS-hantering.

I fönstret Åtgärder väljer du Redigera federationstjänstegenskaper.

I dialogrutan Egenskaper för federationstjänst väljer du fliken Händelser.

Markera kryssrutorna Lyckade granskningar och Misslyckade granskningar.

Välj OK för att slutföra och spara konfigurationen.

Installera Microsoft Entra Connect Health för ADFS

Med Microsoft Entra Connect Health för ADFS-agenten kan du få bättre insyn i federationsmiljön. Det ger dig flera förkonfigurerade instrumentpaneler som användning, prestandaövervakning och riskfyllda IP-rapporter.

Om du vill installera ADFS Connect Health går du igenom kraven för att använda Microsoft Entra Connect Health och installerar sedan Azure ADFS Connect Health Agent.

Konfigurera riskfyllda IP-aviseringar med ADFS-riskfylld IP-rapportarbetsbok

När Microsoft Entra Connect Health för ADFS har konfigurerats bör du övervaka och konfigurera aviseringar med hjälp av arbetsboken ADFS Risky IP-rapport och Azure Monitor. Fördelarna med att använda den här rapporten är:

- Identifiering av IP-adresser som överskrider ett tröskelvärde för misslyckade lösenordsbaserade inloggningar.

- Stöder misslyckade inloggningar på grund av felaktigt lösenord eller på grund av extranätsutelåsningstillstånd.

- Stöder aktivering av aviseringar via Azure-aviseringar.

- Anpassningsbara tröskelinställningar som matchar en organisations säkerhetsprincip.

- Anpassningsbara frågor och utökade visualiseringar för ytterligare analys.

- Utökade funktioner från den tidigare riskfyllda IP-rapporten, som är inaktuell från och med den 24 januari 2022.

Konfigurera SIEM-verktygsaviseringar på Microsoft Sentinel

Om du vill konfigurera SIEM-verktygsaviseringar går du igenom självstudien om aviseringar direkt.

SIEM-integrering i Microsoft Defender för molnet Apps

Anslut verktyget Säkerhetsinformation och händelsehantering (SIEM) till Microsoft Defender för molnet-appar, som för närvarande stöder Micro Focus ArcSight och allmänt gemensamt händelseformat (CEF).

Mer information finns i Allmän SIEM-integrering.

SIEM-integrering med Graph API

Du kan ansluta SIEM med Microsoft Graph API för säkerhet med något av följande alternativ:

- Direkt med hjälp av de integreringsalternativ som stöds – Se listan över integreringsalternativ som stöds, till exempel att skriva kod för att ansluta ditt program direkt för att härleda omfattande insikter. Använd exempel för att komma igång.

- Använd inbyggda integreringar och anslutningsappar som skapats av Microsoft-partner – Se Microsoft Graph API för säkerhet partnerlösningar för att använda dessa integreringar.

- Använd anslutningsappar som skapats av Microsoft – Se listan över anslutningsappar som du kan använda för att ansluta till API:et via olika lösningar för SIEM (Security Incident and Event Management), Security Response and Orchestration (SOAR), Incident Tracking and Service Management (ITSM), rapportering och så vidare.

Mer information finns i Integrering av säkerhetslösningar med hjälp av Microsoft Graph-API för säkerhet.

Använda Splunk

Du kan också använda Splunk-plattformen för att konfigurera aviseringar.

- Titta på den här videoguiden om hur du skapar Splunk-aviseringar.

- Mer information finns i Splunk-aviseringshandboken.

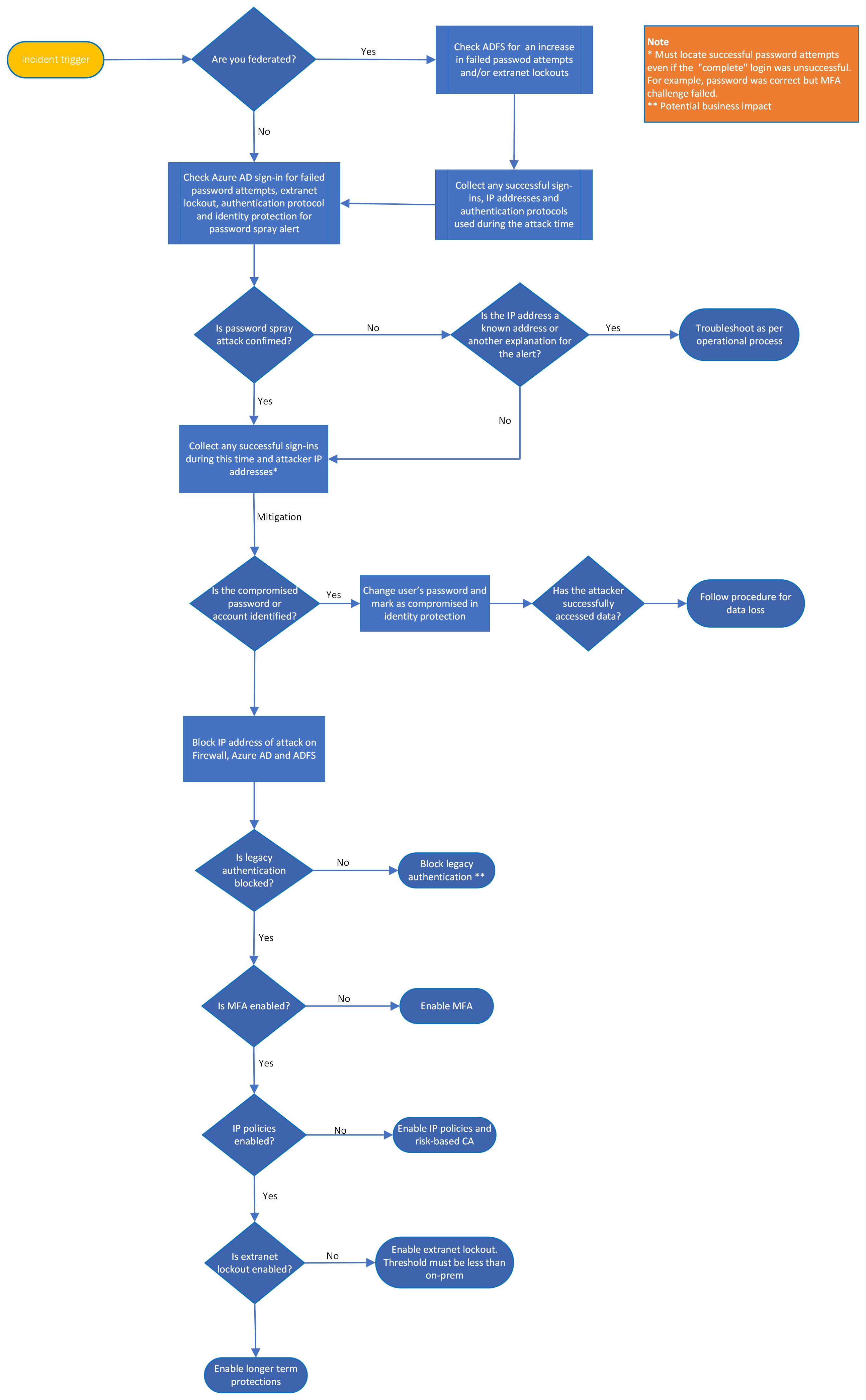

Arbetsflöde

Följande flödesschema visar arbetsflödet för undersökning av lösenordsspray.

Du kan även:

- Ladda ned arbetsflöden för lösenordsspray och andra incidenthanteringsspelböcker som PDF.

- Ladda ned arbetsflöden för lösenordsspray och andra incidenthanteringsspelböcker som en Visio-fil.

Checklista

Undersökningsutlösare

- Tog emot en utlösare från SIEM, brandväggsloggar eller Microsoft Entra-ID

- Microsoft Entra ID Protection Password Spray-funktion eller riskfylld IP

- Stort antal misslyckade inloggningar (händelse-ID 411)

- Topp i Microsoft Entra Connect Health för ADFS

- En annan säkerhetsincident (till exempel nätfiske)

- Oförklarlig aktivitet, till exempel en inloggning från en okänd plats eller en användare som får oväntade MFA-frågor

Undersökning

- Vad aviseras?

- Kan du bekräfta att attacken är en lösenordsspray?

- Fastställa tidslinjen för angrepp.

- Fastställa en eller flera IP-adresser för attacken.

- Filtrera på lyckade inloggningar för den här tidsperioden och IP-adressen, inklusive lyckat lösenord men misslyckad MFA

- Kontrollera MFA-rapportering

- Finns det något utöver det vanliga på kontot, till exempel ny enhet, nytt operativsystem, ny IP-adress som används? Använd Defender för molnet Apps eller Azure Information Protection för att identifiera misstänkt aktivitet.

- Informera lokala myndigheter/tredje parter om hjälp.

- Om du misstänker en kompromiss söker du efter dataexfiltrering.

- Kontrollera det associerade kontot för misstänkt beteende och se till att korrelera med andra möjliga konton och tjänster samt andra skadliga IP-adresser.

- Kontrollera konton för alla som arbetar på samma kontor/delegerade åtkomst – lösenordshygien (se till att de inte använder samma lösenord som det komprometterade kontot)

- Kör ADFS-hjälp

Åtgärder

I avsnittet Referenser finns vägledning om hur du aktiverar följande funktioner:

- Blockera IP-adressen för angriparen (håll utkik efter ändringar i en annan IP-adress)

- Användarens lösenord för misstänkt intrång har ändrats

- Aktivera ADFS Extranet-utelåsning

- Inaktiverad äldre autentisering

- Aktiverat Azure Identity Protection (inloggnings- och användarriskprinciper)

- Aktiverad MFA (om inte redan)

- Aktiverat lösenordsskydd

- Distribuera Microsoft Entra Connect Health för ADFS (om inte redan)

Återställning

- Tagga felaktig IP-adress i Defender för molnet Apps, SIEM, ADFS och Microsoft Entra ID

- Sök efter andra former av postlådepersistence, till exempel vidarebefordransregler eller andra delegeringar som har lagts till

- MFA som primär autentisering

- Konfigurera SIEM-integreringar med molnet

- Konfigurera aviseringar – Identity Protection, ADFS Health Connect, SIEM och Defender för molnet Apps

- Lärdomar (omfattar viktiga intressenter, tredje part, kommunikationsteam)

- Granskning/förbättringar av säkerhetsstatus

- Planera att köra vanliga attacksimulatorer

Du kan också ladda ned lösenordssprayen och andra checklistor för incidentspelböcker som en Excel-fil.

Undersökningssteg

Svar på lösenordssprayincident

Låt oss förstå några tekniker för lösenordssprayattacker innan vi fortsätter med undersökningen.

Lösenordsintrång: En angripare gissade användarens lösenord men har inte kunnat komma åt kontot på grund av andra kontroller, till exempel multifaktorautentisering (MFA).

Kontokompromiss: En angripare gissade användarens lösenord och fick åtkomst till kontot.

Identifiering av miljö

Identifiera autentiseringstyp

Som det första steget måste du kontrollera vilken autentiseringstyp som används för en klientorganisation/verifierad domän som du undersöker.

Om du vill hämta autentiseringsstatusen för ett specifikt domännamn använder du kommandot Get-MgDomain PowerShell. Här är ett exempel:

Connect-MgGraph -Scopes "Domain.Read.All"

Get-MgDomain -DomainId "contoso.com"

Är autentiseringen federerad eller hanterad?

Om autentiseringen är federerad lagras lyckade inloggningar i Microsoft Entra-ID. De misslyckade inloggningarna finns i identitetsprovidern (IDP). Mer information finns i AD FS-felsökning och händelseloggning.

Om autentiseringstypen är endast hanterad i molnet, synkronisering av lösenordshash (PHS) eller direktautentisering (PTA) lagras lyckade och misslyckade inloggningar i Inloggningsloggarna för Microsoft Entra.

Kommentar

Med funktionen Stegvis distribution kan klientdomännamnet federeras men specifika användare kan hanteras. Kontrollera om några användare är medlemmar i den här gruppen.

Är Microsoft Entra Connect Health aktiverat för ADFS?

- RiskyIP-rapporten innehåller misstänkta IP-adresser och datum/tid. Meddelanden ska vara aktiverade.

- Kontrollera även undersökningen av federerade inloggningar från nätfiskespelboken

Är den avancerade loggningen aktiverad i ADFS?

- Den här inställningen är ett krav för ADFS Connect Health, men den kan aktiveras oberoende av varandra

- Se hur du aktiverar ADFS Health Connect)

- Kontrollera även undersökningen av federerade inloggningar från nätfiskespelboken

Lagras loggarna i SIEM?

Så här kontrollerar du om du lagrar och korrelerar loggar i en SIEM (Security Information and Event Management) eller i något annat system:

- Log Analytics – fördefinierade frågor

- Microsoft Sentinel – fördefinierade frågor

- Splunk – fördefinierade frågor

- Brandväggsloggar

- UAL om > 30 dagar

Förstå Microsoft Entra-ID och MFA-rapportering

Det är viktigt att du förstår loggarna som du ser för att kunna fastställa kompromisser. Här följer snabbguider för att förstå Microsoft Entra-inloggningar och MFA-rapportering:

Incidentutlösare

En incidentutlösare är en händelse eller en serie händelser som gör att fördefinierade aviseringar utlöses. Ett exempel är antalet felaktiga lösenordsförsök över det fördefinierade tröskelvärdet. Här är ytterligare exempel på utlösare som kan aviseras i lösenordssprayattacker och var dessa aviseringar visas. Incidentutlösare omfattar:

Användare

IP

Användaragentsträngar

Datum/tid

Avvikelser

Felaktiga lösenordsförsök

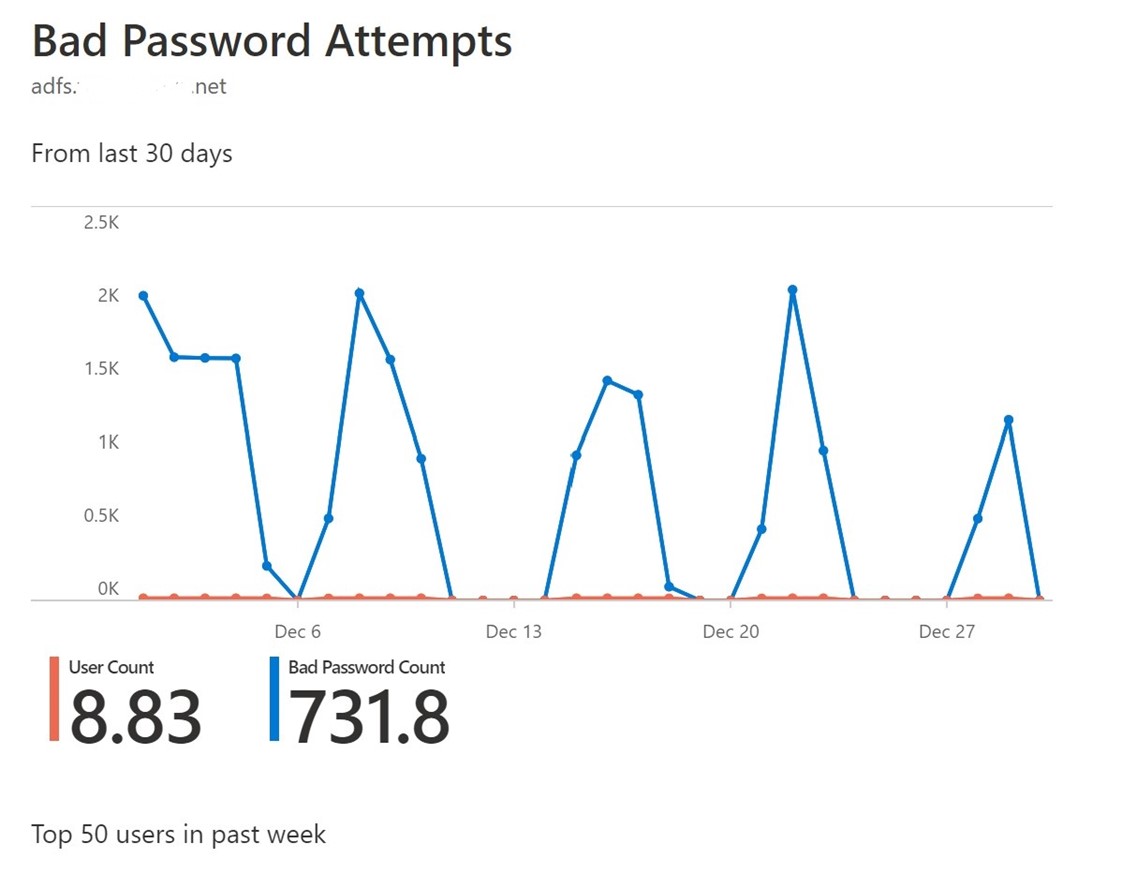

Ovanliga aktivitetstoppar är viktiga indikatorer via Microsoft Entra Health Connect (förutsatt att den här komponenten är installerad). Andra indikatorer är:

- Aviseringar via SIEM visar en topp när du sorterar loggarna.

- Större än normal loggstorlek för ADFS-misslyckade inloggningar, vilket kan vara en avisering i SIEM-verktyget).

- Ökade mängder 342/411 händelse-ID: er – användarnamn eller lösenord är felaktigt. Eller 516 för extranätsutelåsning.

- Tröskelvärde för misslyckad autentiseringsbegäran – Riskfylld IP-adress i Microsoft Entra-ID eller SIEM-verktygsavisering/både 342- och 411-fel (För att kunna visa den här informationen bör den avancerade loggningen vara aktiverad.)

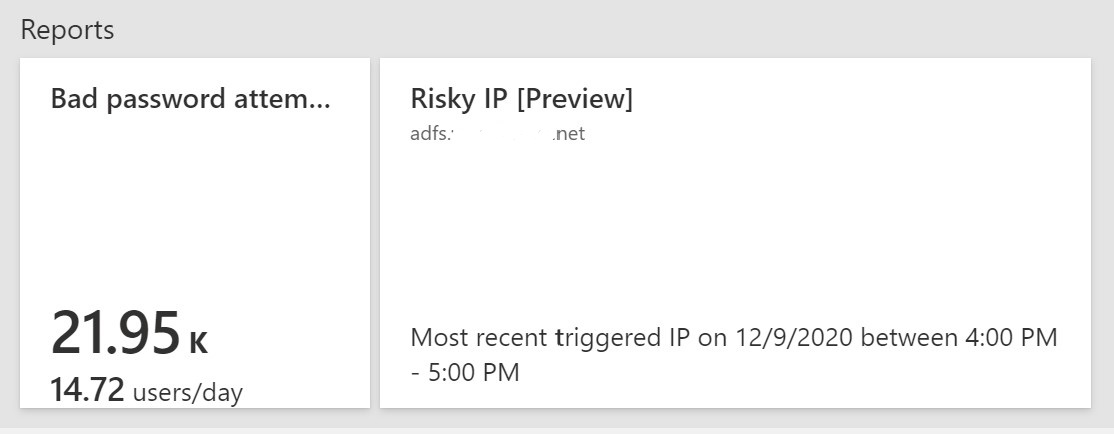

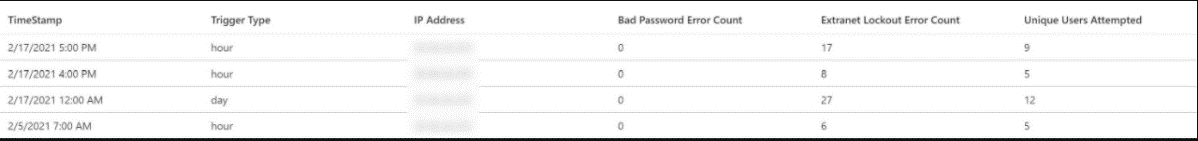

Riskfylld IP-adress i Microsoft Entra Health Connect-portalen

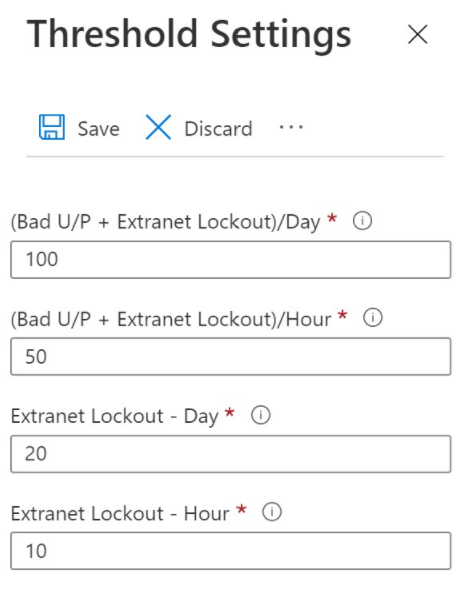

Riskfyllda IP-aviseringar inträffar när det anpassade tröskelvärdet har nåtts för felaktiga lösenord på en timme och felaktigt antal lösenord på en dag och extranätsutelåsningar.

Information om misslyckade försök finns på flikarnas IP-adress och extranätsutelåsningar.

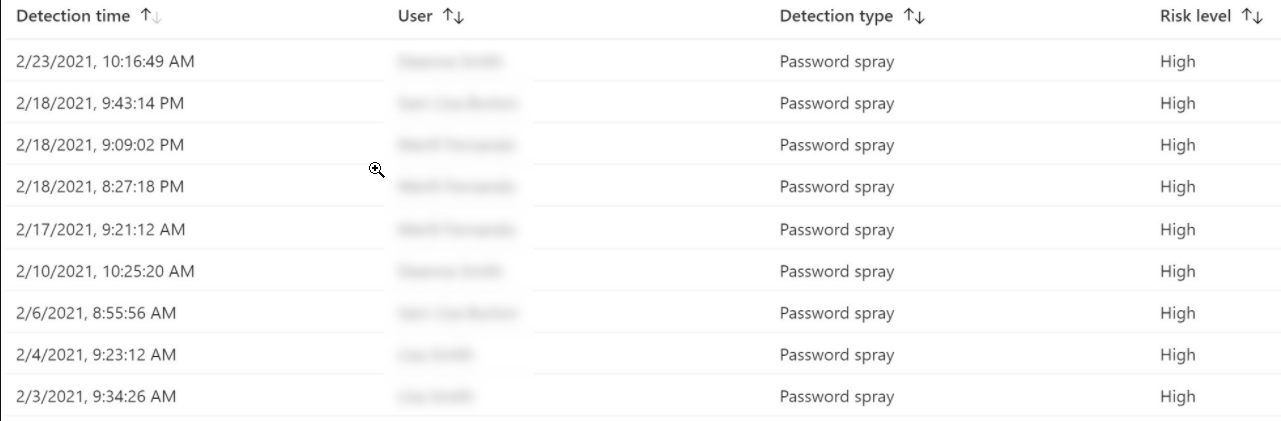

Identifiera lösenordsspray i Azure Identity Protection

Azure Identity Protection är en Microsoft Entra ID P2-funktion som har en riskavisering och sökfunktion för lösenordssprayidentifiering som ger mer information eller automatisk reparation.

Indikatorer för låg och långsam attack

Indikatorer för låg och långsam attack är när tröskelvärden för kontoutelåsning eller felaktiga lösenord inte uppnås. Du kan identifiera dessa indikatorer genom att:

- Fel i GAL-ordning

- Fel med repetitiva attribut (UA, mål-AppID, IP-block/plats)

- Timing – automatiserade sprayer tenderar att ha ett mer regelbundet tidsintervall mellan försöken.

Undersökning och åtgärd

Kommentar

Du kan utföra undersökningar och åtgärder samtidigt under ihållande/pågående attacker.

Aktivera avancerad loggning på ADFS om den inte redan är aktiverad.

Fastställ datum och tid för attackens start.

Fastställa angriparens IP-adress (kan vara flera källor och flera IP-adresser) från brandväggen, ADFS, SIEM eller Microsoft Entra ID.

När lösenordssprayen har bekräftats kan du behöva informera de lokala myndigheterna (polis, tredje part, bland annat).

Sortera och övervaka följande händelse-ID:n för ADFS:

ADFS 2012 R2

- Granskningshändelse 403 – användaragenten gör begäran

- Granskningshändelse 411 – misslyckade autentiseringsbegäranden

- Granskningshändelse 516 – extranätsutelåsning

- Granska händelse 342 – misslyckade autentiseringsbegäranden

- Granskningshändelse 412 – Lyckad inloggning

Om du vill samla in granskningshändelse 411 – misslyckade autentiseringsbegäranden använder du följande skript:

PARAM ($PastDays = 1, $PastHours) #************************************************ #ADFSBadCredsSearch.ps1 #Version 1.0 #Date: 6-20-2016 #Author: Tim Springston [MSFT] #Description: This script will parse the ADFS server's (not proxy) security ADFS #for events which indicate an incorrectly entered username or password. The script can specify a #past period to search the log for and it defaults to the past 24 hours. Results >#will be placed into a CSV for #review of UPN, IP address of submitter, and timestamp. #************************************************ cls if ($PastHours -gt 0) {$PastPeriod = (Get-Date).AddHours(-($PastHours))} else {$PastPeriod = (Get-Date).AddDays(-($PastDays))} $Outputfile = $Pwd.path + "\BadCredAttempts.csv" $CS = get-wmiobject -class win32_computersystem $Hostname = $CS.Name + '.' + $CS.Domain $Instances = @{} $OSVersion = gwmi win32_operatingsystem [int]$BN = $OSVersion.Buildnumber if ($BN -lt 9200){$ADFSLogName = "AD FS 2.0/Admin"} else {$ADFSLogName = "AD FS/Admin"} $Users = @() $IPAddresses = @() $Times = @() $AllInstances = @() Write-Host "Searching event log for bad credential events..." if ($BN -ge 9200) {Get-Winevent -FilterHashTable @{LogName= "Security"; >StartTime=$PastPeriod; ID=411} -ErrorAction SilentlyContinue | Where-Object{$_.Message -match "The user name or password is incorrect"} | % { $Instance = New-Object PSObject $UPN = $_.Properties[2].Value $UPN = $UPN.Split("-")[0] $IPAddress = $_.Properties[4].Value $Users += $UPN $IPAddresses += $IPAddress $Times += $_.TimeCreated add-member -inputobject $Instance -membertype noteproperty -name >"UserPrincipalName" -value $UPN add-member -inputobject $Instance -membertype noteproperty -name "IP Address" ->value $IPAddress add-member -inputobject $Instance -membertype noteproperty -name "Time" -value >($_.TimeCreated).ToString() $AllInstances += $Instance $Instance = $null } } $AllInstances | select * | Export-Csv -Path $Outputfile -append -force ->NoTypeInformation Write-Host "Data collection finished. The output file can be found at >$outputfile`." $AllInstances = $null

ADFS 2016/2019

Tillsammans med händelse-ID:na ovan sorterar du verifieringsfelet Granskningshändelse 1203 – Fresh Credential.

- Sortera alla lyckade inloggningar för den här gången på ADFS (om de är federerade). En snabb inloggning och utloggning (på samma sekund) kan vara en indikator på att ett lösenord har gissats och prövats av angriparen.

- Sortera alla microsoft Entra-lyckade eller avbrutna händelser för den här tidsperioden för både federerade och hanterade scenarier.

Övervaka och sortera händelse-ID:t från Microsoft Entra-ID

Se hur du hittar innebörden av felloggar.

Följande händelse-ID:ar från Microsoft Entra ID är relevanta:

- 50057 – Användarkontot har inaktiverats

- 50055 – Lösenordet har upphört att gälla

- 50072 – Användaren uppmanas att ange MFA

- 50074 – MFA krävs

- 50079 – användaren måste registrera säkerhetsinformation

- 53003 – Användare blockeras av villkorsstyrd åtkomst

- 53004 – Det går inte att konfigurera MFA på grund av misstänkt aktivitet

- 530032 – Blockerad av villkorlig åtkomst för säkerhetsprincip

- Inloggningsstatus lyckades, misslyckades, avbröts

Sortera händelse-ID:t från Microsoft Sentinel-spelboken

Du kan hämta alla händelse-ID:t från Microsoft Sentinel-spelboken som är tillgänglig på GitHub.

Isolera och bekräfta attack

Isolera ADFS- och Microsoft Entra-lyckade och avbrutna inloggningshändelser. Det här är dina intressekonton.

Blockera IP-adressen ADFS 2012R2 och senare för federerad autentisering. Här är ett exempel:

Set-AdfsProperties -AddBannedIps "1.2.3.4", "::3", "1.2.3.4/16"

Samla in ADFS-loggar

Samla in flera händelse-ID:er inom en tidsram. Här är ett exempel:

Get-WinEvent -ProviderName 'ADFS' | Where-Object { $_.ID -eq '412' -or $_.ID -eq '411' -or $_.ID -eq '342' -or $_.ID -eq '516' -and $_.TimeCreated -gt ((Get-Date).AddHours(-"8")) }

Sortera ADFS-loggar i Microsoft Entra-ID

Microsoft Entra-inloggningsrapporter inkluderar ADFS-inloggningsaktivitet när du använder Microsoft Entra Connect Health. Filtrera inloggningsloggar efter tokenutfärdartyp "Federerad".

Här är ett exempel på ett PowerShell-kommando för att hämta inloggningsloggar för en specifik IP-adress:

Get-AzureADIRSignInDetail -TenantId aaaabbbb-0000-cccc-1111-dddd2222eeee -IpAddress 131.107.128.76

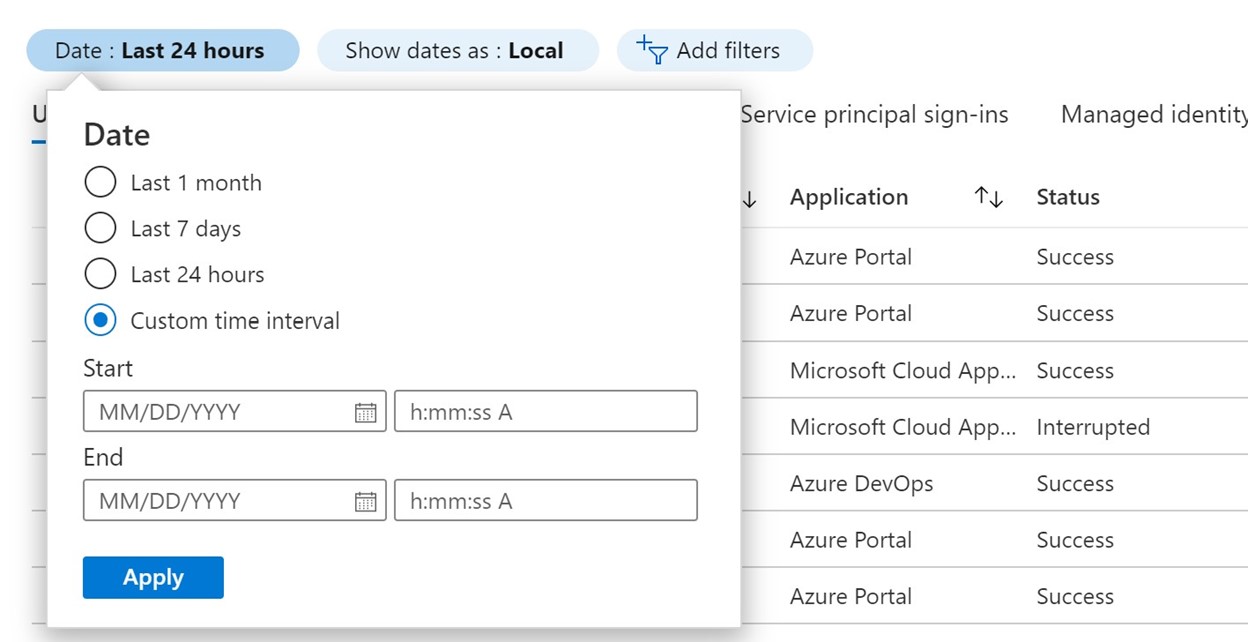

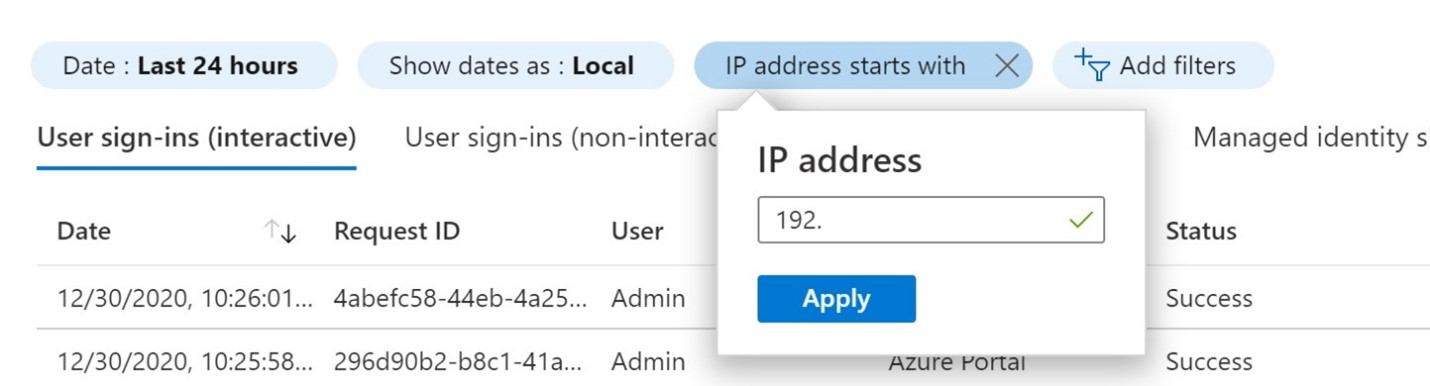

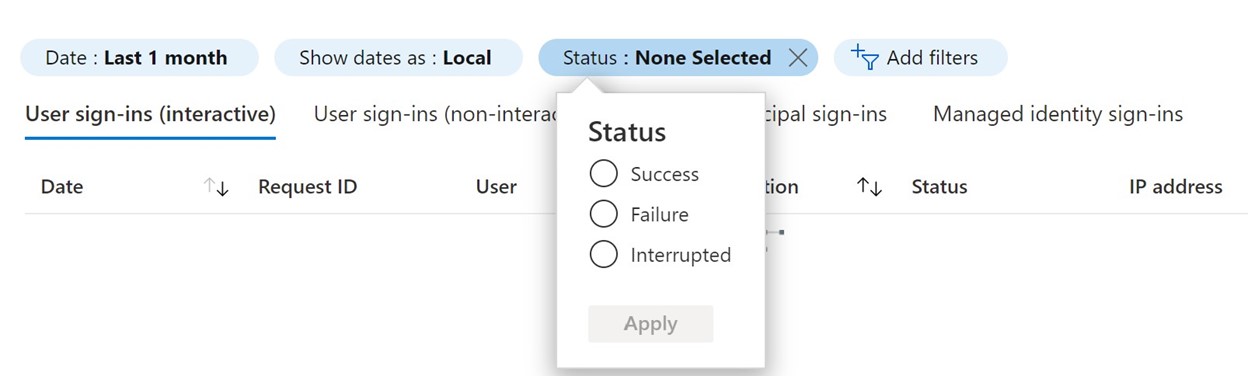

Sök också i Azure Portal efter tidsram, IP-adress och lyckad och avbruten inloggning enligt dessa bilder.

Du kan sedan ladda ned dessa data som en .csv fil för analys. Mer information finns i Rapporter om inloggningsaktivitet i administrationscentret för Microsoft Entra.

Prioritera resultat

Det är viktigt att kunna reagera på det mest kritiska hotet. Det här hotet kan tyda på att angriparen har fått åtkomst till ett konto och därför kan komma åt/exfiltera data. angriparen har lösenordet men kanske inte kan komma åt kontot. De har till exempel lösenordet men klarar inte MFA-utmaningen. Angriparen kunde inte heller gissa lösenord korrekt utan fortsätta att försöka. Under analysen prioriterar du dessa resultat:

- Lyckade inloggningar av kända IP-adresser för angripare

- Avbruten inloggning av känd IP-adress för angripare

- Misslyckade inloggningar av känd angripares IP-adress

- Andra okända IP-adresser lyckades logga in

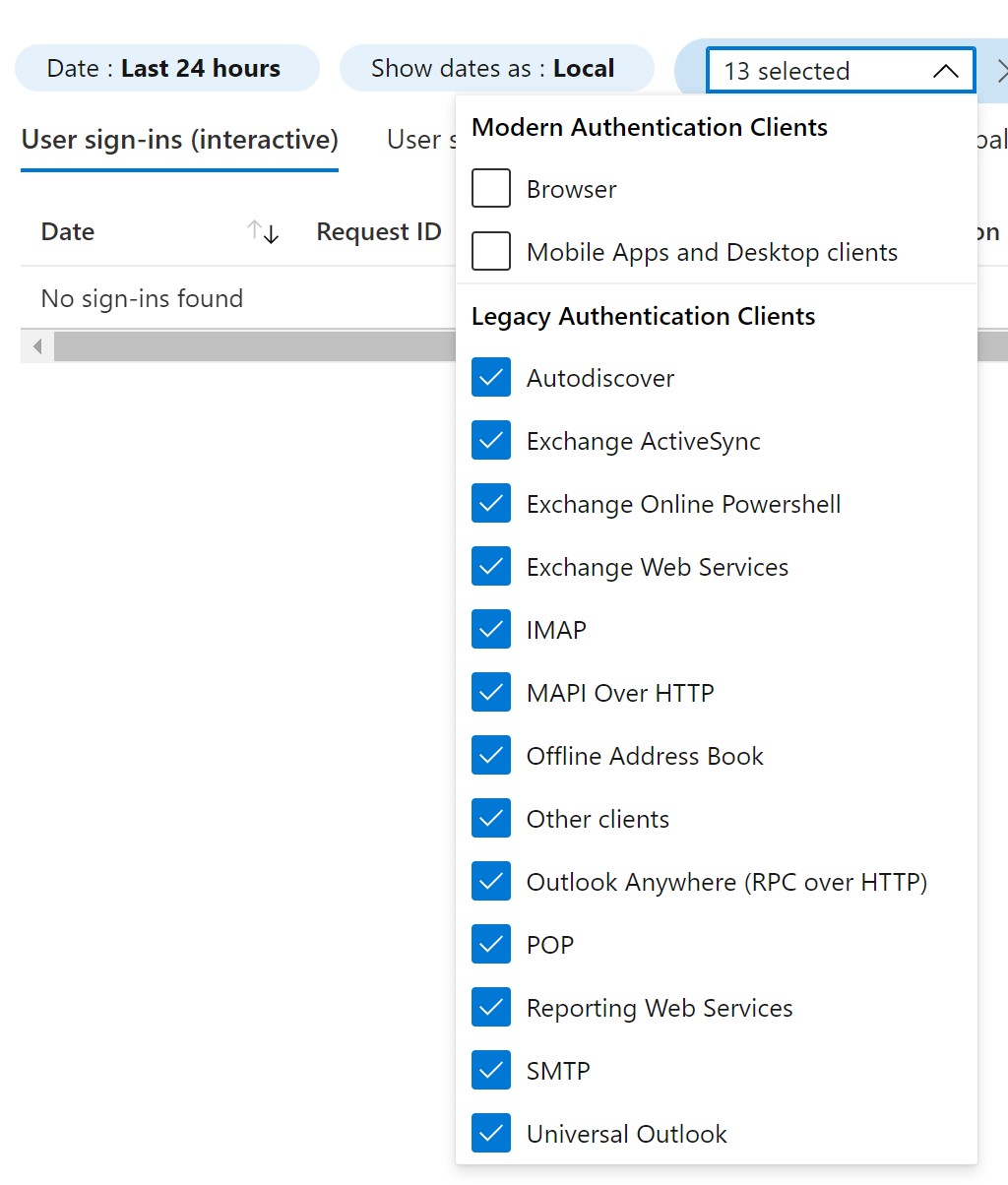

Kontrollera äldre autentisering

De flesta attacker använder äldre autentisering. Det finns många sätt att fastställa protokollet för attacken.

I Microsoft Entra-ID navigerar du till Inloggningar och filtrerar på klientappen.

Välj alla äldre autentiseringsprotokoll som visas.

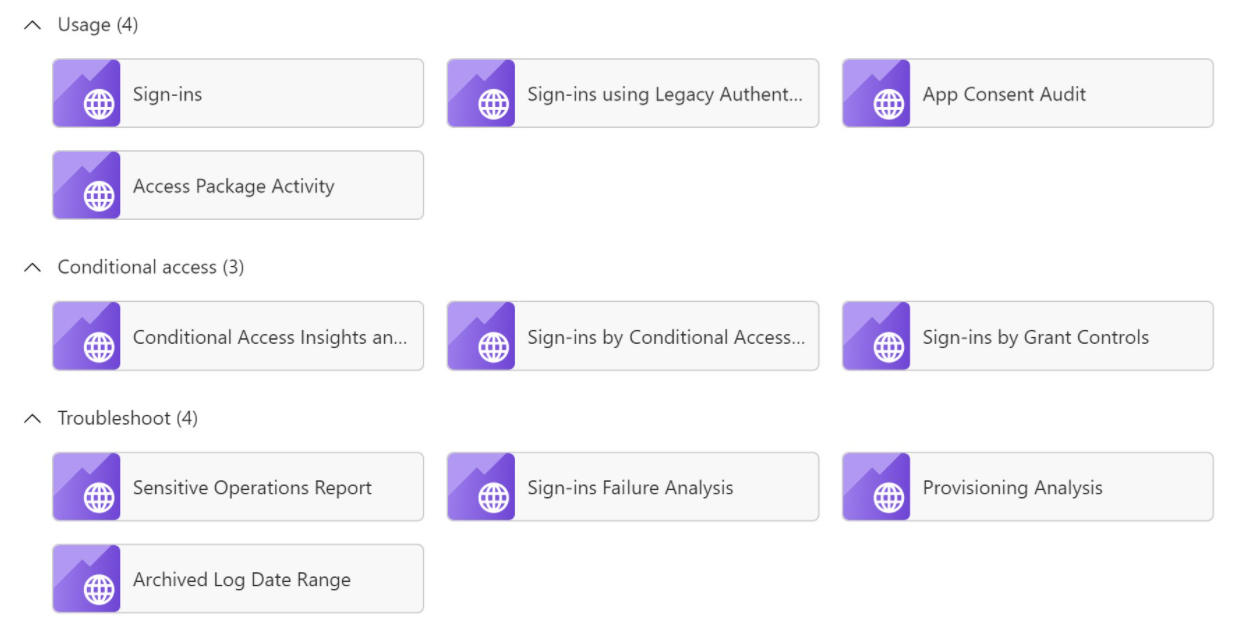

Eller om du har en Azure-arbetsyta kan du använda den fördefinierade äldre autentiseringsarbetsboken som finns i administrationscentret för Microsoft Entra under Övervakning och arbetsböcker.

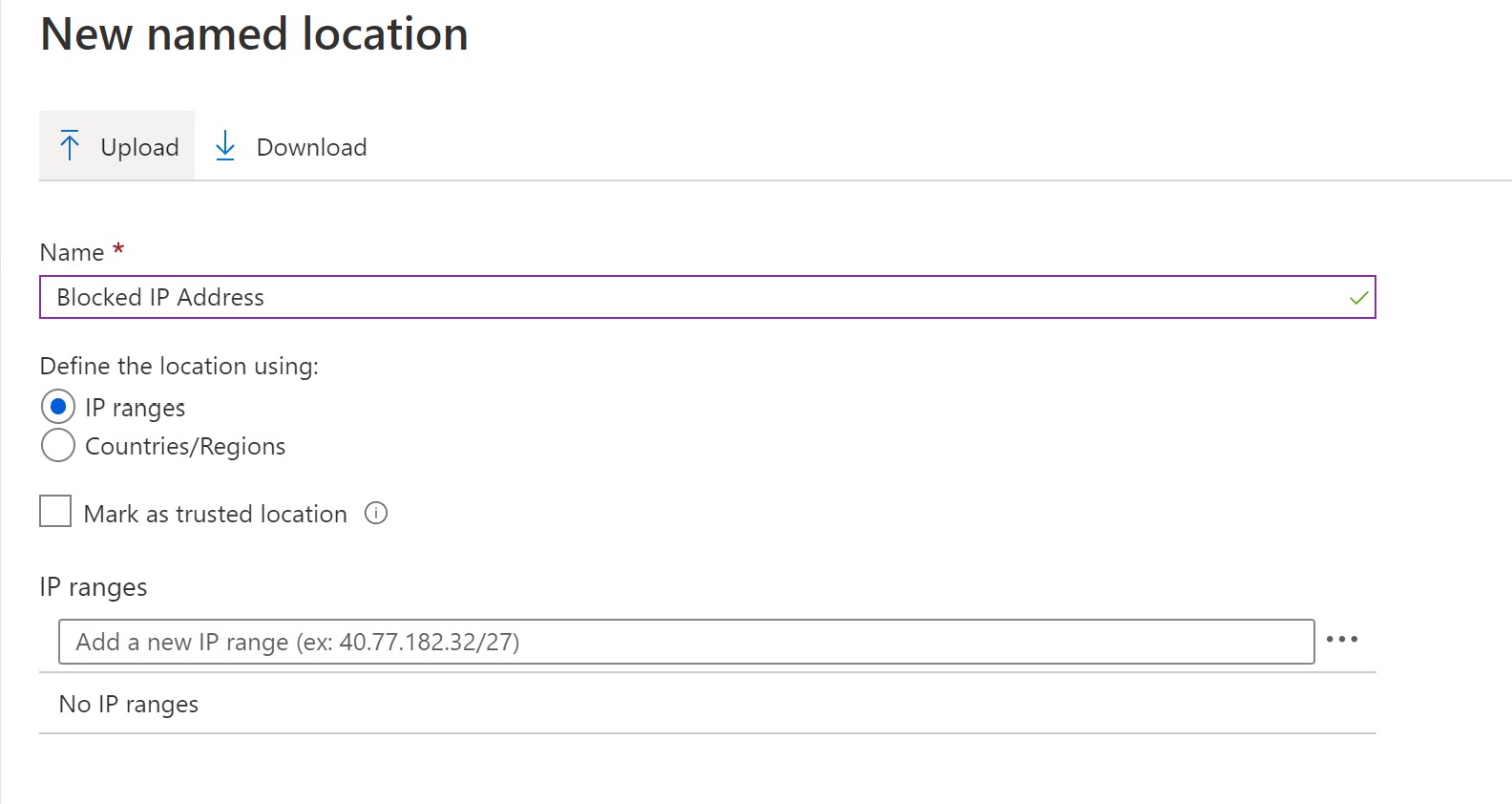

Blockera IP-adress Microsoft Entra-ID för hanterat scenario (PHS inklusive mellanlagring)

Gå till Nya namngivna platser.

Skapa en CA-princip för att endast rikta in sig på alla program och blockera för den här namngivna platsen.

Har användaren använt det här operativsystemet, IP,ISP, enheten eller webbläsaren tidigare?

Om de inte har gjort det och den här aktiviteten är ovanlig flaggar du användaren och undersöker alla deras aktiviteter.

Är IP-adressen markerad som "riskfylld"?

Kontrollera att du registrerar lyckade lösenord men misslyckade MFA-svar, eftersom den här aktiviteten anger att angriparen hämtar lösenordet men inte skickar MFA.

Lägg undan alla konton som verkar vara en normal inloggning, till exempel godkänd MFA, plats och IP inte utöver det vanliga.

MFA-rapportering

Det är viktigt att även kontrollera MFA-loggarna för att avgöra om en angripare gissade ett lösenord men misslyckas med MFA-prompten. Microsoft Entra multifaktorautentiseringsloggar visar autentiseringsinformation för händelser när en användare uppmanas till multifaktorautentisering. Kontrollera och kontrollera att det inte finns några stora misstänkta MFA-loggar i Microsoft Entra-ID. Mer information finns i hur du använder inloggningsrapporten för att granska Microsoft Entra multifaktorautentiseringshändelser.

Extra kontroller

I Defender för molnet Appar undersöker du aktiviteter och filåtkomst för det komprometterade kontot. Mer information finns i:

- Undersöka kompromisser med Defender för molnet-appar

- Undersöka avvikelser med Defender för molnet Apps

Kontrollera om användaren har åtkomst till fler resurser, till exempel virtuella datorer (VM), domänkontobehörigheter, lagring med mera. Om det sker ett dataintrång bör du informera fler myndigheter, till exempel polisen.

Omedelbara åtgärder

- Ändra lösenordet för ett konto som du misstänker har brutits eller kontolösenordet har identifierats. Blockera dessutom användaren. Se till att du följer riktlinjerna för att återkalla åtkomst till nödsituationer.

- Markera alla komprometterade konton som "komprometterade" i Microsoft Entra ID Identity Protection.

- Blockera angriparens IP-adress. Var försiktig när du utför den här åtgärden eftersom angripare kan använda legitima VPN och kan skapa större risk när de ändrar IP-adresser också. Om du använder molnautentisering blockerar du IP-adressen i Defender för molnet-appar eller Microsoft Entra-ID. Om du är federerad måste du blockera IP-adressen på brandväggsnivå framför ADFS-tjänsten.

- Blockera äldre autentisering om den används (den här åtgärden kan dock påverka verksamheten).

- Aktivera MFA om det inte redan är klart.

- Aktivera Identity Protection för användarrisken och inloggningsrisken

- Kontrollera komprometterade data (e-post, SharePoint, OneDrive, appar). Se hur du använder aktivitetsfiltret i Defender för molnet Apps.

- Upprätthålla lösenordshygien. Mer information finns i Microsoft Entra-lösenordsskydd.

- Du kan också läsa ADFS-hjälpen.

Återställning

Lösenordsskydd

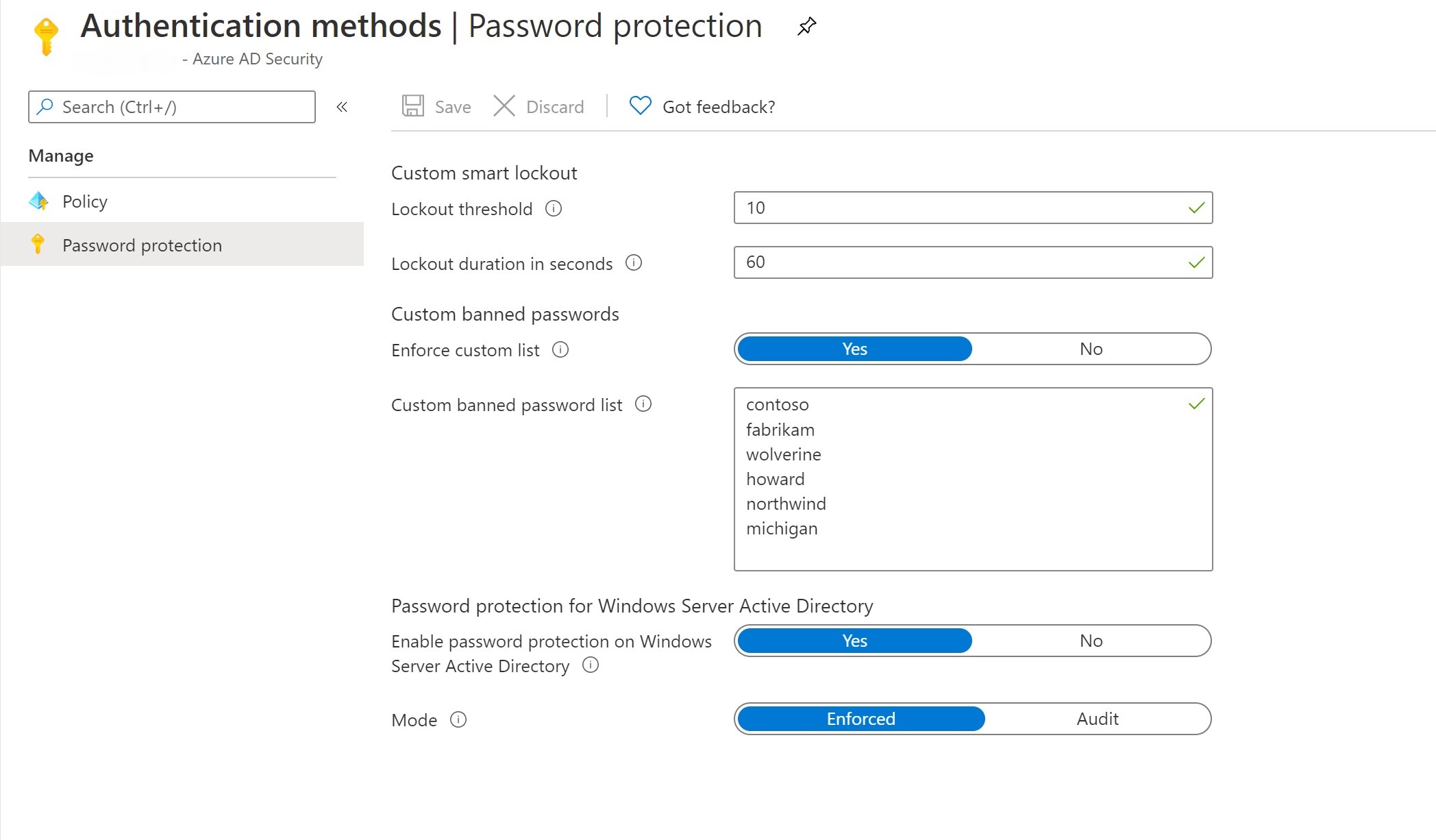

Implementera lösenordsskydd på Microsoft Entra-ID och lokalt genom att aktivera de anpassade förbjudna lösenordslistorna. Den här konfigurationen hindrar användare från att ange svaga lösenord eller lösenord som är associerade med din organisation:

Mer information finns i hur du skyddar mot lösenordssprayattacker.

Tagga IP-adress

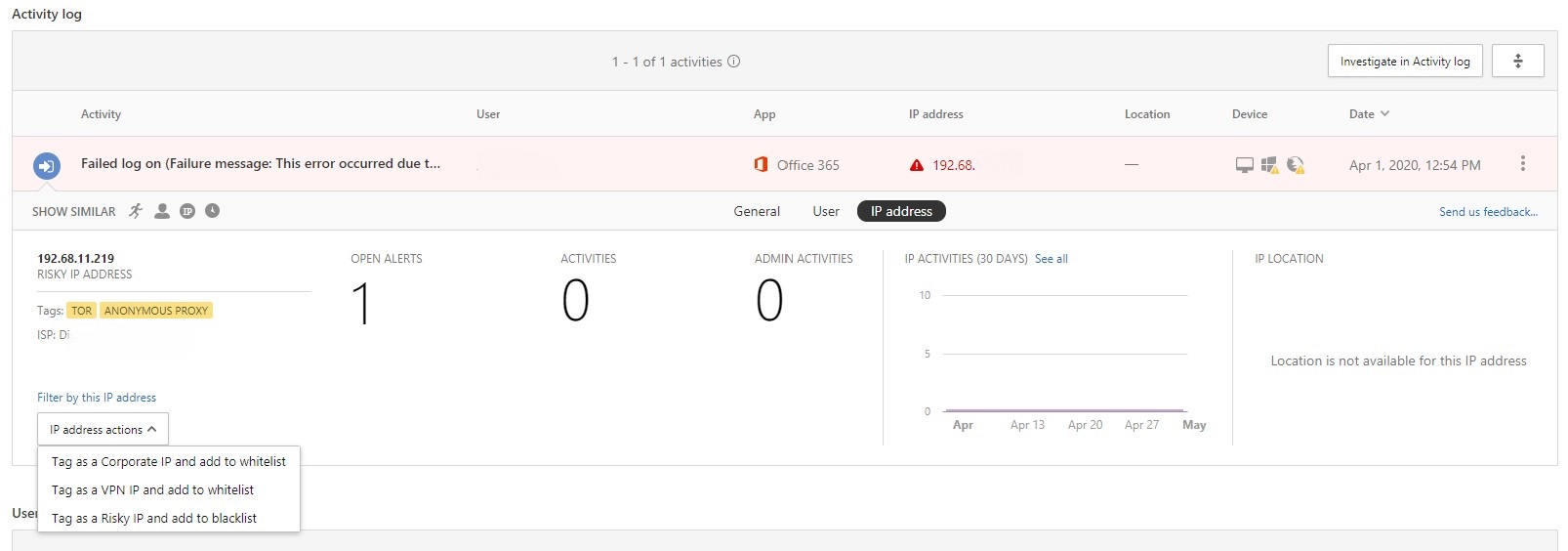

Tagga IP-adresserna i Defender för molnet-appar för att ta emot aviseringar relaterade till framtida användning:

Tagga IP-adresser

I Defender för molnet Apps anger "tagga" IP-adress för IP-omfånget och konfigurera en avisering för det här IP-intervallet för framtida referens och accelererat svar.

Ange aviseringar för en specifik IP-adress

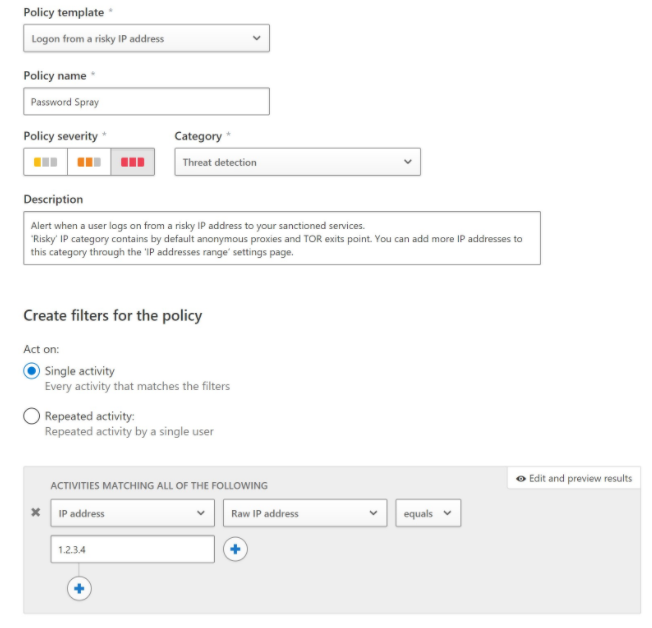

Konfigurera aviseringar

Beroende på organisationens behov kan du konfigurera aviseringar.

Konfigurera aviseringar i SIEM-verktyget och titta på hur du kan förbättra loggningsluckorna. Integrera ADFS, Microsoft Entra ID, Office 365 och Defender för molnet Apps-loggning.

Konfigurera tröskelvärdet och aviseringarna i ADFS Health Connect och riskfyllda IP-portalen.

Se hur du konfigurerar aviseringar i identitetsskyddsportalen.

Konfigurera principer för inloggningsrisk med antingen villkorsstyrd åtkomst eller identitetsskydd

- Konfigurera inloggningsrisk

- Konfigurera användarrisk

- Konfigurera principaviseringar i Defender för molnet Apps

Rekommenderat skydd

- Utbilda slutanvändare, viktiga intressenter, verksamhet i frontlinjen, tekniska team, cybersäkerhets- och kommunikationsteam

- Granska säkerhetskontrollen och gör nödvändiga ändringar för att förbättra eller stärka säkerhetskontrollen i din organisation

- Föreslå Microsoft Entra-konfigurationsutvärdering

- Köra regelbundna attacksimulatorövningar

Referenser

Förutsättningar

- Microsoft Sentinel-aviseringar

- SIEM-integrering i Defender för molnet-appar

- SIEM-integrering med Graph API

- Splunk-aviseringshandbok

- Installera ADFS Health Connect

- Förstå Inloggningsloggar för Microsoft Entra

- Förstå MFA-rapportering

Åtgärder

- Åtgärder för lösenordsspray

- Aktivera lösenordsskydd

- Blockera äldre autentisering

- Blockera IP-adress på ADFS

- Åtkomstkontroller (inklusive blockerande IP-adresser) ADFS v3

- Lösenordsskydd för ADFS

- Aktivera ADFS Extranet-utelåsning

- MFA som primär autentisering

- Aktivera Identity Protection

- Referens för Microsoft Entra-granskningsaktivitet

- Microsoft Entra-granskningsloggschema

- Microsoft Entra-inloggningsloggschema

- Graph API för Microsoft Entra-granskningslogg

- Riskfyllda IP-aviseringar

- Hjälp om ADFS

Återställning

- SIEM-verktygsintegreringar

- Skapa Defender för molnet Apps-aviseringar

- Skapa riskfyllda IP- och ADFS Health Connect-aviseringar

- Identitetsskyddsaviseringar

- Attacksimulator

Spelböcker för extra incidenthantering

Granska vägledningen för att identifiera och undersöka dessa extra typer av attacker:

Incidenthanteringsresurser

- Översikt över Microsofts säkerhetsprodukter och resurser för ny-till-roll och erfarna analytiker

- Planera för ditt Security Operations Center (SOC)

- Microsoft Defender XDR-incidentsvar

- Microsoft Defender för molnet (Azure)

- Incidenthantering i Microsoft Sentinel

- Microsofts teamguide för incidenthantering delar med sig av metodtips för säkerhetsteam och ledare

- Microsoft Incident Response-guider hjälper säkerhetsteam att analysera misstänkt aktivitet