Konfigurera en anslutning med hög tillgänglighet från lokal plats till CloudSimple VPN-gateway

Nätverksadministratörer kan konfigurera en VPN-anslutning med hög tillgänglighet i IPsec från plats till plats från den lokala miljön till en CloudSimple VPN-gateway.

Den här guiden beskriver steg för steg hur du konfigurerar en lokal brandvägg för en VPN-anslutning med hög tillgänglighet för plats-till-plats-IPsec. De detaljerade stegen är specifika för typen av lokal brandvägg. Som exempel visar den här guiden steg för två typer av brandväggar: Cisco ASA och Palo Alto Networks.

Innan du börjar

Utför följande uppgifter innan du konfigurerar den lokala brandväggen.

- Kontrollera att din organisation har etablerat de noder som krävs och skapat minst ett privat CloudSimple-moln.

- Konfigurera en VPN-gateway för plats-till-plats mellan ditt lokala nätverk och ditt privata CloudSimple-moln.

Se översikten över VPN-gatewayer för de fas 1- och fas 2-förslag som stöds.

Konfigurera en lokal Cisco ASA-brandvägg

Anvisningarna i det här avsnittet gäller för Cisco ASA version 8.4 och senare. I konfigurationsexemplet distribueras och konfigureras Cisco Adaptive Security Appliance Software Version 9.10 i IKEv1-läge.

För att plats-till-plats-VPN ska fungera måste du tillåta UDP 500/4500 och ESP (IP-protokoll 50) från Den primära och sekundära offentliga IP-adressen för CloudSimple (peer-IP) i det externa gränssnittet för den lokala Cisco ASA VPN-gatewayen.

1. Konfigurera fas 1 (IKEv1)

Om du vill aktivera fas 1 (IKEv1) i det externa gränssnittet anger du följande CLI-kommando i Cisco ASA-brandväggen.

crypto ikev1 enable outside

2. Skapa en IKEv1-princip

Skapa en IKEv1-princip som definierar de algoritmer och metoder som ska användas för hashning, autentisering, Diffie-Hellman grupp, livslängd och kryptering.

crypto ikev1 policy 1

authentication pre-share

encryption aes-256

hash sha

group 2

lifetime 28800

3. Skapa en tunnelgrupp

Skapa en tunnelgrupp under IPsec-attributen. Konfigurera peer-IP-adressen och tunnelns i förväg delade nyckel, som du anger när du konfigurerar vpn-gatewayen för plats-till-plats.

tunnel-group <primary peer ip> type ipsec-l2l

tunnel-group <primary peer ip> ipsec-attributes

ikev1 pre-shared-key *****

tunnel-group <secondary peer ip> type ipsec-l2l

tunnel-group <secondary peer ip> ipsec-attributes

ikev1 pre-shared-key *****

4. Konfigurera fas 2 (IPsec)

Om du vill konfigurera fas 2 (IPsec) skapar du en åtkomstkontrollista (ACL) som definierar trafiken som ska krypteras och dirigeras. I följande exempel kommer intressetrafiken från tunneln som hämtas från det lokala lokala undernätet (10.16.1.0/24) till det privata molnets fjärrundernät (192.168.0.0/24). ACL:en kan innehålla flera poster om det finns flera undernät mellan platserna.

I Cisco ASA version 8.4 och senare kan objekt eller objektgrupper skapas som fungerar som containrar för nätverk, undernät, värd-IP-adresser eller flera objekt. Skapa ett -objekt för det lokala objektet och ett -objekt för fjärrundernäten och använd dem för kryptografi-ACL och NAT-uttryck.

Definiera ett lokalt lokalt undernät som ett objekt

object network AZ_inside

subnet 10.16.1.0 255.255.255.0

Definiera cloudsimple-fjärrundernätet som ett objekt

object network CS_inside

subnet 192.168.0.0 255.255.255.0

Konfigurera en åtkomstlista för trafik av intresse

access-list ipsec-acl extended permit ip object AZ_inside object CS_inside

5. Konfigurera transformeringsuppsättningen

Konfigurera transformeringsuppsättningen (TS), som måste omfatta nyckelordet ikev1. Krypterings- och hash-attributen som anges i TS måste matcha parametrarna som anges i Standardkonfiguration för CloudSimple VPN-gatewayer.

crypto ipsec ikev1 transform-set devtest39 esp-aes-256 esp-sha-hmac

6. Konfigurera kryptografikartan

Konfigurera kryptokartan, som innehåller följande komponenter:

- Peer-IP-adress

- Definierad ACL som innehåller trafik av intresse

- Transformeringsuppsättning

crypto map mymap 1 set peer <primary peer ip> <secondary peer ip>

crypto map mymap 1 match address ipsec-acl

crypto map mymap 1 set ikev1 transform-set devtest39

7. Använd kryptografikartan

Använd kryptografikartan i det externa gränssnittet:

crypto map mymap interface outside

8. Bekräfta tillämpliga NAT-regler

Följande är den NAT-regel som används. Kontrollera att VPN-trafiken inte utsätts för någon annan NAT-regel.

nat (inside,outside) source static AZ_inside AZ_inside destination static CS_inside CS_inside

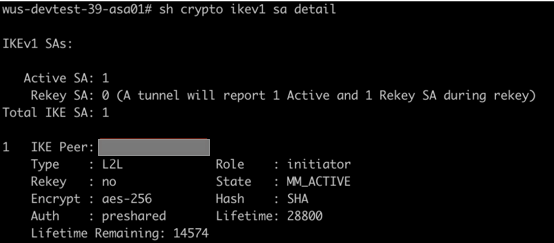

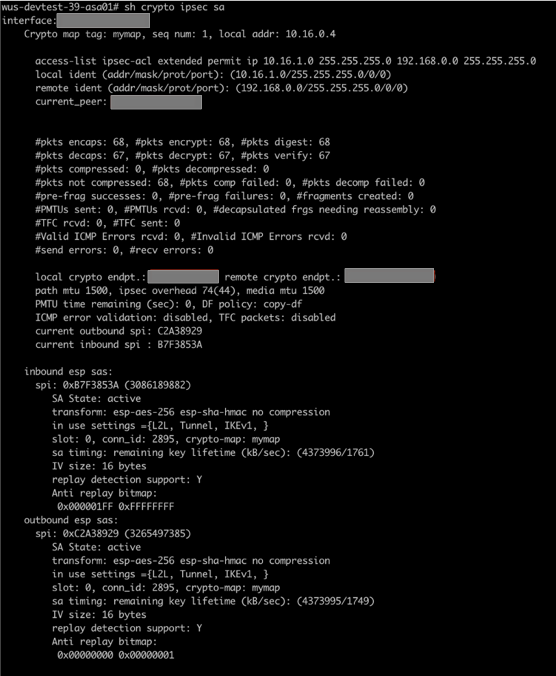

Exempel på IPsec-plats-till-plats-VPN-etablerade utdata från Cisco ASA

Fas 1-utdata:

Fas 2-utdata:

Konfigurera en lokal Palo Alto Networks-brandvägg

Anvisningarna i det här avsnittet gäller för Palo Alto Networks version 7.1 och senare. I det här konfigurationsexemplet distribueras och konfigureras Palo Alto Networks VM-Series Software Version 8.1.0 i IKEv1-läge.

För att plats-till-plats-VPN ska fungera måste du tillåta UDP 500/4500 och ESP (IP-protokoll 50) från den primära och sekundära offentliga IP-adressen för CloudSimple (peer-IP) i det externa gränssnittet för den lokala Palo Alto Networks-gatewayen.

1. Skapa gränssnitt för primär och sekundär tunnel

Logga in på Palo Alto-brandväggen, välj Nätverksgränssnitt>>Tunnel>Lägg till, konfigurera följande fält och klicka på OK.

- Gränssnittsnamn. Det första fältet fylls i automatiskt med nyckelordet "tunnel". I det intilliggande fältet anger du ett tal mellan 1 och 9999. Det här gränssnittet används som ett primärt tunnelgränssnitt för att transportera trafik från plats till plats mellan det lokala datacentret och det privata molnet.

- Kommentar. Ange kommentarer för enkel identifiering av syftet med tunneln

- Netflow-profil. Låt standardvärdet vara kvar.

- Config. Tilldela gränssnitt till: Virtuell router: Välj standard. Säkerhetszon: Välj zonen för betrodd LAN-trafik. I det här exemplet är namnet på zonen för LAN-trafik "Förtroende".

- IPv4. Klicka på Lägg till och lägg till en icke-överlappande oanvänd /32 IP-adress i din miljö, som kommer att tilldelas till det primära tunnelgränssnittet och kommer att användas för övervakning av tunnlarna (förklaras senare).

Eftersom den här konfigurationen är för ett VPN med hög tillgänglighet krävs två tunnelgränssnitt: ett primärt och ett sekundärt. Upprepa föregående steg för att skapa det sekundära tunnelgränssnittet. Välj ett annat tunnel-ID och en annan oanvänd /32 IP-adress.

2. Konfigurera statiska vägar för privata molnundernät som ska nås via plats-till-plats-VPN

Vägar är nödvändiga för att de lokala undernäten ska nå cloudSimples privata molnundernät.

Välj Nätverksvirtual>routrar>standard>Statiska vägar>Lägg till, konfigurera följande fält och klicka på OK.

- Namn. Ange valfritt namn för enkel identifiering av syftet med rutten.

- Destination. Ange de undernät för privata CloudSimple-moln som ska nås via S2S-tunnelgränssnitt från en lokal plats

- Gränssnitt. Välj det primära tunnelgränssnittet som skapades i steg 1(Avsnitt-2) i listrutan. I det här exemplet är det tunnel.20.

- Nästa hopp. Välj Ingen.

- Admin avstånd. Låt standardvärdet vara kvar.

- Metriska. Ange valfritt värde från 1 till 65535. Nyckeln är att ange ett lägre mått för den väg som motsvarar det primära tunnelgränssnittet jämfört med den väg motsvarande sekundära tunnelgränssnittet, vilket gör att den tidigare vägen föredras. Om tunnel.20 har ett måttvärde på 20 i stället för måttvärdet 30 för tunnel.30 föredras tunnel.20.

- Routningstabell. Låt standardvärdet vara kvar.

- BFD-profil. Låt standardvärdet vara kvar.

- Sökvägsövervakning. Lämna alternativet omarkerat.

Upprepa föregående steg för att skapa en annan väg för privata molnundernät som ska användas som en sekundär/säkerhetskopieringsväg via det sekundära tunnelgränssnittet. Den här gången väljer du ett annat tunnel-ID och ett högre mått än för den primära vägen.

3. Definiera den kryptografiska profilen

Definiera en kryptografisk profil som anger vilka protokoll och algoritmer för identifiering, autentisering och kryptering som ska användas för att konfigurera VPN-tunnlar i IKEv1 Fas 1.

Välj Nätverks>expandera nätverksprofiler>IKE Crypto>Lägg till, konfigurera följande fält och klicka på OK.

- Namn. Ange valfritt namn på IKE-kryptoprofilen.

- DH-grupp. Klicka på Lägg till och välj lämplig DH-grupp.

- Kryptering. Klicka på Lägg till och välj lämplig krypteringsmetod.

- Autentisering. Klicka på Lägg till och välj lämplig autentiseringsmetod.

- Nyckellivslängd. Låt standardvärdet vara kvar.

- IKEv2-autentisering flera. Låt standardvärdet vara kvar.

4. Definiera IKE-gatewayer

Definiera IKE-gatewayer för att upprätta kommunikation mellan peer-datorerna i varje ände av VPN-tunneln.

Välj Nätverks>expandera nätverksprofiler>IKE-gatewayer>Lägg till, konfigurera följande fält och klicka på OK.

Fliken Allmänt:

- Namn. Ange namnet på den IKE-gateway som ska peerkopplas med den primära CloudSimple VPN-peern.

- Version. Välj endast IKEv1-läge.

- Adresstyp. Välj IPv4.

- Gränssnitt. Välj det offentliga gränssnittet mot eller utanför.

- Lokal IP-adress. Låt standardvärdet vara kvar.

- Peer-IP-adresstyp. Välj IP.

- Peeradress. Ange den primära IP-adressen för CloudSimple VPN-peer.

- Autentisering. Välj I förväg delad nyckel.

- I förväg delad nyckel/Bekräfta i förväg delad nyckel. Ange den i förväg delade nyckeln för att matcha CloudSimple VPN-gatewaynyckeln.

- Lokal identifiering. Ange den offentliga IP-adressen för den lokala Palo Alto-brandväggen.

- Peer-identifiering. Ange den primära IP-adressen för CloudSimple VPN-peer.

Fliken Avancerade alternativ:

- Aktivera passivt läge. Lämna alternativet omarkerat.

- Aktivera NAT-bläddering. Lämna avmarkerat om den lokala Palo Alto-brandväggen inte finns bakom någon NAT-enhet. Annars markerar du kryssrutan.

IKEv1:

- Exchange-läge. Välj huvud.

- IKE Crypto-profil. Välj den IKE Crypto-profil som du skapade tidigare. Lämna rutan Aktivera fragmentering avmarkerad.

- Identifiering av döda peer-objekt. Lämna rutan avmarkerad.

Upprepa föregående steg för att skapa den sekundära IKE-gatewayen.

5. Definiera IPSEC Crypto-profiler

Välj Nätverks>expandera nätverksprofiler>IPSEC Crypto>Lägg till, konfigurera följande fält och klicka på OK.

- Namn. Ange ett namn för IPsec-krypteringsprofilen.

- IPsec-protokoll. Välj ESP.

- Kryptering. Klicka på Lägg till och välj lämplig krypteringsmetod.

- Autentisering. Klicka på Lägg till och välj lämplig autentiseringsmetod.

- DH-grupp. Välj no-pfs.

- Livslängd. Ange som 30 minuter.

- Aktivera. Lämna rutan avmarkerad.

Upprepa föregående steg för att skapa en annan IPsec-kryptografiprofil, som ska användas som sekundär CloudSimple VPN-peer. Samma IPSEC Crypto-profil kan också användas för både de primära och sekundära IPsec-tunnlarna (se följande procedur).

6. Definiera övervakningsprofiler för tunnelövervakning

Välj Network>Expand Network ProfilesMonitor>Add (Övervaka nätverksprofiler>) Lägg till, konfigurera följande fält och klicka på OK.

- Namn. Ange ett namn på övervakningsprofilen som ska användas för tunnelövervakning för proaktiv reaktion på felet.

- Åtgärder. Välj Redundans.

- Intervall. Ange värdet 3.

- Tröskel. Ange värdet 7.

7. Konfigurera primära och sekundära IPsec-tunnlar.

VäljNätverks-IPsec-tunnlar>>Lägg till, konfigurera följande fält och klicka på OK.

Fliken Allmänt:

- Namn. Ange ett namn för den primära IPSEC-tunneln som ska peer-kopplas med den primära CloudSimple VPN-peern.

- Tunnelgränssnitt. Välj det primära tunnelgränssnittet.

- Typ. Låt standardvärdet vara kvar.

- Adresstyp. Välj IPv4.

- IKE Gateway. Välj den primära IKE-gatewayen.

- IPsec Crypto-profil. Välj den primära IPsec-profilen. Välj Visa avancerade alternativ.

- Aktivera Replay Protection. Låt standardvärdet vara kvar.

- Kopiera TOS-huvud. Lämna rutan avmarkerad.

- Tunnelövervakare. Markera kryssrutan.

- Mål-IP. Ange en IP-adress som tillhör undernätet CloudSimple Private Cloud som tillåts via plats-till-plats-anslutningen. Kontrollera att tunnelgränssnitten (till exempel tunnel.20 – 10.64.5.2/32 och tunnel.30 – 10.64.6.2/32) på Palo Alto tillåts nå IP-adressen för det privata CloudSimple-molnet via VPN för plats-till-plats. Se följande konfiguration för proxy-ID:n.

- Profil. Välj övervakningsprofilen.

Fliken Proxy-ID:n: Klicka på IPv4>Lägg till och konfigurera följande:

- Proxy-ID. Ange ett namn för den intressanta trafiken. Det kan finnas flera proxy-ID:n i en IPsec-tunnel.

- Lokala. Ange de lokala lokala undernät som tillåts kommunicera med privata molnundernät via plats-till-plats-VPN.

- Fjärr. Ange de fjärrundernät för privata moln som tillåts kommunicera med de lokala undernäten.

- Protokollet. Välj valfritt.

Upprepa föregående steg för att skapa en annan IPsec-tunnel som ska användas för den sekundära CloudSimple VPN-peern.

Referenser

Konfigurera NAT på Cisco ASA:

Konfigurationsguide för Cisco ASA 5500-serien

IKEv1- och IKEv2-attribut som stöds på Cisco ASA:

Konfigurationsguide för Cisco ASA-seriens CLI

Konfigurera IPsec plats-till-plats-VPN på Cisco ASA med version 8.4 och senare:

Konfigurera IKEv1 IPsec-tunnlar från plats till plats med ASDM eller CLI på ASA

Konfigurera cisco adaptiv säkerhetsinstallation virtuell (ASAv) på Azure:

Snabbstartsguide för Cisco Adaptive Security Virtual Appliance (ASAv)

Konfigurera plats-till-plats-VPN med proxy-ID:n i Palo Alto:

Konfigurera plats-till-plats-VPN

Konfigurera tunnelövervakare:

IKE-gateway- eller IPsec-tunnelåtgärder:

Aktivera/inaktivera, uppdatera eller starta om en IKE-gateway eller IPsec-tunnel