Vanliga frågor och svar om Azure Log Integration

Den här artikeln besvarar vanliga frågor och svar om Azure Log Integration.

Viktigt!

Azure Log-integreringsfunktionen kommer att vara inaktuell 2019-06-15. AzLog-nedladdningar inaktiverades den 27 juni 2018. Mer information om vad du kan göra framöver finns i inlägget Använda Azure Monitor för att integrera med SIEM-verktyg

Azure Log Integration är en Windows-operativsystemtjänst som du kan använda för att integrera rådataloggar från dina Azure-resurser i dina lokala SIEM-system (säkerhetsinformation och händelsehantering). Den här integreringen ger en enhetlig instrumentpanel för alla dina tillgångar, lokalt eller i molnet. Du kan sedan aggregera, korrelera, analysera och avisera om säkerhetshändelser som är associerade med dina program.

Den bästa metoden för att integrera Azure-loggar är att använda SIEM-leverantörens Azure Monitor-anslutningsprogram och följa dessa instruktioner. Men om SIEM-leverantören inte tillhandahåller en anslutningsapp till Azure Monitor kan du kanske använda Azure Log Integration som en tillfällig lösning (om din SIEM stöds av Azure Log Integration) tills en sådan anslutningsapp är tillgänglig.

Anmärkning

Vi rekommenderar att du använder Azure Az PowerShell-modulen för att interagera med Azure. Se Installera Azure PowerShell för att komma igång. Information om hur du migrerar till Az PowerShell-modulen finns i Migrera Azure PowerShell från AzureRM till Az.

Är Azure Log Integration-programvaran kostnadsfri?

Ja. Det kostar ingenting för Azure Log Integration-programvaran.

Var är Azure Log Integration tillgängligt?

Den är för närvarande tillgänglig i Azure Commercial och Azure Government och är inte tillgänglig i Kina eller Tyskland.

Hur kan jag se de lagringskonton från vilka Azure Log Integration hämtar loggar för virtuella Azure-datorer?

Kör kommandot AzLog-källlistan.

Hur vet jag vilken prenumeration Azure Log Integration-loggarna kommer från?

När det gäller granskningsloggar som placeras i AzureResourcemanagerJson kataloger finns prenumerations-ID:t i loggfilens namn. Detta gäller även för loggar i mappen AzureSecurityCenterJson. Till exempel:

20170407T070805_2768037.0000000023.1111e5ee-1111-111b-a11e-1e111e111dc.json

Azure Active Directory-granskningsloggar innehåller klientorganisations-ID:t som en del av namnet.

Diagnostikloggar som läses från en händelsehubb innehåller inte prenumerations-ID:t som en del av namnet. I stället inkluderar de det vänliga namnet som anges som en del av skapandet av källan till händelsehubben.

Hur uppdaterar jag proxykonfigurationen?

Om proxyinställningen inte tillåter Azure Storage-åtkomst direkt öppnar du filen AZLOG.EXE.CONFIG i c:\Program Files\Microsoft Azure Log Integration. Uppdatera filen så att den innehåller avsnittet defaultProxy med proxyadressen för din organisation. När uppdateringen är klar stoppar och startar du tjänsten med hjälp av kommandona net stop AzLog och net start AzLog.

<?xml version="1.0" encoding="utf-8"?>

<configuration>

<system.net>

<connectionManagement>

<add address="*" maxconnection="400" />

</connectionManagement>

<defaultProxy>

<proxy usesystemdefault="true"

proxyaddress="http://127.0.0.1:8888"

bypassonlocal="true" />

</defaultProxy>

</system.net>

<system.diagnostics>

<performanceCounters filemappingsize="20971520" />

</system.diagnostics>

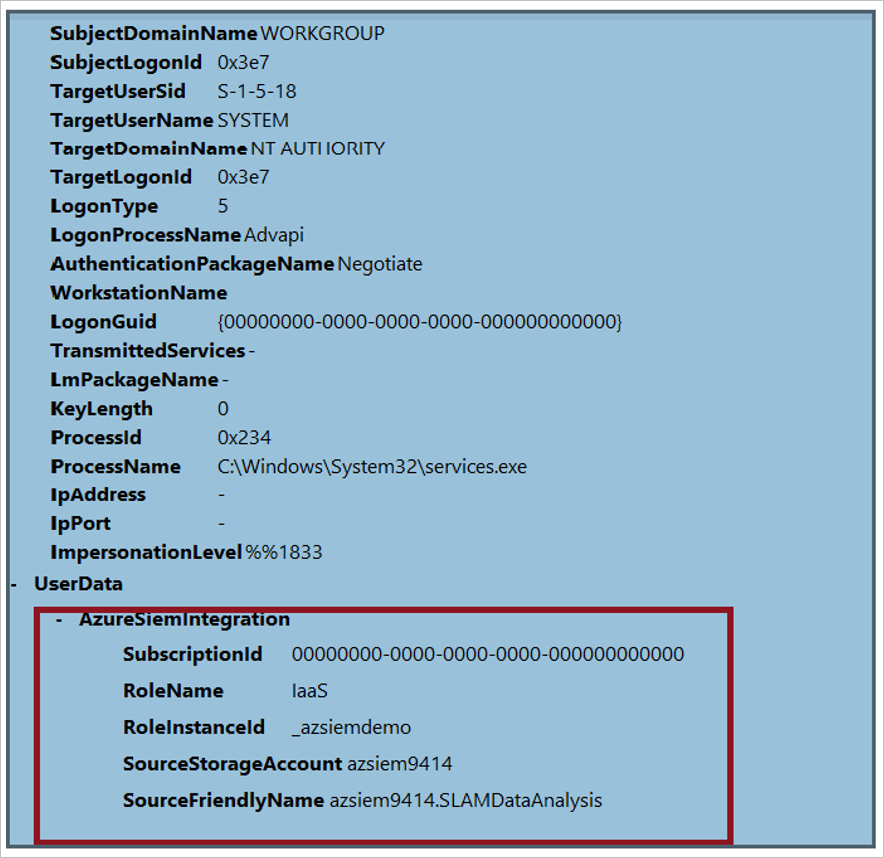

Hur kan jag se prenumerationsinformationen i Windows-händelser?

Lägg till prenumerations-ID till det vänliga namnet när du lägger till källan.

Azlog source add <sourcefriendlyname>.<subscription id> <StorageName> <StorageKey>

Händelse-XML har följande metadata, inklusive prenumerations-ID:t:

Felmeddelanden

Varför får jag följande fel när jag kör kommandot AzLog createazureid?

Fel:

Det gick inte att skapa AAD-programmet – Klient 72f988bf-86f1-41af-91ab-2d7cd011db37 – Orsak = 'Förbjudet' – Meddelande = 'Otillräcklig behörighet för att slutföra åtgärden.'

Kommandot azlog createazureid försöker skapa ett huvudnamn för tjänsten i alla Azure AD-klienter för de prenumerationer som Azure-inloggningen har åtkomst till. Om din Azure-inloggning bara är en gästanvändare i den Azure AD-klientorganisationen misslyckas kommandot med "Otillräckliga behörigheter för att slutföra åtgärden". Be klientadministratören att lägga till ditt konto som en användare i klientorganisationen.

Varför får jag följande fel när jag kör kommandot azlog authorize?

Fel:

Varning om att skapa rolltilldelning – AuthorizationFailed: Klienten janedo@microsoft.com" med objekt-ID :t "fe9e03e4-4dad-4328-910f-fd24a9660bd2" har inte auktorisering för att utföra åtgärden "Microsoft.Authorization/roleAssignments/write" över omfånget "/subscriptions/70d95299-d689-4c97-b971-0d8ff0000000".

Kommandot azlog authorize tilldelar rollen som läsare till Azure AD-tjänsteprincipen (skapad med azlog createazureid) för de angivna prenumerationerna. Om Azure-inloggningen inte är medadministratör eller ägare till prenumerationen, misslyckas den med felmeddelandet "Auktorisering misslyckades". Azure Role-Based Åtkomstkontroll (RBAC) för medadministratör eller ägare krävs för att slutföra den här åtgärden.

Var hittar jag definitionen av egenskaperna i granskningsloggen?

Se:

- Revisionsoperationer med Azure Resource Manager

- Lista hanteringshändelserna i en prenumeration i Azure Monitor REST API-

Var hittar jag information om Azure Security Center-aviseringar?

Se Hantera och svara på säkerhetsaviseringar i Azure Security Center.

Hur kan jag ändra vad som samlas in med VM-diagnostik?

Mer information om hur du hämtar, ändrar och ställer in Azure Diagnostics-konfigurationen finns i Använda PowerShell för att aktivera Azure Diagnostics på en virtuell dator som kör Windows.

I följande exempel hämtas Azure Diagnostics-konfigurationen:

Get-AzVMDiagnosticsExtension -ResourceGroupName AzLog-Integration -VMName AzlogClient

$publicsettings = (Get-AzVMDiagnosticsExtension -ResourceGroupName AzLog-Integration -VMName AzlogClient).PublicSettings

$encodedconfig = (ConvertFrom-Json -InputObject $publicsettings).xmlCfg

$xmlconfig = [System.Text.Encoding]::UTF8.GetString([System.Convert]::FromBase64String($encodedconfig))

Write-Host $xmlconfig

$xmlconfig | Out-File -Encoding utf8 -FilePath "d:\WADConfig.xml"

I följande exempel ändras Azure Diagnostics-konfigurationen. I den här konfigurationen samlas endast händelse-ID 4624 och händelse-ID 4625 in från säkerhetshändelseloggen. Microsoft Antimalware för Azure-händelser samlas in från systemhändelseloggen. Mer information om hur du använder XPath-uttryck finns i Använda händelser.

<WindowsEventLog scheduledTransferPeriod="PT1M">

<DataSource name="Security!*[System[(EventID=4624 or EventID=4625)]]" />

<DataSource name="System!*[System[Provider[@Name='Microsoft Antimalware']]]"/>

</WindowsEventLog>

I följande exempel anges Azure Diagnostics-konfigurationen:

$diagnosticsconfig_path = "d:\WADConfig.xml"

Set-AzVMDiagnosticsExtension -ResourceGroupName AzLog-Integration -VMName AzlogClient -DiagnosticsConfigurationPath $diagnosticsconfig_path -StorageAccountName log3121 -StorageAccountKey <storage key>

När du har ändrat kontrollerar du lagringskontot för att se till att rätt händelser samlas in.

Vänligen öppna ett supportärendeom du har problem under installationen och konfigurationen. Välj Log Integration som den tjänst som du begär support för.

Kan jag använda Azure Log Integration för att integrera Network Watcher-loggar i mitt SIEM?

Azure Network Watcher genererar stora mängder loggningsinformation. Dessa loggar är inte avsedda att skickas till en SIEM. Det enda mål som stöds för Network Watcher-loggar är ett lagringskonto. Azure Log Integration stöder inte läsning av dessa loggar och gör dem tillgängliga för en SIEM.