Hantera klusteråtkomst

Viktig

Azure HDInsight på AKS drogs tillbaka den 31 januari 2025. Läs mer genom det här meddelandet.

Du måste migrera dina arbetsbelastningar till Microsoft Fabric- eller en motsvarande Azure-produkt för att undvika plötsliga uppsägningar av dina arbetsbelastningar.

Viktig

Den här funktionen är för närvarande i förhandsversion. De kompletterande användningsvillkoren för Förhandsversioner av Microsoft Azure innehåller fler juridiska villkor som gäller för Azure-funktioner som är i beta, förhandsversion eller på annat sätt ännu inte har släppts för allmänt bruk. Information om denna specifika förhandsversion finns i Azure HDInsight på AKS-förhandsinformation. Har du frågor eller funktionsförslag, skickar du en begäran till AskHDInsight- med detaljerna och följ oss för fler uppdateringar från Azure HDInsight Community.

Den här artikeln innehåller en översikt över de mekanismer som är tillgängliga för att hantera åtkomst för HDInsight på AKS-klusterpooler och kluster. Den beskriver också hur du tilldelar behörighet till användare, grupper, användartilldelad hanterad identitet och tjänstens huvudnamn för att ge åtkomst till klusterdataplanet.

När en användare skapar ett kluster har användaren behörighet att utföra åtgärderna med data som är tillgängliga för klustret. För att andra användare ska kunna köra frågor och jobb i klustret krävs dock åtkomst till klusterdataplanet.

Hantera klusterpool eller klusteråtkomst (kontrollplan)

Följande inbyggda roller för HDInsight på AKS och Azure är tillgängliga för att hantera klusterpoolen eller klusterresurserna.

| Roll | Beskrivning |

|---|---|

| Ägare | Ger fullständig åtkomst för att hantera alla resurser, inklusive möjligheten att tilldela roller i Azure RBAC. |

| Bidragsgivare | Ger fullständig åtkomst för att hantera alla resurser, men tillåter inte att du tilldelar roller i Azure RBAC. |

| Läsare | Visa alla resurser men tillåter inte att du gör några ändringar. |

| HDInsight på AKS-klusterpoolsadministratör | Ger fullständig åtkomst för att hantera en klusterpool, inklusive möjligheten att ta bort klusterpoolen. |

| HDInsight på AKS-klusteradministration | Ger fullständig åtkomst för att hantera ett kluster, inklusive möjligheten att ta bort klustret. |

Du kan använda bladet Åtkomstkontroll (IAM) för att hantera åtkomsten för klusterpoolens och kontrollplanet.

Se: Bevilja en användare åtkomst till Azure-resurser med hjälp av Azure-portalen – Azure RBAC.

Hantera klusteråtkomst (dataplan)

Med den här åtkomsten kan du utföra följande åtgärder:

- Visa kluster och hantera jobb.

- Alla övervaknings- och hanteringsåtgärder.

- Aktivera automatisk skalning och uppdatera antalet noder.

Åtkomsten är begränsad för:

- Borttagning av kluster.

Följande alternativ är tillgängliga för att tilldela behörighet till användare, grupper, användartilldelade hanterade identiteter och tjänstens huvudnamn för att ge åtkomst till klustrets dataplan:

Använda Azure-portalen

Hur man beviljar åtkomst

Följande steg beskriver hur du ger åtkomst till andra användare, grupper, användartilldelad hanterad identitet och tjänstens huvudnamn.

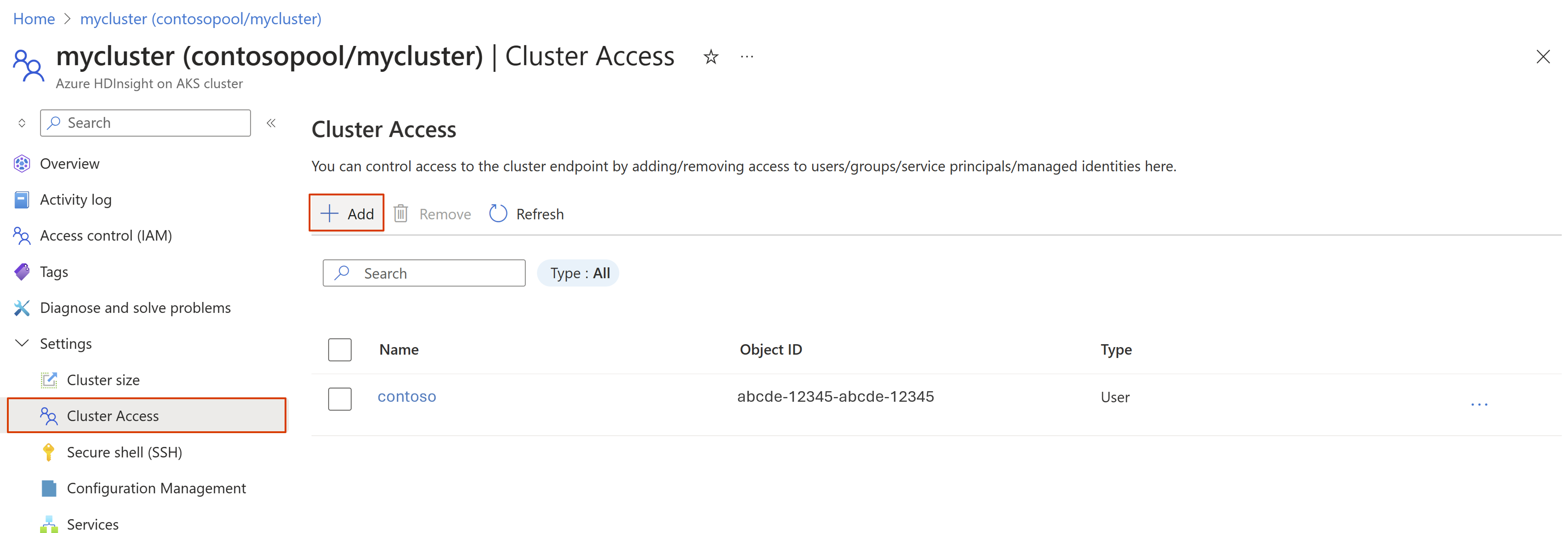

Gå till bladet Klusteråtkomst i klustret i Azure-portalen och klicka på Lägg till.

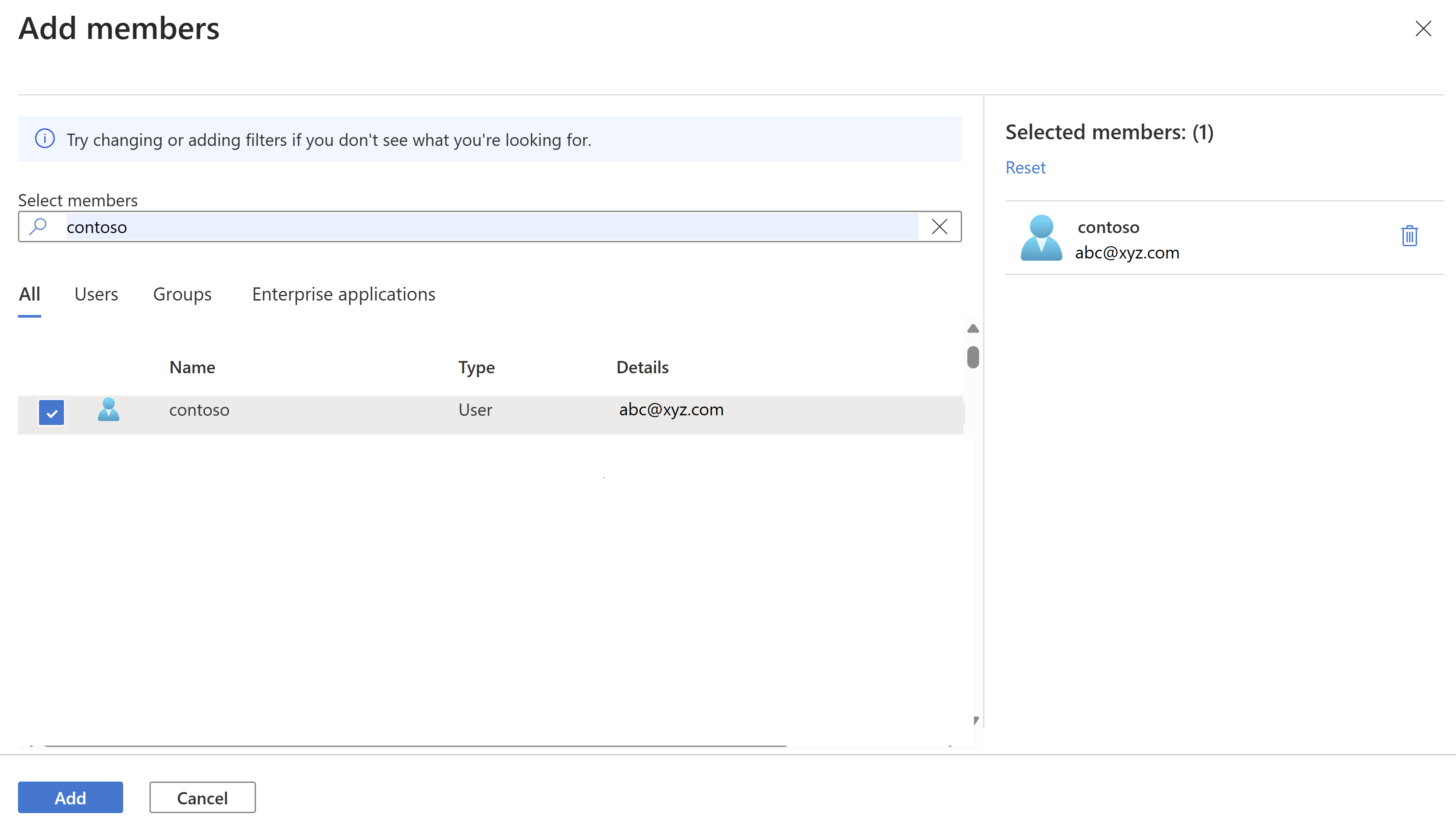

Sök efter den användar-/grupp-/användartilldelade hanterade identiteten/tjänstens huvudnamn för att bevilja åtkomst och klicka på Lägg till.

Ta bort åtkomst

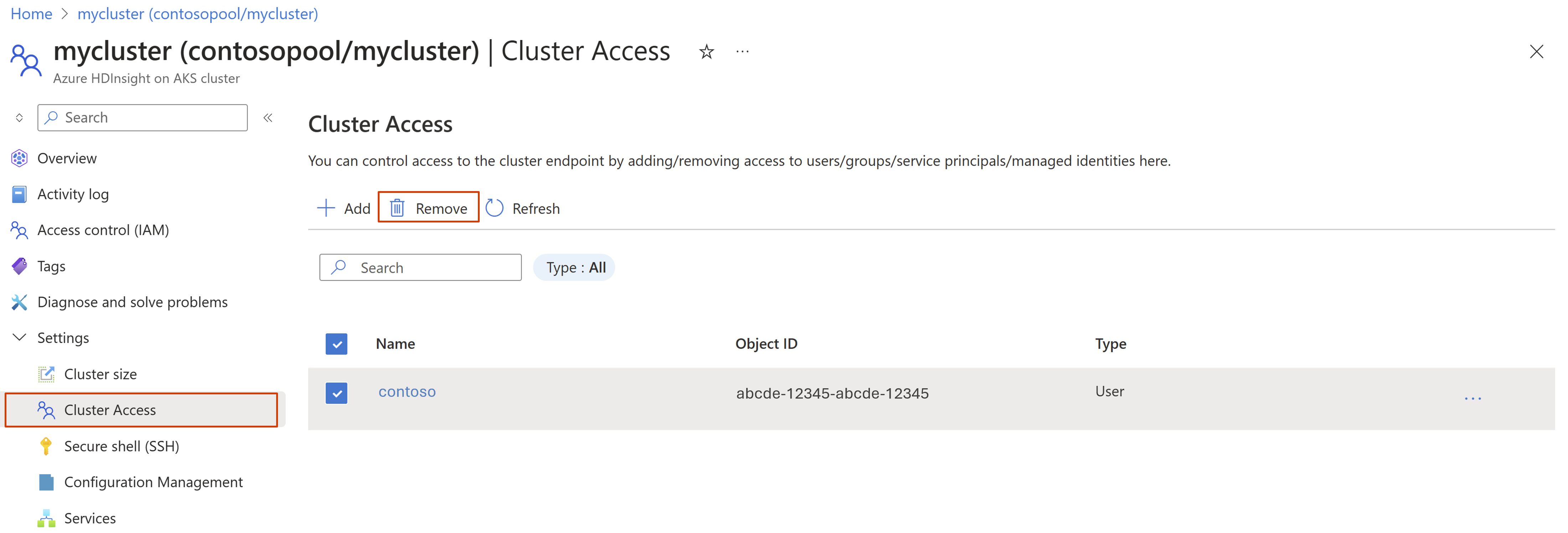

Välj vilka medlemmar som ska tas bort och klicka på Ta bort.

Använda ARM-mall

Förutsättningar

- En fungerande HDInsight på AKS-kluster.

- ARM-mall för din kluster.

- Kunskaper om ARM-mallredigering och distribution.

Följ stegen för att uppdatera authorizationProfile-objektet under clusterProfile i klustrets ARM-mall.

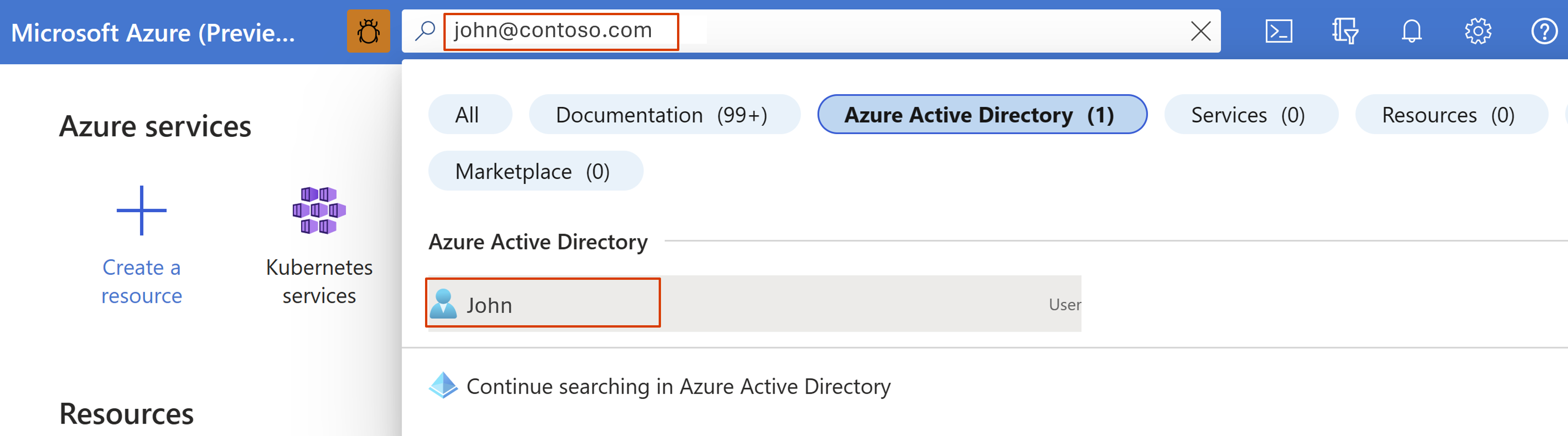

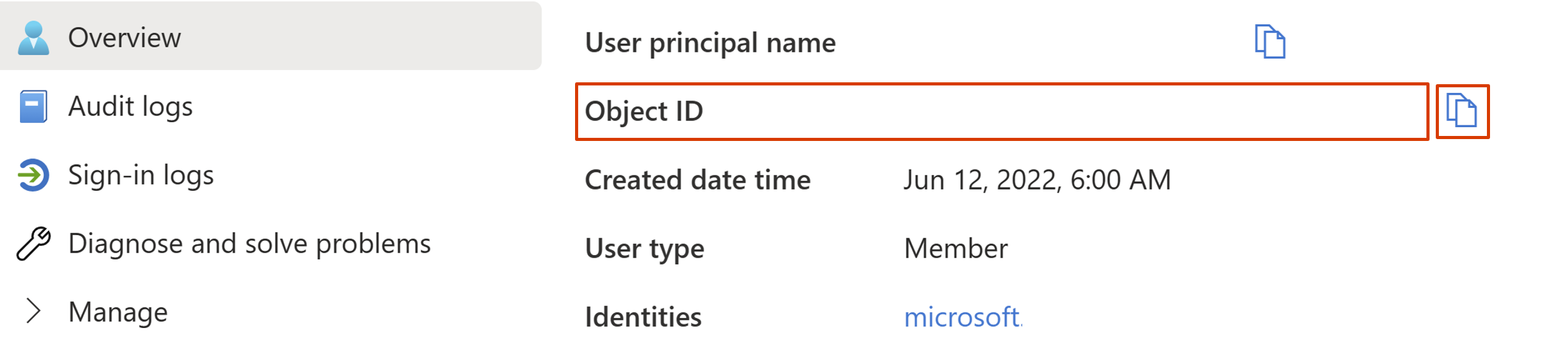

I sökfältet i Azure-portalen söker du efter användar-/grupp-/användartilldelad hanterad identitet/tjänstens huvudnamn.

Kopiera objekt-ID eller principal-ID.

Ändra

authorizationProfile-sektionen i din ARM-mall för klustret.Lägg till användar-/användartilldelad hanterad identitet/tjänstens huvudprincip Objekt-ID eller Principal-ID under

userIds-egenskapen.Lägg till objekt-ID för grupper under egenskapen

groupIds."authorizationProfile": { "userIds": [ "abcde-12345-fghij-67890", "a1b1c1-12345-abcdefgh-12345" ], "groupIds": [] },

Distribuera den uppdaterade ARM-mallen för att återspegla ändringarna i klustret. Lär dig hur du distribuerar en ARM-mall.