Konfigurera Power BI-rapportserver med Microsoft Entra-programproxy

I den här artikeln beskrivs hur du använder Microsoft Entra-programproxy för att ansluta till Power BI-rapportserver och SQL Server Reporting Services (SSRS) 2016 och senare. Genom den här integreringen kan användare som är borta från företagsnätverket komma åt sina Power BI-rapportserver- och Reporting Services-rapporter från sina klientwebbläsare och skyddas av Microsoft Entra-ID. Läs mer om fjärråtkomst till lokala program via Microsoft Entra-programproxy.

Miljöinformation

Vi använde dessa värden i exemplet vi skapade.

- Domän: umacontoso.com

- Power BI-rapportserver: PBIRSAZUREAPP.umacontoso.com

- SQL Server-datakälla: SQLSERVERAZURE.umacontoso.com

Konfigurera Power BI-rapportserver

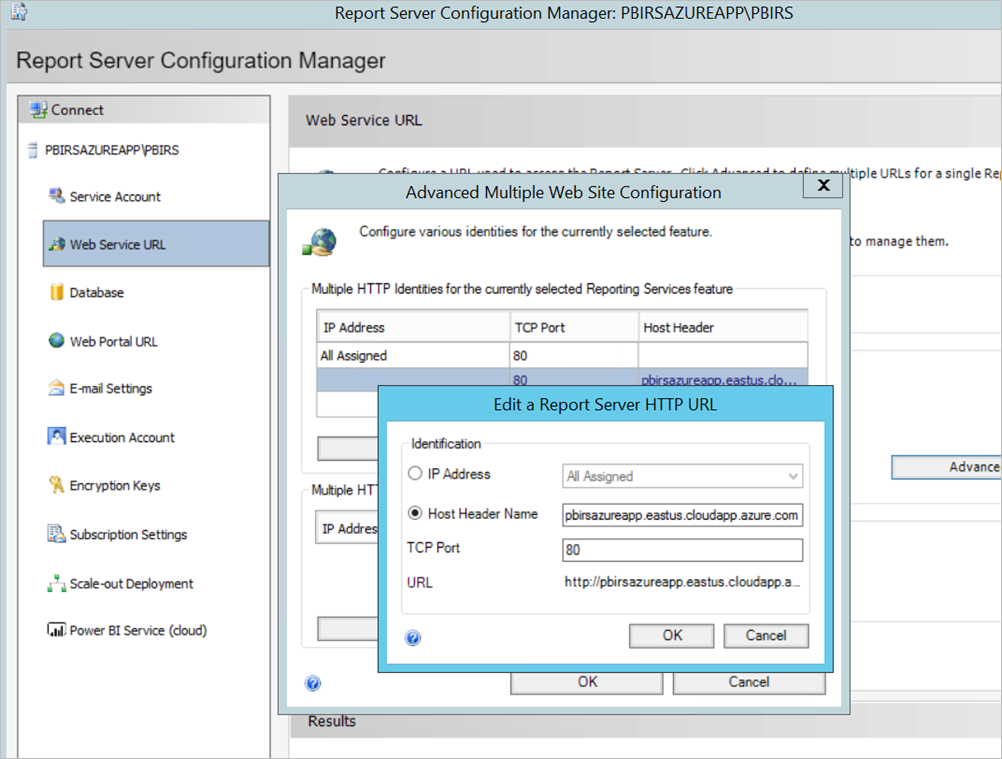

När du har installerat Power BI-rapportserver (förutsatt att det finns en virtuell Azure-dator) konfigurerar du url:erna för Power BI-rapportserver-webbtjänsten och webbportalen med hjälp av följande steg:

Skapa regler för inkommande och utgående trafik på den virtuella datorns brandvägg för port 80 (port 443 om du har konfigurerat https-URL:er). Skapa även regler för inkommande och utgående trafik för virtuella Azure-datorer från Azure Portal för TCP-protokollet – port 80.

DNS-namnet som konfigurerats för den virtuella datorn i vår miljö är

pbirsazureapp.eastus.cloudapp.azure.com.Konfigurera den Power BI-rapportserver externa webbtjänsten och url:en för webbportalen genom att välja knappen Lägg till på fliken >>Avancerat Välj värdhuvudnamn och lägga till värdnamnet (DNS-namn) som du ser här.

Vi utförde föregående steg för både webbtjänst- och webbportalavsnittet och registrerade URL:er i rapportserverns Configuration Manager:

https://pbirsazureapp.eastus.cloudapp.azure.com/ReportServerhttps://pbirsazureapp.eastus.cloudapp.azure.com/Reports

I Azure Portal ser vi två IP-adresser för den virtuella datorn i nätverksavsnittet

- Offentlig IP-adress.

- Privat IP-adress.

Den offentliga IP-adressen används för åtkomst utanför den virtuella datorn.

Därför har vi lagt till värdfilposten på den virtuella datorn (Power BI-rapportserver) för att inkludera den offentliga IP-adressen och värdnamnet

pbirsazureapp.eastus.cloudapp.azure.com.Observera att vid omstart av den virtuella datorn kan den dynamiska IP-adressen ändras och du kan behöva lägga till rätt IP-adress igen i värdfilen. För att undvika detta kan du ange den offentliga IP-adressen till statisk i Azure Portal.

Webbadresserna till webbtjänsten och webbportalen bör vara tillgängliga när du har gjort ovanstående ändringar.

Vid åtkomst till URL:en

https://pbirsazureapp.eastus.cloudapp.azure.com/ReportServerpå servern uppmanas vi att ange autentiseringsuppgifter tre gånger och se en tom skärm.Lägg till följande registerpost:

HKEY\_LOCAL\_MACHINE \SYSTEM\CurrentControlset\Control \Lsa\ MSV1\_0RegisternyckelLägg till ett nytt värde

BackConnectionHostNames, ett värde med flera strängar och ange värdnamnetpbirsazureapp.eastus.cloudapp.azure.com.

Därefter kan vi också komma åt URL:erna på servern.

Konfigurera Power BI-rapportserver att fungera med Kerberos

1. Konfigurera autentiseringstypen

Vi måste konfigurera autentiseringstypen för rapportservern för att tillåta Kerberos-begränsad delegering. Den här konfigurationen görs i filen rsreportserver.config .

I filen rsreportserver.config hittar du avsnittet Authentication/AuthenticationTypes .

Vi vill se till att RSWindowsNegotiate visas och är först i listan över autentiseringstyper. Den bör se ut ungefär så här:

<AuthenticationTypes>

<RSWindowsNegotiate/>

</AuthenticationTypes>

Om du måste ändra konfigurationsfilen stoppar och startar du om rapportservertjänsten från Report Server Configuration Manager för att se till att ändringarna börjar gälla.

2. Registrera tjänstens huvudnamn (SPN)

Öppna kommandotolken som administratör och utför följande steg.

Registrera följande SPN under kontot Power BI-rapportserver tjänstkontot med hjälp av följande kommandon

setspn -s http/ Netbios name\_of\_Power BI Report Server\_server<space> Power BI Report Server\_ServiceAccount

setspn -s http/ FQDN\_of Power BI Report Server\_server<space> Power BI Report Server\_ServiceAccount

Registrera följande SPN under SQL Server-tjänstkontot med hjälp av följande kommandon (för en standardinstans av SQL Server):

setspn -s MSSQLSVC/FQDN\_of\_SQL\_Server: 1433 (PortNumber) <SQL service service account>

setspn -s MSSQLSVC/FQDN\_of\_SQL\_Server<SQL service service account>

3. Konfigurera delegeringsinställningar

Vi måste konfigurera delegeringsinställningarna för rapportserverns tjänstkonto.

Öppna Active Directory-användare och datorer.

Öppna egenskaperna för rapportservertjänstkontot i Active Directory - användare och datorer.

Vi vill konfigurera begränsad delegering med protokollöverföring. Med begränsad delegering måste vi vara tydliga med vilka tjänster vi vill delegera till.

Högerklicka på rapportserverns tjänstkonto och välj Egenskaper.

Välj fliken Delegering .

Välj Lita på den här användaren för delegering till endast angivna tjänster.

Välj Använd valfritt autentiseringsprotokoll.

Under De tjänster som det här kontot kan presentera delegerade autentiseringsuppgifter till väljer du Lägg till.

I den nya dialogrutan väljer du Användare eller Datorer.

Ange tjänstkontot för SQL Server-tjänsten och välj OK.

Det börjar med MSSQLSVC.

Lägg till SPN:erna.

Välj OK. Du bör nu se SPN i listan.

De här stegen hjälper dig att konfigurera Power BI-rapportserver att fungera med Kerberos-autentiseringsmekanismen och få testanslutningen till datakällan att fungera på den lokala datorn.

Konfigurera Microsoft Entra-programproxyanslutning

Se artikeln för konfiguration som rör anslutningsappen för programproxy

Vi installerade programproxyanslutningsappen på Power BI-rapportserver, men du kan konfigurera den på en separat server och se till att delegeringen är korrekt konfigurerad.

Kontrollera att anslutningsappen är betrodd för delegering

Kontrollera att anslutningsappen är betrodd för delegering till det SPN som lagts till i rapportserverns programpoolskonto.

Konfigurera Kerberos-begränsad delegering (KCD) så att Microsoft Entra-programproxytjänsten kan delegera användaridentiteter till rapportserverns programpoolskonto. Konfigurera KCD genom att aktivera anslutningsappen för programproxy för att hämta Kerberos-biljetter för dina användare som har autentiserats i Microsoft Entra-ID. Sedan skickar servern kontexten till målprogrammet, eller Power BI-rapportserver i det här fallet.

Om du vill konfigurera KCD upprepar du följande steg för varje anslutningsdator.

- Logga in på en domänkontrollant som domänadministratör och öppna sedan Active Directory - användare och datorer.

- Leta reda på datorn som anslutningsappen körs på.

- Dubbelklicka på datorn och välj sedan fliken Delegering .

- Ange delegeringsinställningarna till Lita på den här datorn för delegering endast till de angivna tjänsterna. Välj sedan Använd valfritt autentiseringsprotokoll.

- Välj Lägg till och sedan Användare eller Datorer.

- Ange det tjänstkonto som du använder för Power BI-rapportserver. Det här kontot är det som du har lagt till SPN i i rapportserverkonfigurationen.

- Klicka på OK.

- Spara ändringarna genom att klicka på OK igen.

Publicera via Microsoft Entra-programproxy

Nu är du redo att konfigurera Microsoft Entra-programproxy.

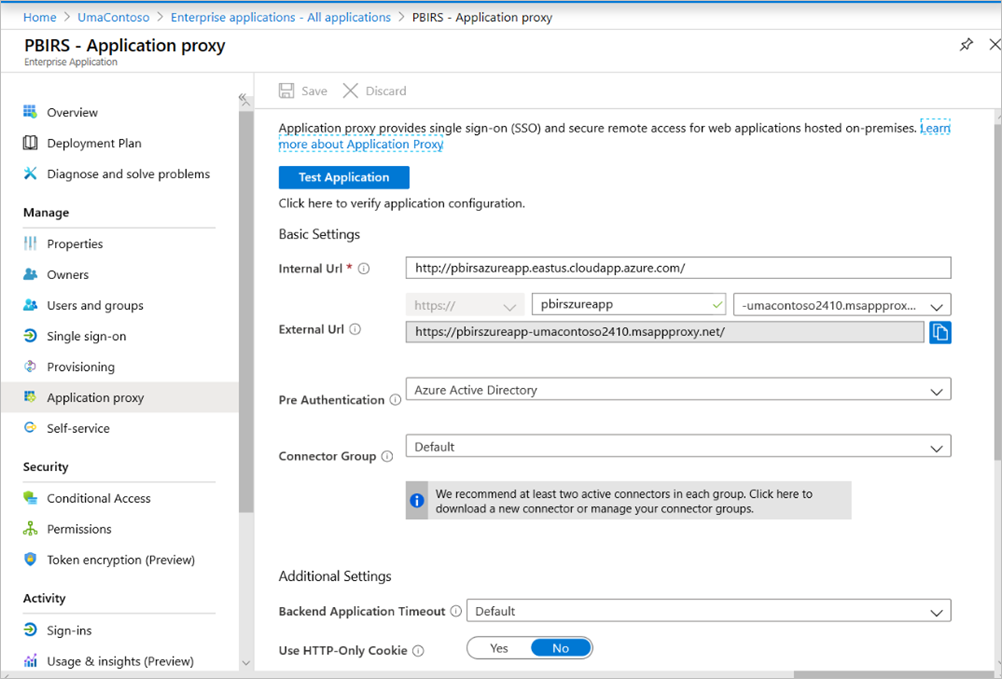

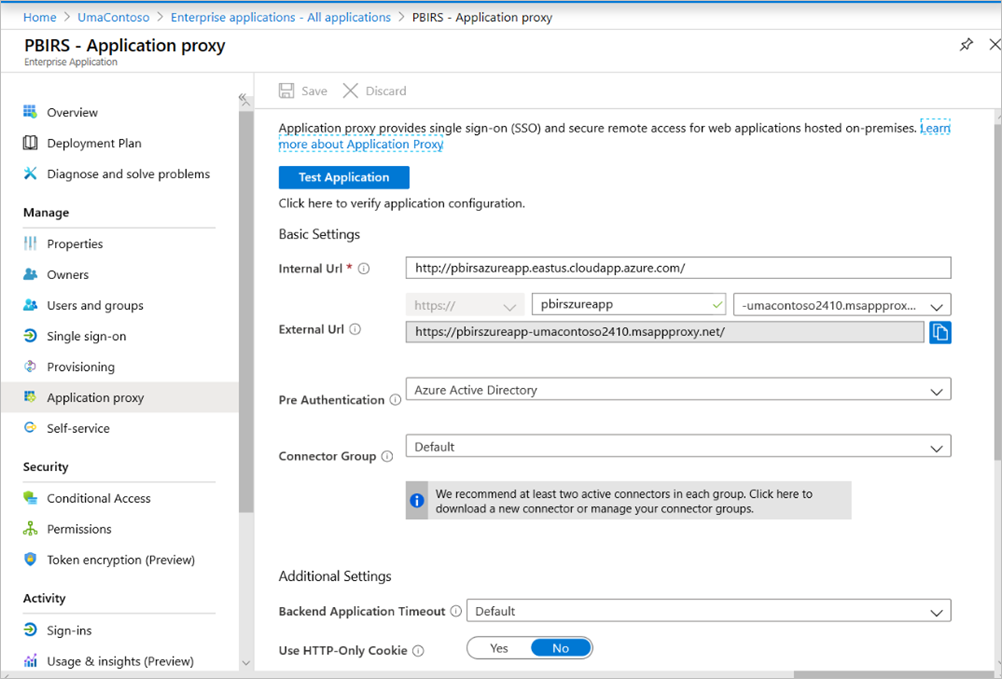

Publicera Power BI-rapportserver via programproxy med följande inställningar. Stegvisa instruktioner för hur du publicerar ett program via programproxy finns i Lägga till en lokal app i Microsoft Entra-ID.

Intern URL : Ange URL:en till rapportservern som anslutningsappen kan nå i företagsnätverket. Kontrollera att den här URL:en kan nås från servern som anslutningsappen är installerad på. Bästa praxis är att använda en toppnivådomän, till exempel för att undvika problem med undersökvägar som

https://servername/publicerats via programproxy. Använd till exempelhttps://servername/och intehttps://servername/reports/ellerhttps://servername/reportserver/. Vi har konfigurerat vår miljö medhttps://pbirsazureapp.eastus.cloudapp.azure.com/.Kommentar

Vi rekommenderar att du använder en säker HTTPS-anslutning till rapportservern. Mer information finns i Konfigurera SSL-anslutningar på en rapportserver i inbyggt läge.

Extern URL : Ange den offentliga URL som Power BI-mobilappen ska ansluta till. Det kan till exempel se ut som

https://reports.contoso.comom en anpassad domän används. Om du vill använda en anpassad domän laddar du upp ett certifikat för domänen och pekar en DNS-post på standarddomänen msappproxy.net för ditt program. Detaljerade steg finns i Arbeta med anpassade domäner i Microsoft Entra-programproxy.

Vi har konfigurerat att den externa URL:en ska vara https://pbirsazureapp-umacontoso2410.msappproxy.net/ för vår miljö.

- Förautentiseringsmetod: Microsoft Entra-ID.

- Anslutningsgrupp: Standard.

Vi har inte gjort några ändringar i avsnittet Ytterligare inställningar . Den är konfigurerad för att fungera med standardalternativen.

Viktigt!

När du konfigurerar programproxyn bör du tänka på att egenskapen Timeout för serverdelsprogram är inställd på Standard (85 sekunder). Om du har rapporter som tar längre tid än 85 sekunder att köra anger du den här egenskapen till Long (180 sekunder), vilket är det högsta möjliga timeout-värdet. När de har konfigurerats för Long måste alla rapporter slutföras inom 180 sekunder eller så överskrider de tidsgränsen och resulterar i ett fel.

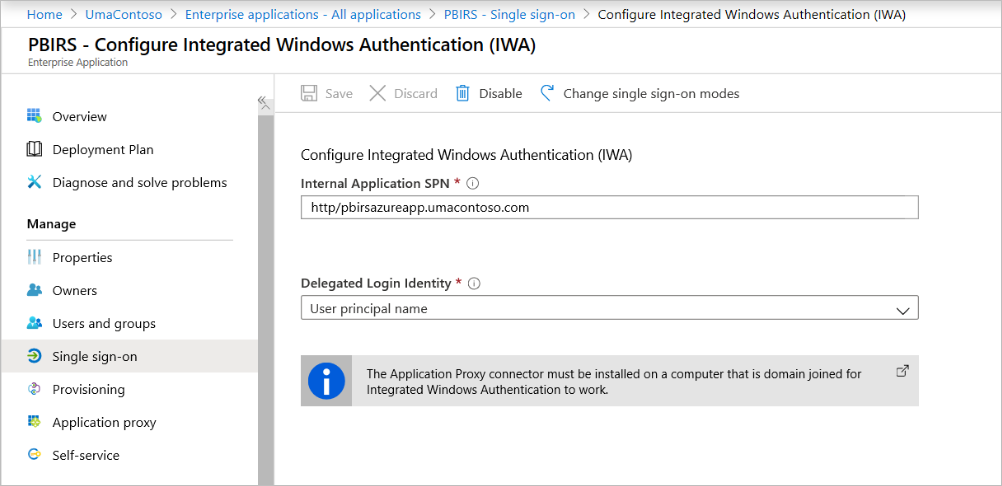

Konfigurera enkel inloggning

När appen har publicerats konfigurerar du inställningarna för enkel inloggning med följande steg:

På programsidan i portalen väljer du Enkel inloggning.

För Läge för enkel inloggning väljer du Integrerad Windows-autentisering.

Ange internt program-SPN till det värde som du angav tidigare. Du kan identifiera det här värdet med hjälp av följande steg:

- Prova att köra en rapport eller utföra en testanslutning till datakällan så att en Kerberos-biljett skapas.

- När du har kört rapporten/testanslutningen öppnar du kommandotolken och kör kommandot:

klist. I resultatavsnittet bör du se ett ärende medhttp/SPN. Om det är samma som det SPN som du har konfigurerat med Power BI-rapportserver använder du det SPN:t i det här avsnittet.

Välj den delegerade inloggningsidentiteten för anslutningsappen som ska användas för dina användares räkning. Mer information finns i Arbeta med olika lokala identiteter och molnidentiteter.

Vi rekommenderar att du använder användarens huvudnamn. I vårt exempel konfigurerade vi det så att det fungerade med alternativet Användarens huvudnamn :

Klicka på Spara för att spara ändringarna.

Slutför konfigurationen av programmet

Slutför konfigurationen av programmet genom att gå till avsnittet Användare och grupper och tilldela användare åtkomst till det här programmet.

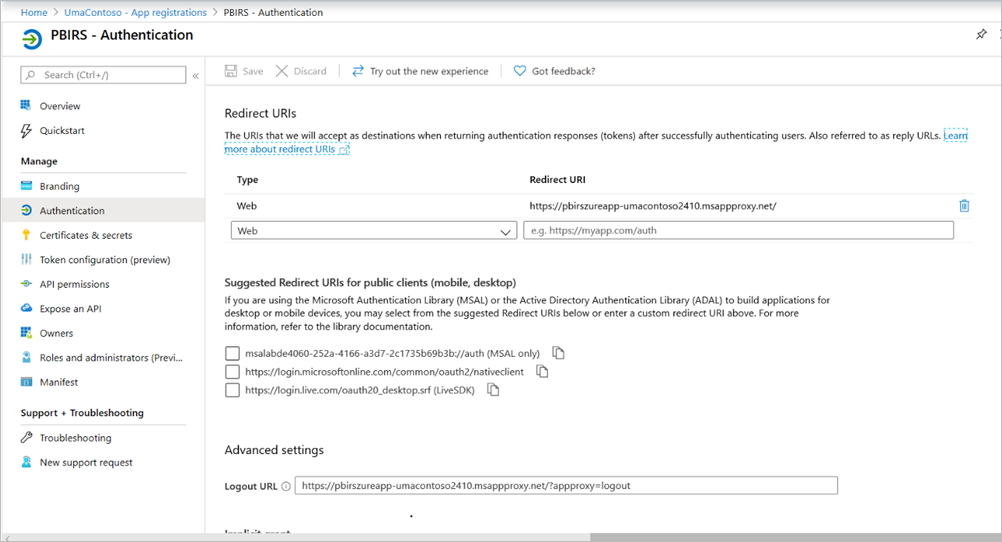

Konfigurera avsnittet Autentisering i Appregistrering för Power BI-rapportserver-programmet enligt följande för omdirigerings-URL:er och avancerade inställningar:

- Skapa en ny omdirigerings-URL och konfigurera den med typwebb = - och omdirigerings-URI =

https://pbirsazureapp-umacontoso2410.msappproxy.net/ - I avsnittet Avancerade inställningar konfigurerar du utloggnings-URL :en till

https://pbirsazureapp-umacontoso2410.msappproxy.net/?Appproxy=logout

- Skapa en ny omdirigerings-URL och konfigurera den med typwebb = - och omdirigerings-URI =

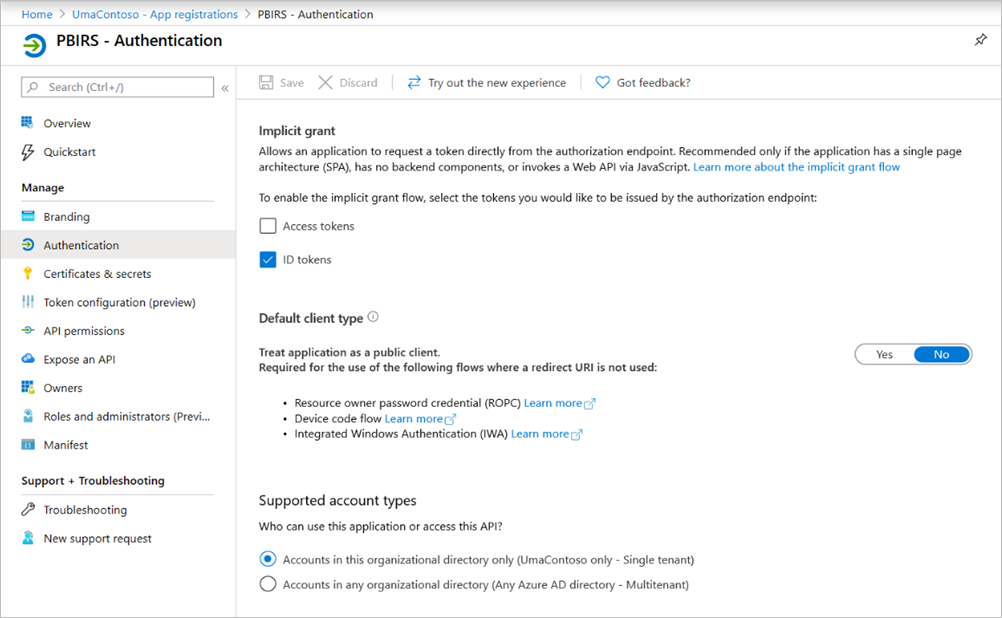

Fortsätt att konfigurera avsnittet Autentisering i Appregistrering för Power BI-rapportserver-programmet enligt följande för implicit beviljande, standardklienttyp och kontotyper som stöds:

- Ange Implicit beviljande till ID-token.

- Ange Standardklienttyp till Nej.

- Ange Kontotyper som stöds till Endast konton i den här organisationskatalogen (endast UmaContoso – enskild klient).

När enkel inloggning har konfigurerats och URL:en

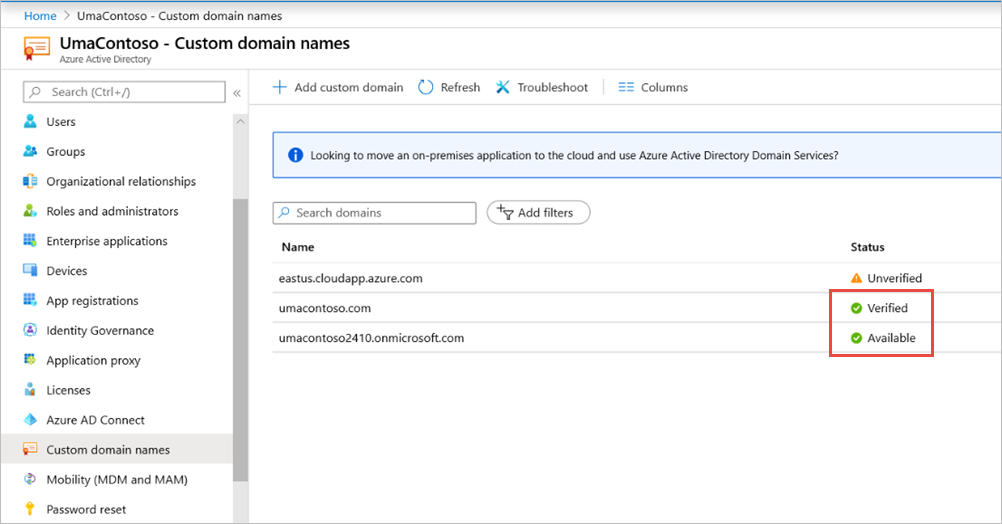

https://pbirsazureapp-umacontoso2410.msappproxy.netfungerar måste vi se till att kontot som vi loggar in med synkroniseras med det konto som behörigheterna finns i Power BI-rapportserver.Först måste vi konfigurera den anpassade domän som vi planerar att använda vid inloggningen och sedan kontrollera att den är verifierad

I det här fallet köpte vi en domän med namnet umacontoso.com och konfigurerade DNS-zonen med posterna. Du kan också prova att använda domänen

onmicrosoft.comoch synkronisera den med lokal AD.Se artikeln Självstudie: Mappa ett befintligt anpassat DNS-namn till Azure App Service som referens.

När du har verifierat DNS-posten för den anpassade domänen bör du kunna se statusen Verifierad som motsvarar domänen från portalen.

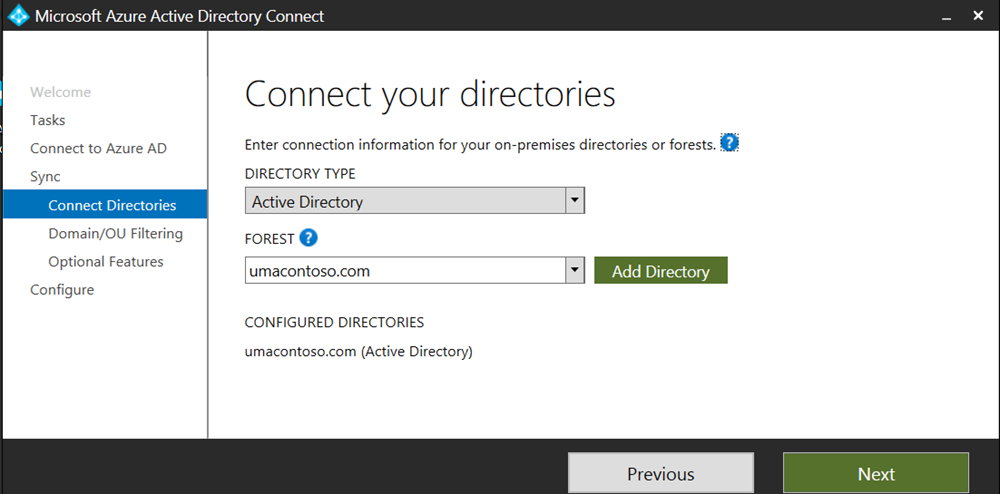

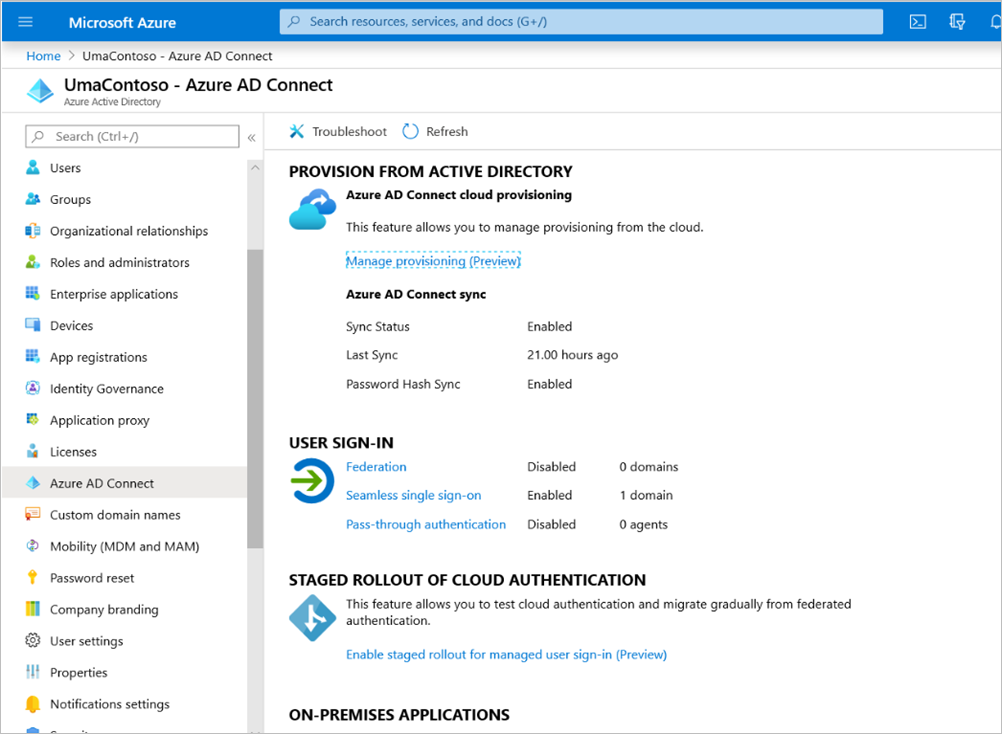

Installera Microsoft Entra Connect på domänkontrollantservern och konfigurera den så att den synkroniseras med Microsoft Entra-ID.

När Microsoft Entra-ID:t har synkroniserats med lokal AD ser vi följande status från Azure Portal:

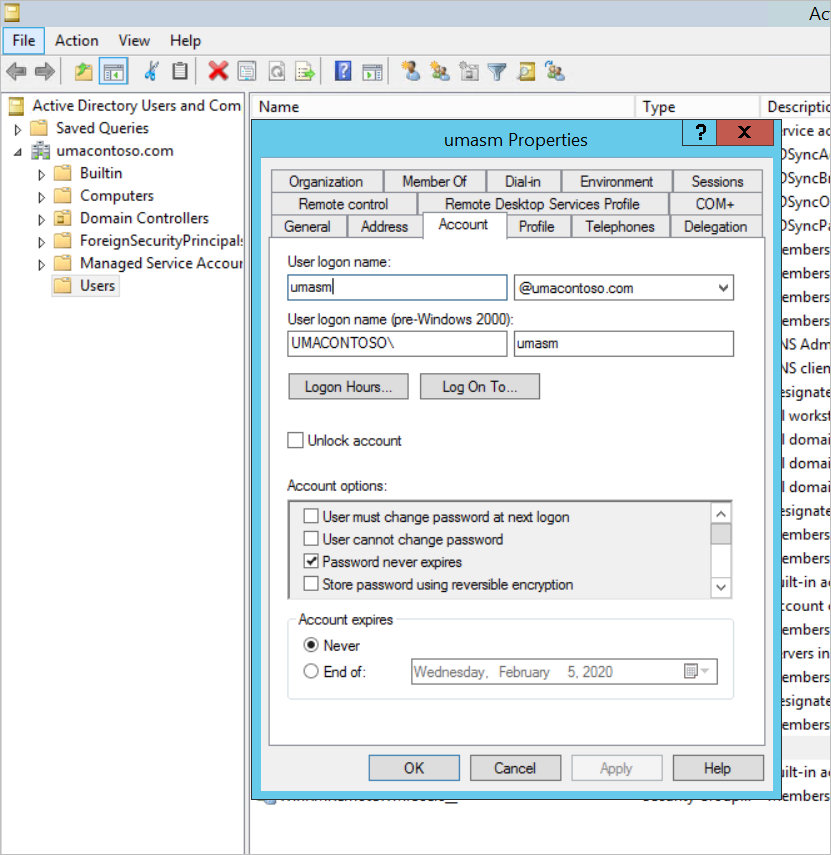

När synkroniseringen är klar öppnar du även AD-domänerna och förtroendena på domänkontrollanten. Högerklicka på Active Directory-domän och förtroendeegenskaper > och lägg till UPN. I vår miljö

umacontoso.comär den anpassade domän som vi har köpt.När du har lagt till UPN bör du kunna konfigurera användarkontona med UPN så att Microsoft Entra-kontot och det lokala AD-kontot är anslutna och att token identifieras under autentiseringen.

AD-domännamnet visas i listrutan i avsnittet Användarinloggningsnamn när du har slutfört föregående steg. Konfigurera användarnamnet och välj domänen i listrutan i avsnittet Användarinloggningsnamn i AD-användaregenskaperna.

När AD-synkroniseringen har slutförts visas det lokala AD-kontot i Azure Portal under avsnittet Användare och grupper i programmet. Källan för kontot är Windows Server AD.

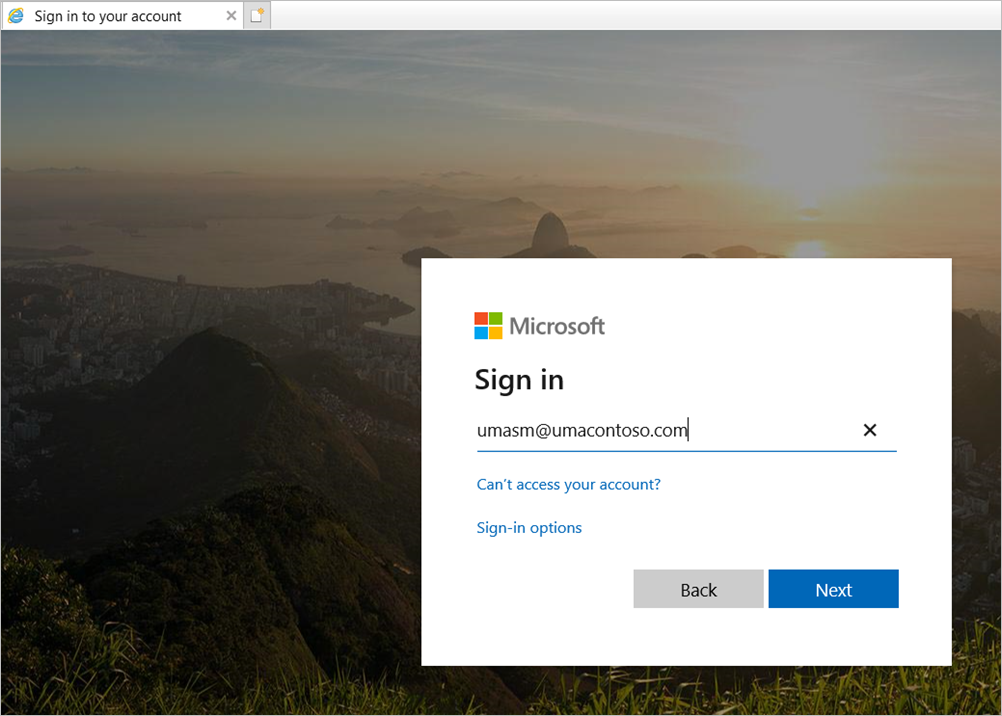

Att logga in med

umasm@umacontoso.commotsvarar att använda Windows-autentiseringsuppgifternaUmacontoso\umasm.De här föregående stegen gäller om du har konfigurerat lokal AD och planerar att synkronisera den med Microsoft Entra-ID.

Lyckad inloggning efter att ovanstående steg har implementerats:

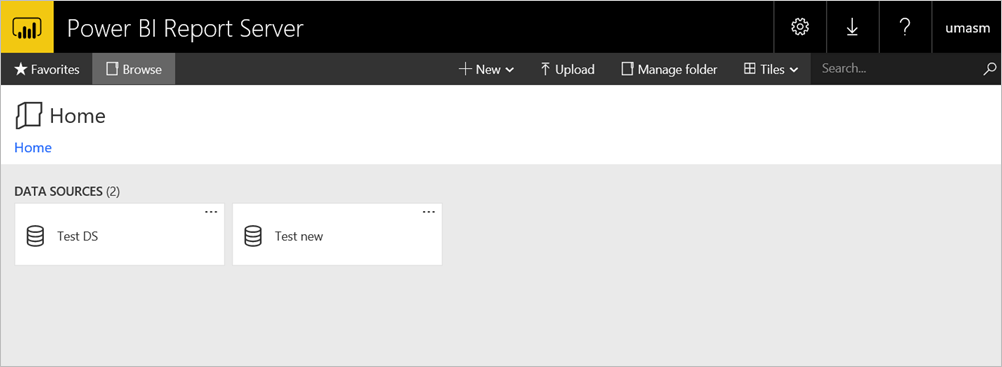

Följt av visning av webbportalen:

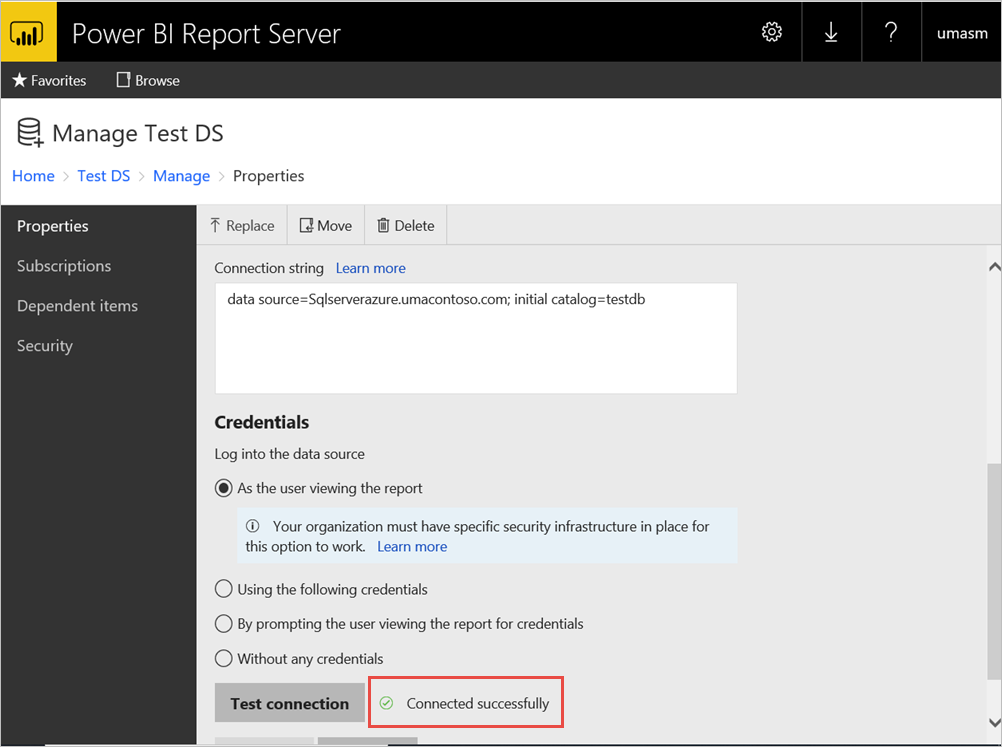

Med en lyckad testanslutning till datakällan med Kerberos som autentisering:

Åtkomst från Power BI-mobilappar

Konfigurera programregistreringen

Innan Power BI-mobilappen kan ansluta och komma åt Power BI-rapportserver måste du konfigurera den programregistrering som skapades automatiskt åt dig i Publicera via Microsoft Entra-programproxy tidigare i den här artikeln.

Kommentar

Om du använder principer för villkorlig åtkomst som kräver att Power BI-mobilappen är en godkänd klientapp kan du inte använda Microsoft Entra-programproxy för att ansluta Power BI-mobilappen till Power BI-rapportserver.

På sidan Översikt över Microsoft Entra-ID väljer du Appregistreringar.

På fliken Alla program söker du efter det program som du skapade för Power BI-rapportserver.

Välj programmet och välj sedan Autentisering.

Lägg till följande omdirigerings-URI:er baserat på vilken plattform du använder.

När du konfigurerar appen för Power BI Mobile iOS lägger du till följande omdirigerings-URI:er av typen Offentlig klient (mobil och skrivbord):

msauth://code/mspbi-adal%3a%2f%2fcom.microsoft.powerbimobilemsauth://code/mspbi-adalms%3a%2f%2fcom.microsoft.powerbimobilemsmspbi-adal://com.microsoft.powerbimobilemspbi-adalms://com.microsoft.powerbimobilems

När du konfigurerar appen för Power BI Mobile Android lägger du till följande omdirigerings-URI:er av typen Offentlig klient (mobil och skrivbord):

urn:ietf:wg:oauth:2.0:oobmspbi-adal://com.microsoft.powerbimobilemsauth://com.microsoft.powerbim/g79ekQEgXBL5foHfTlO2TPawrbI%3Dmsauth://com.microsoft.powerbim/izba1HXNWrSmQ7ZvMXgqeZPtNEU%3D

När du konfigurerar appen för både Power BI Mobile iOS och Android lägger du till följande omdirigerings-URI av typen Offentlig klient (mobil och skrivbord) i listan över omdirigerings-URI:er som konfigurerats för iOS:

urn:ietf:wg:oauth:2.0:oob

Viktigt!

Omdirigerings-URI:erna måste läggas till för att programmet ska fungera korrekt.

Ansluta från Power BI-mobilappar

- I Power BI-mobilappen ansluter du till rapportserverinstansen. Om du vill ansluta anger du den externa URL:en för programmet som du publicerade via Programproxy.

- Välj Anslut. Du dirigeras till inloggningssidan för Microsoft Entra.

- Ange giltiga autentiseringsuppgifter för användaren och välj Logga in. Du ser elementen från rapportservern.

Relaterat innehåll

- Ansluta till rapportservern och SSRS från Power BI-mobilappar

- Aktivera fjärråtkomst till Power BI Mobile med Microsoft Entra-programproxy

Har du fler frågor? Prova att fråga Power BI Community