Skapa en autentiseringsuppgift för Azure Key Vault

Med sidan Autentiseringsuppgifter i Power Automate kan du skapa, redigera och dela inloggningsuppgifter med hjälp av Azure Key Vault och använda dem i datorflödesanslutningar.

Du kan också skapa autentiseringsuppgifter med CyberArk® (förhandsversion).

Viktigt

- För närvarande är den här funktionen inte tillgänglig för statliga moln från USA.

Förutsättningar

Autentiseringsuppgifter använder hemligheter som lagras i Azure Key Vault. Om du vill skapa autentiseringsuppgifter måste administratören först konfigurera Azure Key Vault.

Kort sagt måste administratören säkerställa:

- Microsoft Power Platform resursleverantör registreras av Azure-prenumeration.

- Det finns ett Azure Key Vault som innehåller de hemligheter som ska användas i autentiseringsuppgifterna.

- Dataverse huvudkonto för tjänsten har behörighet att använda hemligheterna.

- Användare som skapar miljövariabeln har lämpliga behörigheter till Azure Key Vault-resursen.

- Power Automate-miljön och och Azure-prenumerationen måste finnas på samma klientorganisation.

Konfigurera Azure Key Vault enligt anvisningarna i Konfigurera Azure Key Vault.

Certifikatbaserad autentisering (förhandsversion)

Microsoft Entra ID-certifikatbaserad autentisering är en enfaktorautentisering som gör att du kan uppfylla kraven för multifaktorautentisering (MFA). Istället för att använda lösenordsbaserad autentisering kan du använda certifikatbaserad autentisering (CBA), som verifierar din identitet baserat på digitala certifikat.

För att använda CBA följer du stegen i Konfigurera serverbaserad autentisering. Annars börjar du skapa en autentiseringsuppgift.

Skapa en autentiseringsuppgift

För att uppdatera dina autentiseringsuppgifter:

Gå till sidan Autentiseringsuppgifter. Om du inte ser sidan Autentiseringsuppgifter följer du dessa steg:

- Markera Fler i det vänstra navigeringsfältet och välj Upptäck alla.

- Under Data, välj Autentiseringsuppgifter. Du kan fästa sidan i den vänstra navigeringen för att göra den mer tillgänglig.

På sidan Autentiseringsuppgifter skapar du dina första autentiseringsuppgifter genom att välja Ny autentiseringsuppgift.

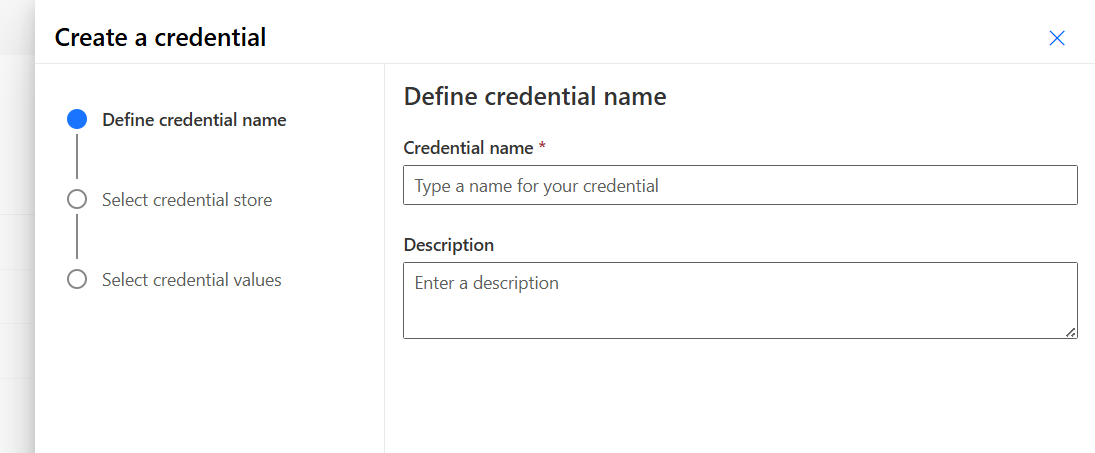

Definiera namn på autentiseringsuppgifter

Ange följande information för att skapa en din egen autentiseringsuppgift:

- Namn på autentiseringsuppgift: Ange ett namn för autentiseringsuppgifter

- Beskrivning: (valfritt)

Välj lager för autentiseringsuppgifter

- När du har valt Nästa måste du välja Azure Key Vault som ett lager för autentiseringsuppgifter.

- Välj Anslutning som plats där autentiseringsuppgifterna ska användas. Det går inte att använda autentiseringsuppgifter i datorflödet med Azure Key Vault ännu.

- Välj Azure Key Vault som typen av lager för autentiseringsuppgifter och välj sedan Nästa.

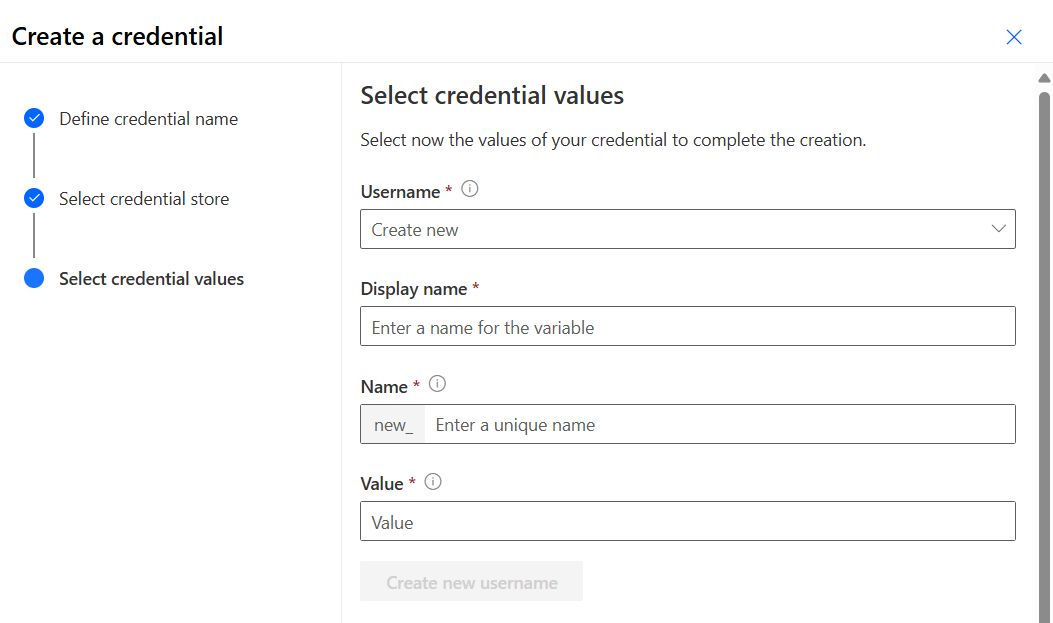

Välj värden på autentiseringsuppgifter

I guidens sista steg ska du välja värden för autentiseringsuppgifter. Med Azure Key Vault finns det två typer av autentiseringar som stöds:

- Användarnamn och lösenord: Hemligheten som lagras i valvet är ett lösenord.

- Certifikatbaserad autentisering: Hemligheten som lagras i valvet är ett certifikat.

- Användarnamn: Välj användarnamn med listrutan. Om du inte har miljövariabler väljer du Ny:

Visningsnamn. Ange ett namn för miljövariabeln.

Namn. Det unika namnet genereras automatiskt från visningsnamn, men du kan ändra det.

Värde. Fyll i namnet på användaren. Ange användarnamn för lokala användare. För domänanvändare, tillhandahåll

<DOMAIN\username>eller<username@domain.com>.

Obs

Användarnamn för inloggningssuppgifter är en variabel i textmiljön. Du kan också skapa en textvariabel från lösningssidan och välja den som användarnamn.

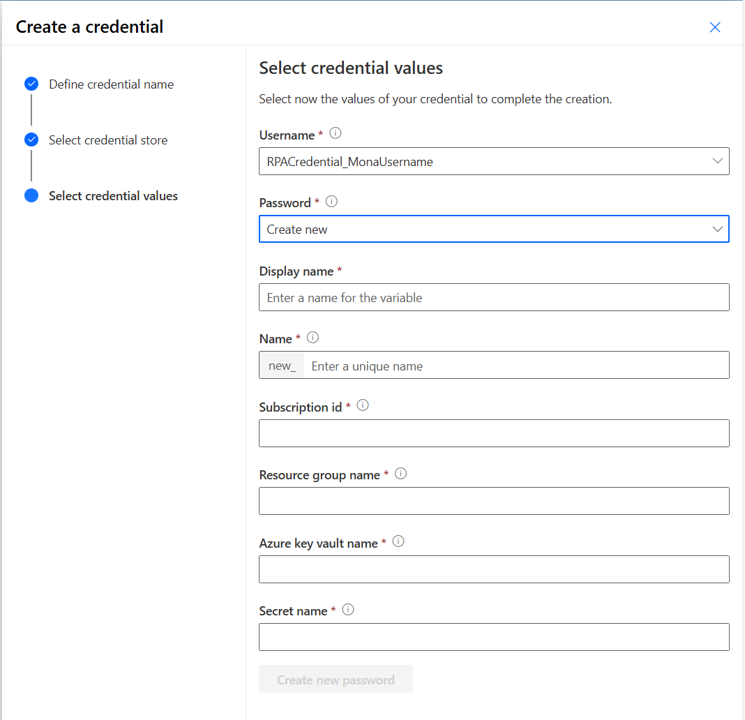

- Lösenord: Välj lösenord med listrutan. Om du inte har variabler för hemlig miljö väljer du Ny:

- Visningsnamn. Ange ett namn för miljövariabeln.

- Namn. Det unika namnet genereras automatiskt från visningsnamn, men du kan ändra det.

- Prenumerations-ID. Det Azure-prenumerations-ID som är associerat med nyckelvalvet.

- Resursgruppnamn. Azure-resursgruppen där nyckelvalvet som innehåller hemligheten finns.

- Namn på Azure Key Vault. Namnet på nyckelvalvet som innehåller hemligheten.

- Hemligt namn. Namnet på hemligheten som finns i Azure Key Vault.

Obs

Prenumerations-ID, resursgruppnamn och namn på nyckelvalv finns på Azure-portalsidan Översikt i nyckelvalvet. Namnet på hemligheten finns på nyckelvalvssidan i Azure-portalen genom att välja Hemligheter under Inställningar. Valideringen av användaråtkomsten för hemligheten utförs i bakgrunden. Om användaren inte har minst läsbehörighet visas detta valideringsfel: Variabeln sparades inte korrekt. Användaren har inte behörighet att läsa hemligheter från "Azure Key Vault-sökvägen". Lösenord använder variabler för hemliga miljöer. Du kan också skapa en hemlighetsvariabel från lösningssidan och välja den som lösenord.

Välj den autentisering du vill ta bort i listan

Obs! Autentiseringsuppgifter stöds bara i datorflödesanslutningar för tillfället.

Du kan nu använda dina autentiseringsuppgifter i en autentiseringsuppgifter i datorflödesanslutningar

Visa var hemligheter används

Från sidan Lösningar kan du hämta alla beroenden av hemliga miljövariabler. På så sätt får du en bättre bild av var dina Azure Key Vault-hemligheter används innan du redigerar dem.

- Välj en miljövariabel.

- Välj det avancerade alternativet och välj Visa beroenden.

- Du kan se:

- Autentiseringsuppgifterna som använder den här miljövariabeln.

- Anslutningarna som använder den här miljövariabeln.

Dela en autentiseringsuppgifter

Du kan dela de autentiseringsuppgifter du äger med andra användare i organisationen och ge dessa användare särskilda behörigheter att komma åt dem.

- Logga in på Power Automate och gå till Autentiseringsuppgifter.

- Välj dina autentiseringsuppgifter i listan över autentiseringsuppgifter.

- Välj Dela i kommandofältet.

- Välj Lägg till personer, ange namnet på den person i din organisation som du vill dela referenserna med och välj sedan den roll du vill ge den här användaren:

- Medägare (kan redigera). Den här åtkomstnivån ger fullständiga behörigheter till autentiseringsuppgiften. Medägare kan använda autentiseringsuppgiften, dela den med andra, redigera informationen och ta bort den.

- Användare (kan endast visa). Denna åtkomstnivå ger endast behörighet att använda autentiseringsuppgifterna. Med den här åtkomsten går det inte att redigera, dela eller ta bort behörigheter.

- Användare (kan visa och dela). Den här åtkomstnivån är samma som alternativet skrivskyddad, men den ger behörighet att dela.

- Välj Spara.

Obs

Genom att dela autentiseringssuppgifter delas även alla miljövariabler som används i autentiseringssuppgifter. Om du tar bort behörigheter för en autentiseringsbehörighet tas inte behörigheterna bort för miljövariablerna.

Ta bort en autentiseringsuppgift

- Logga in på Power Automate och gå till Autentiseringsuppgifter.

- Välj den autentiseringsuppgift du vill ta bort i listan och välj sedan Ta bort dator på kommandofältet.

Kommentar

Om du tar bort en autentiseringsuppgifter tas inte de associerade miljövariablerna bort.

Exportera en datorflödesanslutning med autentiseringsuppgifter

Kommentar

Du bör först läsa artikeln om ALM för datorflöden.

Du kan exportera ett molnflöde med en datorflödesanslutning med hjälp av autentiseringsuppgifter. Du bör importera lösningen som innehåller autentiseringsfilen och de relaterade miljövariablerna först och sedan importera den lösning som innehåller molnflödet och datorflödet.

Begränsningar

- För närvarande är den här funktionen endast tillgänglig för datorflödesanslutningar.

- Du kan inte redigera det valda användarnamnet och hemligheten i en befintlig autentiseringsuppgift. Om du vill ändra värdet på användarnamn och lösenord måste du antingen uppdatera miljövariablerna eller Azure Key Vault.

Uppdatera en hemlighet (lösenordsrotation) – inaktuell

Obs

Det här avsnittet är nu inaktuellt för datorflödesanslutningar. Datorflödesanslutningar som använder autentiseringsuppgifter hämtar nu hemligheter under flödeskörningen. Det är inte nödvändigt att skapa det anpassade flödet för att uppdatera anslutningarna. Anslutningarna med autentiseringsuppgifter som skapats före april 2024 bör uppdateras med den automatiska uppdateringen.

Förutsättningar för att uppdatera en hemlighet (lösenordsrotation)

- Se till att Event Grid är registrerat som en resursleverantör i Azure. Läs mer om resursleverantörer.

- Se till att användare som använder Event Grid-utlösare i Power Automate har behörigheter för Event Grid-deltagare. Läs mer

Kommentar

Det här avsnittet kräver specifika behörigheter, t.ex. systemadministratör för organisationen, annars kommer bara dina egna datorflödesanslutningar att uppdateras.

Skapa en molnflöde med hjälp av utlösaren händelserutnät

När du redigerar hemligheter i ditt Azure Key Vault vill du se till att autentiseringsuppgifterna och anslutningarna som använder dessa hemligheter alltid är aktuella för att undvika att dina automatiseringar bryts. I Power Automate måste du skapa en molnflöde som uppdaterar autentiseringsuppgifterna när hemligheter ändras i Azure Key Vault.

Det här molnflödet innehåller en utlösare och en åtgärd:

- Utlösare: När en resurshändelse inträffar (Event Grid)

- Resurstyp: Microsoft.KeyVast.vaults

- Resursnamn: Ange namnet på nyckelvalv.

- Prenumeration: Ange namnet på prenumerationen.

- Händelsetyp: Microsoft.KeyVault.SecretNewVersionCreated

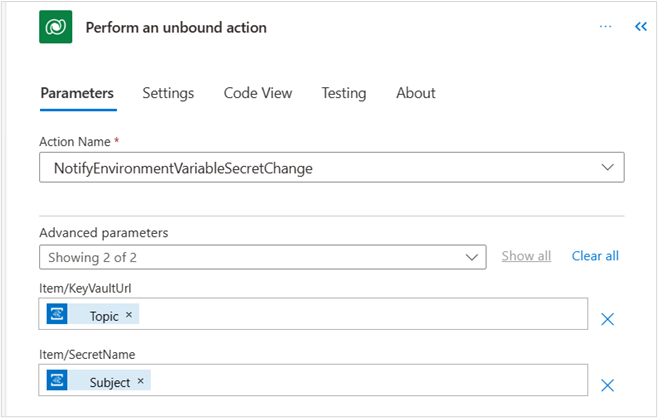

- Åtgärd: Utför en obunden åtgärd (Dataverse)

- Åtgärdsnamn: NotifyEnvironmentVariableSecretChange

- KeyVaultUrl: ämne

- Hemlighetens namn: ämne

Om du använder ett Key Vault för alla dina hemligheter behöver du bara ett molnflöde. Om du har flera Key Vaults måste du duplicera molnflödet och uppdatera resursnamnet.

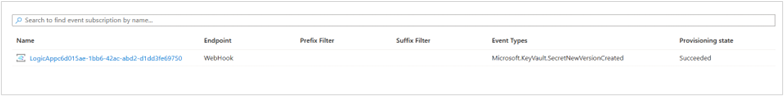

Så här ser du till att molnflödet fungerar korrekt med Azure Key Vault:

- Gå till ditt Key Vault.

- Välj händelser.

- I Händelseprenumerationer, kontrollera om du kan se LogicApps webhook.