När du publicerar avbildningen av den virtuella datorn (VM) på Azure Marketplace verifierar Azure-teamet den för att säkerställa att den är startbar, säker och kompatibel med Azure. Om vm-avbildningen misslyckas med något av de högkvalitativa testerna publiceras den inte. Du får ett felmeddelande som beskriver problemet.

Den här artikeln beskriver vanliga felmeddelanden vid publicering av VM-avbildningar, tillsammans med relaterade lösningar.

Not

Om du har frågor om den här artikeln eller förslag på förbättringar kontaktar du Support för Partnercenter.

Fel i VM-tillägg

Kontrollera om avbildningen stöder VM-tillägg.

Så här aktiverar du VM-tillägg:

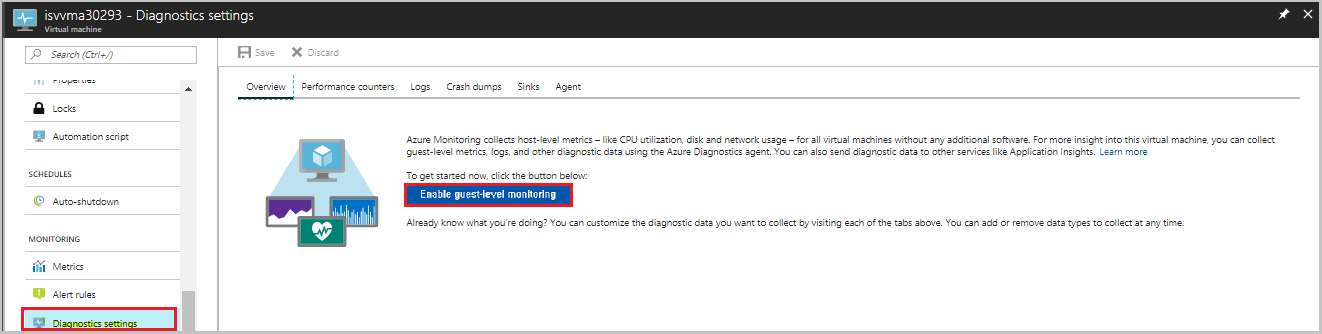

Välj din virtuella Linux-dator.

Gå till Diagnostikinställningar.

Aktivera basmatriser genom att uppdatera Storage-kontot.

Välj Spara.

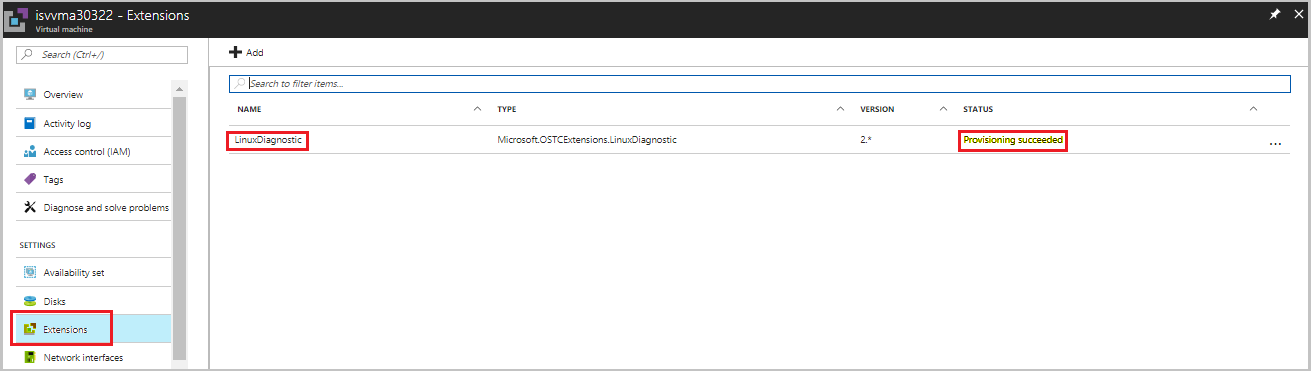

Så här kontrollerar du att VM-tilläggen är korrekt aktiverade:

På den virtuella datorn väljer du fliken VM-tillägg och kontrollerar sedan statusen för Linux Diagnostics Extension.

Kontrollera etableringsstatusen.

- Om statusen är Etableringen lyckadesgodkändes tilläggstestfallet.

- Om statusen är Etableringen misslyckadesmisslyckades tilläggstestfallet och du måste ange flaggan Härdad.

Om vm-tillägget misslyckas kan du läsa Använda Linux-diagnostiktillägg för att övervaka mått och loggar för att aktivera det. Om du inte vill att VM-tillägget ska aktiveras kontaktar du supportteamet och ber dem att inaktivera det.

Problem med etablering av virtuella datorer

Kontrollera att du har följt etableringsprocessen för virtuella datorer noggrant innan du skickar in ditt erbjudande.

Etableringsproblem kan omfatta följande felscenarier:

| Fel | Förnuft | Lösning |

|---|---|---|

| Ogiltig virtuell hårddisk (VHD) | Om det angivna cookievärdet i VHD-sidfoten är felaktigt anses den virtuella hårddisken vara ogiltig. | Återskapa avbildningen och skicka begäran. |

| Ogiltig blobtyp | Etableringen av virtuella datorer misslyckades eftersom den använda bloben är en blocktyp i stället för en sidtyp. | Återskapa avbildningen som sidtyp och skicka begäran. |

| Tidsgräns för etablering eller inte korrekt generaliserad | Det finns ett problem med generalisering av virtuella datorer. | Återskapa avbildningen med generalisering och skicka begäran. |

Not

Mer information om generalisering av virtuella datorer finns i:

Not

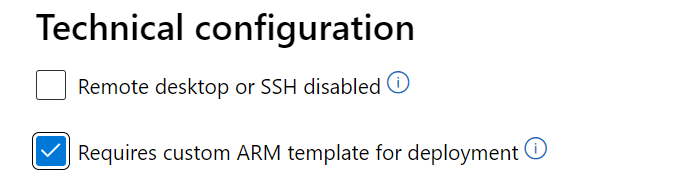

Om konfigurationen misslyckas eftersom VM-avbildningen kräver en anpassad ARM-mall för distribution aktiverar du kryssrutan Kräver anpassad ARM-mall för distribution i kryssrutan Teknisk konfiguration sidan i Partnercenter. Det hjälper certifieringsteamet att vidta rätt åtgärder för den här begäran utan att det misslyckas för ett etableringsproblem.

kryssrutan

VHD-specifikationer

Conectix-cookie och andra VHD-specifikationer

Conectix-strängen är en del av VHD-specifikationen och definieras som 8-byte-cookien i VHD-sidfoten som identifierar filskaparen. Alla VHD-filer som skapats av Microsoft har den här cookien.

En VHD-formaterad blob ska ha en sidfot på 512 byte i det här formatet:

| Fält för sidfot för hårddisk | Storlek (byte) |

|---|---|

| Småkaka | 8 |

| Funktioner | 4 |

| Filformatversion | 4 |

| Dataförskjutning | 8 |

| Tidstämpel | 4 |

| Skaparprogram | 4 |

| Skaparversion | 4 |

| Skaparens värdoperativsystem | 4 |

| Ursprunglig storlek | 8 |

| Aktuell storlek | 8 |

| Diskgeometri | 4 |

| Disktyp | 4 |

| Kontrollsumma | 4 |

| Unikt ID | 16 |

| Sparat tillstånd | 1 |

| Reserverad | 427 |

VHD-specifikationer

Se till att den virtuella hårddisken uppfyller följande kriterier för att säkerställa en smidig publiceringsupplevelse:

- Cookien innehåller strängen "conectix".

- Disktypen är Fast.

- Den virtuella hårddiskens virtuella storlek är minst 20 MB.

- Den virtuella hårddisken är justerad. Den virtuella storleken måste vara en multipel på 1 MB.

- VHD-bloblängden är lika med den virtuella storleken plus VHD-sidfotens längd (512).

Ladda ned VHD-specifikationen.

Programvaruefterlevnad för Windows

Om din Windows-avbildningsbegäran avvisas på grund av ett problem med programvaruefterlevnad kan det bero på att du har skapat en Windows-avbildning med en installerad SQL Server-instans. I stället måste du ta den relevanta SQL Server-versionsbasavbildningen från Azure Marketplace.

Skapa inte en egen Windows-avbildning med SQL Server installerad i den. Använd de godkända SQL Server-basavbildningarna (Enterprise/Standard/web) från Azure Marketplace.

Om du försöker installera Visual Studio eller någon Office-licensierad produkt kontaktar du supportteamet för förhandsgodkännande.

Mer information om hur du väljer en godkänd bas finns i Skapa en virtuell dator från en godkänd bas.

Linux-testfall

I följande tabell visas de Linux-testfall som verktygslådan kör. Testverifiering anges i beskrivningen.

| Testfall | Beskrivning |

|---|---|

| Bash-historik | Bash-historikfiler bör rensas innan du skapar vm-avbildningen. |

| Linux Agent-version | Lägsta version av Azure Linux-agenten som stöds eller senare måste installeras. |

| Obligatoriska kernelparametrar | Kontrollera att följande kernelparametrar har angetts för x86_64: console=ttyS0 earlyprintk=ttyS0. Kontrollera att följande kernelparametrar har angetts för Arm64: console=ttyAMA0 earlyprintk=ttyAMA0. |

| Växla partition på OS-disk | Verifierar att växlingspartitioner inte skapas på OS-disken. |

| Rotpartition på OS-disk | Skapa en enskild rotpartition för OS-disken. |

| OpenSSL-version | OpenSSL-versionen ska vara v0.9.8 eller senare. |

| Python-version | Python version 2.6 eller senare rekommenderas starkt. |

| Intervall för klient vid liv | Ange ClientAliveInterval till 180. Om programmet behöver det kan det ställas in från 30 till 235. Om du aktiverar SSH för slutanvändarna måste det här värdet anges enligt beskrivningen. |

| OS-arkitektur | Endast 64-bitars operativsystem stöds. |

| Automatisk uppdatering | Identifierar om automatisk uppdatering av Linux-agenten är aktiverad. |

Windows-testfall

I följande tabell visas de Windows-testfall som verktygslådan kör, tillsammans med en beskrivning av testverifieringen:

| Testfall | Beskrivning |

|---|---|

| OS-arkitektur | Azure stöder endast 64-bitars operativsystem. |

| Beroende av användarkonto | Programkörning ska inte vara beroende av administratörskontot. |

| Failover-kluster | Funktionen för redundansklustring i Windows Server stöds ännu inte. Programmet bör inte vara beroende av den här funktionen. |

| IPV6 | IPv6 stöds ännu inte i Azure-miljön. Programmet bör inte vara beroende av den här funktionen. |

| DHCP | Rollen Dynamic Host Configuration Protocol Server stöds ännu inte. Programmet bör inte vara beroende av den här funktionen. |

| Fjärråtkomst | Fjärråtkomstserverrollen (direktåtkomst) stöds ännu inte. Programmet bör inte vara beroende av den här funktionen. |

| Rights Management Services | Rights Management Services. Serverrollen stöds inte ännu. Programmet bör inte vara beroende av den här funktionen. |

| Windows Deployment Services | Windows Deployment Services. Serverrollen stöds inte ännu. Programmet bör inte vara beroende av den här funktionen. |

| BitLocker-diskkryptering | BitLocker-diskkryptering stöds inte på operativsystemets hårddisk, men den kan användas på datadiskar. |

| Internet Storage Name Server | Funktionen Internet Storage Name Server stöds inte ännu. Programmet bör inte vara beroende av den här funktionen. |

| Multipath I/O | Multipath I/O. Den här serverfunktionen stöds inte ännu. Programmet bör inte vara beroende av den här funktionen. |

| Belastningsutjämning för nätverk | Belastningsutjämning för nätverk. Den här serverfunktionen stöds inte ännu. Programmet bör inte vara beroende av den här funktionen. |

| Peer Name Resolution Protocol | Peer Name Resolution Protocol. Den här serverfunktionen stöds inte ännu. Programmet bör inte vara beroende av den här funktionen. |

| SNMP-tjänster | Funktionen Simple Network Management Protocol (SNMP) Services stöds ännu inte. Programmet bör inte vara beroende av den här funktionen. |

| Windows Internet Name Service | Windows Internet Name Service. Den här serverfunktionen stöds inte ännu. Programmet bör inte vara beroende av den här funktionen. |

| Trådlös LAN-tjänst | Trådlös LAN-tjänst. Den här serverfunktionen stöds inte ännu. Programmet bör inte vara beroende av den här funktionen. |

Om du stöter på fel med de föregående testfallen läser du kolumnen Description i tabellen för lösningen. Kontakta supportteamet om du vill ha mer information.

Vanliga testfallsfel

I följande tabell finns vanliga fel som du kan se när du kör testfall:

| Testfall | Fel | Lösning |

|---|---|---|

| Testfall för Linux-agentversion | Du måste installera den lägsta version av Azure Linux-agenten som stöds eller senare. | Uppdatera Linux-agentversionen. Mer information finns på sidan Linux-agentversion uppdatering. |

| Bash-historiktestfall | Ett fel uppstår om storleken på Bash-historiken i den skickade avbildningen är mer än 1 kilobyte (KB). Storleken är begränsad till 1 KB för att säkerställa att Bash-historikfilen inte innehåller någon potentiellt känslig information. | Lös felet genom att montera den virtuella hårddisken på en annan fungerande virtuell dator och göra ändringar för att minska storleken till 1 KB eller mindre. Ta till exempel bort .bash_history-filerna. |

| Obligatoriskt kernelparametertestfall | Du får det här felet när värdet för console inte är inställt på ttyS0. Kontrollera det genom att köra det här kommandot: cat /proc/cmdline. |

Ange värdet för console till ttyS0och skicka begäran igen. |

| ClientAlive-intervalltestfall | Om verktygslådan ger dig ett misslyckat resultat för testfallet finns det ett olämpligt värde för ClientAliveInterval. |

Ange värdet för ClientAliveInterval till mindre än eller lika med 235 och skicka sedan begäran igen. |

| smoke_test | Du får ett felmeddelande när avbildningen inte kan startas om eller startas om på grund av en kernel-panik. Du kan hämta lite information om anropsspårning av kernelpaniken från felbeskrivningen. Om du vill se hela anropsspårningen och serieloggen kan du distribuera en virtuell dator i Azure med din avbildning och kontrollera seriekonsolen i den virtuella datorresursen i Azure-portalen. | När du skapar en virtuell dator i Azure kan du ladda ned seriekonsolloggen från Azure-portalen. Mer information finns i seriekonsol för Linux. |

| verify_dns_name_resolution | Det här testfallet kontrollerar DNS-namnmatchningen genom att köra kommandot: ping bing.com -c 5 -i 0.5 -O. Ett fel uppstår om det inte går att pinga den offentliga webbadressen bing.com. | Mer information finns i Azure DNS- för att lägga till rätt inställningar. |

| verify_no_pre_exist_users | Du får felet Lösenordet för användaren XXXX identifieras när lösenordet eller nyckeln för en användare identifieras. | Kontrollera /etc/shadow-filen för att se om den har ett lösenord för en användare. I så fall måste du ta bort lösenordet och ta bort filen {user's home directory}/.ssh/authorized_keys efter felmeddelandet. |

| validate_netvsc_reload | Du får felet misslyckades. SSHException: SSH-sessionen är inte aktiv, om den virtuella datorn inte kan anslutas när du har kört följande kommando. Du får felmeddelandet hittade kernelpanik från noden i xx, om det finns kernel-panik från den virtuella datorn efter att kommandot har körts: modprobe -r hv_netvsc; modprobe hv_netvsc; ip link set eth0 down; ip link set eth0 up;dhclient -r eth0; dhclient eth0. |

Kontrollera seriekonsolen för att se om något fel inträffade under föregående kommandokörning. Mer information finns i Network Virtual Service Client (NetVSC). |

Verifiering av datadiskstorlek

Datadiskbegäranden med en storlek som är större än 1 023 gigabyte (GB) godkänns inte. Den här regeln gäller för både Linux och Windows.

Skicka begäran igen med en storlek som är mindre än eller lika med 1 023 GB.

Validering av os-diskstorlek

Se följande regler för begränsningar i os-diskstorleken. När du skickar en begäran kontrollerar du att operativsystemets diskstorlek ligger inom begränsningen för Linux eller Windows.

| ÅS | Rekommenderad VHD-storlek |

|---|---|

| Linux | 1 GB till 1 023 GB |

| Windows | 30 GB till 250 GB |

Eftersom virtuella datorer tillåter åtkomst till det underliggande operativsystemet kontrollerar du att VHD-storleken är tillräckligt stor för den virtuella hårddisken. Diskar kan inte expanderas utan stilleståndstid. Använd en diskstorlek från 30 GB till 50 GB.

| VHD-storlek | Faktisk bebodd storlek | Lösning |

|---|---|---|

| >500 tebibyte (TiB) | n/a | Kontakta supportteamet för ett undantagsgodkännande. |

| 250-500 TiB | >200 gibibyte (GiB) skillnad från blobstorlek | Kontakta supportteamet för ett undantagsgodkännande. |

Not

Större diskstorlekar medför högre kostnader och resulterar i en fördröjning under konfigurations- och replikeringsprocessen. På grund av den här fördröjningen och kostnaden kan supportteamet söka motivering för undantagsgodkännandet.

Verifieringstest för WannaCry-korrigering för Windows

Om du vill förhindra en potentiell attack relaterad till WannaCry-viruset kontrollerar du att alla Windows-avbildningsbegäranden uppdateras med den senaste korrigeringen.

Du kan verifiera avbildningsfilens version från C:\windows\system32\drivers\srv.sys eller srv2.sys.

I följande tabell visas den lägsta korrigerade versionen av Windows Server:

| ÅS | Version |

|---|---|

| Windows Server 2008 R2 | 6.1.7601.23689 |

| Windows Server 2012 | 6.2.9200.22099 |

| Windows Server 2012 R2 | 6.3.9600.18604 |

| Windows Server 2016 | 10.0.14393.953 |

| Windows Server 2019 | NA |

Not

Windows Server 2019 har inga obligatoriska versionskrav.

Verifiering av säkerhetskorrigering för SACK

När du skickar en Linux-avbildning kan din begäran avvisas på grund av problem med kernelversionen.

Uppdatera kerneln med en godkänd version och skicka begäran igen. Du hittar den godkända kernelversionen i följande tabell. Versionsnumret ska vara lika med eller större än det tal som anges här.

Om avbildningen inte är installerad med någon av följande kernelversioner uppdaterar du den med rätt korrigeringar. Begär det nödvändiga godkännandet från supportteamet när avbildningen har uppdaterats med de här nödvändiga korrigeringarna:

- CVE-2019-11477

- CVE-2019-11478

- CVE-2019-11479

| OS-familj | Version | Kärna |

|---|---|---|

| Ubuntu | 14.04 LTS | 4.4.0-151 |

| 14.04 LTS | 4.15.0-1049-*-azure | |

| 16.04 LTS | 4.15.0-1049 | |

| 18.04 LTS | 4.18.0-1023 | |

| 18.04 LTS | 5.0.0-1025 | |

| 18.10 | 4.18.0-1023 | |

| 19.04 | 5.0.0-1010 | |

| 19.04 | 5.3.0-1004 | |

| RHEL och Cent OS | 6.10 | 2.6.32-754.15.3 |

| 7.2 | 3.10.0-327.79.2 | |

| 7.3 | 3.10.0-514.66.2 | |

| 7.4 | 3.10.0-693.50.3 | |

| 7.5 | 3.10.0-862.34.2 | |

| 7.6 | 3.10.0-957.21.3 | |

| 7.7 | 3.10.0-1062.1.1 | |

| 8.0 | 4.18.0-80.4.2 | |

| 8.1 | 4.18.0-147 | |

| "7-RAW" (7,6) | ||

| "7-LVM" (7.6) | 3.10.0-957.21.3 | |

| RHEL-SAP 7.4 | TBD | |

| RHEL-SAP 7,5 | TBD | |

| SLES | SLES11SP4 (inklusive SAP) | 3.0.101-108.95.2 |

| SLES12SP1 för SAP | 3.12.74-60.64.115.1 | |

| SLES12SP2 för SAP | 4.4.121-92.114.1 | |

| SLES12SP3 | 4.4180-4.31.1 (kernel-azure) | |

| SLES12SP3 för SAP | 4.4.180-94.97.1 | |

| SLES12SP4 | 4.12.14-6.15.2 (kernel-azure) | |

| SLES12SP4 för SAP | 4.12.14-95.19.1 | |

| SLES15 | 4.12.14-5.30.1 (kernel-azure) | |

| SLES15 för SAP | 4.12.14-5.30.1 (kernel-azure) | |

| SLES15SP1 | 4.12.14-5.30.1 (kernel-azure) | |

| Orakel | 6.10 | UEK2 2.6.39-400.312.2 UEK3 3.8.13-118.35.2 RHCK 2.6.32-754.15.3 |

| 7.0-7.5 | UEK3 3.8.13-118.35.2 UEK4 4.1.12-124.28.3 RHCK följer RHEL |

|

| 7.6 | RHCK 3.10.0-957.21.3 UEK5 4.14.35-1902.2.0 |

|

| CoreOS Stable 2079.6.0 | 4.19.43* | |

| Beta 2135.3.1 | 4.19.50* | |

| Alfa 2163.2.1 | 4.19.50* | |

| Debian | jessie (säkerhet) | 3.16.68-2 |

| jessie backports | 4.9.168-1+deb9u3 | |

| stretch (säkerhet) | 4.9.168-1+deb9u3 | |

| Debian GNU/Linux 10 (buster) | Debian 6.3.0-18+deb9u1 | |

| buster, sid (stretch backports) | 4.19.37-5 |

Bildstorleken ska vara i multiplar av megabyte

Alla virtuella hårddiskar i Azure måste ha en virtuell storlek som är justerad till multiplar på 1 mb (MB). Om din virtuella hårddisk inte följer den rekommenderade virtuella storleken kan din begäran avvisas.

Följ riktlinjerna när du konverterar från en rådisk till en virtuell hårddisk. Kontrollera att den råa diskstorleken är en multipel på 1 MB. Mer information finns i Information för icke-avgudade distributioner.

Åtkomst till virtuell dator nekad

Ett åtkomst nekad problem med att köra ett testfall på den virtuella datorn kan bero på otillräcklig behörighet.

Kontrollera att du har aktiverat korrekt åtkomst för det konto som självtestfallen körs på. Aktivera åtkomst för att köra testfall om det inte är aktiverat. Om du inte vill aktivera åtkomst kan du dela resultaten från självtestfallet med supportteamet.

Så här skickar du din begäran med SSH-inaktiverad avbildning för certifieringsprocessen:

Kör senaste certifieringstestverktyget för virtuella Azure-datorer på avbildningen.

Skapa ett supportärende. Bifoga toolkit-rapporten och ange information om erbjudandet:

- Erbjudandenamn

- Utgivarens namn

- Planera ID/SKU och version

Skicka in din certifieringsbegäran igen.

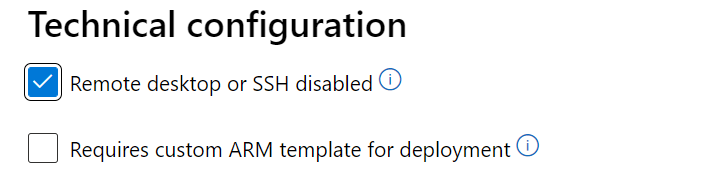

Not

Om du publicerar en låst VM-avbildning med inaktiverad eller begränsad ssh aktiverar du kryssrutan Fjärrskrivbord eller SSH inaktiverad på sidan Teknisk konfiguration i Partnercenter. Den informerar certifieringsteamet om att den här konfigurationen är avsiktlig och utför rätt valideringar på avbildningen utan att den misslyckas för begränsad åtkomst.

kryssrutan

Nedladdningsfel

Se följande tabell för eventuella problem som uppstår när du laddar ned VM-avbildningen med en SAS-URL (signatur för delad åtkomst).

| Fel | Förnuft | Lösning |

|---|---|---|

| Blob hittades inte | Den virtuella hårddisken kan antingen tas bort eller flyttas från den angivna platsen. | |

| Blob som används | Den virtuella hårddisken används av en annan intern process. Källbloblagringen för den virtuella hårddisken ändras medan publicering pågår. | Den virtuella hårddisken ska inte vara i ett använt tillstånd när du laddar ned den med en SAS-URL. Använd/ändra inte heller den virtuella hårddisken när publicering pågår. |

| Ogiltig SAS-URL | Den associerade SAS-URL:en för den virtuella hårddisken är felaktig. | Hämta rätt SAS-URL. |

| Ogiltig signatur | Den associerade SAS-URL:en för den virtuella hårddisken är felaktig. | Hämta rätt SAS-URL. |

| VILLKORSRUBRIK FÖR HTTP | SAS-URL:en är ogiltig. | Hämta rätt SAS-URL. |

| Ogiltigt VHD-namn | Kontrollera om det finns några specialtecken, till exempel ett procenttecken % eller citattecken ", i VHD-namnet. |

Byt namn på VHD-filen genom att ta bort specialtecken. |

Vm-avbildningar måste ha 1 MB ledigt utrymme

Om du publicerar avbildningen till Azure (med GPT-partition) rekommenderar vi starkt att du håller de första 2 048 sektorerna (1 MB) av OS-disken tomma. Det här kravet är att Azure ska kunna lägga till viktiga metadata i bilden (exempel inkluderar metadata för att förbättra starttiden för kunder, fakturering och annan information). Detta är en rekommendation för bästa praxis om du redan använder en godkänd basavbildning och avbildningen har en giltig faktureringstagg. Men om avbildningen inte har en giltig faktureringstagg kan publiceringen misslyckas om den första 1 MB av OS-disken inte är tom.

Om du skapar en egen avbildning som inte har någon giltig faktureringstagg kontrollerar du att de första 2 048 sektorerna (1 MB) av OS-disken är tomma. Annars misslyckas publiceringen. Det här kravet gäller endast os-disken (inte datadiskar). Om du skapar avbildningen från en godkänd bas har den redan de första 1 MB tomma. Därför behöver du inte arbeta med det separat.

Slutför stegen i nästa avsnitt om du vill behålla de första 1 MB kostnadsfria i os-disken.

Så här behåller du 1 MB ledigt utrymme i början på en tom virtuell hårddisk (2 048 sektorer, varje sektor 512 byte)

De här stegen gäller endast för Linux.

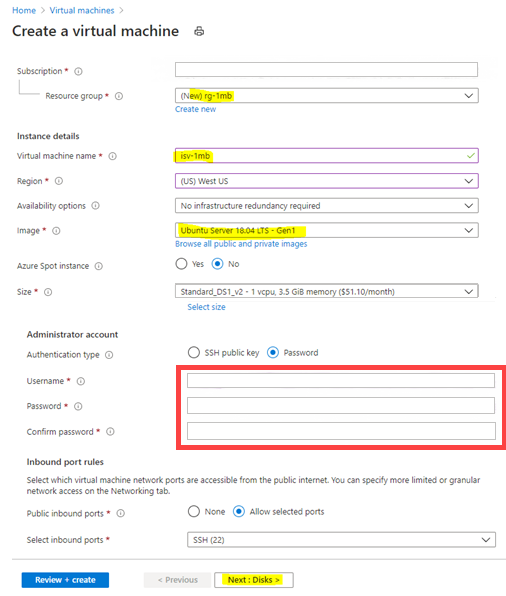

Skapa alla typer av virtuella Linux-datorer, till exempel Ubuntu, CentOS eller andra. Fyll i de obligatoriska fälten och välj sedan Nästa: Diskar.

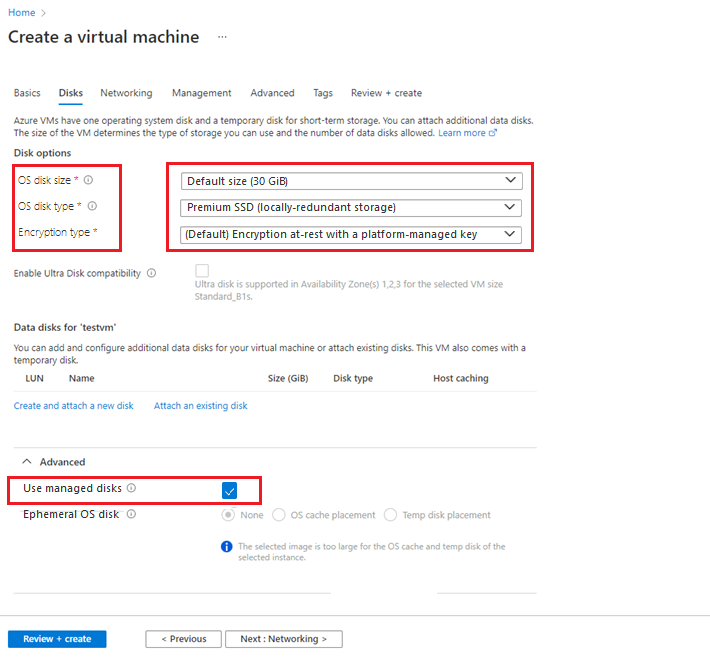

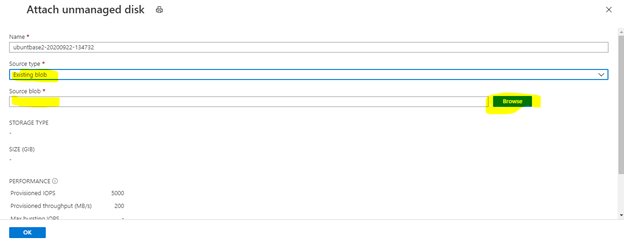

Skapa en ohanterad disk för den virtuella datorn. Använd antingen standardvärdena eller ange valfritt värde för fält som OS-diskstorlek, OS-disktypoch krypteringstyp.

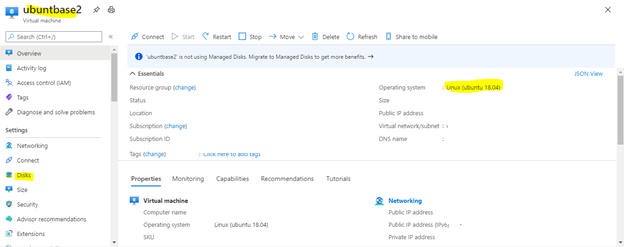

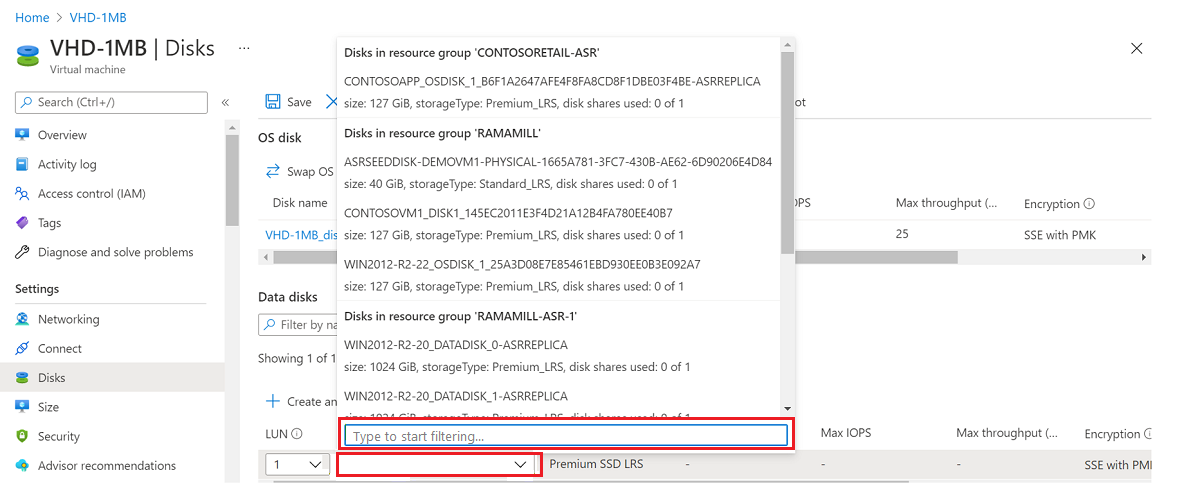

När du har skapat den virtuella datorn väljer du Diskari den vänstra rutan.

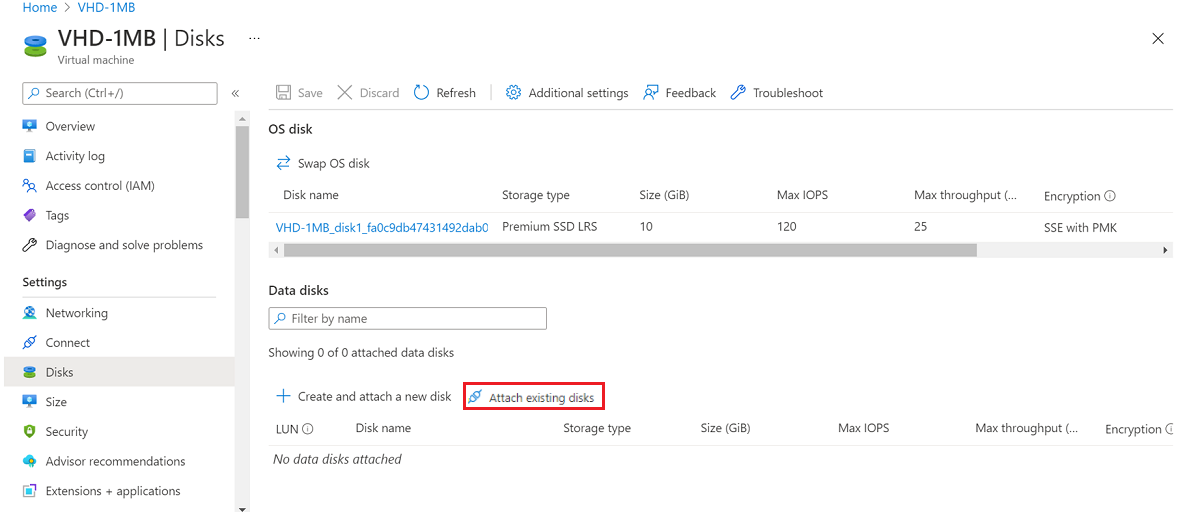

Koppla din virtuella hårddisk som datadisk till den virtuella datorn för att skapa en partitionstabell.

Välj Koppla befintliga diskar:

Hitta ditt VHD-lagringskonto.

Välj Containeroch välj sedan din virtuella hårddisk.

Välj OK.

Din virtuella hårddisk läggs till som datadisk LUN 0.

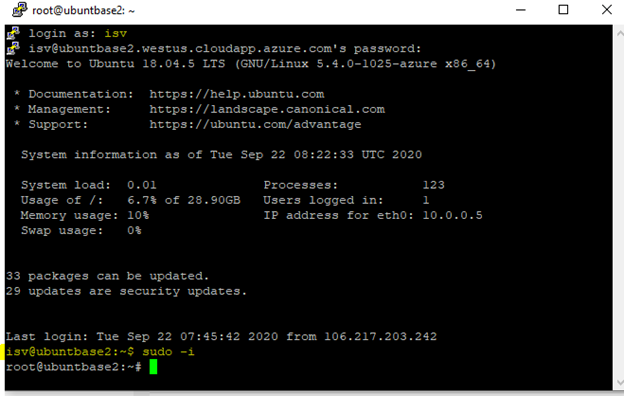

Starta om den virtuella datorn.

När du har startat om den virtuella datorn loggar du in på den virtuella datorn med Putty eller en annan klient och kör kommandot

sudo -iför att få rotåtkomst.

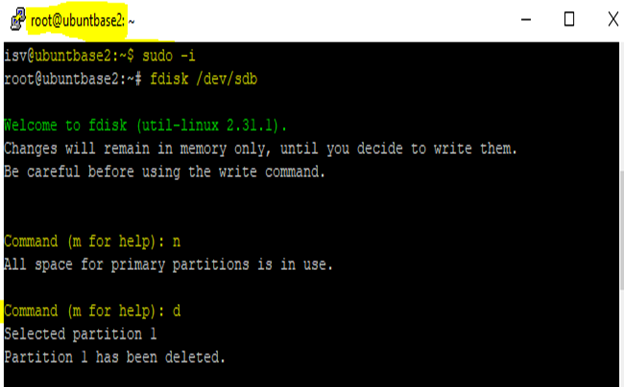

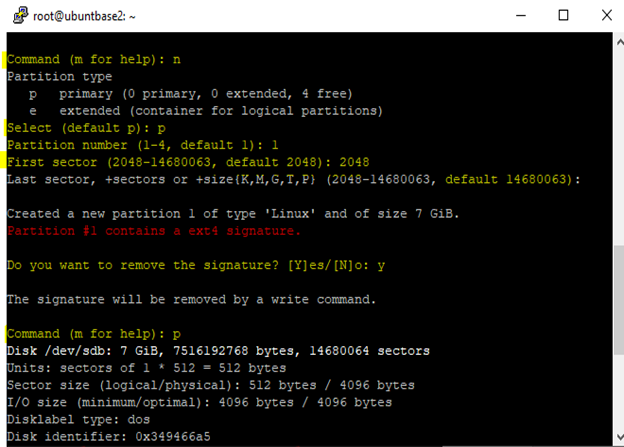

Skapa en partition på den virtuella hårddisken.

Ange kommandot

fdisk /dev/sdb.Om du vill visa den befintliga partitionslistan från din virtuella hårddisk anger du

p.Ange

dom du vill ta bort alla befintliga partitioner som är tillgängliga i din virtuella hårddisk. Du kan hoppa över det här steget om det inte behövs.

Ange

nför att skapa en ny partition och väljpför (primär partition).Ange 2048 som första sektor värde. Du kan lämna senaste som standardvärde.

Viktig

Alla befintliga data raderas till 2 048 sektorer (varje sektor på 512 byte). Säkerhetskopiera den virtuella hårddisken innan du skapar en ny partition.

Skriv

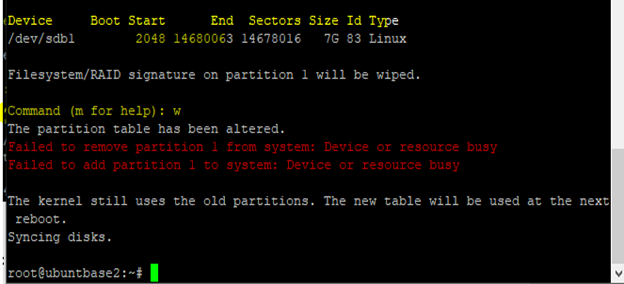

wför att bekräfta att partitionen har skapats.

Du kan verifiera partitionstabellen genom att köra kommandot

n fdisk /dev/sdboch skrivap. En partition skapas med förskjutningsvärdet 2 048.

Koppla från den virtuella hårddisken från den virtuella datorn och ta bort den virtuella datorn.

Standardautentiseringsuppgifter

Skicka aldrig standardautentiseringsuppgifter med den inskickade virtuella hårddisken. Om du lägger till standardautentiseringsuppgifter blir den virtuella hårddisken mer sårbar för säkerhetshot. Skapa i stället dina egna autentiseringsuppgifter när du skickar den virtuella hårddisken.

DataDisk har mappats felaktigt

Ett mappningsproblem kan uppstå när en begäran skickas med flera datadiskar som inte är i följd. Numreringsordningen för tre datadiskar måste till exempel vara 0, 1, 2. Alla andra ordningar behandlas som ett mappningsproblem.

Skicka begäran igen med rätt sekvensering av datadiskar.

Felaktig OS-mappning

När en avbildning skapas kan den mappas till eller tilldelas fel os-etikett. När du till exempel väljer Windows- som en del av operativsystemets namn när du skapar avbildningen ska OS-disken endast installeras med Windows. Samma krav gäller för Linux.

Den virtuella datorn är inte generaliserad

Om alla avbildningar som tas från Azure Marketplace ska återanvändas måste operativsystemets virtuella hårddisk generaliseras.

För Linux-generaliserar följande process en virtuell Linux-dator och distribuerar om den som en separat virtuell dator.

I SSH-fönstret anger du följande kommando:

sudo waagent -deprovision+user.För Windowsgeneraliserar du Windows-avbildningar med hjälp av

sysreptool.Mer information om verktyget

sysreptoolfinns i översikten Systemförberedelse (Sysprep).

DataDisk-fel

För lösningar på fel som är relaterade till datadisken använder du följande tabell:

| Fel | Förnuft | Lösning |

|---|---|---|

DataDisk- InvalidUrl: |

Det här felet kan inträffa på grund av ett ogiltigt lun-nummer (logical unit number) när erbjudandet skickas. | Kontrollera att LUN-nummersekvensen för datadisken finns i Partnercenter. |

DataDisk- NotFound: |

Det här felet kan inträffa eftersom en datadisk inte finns på en angiven SAS-URL. | Kontrollera att datadisken finns på den angivna SAS-URL:en. |

Problem med fjärråtkomst

Du får det här felet om rdp-alternativet (Remote Desktop Protocol) inte är aktiverat för Windows-avbildningen.

Aktivera RDP-åtkomst för Windows-avbildningar innan du skickar dem.

Bash-historiken misslyckades

Du ser det här felet om storleken på Bash-historiken i den skickade avbildningen är mer än 1 kilobyte (KB). Storleken är begränsad till 1 KB för att begränsa filen från att innehålla potentiellt känslig information.

Så här tar du bort Bash-historiken:

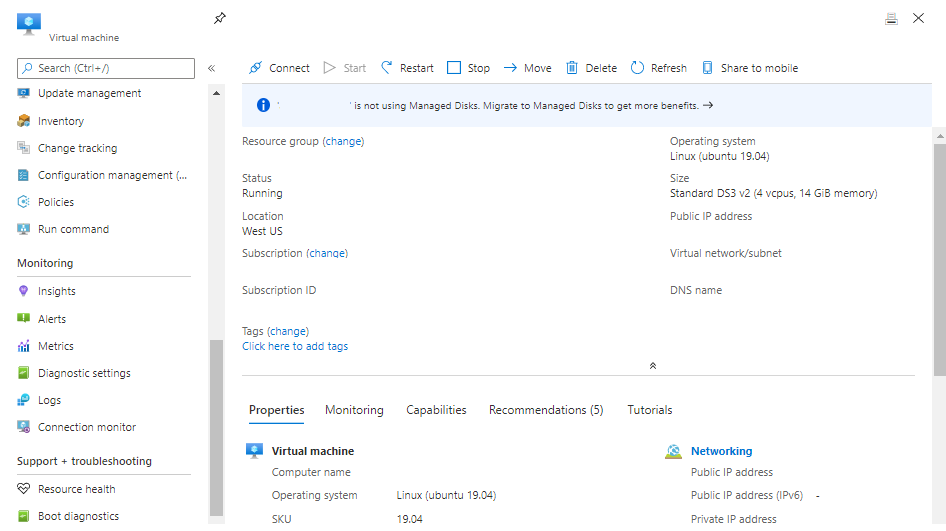

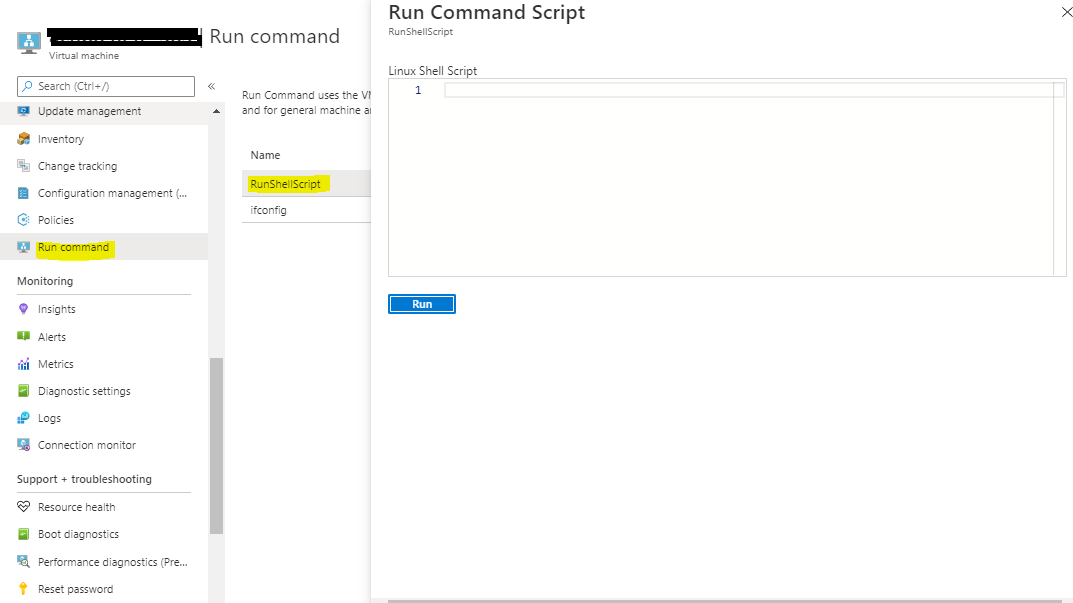

Distribuera den virtuella datorn och välj alternativet Kör kommando på Azure-portalen.

Välj det första alternativet RunShellScript- och kör sedan kommandot:

cat /dev/null > ~/.bash_history && history -c.

Starta om den virtuella datorn när kommandot har körts.

Generalisera den virtuella datorn, ta avbildningens virtuella hårddisk och stoppa den virtuella datorn.

Skicka den generaliserade avbildningen igen.

Verifiering av virtuell nätverksinstallation

Under Marketplace-avbildningscertifiering verifieras ett VM-erbjudande som är en virtuell nätverksinstallation (NVA) med hjälp av tester som är generiska för alla VM-erbjudanden och NVA-testfall som anges i följande tabell. Målet med dessa NVA-specifika valideringar är att verifiera hur väl NVA-avbildningen orkestrerar med SDN-stacken.

| Testfall | Steg för att köra testfall | Lösning |

|---|---|---|

| VHD-åtkomst | Kontrollera att rätt SAS-URL för den virtuella hårddisken har angetts. Behörigheterna är inställda på att tillåta åtkomst och NVA-avbildningen är generaliserad. | Verifiera NVA-avbildningen och den angivna URL:en. |

| NVA-distribution | Distribuera en virtuell dator med hjälp av NVA med ett nätverkskort. Kontrollera att distributionen har slutförts på 20 minuter. | Om distributionen inte har slutförts inom 20 minuter kontrollerar du NVA-avbildningen. |

| OMSTART AV NVA | Distribuera en virtuell dator med hjälp av NVA med ett nätverkskort. Gå sedan till den virtuella datorn i Azure-portalen och under avsnittet Support + felsökning i det vänstra fönstret väljer du Omdistribuera + Tillämpa om och distribuera om den virtuella datorn. När omdistributionen har slutförts kontrollerar du att statusen för den virtuella datorn är Körs och att NIC-port 22 kan nås med netcat-kommandot. | Om den virtuella datorn inte kommer upp efter omstarten kan det finnas ett problem med NVA-avbildningen. Om Netcat-testet misslyckas kan det bero på att nätverkskortet inte kunde komma upp efter omstarten trots att den virtuella datorn kördes. Vänta några minuter och försök igen. Om det fortfarande misslyckas efter 20 minuter kan det finnas ett problem med NVA-avbildningen |

| NVA-omdistribution | Distribuera en virtuell dator med hjälp av NVA med ett nätverkskort. Distribuera sedan om den virtuella datorn. Kontrollera att statusen för den virtuella datorn är Körs och att NIC-port 22 kan nås med netcat-kommandot. | Om omdistributionen inte slutförs inom 15 minuter kan det uppstå ett problem med NVA-avbildningen. Om Netcat-testet misslyckas kan det bero på att nätverkskortet inte kunde komma upp efter omstarten trots att den virtuella datorn kördes. Vänta några minuter och försök igen. Om det fortfarande misslyckas efter 20 minuter kan det finnas ett problem med NVA-avbildningen |

| Hög tillgänglighet | Distribuera en virtuell dator med hjälp av NVA med ett nätverkskort. Antingen ska Ingen offentlig IP-adress kopplas till nätverkskortet eller om offentlig IP-adress är ansluten ska SKU:n vara standard och IP-allokeringsmetoden ska vara statisk. I samma virtuella nätverk konfigurerar du en intern Azure-lastbalanserare med hjälp av den konfiguration som följer. – Lastbalanserare med Standard SKU- – Klientdels-IP med hjälp av en privat IP-allokeringsmetod som dynamisk – Hälsoavsökningar med TCP, port 22 med ett återförsöksintervall på 15 sekunder – En belastningsutjämningsregel med protokoll som alla och aktivera flytande IP-adress inställd på False. – Serverdelspool som pekar på virtuell NVA-dator. När installationen är klar kontrollerar du att den virtuella NVA-datorn kan nås i lastbalanseraren med hjälp av Netcat-kommandot. |

Om NVA inte kan nås i lastbalanseraren kontrollerar du konfigurationen av den virtuella datorn, lastbalanseraren och ha-portfunktionen. Om allt är korrekt kan det finnas ett problem med NVA-avbildningen. |

| VNET-peering | Distribuera en virtuell dator VM1 med nva-avbildningen med ett nätverkskort i ett virtuellt nätverk VNET1. I ett annat virtuellt nätverk VNET2 distribuerar du en virtuell dator VM2 med någon Linux-avbildning, till exempel ubuntu, med ett nätverkskort och vm-inställningar som dynamisk IP-allokeringsmetod och grundläggande SKU. Skapa VNET-peering mellan VNET1 och VNET2 och Traffic to remote virtual network konfigureras som Tillåt (standard) När installationen är klar kontrollerar du att vi från VM2 kan nå den privata IP-adressen för nätverkskortet på NVA VM1 med hjälp av Netcat-kommandot. |

Om NVA VM1 inte kan nås från VM2 kontrollerar du att VNET-peering har konfigurerats korrekt och försök igen. Om det fortfarande inte fungerar kan det finnas ett problem med NVA-avbildningen. |

| Accelererat nätverk (AN) | Distribuera en virtuell dator med NVA och 1 ETT aktiverat nätverkskort. Du kan aktivera AN på ett nätverkskort när du skapar den virtuella datorn eller på nätverkskortets egenskaper när du har skapat den virtuella datorn. Kontrollera att den virtuella datorn är igång. | Om distributionen misslyckas kontrollerar du att NVA-avbildningen stöder accelererat nätverk. |

| Multi-NIC Basic | Distribuera en virtuell dator med hjälp av NVA med 3 nätverkskort med dynamisk IP-allokeringsmetod och grundläggande SKU. Hämta privat IP- och MAC-adress för alla nätverkskort (se visa nätverksgränssnittet för instruktioner). Distribuera sedan om den virtuella datorn och kontrollera att den privata IP- och MAC-adressen för alla nätverkskort förblir densamma som innan du distribuerar om. | Om den privata IP- och MAC-adressen för alla nätverkskort ändras efter omdistributionen kan det uppstå ett problem med NVA-avbildningen. |

| Nätverksstörningar | Distribuera en virtuell dator med hjälp av NVA med ett nätverkskort. Skapa och tillämpa sedan en nätverkssäkerhetsgrupp (NSG) för att blockera all trafik till den virtuella NVA-datorn. Kontrollera sedan att den virtuella datorns status är Körs. | Om den virtuella datorn slutar använda NSG kan det uppstå ett problem med NVA-avbildningen. |

Om du vill ha mer information eller frågor öppnar du ett Azure-supportärende.

Netcat-översikt:

Netcat är ett kommando som kan upprätta en TCP- eller UDP-anslutning mellan två datorer, vilket innebär att det kan skriva och läsa via en öppen port. Under NVA-valideringar kör vi Netcat-kommandot från en virtuell dator som finns i samma virtuella nätverk som den virtuella NVA-datorn för att testa om TCP-port 22 kan nås. Kommandosyntaxen är nc <destination_ip_address> <destination_port>, där

- destination_ip_address är den privata IP-adress som tilldelats till vm-nätverkskortet,

- destination_port är portnumret på NVA. Vi använder 22 i NVA-testfall.

Till exempel nc 192.168.1.1 22

Begär ett undantag för VM-avbildningar för utvalda tester

Utgivare kan begära undantag för några tester som utförs under VM-certifieringen. Undantag tillhandahålls i sällsynta fall när en utgivare tillhandahåller bevis för att stödja begäran. Certifieringsteamet förbehåller sig rätten att när som helst neka eller godkänna undantag.

I det här avsnittet beskrivs allmänna scenarier där utgivare begär ett undantag och hur de begär ett.

Scenarier för undantag

Utgivare begär vanligtvis undantag i följande fall:

Undantag för ett eller flera testfall. Kontakta Support för Partnercenter för att begära undantag för testfall.

Låsta virtuella datorer/Ingen rotåtkomst. Några utgivare har scenarier där virtuella datorer måste låsas eftersom de har programvara som brandväggar installerade på den virtuella datorn. I det här fallet laddar du ned certified test tool och skickar rapporten på Partner Center support.

Anpassade mallar. Vissa utgivare publicerar VM-avbildningar som kräver en anpassad ARM-mall (Azure Resource Manager) för att distribuera de virtuella datorerna. I det här fallet skickar du de anpassade mallarna på partnercentersupport som ska användas av certifieringsteamet för validering.

Information om undantagsscenarier

Kontakta Support för Partnercenter för att begära ett undantag för något av scenarierna och inkludera följande information:

Publisher ID. Skriv utgivar-ID:t för partnercentralportalen.

Erbjudande-ID/namn. Ange erbjudande-ID eller namn.

SKU/Plan-ID. Ange plan-ID eller SKU för den virtuella datorns erbjudande.

Version. Ange den version av VM-erbjudandet som kräver ett undantag.

undantagstyp. Välj mellan tester, låsta virtuella datorer eller anpassade mallar.

Orsak till begäran. Inkludera orsaken till undantagsbegäran, plus all information om testundantag.

tidslinje. Ange slutdatumet för undantaget.

Bifogad fil. Bifogade viktiga bevisdokument:

- Bifoga testrapporten för låsta virtuella datorer.

- För anpassade mallar anger du den anpassade ARM-mallen som bifogad fil.

Om du inte kan ta med de här bifogade filerna nekas din begäran.

Åtgärda en säkerhetsrisk eller en exploatering i ett vm-erbjudande

I det här avsnittet beskrivs hur du tillhandahåller en ny VM-avbildning när en säkerhetsrisk eller sårbarhet identifieras med en av dina VM-avbildningar. Det gäller endast azure vm-erbjudanden som publicerats på Azure Marketplace.

Not

Du kan inte ta bort den sista vm-avbildningen från en plan eller stoppa försäljningen av den sista planen för ett erbjudande.

Utför någon av följande åtgärder:

- Om du har en ny VM-avbildning för att ersätta den sårbara VM-avbildningen läser du Ange en fast VM-avbildning.

- Om du inte har en ny VM-avbildning som ersätter den enda VM-avbildningen i en plan, eller om du är klar med planen, stoppa distributionen av planen.

- Om du inte planerar att ersätta den enda VM-avbildningen i erbjudandet rekommenderar vi att du sluta distribuera erbjudandet.

Ange en fast VM-avbildning

Så här anger du en fast VM-avbildning för att ersätta en VM-avbildning som har en säkerhetsrisk eller exploatering:

- Ange en ny VM-avbildning för att åtgärda säkerhetsrisken eller sårbarheten.

- Ta bort vm-avbildningen med säkerhetsrisken eller sårbarheten.

- Publicera om erbjudandet.

Ange en ny VM-avbildning för att åtgärda säkerhetsrisken eller sårbarheten

Förbered de tekniska tillgångarna för den vm-avbildning som du vill lägga till för att slutföra de här stegen. Mer information finns i Skapa en virtuell dator med en godkänd bas eller Skapa en virtuell dator med din egen avbildning och Generera en SAS-URI för vm-avbildningen.

Logga in på PartnerCenter.

På sidan Start väljer du panelen Marketplace-erbjudanden.

I kolumnen Offer alias väljer du erbjudandet.

Välj fliken planöversikt och välj sedan lämplig plan.

På fliken Teknisk konfiguration under VM-avbildningarväljer du + Lägg till VM-avbildning.

Not

Du kan bara lägga till en VM-avbildning i en plan i taget. Om du vill lägga till flera VM-avbildningar publicerar du den första innan du lägger till nästa VM-avbildning.

I rutorna som visas anger du en ny diskversion och den virtuella datorbilden.

Välj Spara utkast.

Ta sedan bort vm-avbildningen med säkerhetsrisken.

Ta bort vm-avbildningen med säkerhetsrisken eller sårbarheten

- Logga in på PartnerCenter.

- På sidan Start väljer du panelen Marketplace-erbjudanden.

- I kolumnen Offer alias väljer du erbjudandet.

- Välj fliken planöversikt och välj sedan lämplig plan.

- På fliken Teknisk konfiguration går du till VM-avbildningarbredvid den VM-avbildning som du vill ta bort och väljer Ta bort VM-avbildning.

- I dialogrutan väljer du Fortsätt.

- Välj Spara utkast.

Publicera sedan erbjudandet igen.

Publicera om erbjudandet

- Välj Granska och publicera.

- Om du behöver ange information till certifieringsteamet lägger du till den i rutan Anteckningar för certifiering.

- Välj Publicera.

Information om hur du slutför publiceringsprocessen finns i Granska och publicera erbjudanden.

Åtgärda en TLS-relaterad säkerhetsrisk i ett vm-erbjudande

I det här avsnittet beskrivs hur du tillhandahåller en ny VM-avbildning när en TLS-relaterad säkerhetsrisk identifieras med en av dina VM-avbildningar. Det gäller endast azure vm-erbjudanden som publicerats på Azure Marketplace.

Reparationssteg

Följ dessa steg för att lösa dessa säkerhetsrisker:

Inaktivera användningen av TLS 1.0- och 1.1-protokoll och se till att VM-avbildningen stöder TLS version 1.2 eller senare. Detta kan uppnås genom att ange lämpliga registernycklar eller konfigurationsinställningar i VM-avbildningen.

För Linux använder du följande kommandon för att manuellt testa och se till att dessa versioner är inaktiverade:

för TLS 1.0:

openssl s_client -connect ip:port -tls1för TLS 1.1:

openssl s_client -connect ip:port -tls1_1

För Windows läser du dokumentationen om officiella TLS-registerinställningar för att uppdatera registernycklarna. Använd följande PowerShell-kommandon för att konfigurera TLS-inställningar:

| Stig | Namn | Värde |

|---|---|---|

| HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Client | "Aktiverad" | 0 |

| HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Server | "Aktiverad" | 0 |

| HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Client | "Aktiverad" | 0 |

| HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Server | "Aktiverad" | 0 |

| HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client | "Aktiverad" | 1 |

| HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server | "Aktiverad" | 1 |

Aktivera högre versioner (valfritt)

Om du vill aktivera högre versioner (till exempel TLS 1.3) upprepar du föregående steg med motsvarande sökvägar och värden för dessa versioner.

VM-avbildningar med begränsad åtkomst eller som kräver anpassade mallar

Låst (eller) SSH-inaktiverat erbjudande

Avbildningar som publiceras med antingen SSH inaktiverad (för Linux) eller RDP inaktiverad (för Windows) behandlas som låsta virtuella datorer. Det finns särskilda affärsscenarier på grund av vilka utgivare endast tillåter begränsad åtkomst till några få användare.

Under valideringskontroller kanske låsta virtuella datorer inte tillåter körning av vissa certifieringskommandon.

Anpassade mallar

I allmänhet följer alla avbildningar som publiceras under en enskild virtuell dator standard ARM-mall för distribution. Det finns dock scenarier där utgivaren kan kräva anpassning vid distribution av virtuella datorer (till exempel flera nätverkskort som ska konfigureras).

Beroende på följande scenarier (inte outtömliga) använder utgivare anpassade mallar för att distribuera den virtuella datorn:

- Den virtuella datorn kräver extra nätverksundernät.

- Fler metadata som ska infogas i ARM-mallen.

- Kommandon som är nödvändiga för att köra ARM-mallen.

VM-tillägg

Tillägg för virtuella Azure-datorer (VM) är små program som tillhandahåller konfigurations- och automatiseringsuppgifter efter distributionen på virtuella Azure-datorer. Om en virtuell dator till exempel kräver programvaruinstallation, antivirusskydd eller för att köra ett skript inuti den, kan ett VM-tillägg användas.

Validering av linux-VM-tillägg kräver att följande ingår i avbildningen:

- Du måste installera lägsta version av Azure Linux-agenten som stöds eller högre.

- Python-version över 2.6+

Mer information finns i VM-tillägg.

Verifiering av bildintegritet

Om du skapar en avbildning och skapar en skiva ur avbildningen för att verifiera avbildningens integritet är de första 1 MB reserverade för optimerad prestanda och de senaste 512 byteen är reserverade för VHD-sidfot. Ignorera dem när du verifierar bildens integritet.

Relaterat innehåll

- Konfigurera egenskaper för vm-erbjudande

- Active Marketplace-belöningar

- Om du har frågor eller feedback om förbättringar kan du kontakta supporten för Partnercenter