Distributionsalternativ för självbetjäning av lösenordsåterställning

Viktigt!

I september 2022 tillkännagav Microsoft utfasning av Azure Multi-Factor Authentication Server. Från och med den 30 september 2024 distribuerar Azure Multi-Factor Authentication Server inte längre MFA-begäranden (multifaktorautentisering). Kunder i Azure Multi-Factor Authentication Server måste i stället använda anpassade MFA-providers med MIM SSPR eller Microsoft Entra SSPR i stället för MIM SSPR.

För nya kunder som är licensierade för Microsoft Entra ID P1 eller P2 rekommenderar vi att du använder Microsoft Entra självbetjäning av lösenordsåterställning för att tillhandahålla slutanvändarupplevelsen. Microsoft Entra självbetjäning av lösenordsåterställning ger både en webbaserad och Windows-integrerad upplevelse för en användare att återställa sitt eget lösenord och stöder många av samma funktioner som MIM, inklusive alternativ e-post och Q&A-portar. När du distribuerar lösenordsåterställning via Microsoft Entra självbetjäning kan du konfigurera Microsoft Entra Connect för att skriva tillbaka de nya lösenorden till AD DS, och MIM-tjänsten för meddelande om lösenordsändring kan användas för att vidarebefordra lösenorden till andra system, till exempel en annan leverantörs katalogserver. För att distribuera MIM för lösenordshantering krävs inte att MIM-tjänsten eller MIM-självbetjäningsportalerna för lösenordsåterställning eller registrering distribueras. I stället kan du följa dessa steg:

- Först, om du behöver skicka lösenord till andra kataloger än Microsoft Entra ID och AD DS, distribuera MIM Sync med anslutningsappar för att Active Directory-domän Services och eventuella ytterligare målsystem, konfigurera MIM för lösenordshantering och distribuera tjänsten för meddelande om lösenordsändring.

- Om du sedan behöver skicka lösenord till andra kataloger än Microsoft Entra-ID konfigurerar du Microsoft Entra Connect för att skriva tillbaka de nya lösenorden till AD DS.

- Du kan också förregistrera användare.

- Slutligen distribuerar du självbetjäningsåterställning av lösenord i Microsoft Entra till slutanvändarna.

För Forefront Identity Manager-kunder (FIM) eller MIM-kunder som är licensierade för Microsoft Entra ID P1 eller P2 rekommenderar vi att du planerar att övergå till självbetjäning av lösenordsåterställning i Microsoft Entra. Du kan överföra slutanvändare till Microsoft Entra självbetjäning av lösenordsåterställning utan att behöva registrera dem igen genom att synkronisera eller ställa in via PowerShell en användares alternativa e-postadress eller mobiltelefonnummer. När användare har registrerats för microsoft Entra-självbetjäning av lösenordsåterställning kan FIM-portalen för lösenordsåterställning inaktiveras.

MIM 2016-distributioner som använde Microsoft Entra MFA bör övergå till att antingen använda MIM SSPR med en anpassad MFA-provider eller Microsoft Entra självbetjäning av lösenordsåterställning. Nya distributioner bör använda antingen en anpassad MFA-provider eller självbetjäningsåterställning av lösenord i Microsoft Entra.

Distribuera MIM-portalen för självbetjäning av lösenordsåterställning med en anpassad provider för multifaktorautentisering

I följande avsnitt beskrivs hur du distribuerar MIM-portalen för självbetjäning av lösenordsåterställning med hjälp av en provider för multifaktorautentisering. De här stegen är endast nödvändiga för kunder som inte använder lösenordsåterställning via Microsoft Entra självbetjäning för sina användare.

Med MFA autentiserar användarna via den externa providern för att verifiera sin identitet när de försöker få åtkomst till sitt konto och sina resurser. Autentisering kan ske via SMS eller via telefonsamtal. Ju starkare autentisering, desto högre förtroende för att den person som försöker få åtkomst verkligen är den verkliga användaren som äger identiteten. När användaren har autentiserats kan han eller hon välja ett nytt lösenord för att ersätta det gamla.

Krav för att konfigurera upplåsning av självbetjäningskonto och lösenordsåterställning med hjälp av MFA

Det här avsnittet förutsätter att du har laddat ned och slutfört distributionen av MIM-synkroniserings-, MIM-tjänst- och MIM-portalkomponenterna i Microsoft Identity Manager 2016, inklusive följande komponenter och tjänster:

En Active Directory-domän-kontrollant med en utsedd domän (en företagsdomän)

En grupprincip definieras för kontoutelåsning

MIM 2016 Synchronization Service (Sync) installeras och körs på en server som är domänansluten till AD-domänen

MIM 2016 Service &Portal, inklusive SSPR-registreringsportalen och SSPR-återställningsportalen, installeras och körs på en server (kan finnas tillsammans med Sync)

MIM-synkronisering har konfigurerats för AD-MIM-identitetssynkronisering, inklusive:

Konfigurera Active Directory Management Agent (ADMA) för anslutning till AD DS och kör profiler för att importera identitetsdata från och exportera dem till Active Directory.

Konfigurera MIM-hanteringsagenten (MIM MA) för anslutning till FIM-tjänstdatabasen och kör profiler för att importera identitetsdata från och exportera dem till FIM-databasen.

Konfigurera synkroniseringsregler i MIM-portalen för att tillåta synkronisering av användardata och underlätta synkroniseringsbaserade aktiviteter i MIM-tjänsten.

MIM 2016-tillägg och tillägg, inklusive den integrerade SSPR Windows-inloggningsklienten, distribueras på servern eller på en separat klientdator.

Förbereda MIM för att arbeta med MFA

Konfigurera MIM Sync för att stödja funktioner för lösenordsåterställning och upplåsning av konto. Mer information finns i Installera FIM-tillägg och tillägg, installera FIM SSPR, SSPR-autentiseringsportar och SSPR-testlabbguiden.

Konfigurera telefongrinden eller SMS-grinden för engångslösenord

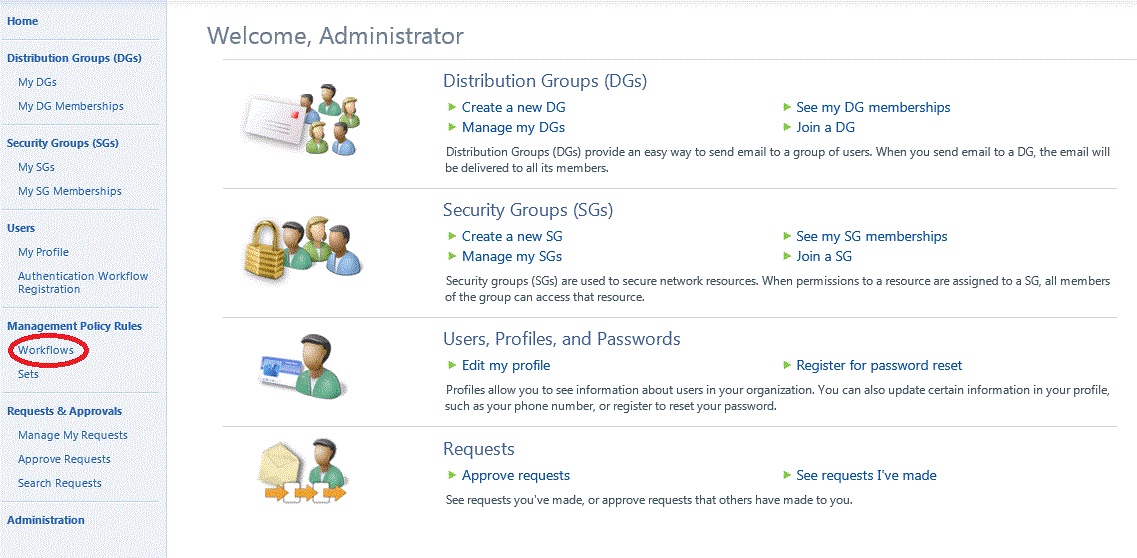

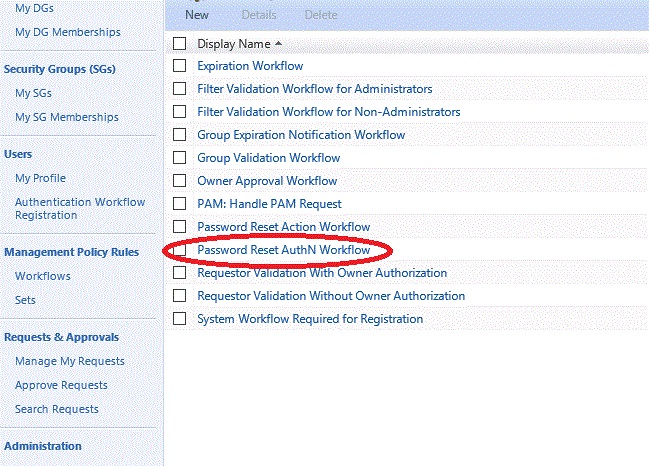

Starta Internet Explorer och gå till MIM-portalen, autentisera som MIM-administratör och klicka sedan på Arbetsflöden i det vänstra navigeringsfältet .

Kontrollera autentiseringsarbetsflödet för lösenordsåterställning.

Klicka på fliken Aktiviteter och rulla sedan ned till Lägg till aktivitet.

Välj Telefongrind eller SMS-grind för engångslösenord klicka på Välj och sedan PÅ OK.

Kommentar

Om du använder en annan provider som genererar själva engångslösenordet kontrollerar du att det konfigurerade längdfältet är lika långt som det som genereras av MFA-providern.

Användare i din organisation kan nu registrera sig för lösenordsåterställning. Under den här processen kommer de att ange sitt arbetstelefonnummer eller mobiltelefonnummer så att systemet vet hur man ringer dem (eller skickar dem SMS).

Registrera användare för lösenordsåterställning

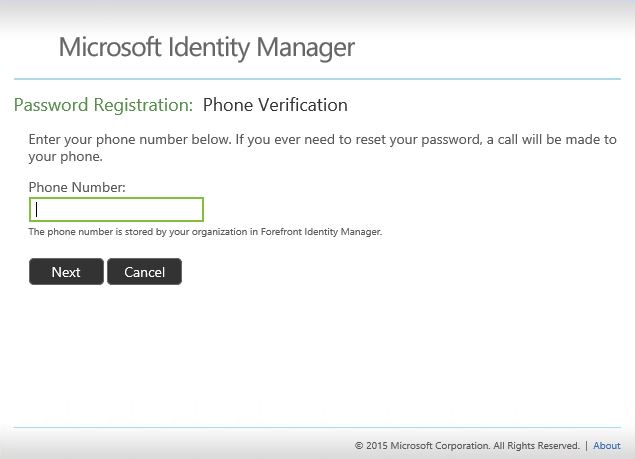

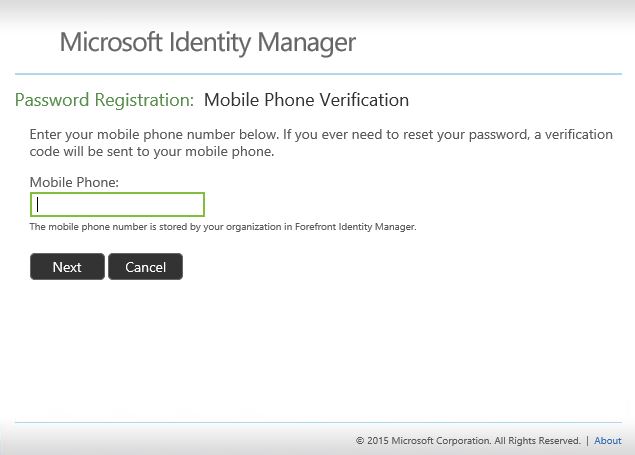

En användare startar en webbläsare och navigerar till mim-portalen för registrering av lösenordsåterställning. (Vanligtvis konfigureras den här portalen med Windows-autentisering). I portalen anger de sitt användarnamn och lösenord igen för att bekräfta sin identitet.

De måste ange portalen för lösenordsregistrering och autentisera med sitt användarnamn och lösenord.

I fältet Telefonnummer eller Mobiltelefon måste de ange en landskod, ett blanksteg och telefonnumret och klicka på Nästa.

Hur fungerar det för dina användare?

Nu när allt är konfigurerat och körs kanske du vill veta vad användarna måste gå igenom när de återställer sina lösenord precis före en semester och kommer tillbaka bara för att inse att de helt har glömt sina lösenord.

Det finns två sätt för en användare att använda funktionen för lösenordsåterställning och kontoupplåsning, antingen från Windows-inloggningsskärmen eller från självbetjäningsportalen.

Genom att installera MIM-tillägg och -tillägg på en domänansluten dator som är ansluten via ditt organisationsnätverk till MIM-tjänsten kan användarna återställa från ett bortglömt lösenord i skrivbordsinloggningsmiljön. Följande steg vägleder dig genom processen.

Integrerad lösenordsåterställning för Windows-skrivbordsinloggning

Om användaren anger fel lösenord flera gånger, på inloggningsskärmen, har de möjlighet att klicka på Problem med att logga in? .

Om du klickar på den här länken kommer de till skärmen För återställning av MIM-lösenord där de kan ändra sitt lösenord eller låsa upp sitt konto.

Användaren uppmanas att autentisera. Om MFA har konfigurerats får användaren ett telefonsamtal.

I bakgrunden är det som händer att MFA-providern sedan ringer upp det nummer som användaren gav när användaren registrerade sig för tjänsten.

När en användare svarar i telefonen kan de bli ombedda att interagera, till exempel för att trycka på pundnyckeln # på telefonen. Sedan klickar användaren på Nästa i portalen.

Om du även konfigurerar andra portar uppmanas användaren att ange mer information i efterföljande skärmar.

Kommentar

Om användaren är otålig och klickar på Nästa innan du trycker på pundnyckeln #, misslyckas autentiseringen.

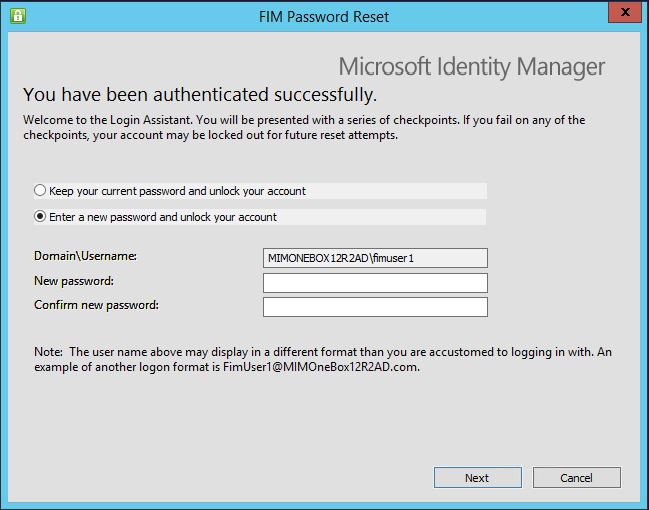

Efter lyckad autentisering får användaren två alternativ, antingen låsa upp kontot och behålla det aktuella lösenordet eller för att ange ett nytt lösenord.

Sedan måste användaren ange ett nytt lösenord två gånger och lösenordet återställs.

Åtkomst från självbetjäningsportalen

Användare kan öppna en webbläsare, gå till portalen för lösenordsåterställning och ange sitt användarnamn och klicka på Nästa.

Om MFA har konfigurerats får användaren ett telefonsamtal. I bakgrunden är det som händer att Microsoft Entra multifaktorautentisering sedan ringer upp det nummer som användaren gav när de registrerade sig för tjänsten.

När en användare svarar i telefonen uppmanas de att trycka på pundnyckeln # på telefonen. Sedan klickar användaren på Nästa i portalen.

Om du även konfigurerar andra portar uppmanas användaren att ange mer information i efterföljande skärmar.

Kommentar

Om användaren är otålig och klickar på Nästa innan du trycker på pundnyckeln #, misslyckas autentiseringen.

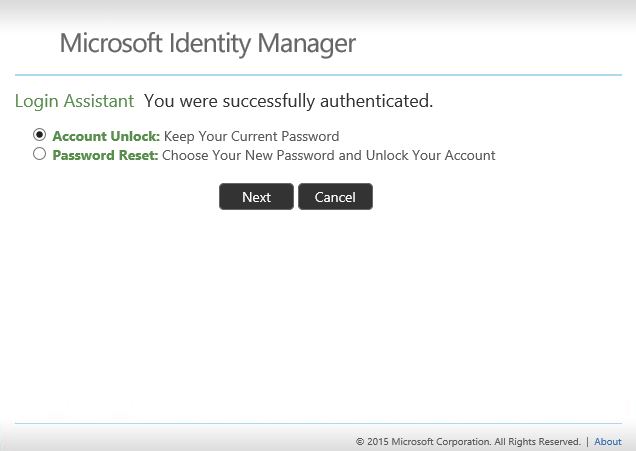

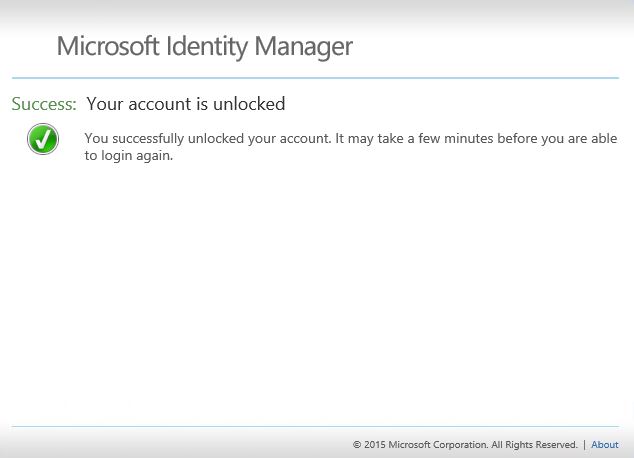

Användaren måste välja om de vill återställa sitt lösenord eller låsa upp sitt konto. Om de väljer att låsa upp sitt konto låss kontot upp.

Efter lyckad autentisering får användaren två alternativ, antingen för att behålla sitt aktuella lösenord eller för att ange ett nytt lösenord.

Om användaren väljer att återställa sitt lösenord måste de skriva in ett nytt lösenord två gånger och klicka på Nästa för att ändra lösenordet.