Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Den här artikeln beskriver den generiska LDAP-anslutningsappen. Artikeln gäller för följande produkter:

- Microsoft Identity Manager 2016 (MIM2016)

- Microsoft Entra ID

För MIM2016 är anslutningsappen tillgänglig som en nedladdning från Microsoft Download Center.

När du refererar till IETF RFCs använder det här dokumentet formatet (RFC [RFC-nummer]/[avsnitt i RFC-dokument]), till exempel (RFC 4512/4.3). Mer information finns på https://tools.ietf.org/. I den vänstra panelen anger du ett RFC-nummer i dialogrutan Hämta dokument och testar det för att kontrollera att det är giltigt.

Anmärkning

Microsoft Entra ID tillhandahåller nu en enkel agentbaserad lösning för etablering av användare till en LDAPv3-server, utan att behöva en MIM-synkroniseringsdistribution. Vi rekommenderar att du använder det för utgående användarprovisionering. Läs mer.

Översikt över den generiska LDAP-anslutningsappen

Med den generiska LDAP-anslutningsappen kan du integrera synkroniseringstjänsten med en LDAP v3-server.

Vissa åtgärder och schemaelement, till exempel de som behövs för att utföra deltaimport, anges inte i IETF RFCs. För dessa åtgärder stöds endast uttryckligen angivna LDAP-kataloger.

För att ansluta till katalogerna testar vi med root-/administratörskonto. Om du vill använda ett annat konto för att tillämpa mer detaljerade behörigheter kan du behöva granska med LDAP-katalogteamet.

Den nuvarande versionen av anslutningen stödjer dessa funktioner:

| Egenskap | Stöd |

|---|---|

| Ansluten datakälla | Anslutningen stöds med alla LDAP v3-server (RFC 4510-kompatibla), förutom där de anges som inte stödda. Den har testats med följande katalogservrar:

|

| Scenarier | |

| Operativ verksamhet | Följande åtgärder stöds på alla LDAP-kataloger: |

| Schemat |

Stöd för deltaimport och lösenordshantering

Kataloger som stöds för deltaimport och lösenordshantering:

- Microsoft Active Directory Lightweight Directory Services (AD LDS)

- Stödjer alla åtgärder för deltaimport

- Har stöd för att ange lösenord

- Microsoft Active Directory Global Catalog (AD GC)

- Stödjer alla åtgärder för deltaimport

- Har stöd för att ange lösenord

- 389 Katalogserver

- Stödjer alla åtgärder för deltaimport

- Har stöd för att ange lösenord och ändra lösenord

- Apache Directory Server

- Stöder inte deltaimport eftersom den här katalogen inte har någon beständig ändringslogg

- Har stöd för att ange lösenord

- IBM Tivoli DS

- Stödjer alla åtgärder för deltaimport

- Har stöd för att ange lösenord och ändra lösenord

- Isode-katalog

- Stödjer alla åtgärder för deltaimport

- Har stöd för att ange lösenord och ändra lösenord

- Novell eDirectory och NetIQ eDirectory

- Stödjer operationer för att lägga till, uppdatera och byta namn vid deltaimport

- Stöder inte borttagningsoperationer för deltaimport

- Har stöd för att ange lösenord och ändra lösenord

- Öppna DJ

- Stödjer alla åtgärder för deltaimport

- Har stöd för att ange lösenord och ändra lösenord

- Öppna DS

- Stödjer alla åtgärder för deltaimport

- Har stöd för att ange lösenord och ändra lösenord

- Öppna LDAP (openldap.org)

- Stödjer alla åtgärder för deltaimport

- Har stöd för att ange lösenord

- Stöder inte ändringslösenord

- Oracle (tidigare Sun) Directory Server Enterprise Edition

- Stödjer alla åtgärder för deltaimport

- Har stöd för att ange lösenord och ändra lösenord

- RadiantOne Virtual Directory Server (VDS)

- Måste använda version 7.1.1 eller senare

- Stödjer alla åtgärder för deltaimport

- Har stöd för att ange lösenord och ändra lösenord

- Sun One-katalogserver

- Stödjer alla åtgärder för deltaimport

- Har stöd för att ange lösenord och ändra lösenord

Förutsättningar

Innan du använder anslutningsappen kontrollerar du att du har följande på synkroniseringsservern:

- Microsoft .NET 4.6.2 Framework eller senare

Distribution av den här anslutningsappen kan kräva ändringar i konfigurationen av katalogservern samt konfigurationsändringar i MIM. För distributioner som omfattar integrering av MIM med en katalogserver från tredje part i en produktionsmiljö rekommenderar vi att kunderna arbetar med sin katalogserverleverantör eller en distributionspartner för hjälp, vägledning och support för den här integreringen.

Identifiera LDAP-servern

Anslutningsappen förlitar sig på olika tekniker för att identifiera och identifiera LDAP-servern. Anslutningsappen använder rot-DSE, leverantörsnamn/version och inspekterar schemat för att hitta unika objekt och attribut som är kända för att finnas på vissa LDAP-servrar. Dessa data, om de hittas, används för att fylla i konfigurationsalternativen i anslutningsappen i förväg.

Behörigheter för ansluten datakälla

För att kunna utföra import- och exportåtgärder på objekten i den anslutna katalogen måste anslutningskontot ha tillräcklig behörighet. Anslutningsappen behöver skrivbehörighet för att kunna exportera och läsa behörigheter för att kunna importera. Behörighetskonfigurationen utförs inom själva målkatalogens hanteringsgränssnitt.

Portar och protokoll

Anslutningsappen använder portnumret som anges i konfigurationen, som som standard är 389 för LDAP och 636 för LDAPS.

För LDAPS måste du använda SSL 3.0 eller TLS. SSL 2.0 stöds inte och kan inte aktiveras.

Nödvändiga kontroller och funktioner

Följande LDAP-kontroller/funktioner måste vara tillgängliga på LDAP-servern för att anslutningsappen ska fungera korrekt:

1.3.6.1.4.1.4203.1.5.3 Sant/Falskt-filter

True/False-filtret rapporteras ofta inte som stöds av LDAP-kataloger och kan visas på den globala sidan under Obligatoriska funktioner hittades inte. Den används för att skapa ELLER-filter i LDAP-frågor, till exempel vid import av flera objekttyper. Om du kan importera fler än en objekttyp stöder LDAP-servern den här funktionen.

Om du använder en katalog där en unik identifierare är fästpunkten måste följande funktion också vara tillgänglig (Mer information finns i avsnittet Konfigurera fästpunkter ):

1.3.6.1.4.1.4203.1.5.1 Alla driftattribut

Om katalogen har fler objekt än vad som kan hanteras i ett enda anrop till katalogen, rekommenderas det att du använder paginering. För att paginering ska fungera behöver du något av följande alternativ:

Alternativ 1:

1.2.840.113556.1.4.319 pagineradeResultatKontroll

Alternativ 2:

2.16.840.1.113730.3.4.9 VLVControl

1.2.840.113556.1.4.473 Sorteringskontroll

Om båda alternativen är aktiverade i anslutningskonfigurationen används pagedResultsControl.

1.2.840.113556.1.4.417 VisaRaderadeKontroll

ShowDeletedControl används endast med metoden USNChanged delta import för att kunna se borttagna objekt.

Anslutningsappen försöker identifiera de alternativ som finns på servern. Om alternativen inte kan identifieras visas en varning på sidan Global i anslutningsegenskaperna. Alla LDAP-servrar har inte alla kontroller/funktioner som de stöder och även om den här varningen finns kan anslutningsappen fungera utan problem.

Deltaimport

Deltaimport är endast tillgängligt när en katalog som stöder den har identifierats. Följande metoder används för närvarande:

- LDAP-åtkomstlogg. Se http://www.openldap.org/doc/admin24/overlays.html#Access Loggar

- LDAP-ändringslogg. Se http://tools.ietf.org/html/draft-good-ldap-changelog-04

- Tidsstämpel. För Novell/NetIQ eDirectory använder anslutningsappen senaste datum/tid för att skapa och uppdatera objekt. Novell/NetIQ eDirectory tillhandahåller inte ett motsvarande sätt att hämta borttagna objekt. Det här alternativet kan också användas om ingen annan deltaimportmetod är aktiv på LDAP-servern. Det här alternativet kan inte importera borttagna objekt.

- USNChanged. Se: https://msdn.microsoft.com/library/ms677627.aspx

Stöds inte

Följande LDAP-funktioner stöds inte:

- LDAP-referenser mellan servrar (RFC 4511/4.1.10)

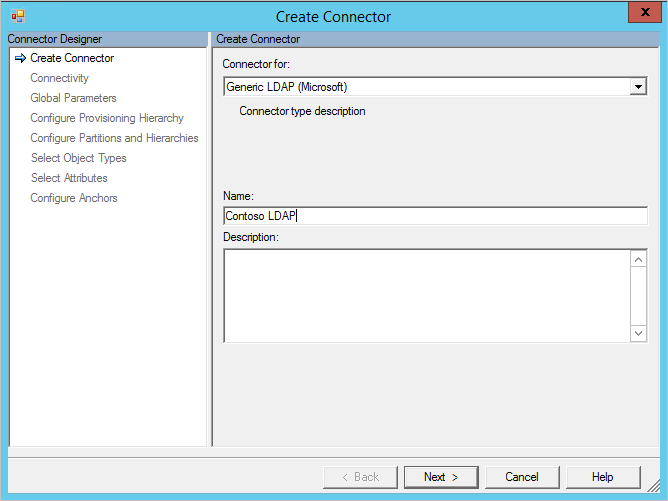

Skapa en ny anslutning

Om du vill skapa en allmän LDAP-anslutning väljer du Hanteringsagent och Skapa i Synkroniseringstjänsten. Välj den generiska LDAP-anslutningsappen (Microsoft).

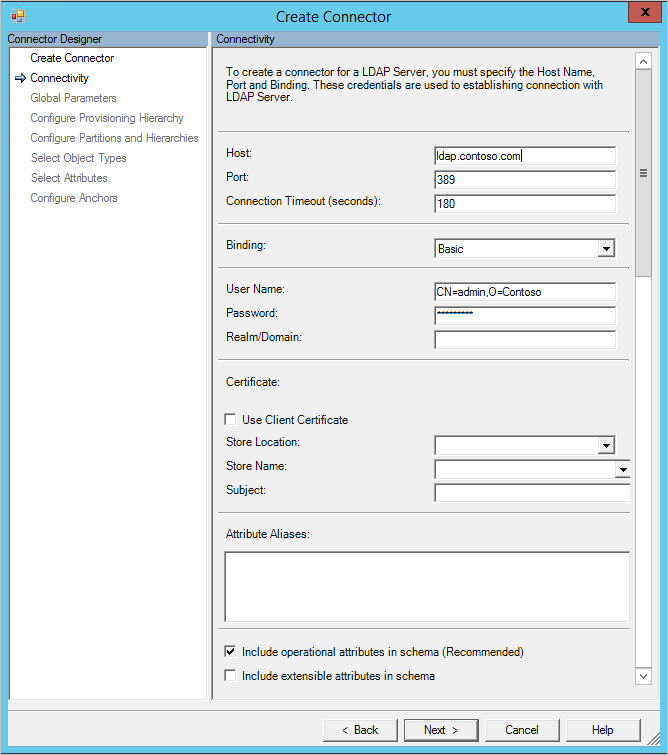

Uppkoppling

På sidan Anslutning måste du ange information om värd, port och bindning. Beroende på vilken bindning som väljs kan ytterligare information anges i följande avsnitt.

sv-SE:

- Timeout-inställningen för anslutning används endast för den första anslutningen till servern när schemat identifieras.

- Om Bindningen är anonym används varken användarnamn/lösenord eller certifikat.

- För andra bindningar anger du information antingen i användarnamn/lösenord eller väljer ett certifikat.

- Om du använder Kerberos för att autentisera anger du även användarens sfär/domän.

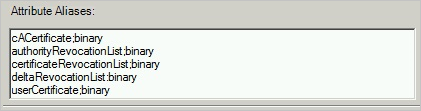

Textrutan attributalias används för attribut som definierats i schemat med RFC4522 syntax. Det går inte att identifiera dessa attribut under schemaidentifieringen och anslutningsappen behöver dessa attribut för att konfigureras separat. Följande sträng måste till exempel anges i rutan attributalias för att korrekt identifiera attributet userCertificate som ett binärt attribut:

userCertificate;binary

Följande tabell är ett exempel på hur den här konfigurationen kan se ut:

Markera kryssrutan Inkludera driftattribut i schemat för att även inkludera attribut som skapats av servern. Dessa inkluderar attribut som när objektet skapades och senaste uppdateringstid.

Välj Inkludera utökningsbara attribut i schemat om utökningsbara objekt (RFC4512/4.3) används och om du aktiverar det här alternativet kan alla attribut användas på alla objekt. Om du väljer det här alternativet blir schemat mycket stort, så om inte den anslutna katalogen använder den här funktionen är rekommendationen att behålla alternativet avmarkerat.

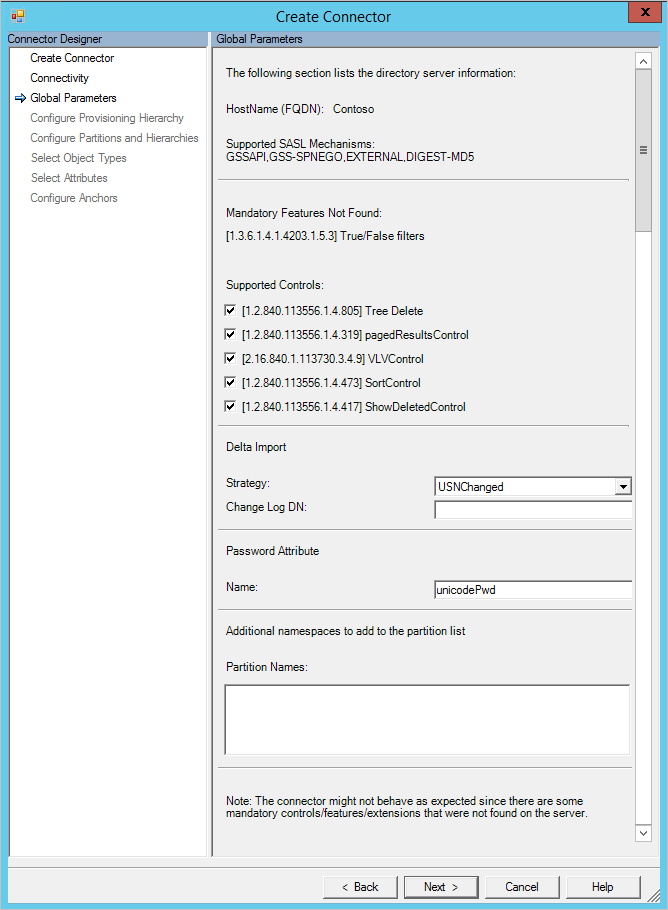

Globala parametrar

På sidan Globala parametrar konfigurerar du DN för deltaändringsloggen och ytterligare LDAP-funktioner. Sidan är ifylld i förväg med den information som tillhandahålls av LDAP-servern.

Det översta avsnittet visar information som tillhandahålls av själva servern, till exempel namnet på servern. Anslutaren verifierar också att de obligatoriska kontrollerna finns i Root DSE. Om dessa kontroller inte visas visas en varning. Vissa LDAP-kataloger visar inte alla funktioner i rot-DSE och det är möjligt att anslutningsappen fungerar utan problem även om det finns en varning.

Kryssrutorna för kontroller som stöds styr beteendet för vissa åtgärder:

- När trädborttagning är markerat tas en hierarki bort med ett LDAP-anrop. Om trädborttagning är avmarkerad gör anslutningen en rekursiv borttagning om det behövs.

- När du har valt sidresultat gör anslutningen en sidimport med den storlek som anges i de körningssteg som anges.

- VLVControl och SortControl är ett alternativ till pagedResultsControl för att läsa data från LDAP-katalogen.

- Om alla tre alternativen (pagedResultsControl, VLVControl och SortControl) är avmarkerade importerar anslutningsappen alla objekt i en åtgärd, vilket kan misslyckas om det är en stor katalog.

- ShowDeletedControl används endast när deltaimportmetoden är USNChanged.

Ändringsloggens DN är namnkontexten som används av deltaloggen, till exempel cn=changelog. Det här värdet måste anges för att deltaimporten ska kunna utföras.

Följande tabell är en lista över standard-DN:er för ändringslogg:

| Katalog | Delta-ändringslogg |

|---|---|

| Microsoft AD LDS och AD GC | Identifieras automatiskt. USNChanged. |

| Apache Directory Server | Ej tillgänglig. |

| Katalog 389 | Ändringslogg. Standardvärde att använda: cn=changelog |

| IBM Tivoli DS | Ändringslogg. Standardvärde att använda: cn=changelog |

| Isode-katalog | Ändringslogg. Standardvärde att använda: cn=changelog |

| Novell/NetIQ eDirectory | Ej tillgänglig. Tidsstämpel. Connectorn använder senast uppdaterade datum och tid för att hämta tillagda och uppdaterade poster. |

| Öppna DJ/DS | Ändringslogg. Standardvärde att använda: cn=changelog |

| Öppna LDAP | Åtkomstlogg. Standardvärde att använda: cn=accesslog |

| Oracle DSEE | Ändringslogg. Standardvärde att använda: cn=changelog |

| RadiantOne VDS | Virtuell katalog. Beror på vilken katalog som är ansluten till VDS. |

| Sun One-katalogserver | Ändringslogg. Standardvärde att använda: cn=changelog |

Lösenordsattributet är namnet på det attribut som anslutningsappen ska använda för att ange lösenordet i åtgärder för lösenordsändring och lösenordsuppsättning. Det här värdet är som standard inställt på userPassword men kan ändras när det behövs för ett visst LDAP-system.

I listan med ytterligare partitioner är det möjligt att lägga till ytterligare namnområden som inte identifieras automatiskt. Den här inställningen kan till exempel användas om flera servrar utgör ett logiskt kluster som alla ska importeras samtidigt. På samma sätt som Active Directory kan ha flera domäner i en skog, men alla domäner delar ett schema, kan samma sak simuleras genom att ange ytterligare namnområden i den här rutan. Varje namnområde kan importeras från olika servrar och konfigureras ytterligare på sidan Konfigurera partitioner och hierarkier. Använd Ctrl+Retur för att hämta en ny rad.

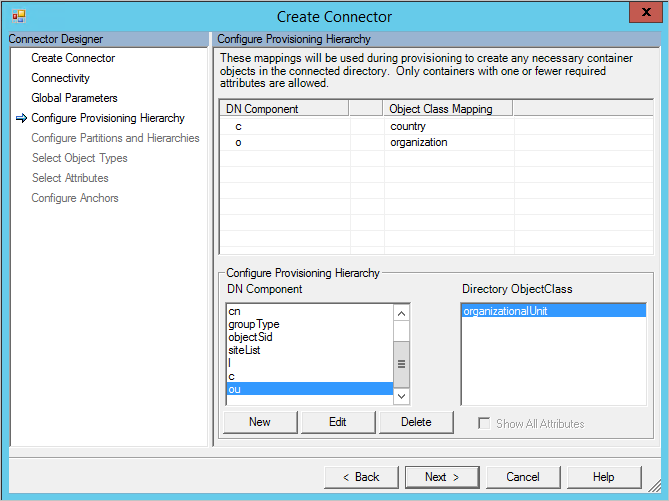

Konfigurera etableringshierarki

Den här sidan används för att mappa DN-komponenten, till exempel organisationsenhet, till den objekttyp som ska etableras, till exempel organizationalUnit.

Genom att konfigurera etableringshierarkin kan du konfigurera anslutningsappen så att den automatiskt skapar en struktur när det behövs. Om det till exempel finns ett namnområde dc=contoso,dc=com och ett nytt objekt cn=Joe, ou=Seattle, c=US, dc=contoso, dc=com etableras, kan anslutningsappen skapa ett objekt av typen land för USA och en organisationsenhet för Seattle om de inte redan finns i katalogen.

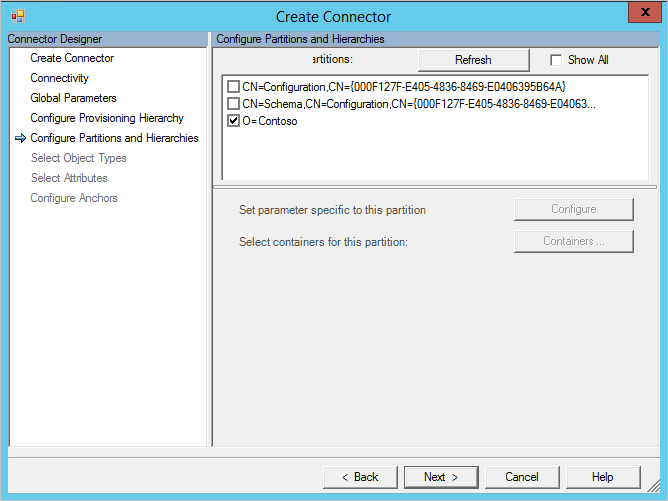

Konfigurera partitioner och hierarkier

På sidan partitioner och hierarkier väljer du alla namnområden med objekt som du planerar att importera och exportera.

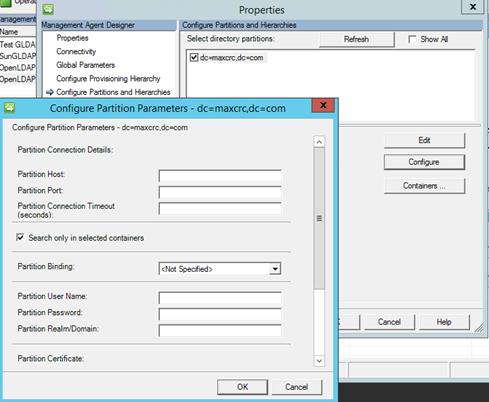

För varje namnområde är det också möjligt att konfigurera anslutningsinställningar som åsidosätter de värden som anges på skärmen Anslutning. Om dessa värden lämnas på standardvärdet 'tom' används informationen från Anslutningsskärmen.

Det går också att välja vilka containrar och organisationsenheter som anslutningsappen ska importera från och exportera till.

När du utför en sökning görs detta i alla containrar i partitionen. I fall där det finns ett stort antal containrar leder det här beteendet till prestandaförsämring.

Anmärkning

Från och med mars 2017-uppdateringen kan generiska LDAP-sökningar begränsas till enbart de valda behållarna. Detta kan göras genom att markera kryssrutan "Sök endast i markerade containrar" enligt bilden nedan.

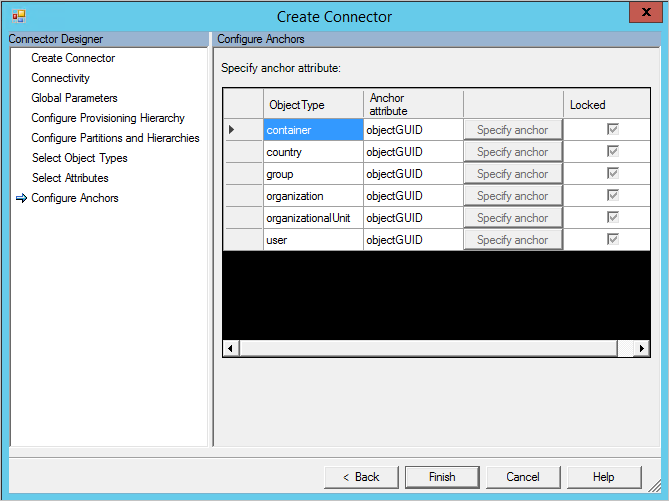

Konfigurera ankare

Den här sidan har alltid ett förkonfigurerat värde och kan inte ändras. Om serverleverantören har identifierats kan fästpunkten fyllas i med ett oföränderligt attribut, till exempel GUID för ett objekt. Om det inte har identifierats eller om det är känt att det inte har något oföränderligt attribut använder anslutningsappen dn (unikt namn) som fästpunkt.

Följande tabell är en lista över LDAP-servrar och fästpunkten som används:

| Katalog | Ankaregenskap |

|---|---|

| Microsoft AD LDS och AD GC | objektGUID |

| 389 Katalogserver | dn |

| Apache Directory | dn |

| IBM Tivoli DS | dn |

| Isode-katalog | dn |

| Novell/NetIQ eDirectory | Globalt unikt identifierare (GUID) |

| Öppna DJ/DS | dn |

| Öppna LDAP | dn |

| Oracle ODSEE | dn |

| RadiantOne VDS | dn |

| Sun One-katalogserver | dn |

Övriga anteckningar

Det här avsnittet innehåller information om aspekter som är specifika för den här anslutningsappen eller av andra skäl är viktiga att känna till.

Deltaimport

Deltavattenmärket i Open LDAP är UTC-datum/tid. Därför måste klockorna mellan FIM-synkroniseringstjänsten och Open LDAP synkroniseras. Annars kan vissa poster i deltaändringsloggen utelämnas.

För Novell eDirectory identifierar inte deltaimporten några objektborttagningar. Därför är det nödvändigt att köra en fullständig import regelbundet för att hitta alla borttagna objekt.

För kataloger med en deltaändringslogg som baseras på datum/tid rekommenderar vi starkt att du kör en fullständig import vid regelbundna tidpunkter. Den här processen gör att synkroniseringsmotorn kan hitta olikheter mellan LDAP-servern och det som för närvarande finns i anslutningsutrymmet.

Felsökning

- Information om hur du aktiverar loggning för att felsöka anslutningen finns i Så här aktiverar du ETW-spårning för anslutningar.