Privileged Access Management för Active Directory Domain Services

MIM Privileged Access Management (PAM) är en lösning som hjälper organisationer att begränsa privilegierad åtkomst i en befintlig och isolerad Active Directory-miljö.

Med Privileged Access Management uppnår du två saker:

- Återupprätta kontroll över en komprometterad Active Directory-miljö genom att hantera en separat skyddsmiljö som inte påverkas inte av skadliga attacker.

- Minska risken för att autentiseringsuppgifter stjäls genom att isolera användningen av privilegierade konton.

Anteckning

PAM-metoden som tillhandahålls av MIM PAM rekommenderas inte för nya distributioner i Internetanslutna miljöer. MIM PAM är avsett att användas i en anpassad arkitektur för isolerade AD-miljöer där Internetåtkomst inte är tillgängligt, där den här konfigurationen krävs av reglering, eller i isolerade miljöer med hög påverkan som offlineforskningslaboratorier och frånkopplad driftsteknik eller övervakningskontroll och datainsamlingsmiljöer. MIM PAM skiljer sig från Microsoft Entra Privileged Identity Management (PIM). Microsoft Entra PIM är en tjänst som gör att du kan hantera, kontrollera och övervaka åtkomst till resurser i Microsoft Entra ID, Azure och andra Microsoft Online-tjänster som Microsoft 365 eller Microsoft Intune. Mer information finns i Skydda privilegierad åtkomst för vägledning om lokala Internetanslutna miljöer och hybridmiljöer.

Vilka problem hjälper MIM PAM att lösa?

I dag är det för enkelt för angripare att hämta autentiseringsuppgifter för domänadministratörer och det är för svårt att identifiera dessa attacker i efterhand. Målet med PAM är att minska angriparnas tillfällen att ta sig in och att öka din kontroll och kunskap om miljön.

PAM gör det svårare för angripare att ta sig in i ett nätverk och få åtkomst till privilegierade konton. PAM lägger till skydd till privilegierade grupper som kontrollerar åtkomsten på många olika domänanslutna datorer och program på dessa datorer. Det ger också mer övervakning, mer synlighet och mer detaljerade kontroller. På så sätt kan organisationer se vilka deras privilegierade administratörer är och vad de gör. Med PAM får organisationer större insyn i hur administratörskonton används i miljön.

PAM-metoden som tillhandahålls av MIM är avsedd att användas i en anpassad arkitektur för isolerade miljöer där Internetåtkomst inte är tillgängligt, där den här konfigurationen krävs enligt reglering, eller i isolerade miljöer med hög påverkan som offlineforskningslaboratorier och frånkopplade driftteknik eller övervakningskontroll- och datainsamlingsmiljöer. Om din Active Directory är en del av en Internetansluten miljö kan du läsa skydda privilegierad åtkomst för mer information om var du ska börja.

Konfigurera MIM PAM

PAM bygger på principen för just-in-time-administration, som är relaterat till JEA (just enough administration). JEA är en Windows PowerShell toolkit som definierar en uppsättning kommandon för att utföra privilegierade aktiviteter. Det är en slutpunkt där administratörer kan få behörighet att köra kommandon. I JEA beslutar administratör att användare med en viss behörighet kan utföra en viss uppgift. Varje gång en behörig användare behöver utföra aktiviteten aktiveras behörigheten. Behörigheten upphör efter en angiven tidsperiod, så att obehöriga användare inte kan få åtkomst.

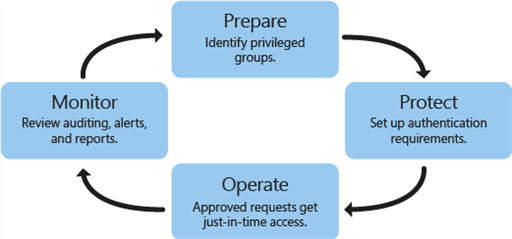

PAM-installationen och -driften består av fyra steg.

- Förbereda: identifiera vilka grupper i den befintliga skogen som har betydande behörighet. Återskapa dessa grupper utan medlemmar i skyddsskogen.

- Skydda: Konfigurera livscykel- och autentiseringsskydd för när användare begär just-in-time-administration.

- Använda: när autentiseringskraven har uppfyllts och en begäran har godkänts, läggs ett användarkonto tillfälligt till i en privilegierad grupp i skyddsskogen. Under en förinställd tidsperiod har administratören alla privilegier och åtkomstbehörigheter som är tilldelade till gruppen. Därefter tas kontot bort från gruppen.

- Övervaka: PAM lägger till granskningar, aviseringar och rapporter för begäran om privilegierad åtkomst. Du kan granska historiken för privilegierad åtkomst och se vem som utfört uppgiften. Du kan bestämma om aktiviteten är giltig eller inte och enkelt identifiera obehörig aktivitet, som försök att lägga till användare direkt i en privilegierad grupp i den ursprungliga skogen. Den här åtgärden är inte bara viktig för att upptäcka skadliga program utan också för att spåra interna angrepp.

Hur fungerar MIM PAM?

PAM är baserat på nya funktionerna i AD DS, särskilt de för domänautentisering och -auktorisering, och nya funktioner i Microsoft Identity Manager. Med PAM separeras behöriga konton från en befintlig Active Directory-miljö. När ett privilegierat konto behöver användas, måste det först begäras och sedan godkännas. När det godkänts ges det privilegierade kontot behörighet via en extern huvudgrupp i en ny skyddsskog i stället för i användarens eller programmets aktuella skog. Genom att använda en skyddsskog får organisationen större kontroll, till exempel över när en användare kan vara medlem i en privilegierad grupp och hur användaren måste autentiseras.

Active Directory, MIM-tjänsten och andra delar av den här lösningen kan också distribueras i en konfiguration med hög tillgänglighet.

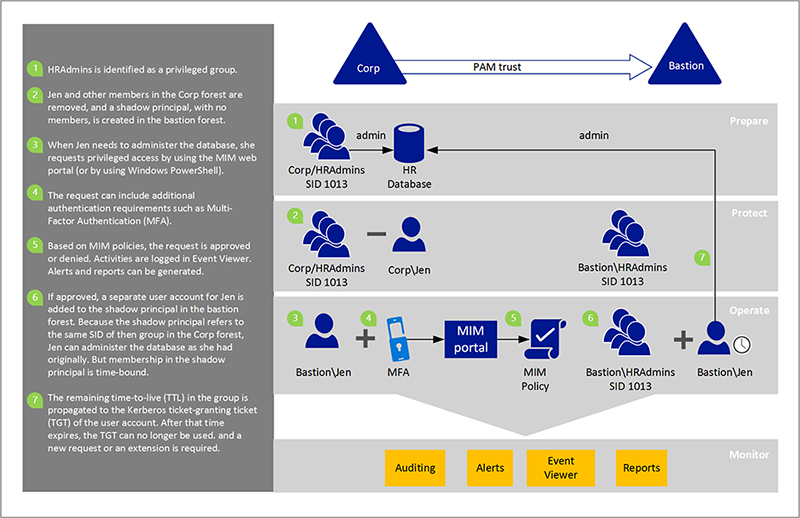

I följande exempel visas hur PIM fungerar i detalj.

Skyddsskogen utfärdar tidsbegränsade gruppmedlemskap, vilka i sin tur utfärdar tidsbegränsade biljettbeviljande biljetter. Kerberos-baserade program och tjänster kan respektera och tillämpa dessa biljettbeviljande biljetter om apparna och tjänsterna finns i skogar som litar på skyddsskogen.

Löpande användarkonton måste inte flyttas till en ny skog. Det gäller också för datorer, program och deras grupper. De förblir där de är i en befintlig skog. Studera exemplet med en organisation som är bekymrad över dagens cybersäkerhetsproblemen, men inte har några omedelbara planer på att uppgradera serverinfrastrukturen till nästa version av Windows Server. Den organisationen kan fortfarande dra nytta av den här kombinerade lösningen genom att använda MIM och en ny skyddsskog, och får bättre kontroll över åtkomsten till befintliga resurser.

PAM ger följande fördelar:

Isolera/ange omfång för behörigheter: användare har inte behörighet för konton som också används för icke-privilegierade uppgifter som e-post- och internetanvändning. Användarna måste begära behörighet. Begäranden godkänns och nekas utifrån MIM-principer som definierats av en PAM-administratör. Privilegierad åtkomst är inte tillgänglig förrän en begäran har godkänts.

Step-up och proof-up: Nya autentiserings- och auktoriseringsutmaningar för att hantera livscykeln för olika administratörskonton. Användaren kan begära att ett administratörskonto utökas och den begäran går igenom MIM-arbetsflöden.

Ytterligare loggning: förutom de inbyggda MIM-arbetsflödena finns det ytterligare loggning för PAM som identifierar begäran, hur den auktoriserades och eventuella händelser efter godkännandet.

Anpassningsbart arbetsflöde: MIM-arbetsflöden kan konfigureras för olika scenarier och flera olika arbetsflöden kan användas baserat på parametrarna för användaren eller begärda roller.

Hur begär användare privilegierad åtkomst?

Det finns några olika sätt en användare kan skicka en begäran på, bland annat via:

- API:t för MIM-tjänsternas webbtjänster

- En REST-slutpunkt

- Windows PowerShell (

New-PAMRequest)

Få information om cmdlets för privilegierad åtkomsthantering.

Vilka arbetsflöden och övervakningsalternativ finns?

Anta till exempel att en användare var medlem i en administrativ grupp innan PAM har konfigurerats. Som en del av PAM-installationen tas användaren bort från den administrativa gruppen och en princip skapas i MIM. Principen anger att om användaren begär administratörsbehörighet godkänns begäran och ett separat konto för användaren läggs till i den privilegierade gruppen i skyddsskogen.

Förutsatt att begäran godkänns kommunicerar åtgärdsarbetsflödet direkt med skyddsskogens Active Directory för att placera användaren i en grupp. När Lisa till exempel begär att administrera HR-databasen, läggs Lisas administratörskonto till i den privilegierade gruppens skyddsskog inom några sekunder. Hennes administrativa kontos medlemskap i gruppen upphör att gälla efter en tidsgräns. Med Windows Server 2016 eller senare associeras medlemskapet i Active Directory med en tidsgräns.

Anteckning

När du lägger till en ny användare i en grupp måste ändringen replikeras till andra domänkontrollanter i skyddsskogen. Replikeringsfördröjning kan påverka möjligheten för användare att komma åt resurser. Mer information om replikeringsfördröjning finns i Så här fungerar replikeringstopologin i Active Directory.

Som kontrast utvärderas utgångna länkar i realtid av Security Accounts Manager (SAM). Även om tillägg av medlemmar måste replikeras av domänkontrollanten som tar emot åtkomstbegäran, utvärderas borttagning av medlemmar omedelbart på vilken domänkontrollant som helst.

Det här arbetsflödet är speciellt avsett för dessa administratörskonton. Administratörer (och skript) som bara behöver tillfällig åtkomst för privilegierade grupper kan begära precis den åtkomsten. MIM loggar begäran och ändringarna i Active Directory, och du kan visa dem i loggboken eller skicka data till företagets övervakningslösningar, till exempel System Center 2012 – gransknings- och insamlingstjänsten för Operations Manager och andra verktyg från tredje part.