Hur etablerar jag användare i AD DS

Gäller för: Microsoft Identity Manager 2016 SP1 (MIM)

Ett grundläggande krav för ett identitetshanteringssystem är möjligheten att etablera resurser till ett externt system.

Den här guiden leder dig igenom de viktigaste byggstenarna som ingår i processen för att etablera användare från Microsoft® Identity Manager (MIM) 2016 till Active Directory® Domain Services (AD DS), förklarar hur du kan verifiera att scenariot fungerar som förväntat, tillhandahåller förslag för att hantera Active Directory-användare med hjälp av MIM 2016 och beskriver ytterligare informationsresurser.

Innan du börjar

I det här avsnittet hittar du information om det här dokumentets omfattning. Vägledningar är normalt riktade mot användare som redan har grundläggande kunskaper om processen för att synkronisera objekt med MIM enligt beskrivningen i de relaterade guiderna för att komma igång.

Målgrupp

Den här guiden är avsedd för IT-experter som redan har grundläggande kunskaper om hur MIM-synkroniseringsprocessen fungerar och är intresserade av att få praktiska erfarenheter och mer konceptuell information om specifika scenarier.

Förhandskunskaper

Det här dokumentet förutsätter att du har tillgång till en instans av MIM som körs och att du har erfarenhet av att konfigurera enkla synkroniseringsscenarier enligt beskrivning i följande dokument:

Innehållet i det här dokumentet är avsett att fungera som ett tillägg till dessa grundläggande dokument.

Omfång

Det scenario som beskrivs i det här dokumentet har förenklats för att bemöta kraven i en grundläggande laboratoriemiljö. Fokus ligger på att lära dig att de förstå begrepp och tekniker som beskrivs.

Det här dokumentet hjälper dig att utveckla en lösning som omfattar hantering av grupper i AD DS med hjälp av MIM.

Tidskrav

Processerna i det här dokumentet tar 90 till 120 minuter att slutföra.

Denna tidsberäkning förutsätter att testmiljön redan är konfigurerad och omfattar inte den tid som krävs för att konfigurera testmiljön.

Scenariobeskrivning

Fabrikam, ett fiktivt företag, planerar att använda MIM för att hantera användarkonton i företagets AD DS med hjälp av MIM. Som en del av den här processen måste Fabrikam etablera användare i AD DS. För att starta den första testningen har Fabrikam installerat en grundläggande laboratoriemiljö som består av MIM och AD DS. I den här laboratoriemiljön testar Fabrikam ett scenario som består av en användare som skapades manuellt i MIM-portalen. Målet med det här scenariot är att etablera användaren som en aktiverad användare med ett fördefinierat lösenord i AD DS.

Utformning av scenario

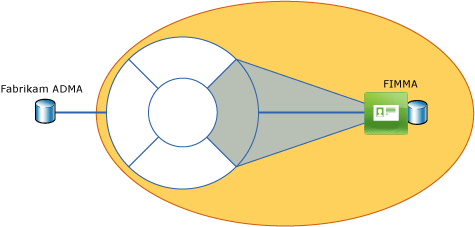

Om du vill använda den här guiden behöver du tre strukturella komponenter:

Active Directory-domänkontrollant

En dator som kör FIM-synkroniseringstjänsten

En dator som kör FIM-portalen

Följande bild visar den miljö som krävs.

Du kan köra alla komponenter på en dator.

Anteckning

Mer information om hur du konfigurerar MIM finns i FIM-installationsguiden.

Lista över scenariokomponenter

Följande tabell visar de komponenter som är en del av scenariot i denna guide.

| Ikon | Komponent | Beskrivning |

|---|---|---|

|

Organisationsenhet | MIM-objekt – organisationsenhet (OU) som används som ett mål för de etablerade användarna. |

|

Användarkonton | · ADMA – Active Directory-användarkonto med tillräcklig behörighet för att ansluta till AD DS. · FIMMA – Active Directory-användarkonto med tillräcklig behörighet för att ansluta till MIM. |

|

Hanteringsagenter och körningsprofiler | · Fabrikam ADMA – hanteringsagent som utbyter data med AD DS. · Fabrikam FIMMA – hanteringsagent som utbyter data med MIM. |

|

Synkroniseringsregler | Utgående synkroniseringsregel för Fabrikam-grupp – utgående synkroniseringsregel som etablerar användare i AD DS. |

|

Uppsättningar | Alla leverantörer – uppsättning med dynamiskt medlemskap för alla objekt med EmployeeType-attributvärdet Leverantör. |

|

Arbetsflöden | AD-etableringsarbetsflöde – arbetsflöde för att sätta MIM-användaren i omfånget för den utgående synkroniseringsregeln för AD. |

|

Hantering av principregler | Hanteringsprincipregel för AD-etablering – hanteringsprincipregel (MPR) som utlöses när en resurs blir medlem i uppsättningen Alla leverantörer. |

|

MIM-användare | Britta Simon – MIM-användare som du etablerar i AD DS. |

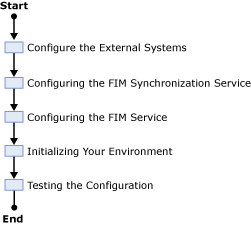

Scenarioanvisningar

Scenariot som beskrivs i den här handledningen består av de byggstenar som visas i följande bild.

Konfigurera de externa systemen

I det här avsnittet finns anvisningar för de resurser som du behöver skapa som ligger utanför MIM-miljön.

Steg 1: Skapa organisationsenheten

Du behöver organisationsenheten som en container för den etablerade exempelanvändaren. Mer information om hur du skapar organisationsenheter finns i Skapa en ny organisationsenhet.

Skapa en organisationsenhet som heter MIMObjects i AD DS.

Steg 2: Skapa Active Directory-användarkonton

För scenariot i den här handledningen behöver du två Active Directory-användarkonton:

ADMA – används av Active Directory-hanteringsagenten.

FIMMA – används av FIM-tjänstens hanteringsagent.

I båda fallen räcker det att skapa vanliga användarkonton. Mer information om de specifika kraven för båda kontona finns senare i det här dokumentet. Mer information om hur du skapar organisationsenheter finns i Skapa ett nytt användarkonto.

Konfigurera FIM-synkroniseringstjänsten

För konfigurationsstegen i det här avsnittet måste du starta hanteraren för FIM-synkroniseringstjänsten.

Skapa hanteringsagenterna

För scenariot i den här handledningen måste du skapa två hanteringsagenter:

Fabrikam ADMA – hanteringsagent för AD DS.

Fabrikam FIMMA – hanteringsagent för FIM-tjänstens hanteringsagent.

Steg 3: Skapa Fabrikam ADMA-hanteringsagenten

När du konfigurerar en hanteringsagent för AD DS måste du ange ett konto som används av hanteringsagenten i datautbytet med AD DS. Du bör använda ett vanligt användarkonto. För att importera data från AD DS måste dock kontot har behörighet att avsöka ändringar från DirSync-kontrollen. Om du vill att hanteringsagenten ska exportera data till AD DS måste du ge kontot tillräcklig behörighet i målets organisationsenheter. Mer information om det här ämnet finns i Konfigurera ADMA-kontot.

Om du vill skapa en användare i AD DS måste du flöda ut objektets DN. Utöver detta är det bra att flöda förnamn, efternamn och visningsnamn för att se till att objekten är synliga.

I AD DS är det fortfarande vanligt att användarna använder samma sAMAccountName-attribut för att logga in på katalogtjänsten. Om du inte anger ett värde för det här attributet genererar katalogtjänsten ett slumpmässigt värde för det. Dessa slumpmässiga värden är dock inte användarvänliga, och därför är en användarvänlig version av det här attributet normalt en del av en export till AD DS. För att en användare ska kunna logga in på AD DS måste du även inkludera ett lösenord som skapas med hjälp av unicodePwd-attributet i exportlogiken.

Anteckning

Kontrollera att värdet som du anger som unicodePwd uppfyller lösenordsprinciperna för målets AD DS.

När du anger ett lösenord för AD DS-konton måste du också skapa ett konto som ett aktiverat konto. Det gör du genom att konfigurera userAccountControl-attributet. Mer information om userAccountControl-attributet finns i Använda FIM för att aktivera eller inaktivera konton i Active Directory.

I följande tabell visas de viktigaste scenariospecifika inställningarna som du behöver konfigurera.

| Sida för hanteringsagentens designer | Konfiguration |

|---|---|

| Skapa hanteringsagent | 1. Hanteringsagent för: AD DS 2. Namn: Fabrikam ADMA |

| Anslut till Active Directory-skogen | 1. Välj katalogpartitioner: "DC=Fabrikam,DC=com" 2. Klicka på Containrar för att öppna dialogrutan Välj containrar och se till att MIMObjects är den enda organisationsenheten som har valts. |

| Välj objekttyper | Utöver de objekttyperna som redan har valts väljer du användare. |

| Välj attribut | 1. Klicka på Visa alla. 2. Välj följande attribut: ° displayName ° givenName ° sn ° SamAccountName ° unicodePwd ° userAccountControl |

Mer information finns i följande avsnitt i hjälpen:

- Skapa en hanteringsagent

- Ansluta till en Active Directory-skog

- Använda hanteringsagenten för Active Directory

- Konfigurera katalogpartitioner

Anteckning

Kontrollera att du har en attributflödesregel för import konfigurerad för ExpectedRulesList-attributet.

Steg 4: Skapa Fabrikam FIMMA-hanteringsagenten

När du konfigurerar en hanteringsagent för FIM-tjänsten måste du ange ett konto som används av hanteringsagenten i datautbytet med FIM-tjänsten.

Du bör använda ett vanligt användarkonto. Kontot måste vara samma konto som du angav under installationen av MIM. Information om ett skript som du kan använda för att fastställa namnet på FIMMA-kontot som du angav under konfigurationen och för att testa om detta konto fortfarande är giltigt finns i Använda Windows PowerShell för att utföra ett snabbtest för FIM MA-kontokonfiguration.

I följande tabell visas de viktigaste scenariospecifika inställningarna som du behöver konfigurera. Skapa hanteringsagenten baserat på informationen i tabellen nedan.

| Sida för hanteringsagentens designer | Konfiguration |

|---|---|

| Skapa hanteringsagent | 1. Hanteringsagent för: FIM Service Management Agent 2. Namn Fabrikam FIMMA |

| Ansluta till databasen | Använd följande inställningar: · Server: localhost · Databas: FIMService · FIM-tjänstens basadress:http://localhost:5725 Ange information om kontot som du skapade för den här hanteringsagenten |

| Välj objekttyper | Utöver de objekttyper som redan har valts väljer du Person. |

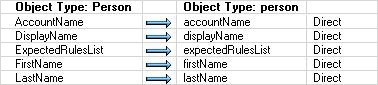

| Konfigurera objekttypsmappningar | Utöver de objekttypsmappningar som redan finns lägger du till en mappning för personen Typ av datakällobjekt till Metaversum-objekttyppersonen. |

| Konfigurera attributflöde | Utöver de mappningar av attributflöde som redan finns lägger du till följande mappningar av attributflöde:

|

Mer information finns i följande avsnitt i hjälpen:

Skapa en hanteringsagent

Ansluta till en Active Directory-databas

Använda hanteringsagenten för Active Directory

Konfigurera katalogpartitioner

Anteckning

Kontrollera att du har en attributflödesregel för import konfigurerad för ExpectedRulesList-attributet.

Steg 5: Skapa körningsprofilerna

I följande tabell visas de körningsprofiler som du måste skapa för scenariot i den här handledningen.

| Hanteringsagenten | Körningsprofil |

|---|---|

| Fabrikam ADMA | 1. Fullständig import 2. Fullständig synkronisering 3. Deltaimport 4. Deltasynkronisering 5. Exportera |

| Fabrikam FIMMA | 1. Fullständig import 2. Fullständig synkronisering 3. Deltaimport 4. Deltasynkronisering 5. Exportera |

Skapa körningsprofiler för varje hanteringsagent enligt föregående tabell.

Anteckning

Mer information finns i Skapa en körningsprofil för hanteringsagenten i MIM-hjälpen.

Viktigt

Kontrollera att etablering är aktiverad i miljön. Du kan göra detta genom att köra skriptet, Använda Windows PowerShell för att aktivera etablering (https://go.microsoft.com/FWLink/p/?LinkId=189660).

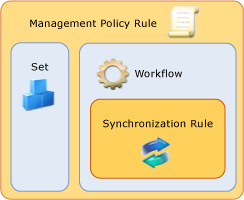

Konfigurera FIM-tjänsten

För scenariot i den här handledningen måste du konfigurera en etableringsprincip på det sätt som visas i följande bild.

Målet med den här etableringsprincipen är att föra in grupper i omfattningen för den utgående synkroniseringsregeln för AD-användare. Genom att föra in resursen i omfattningen för synkroniseringsregeln aktiverar du synkroniseringsmotorn så att den kan etablera resursen till AD DS i enlighet med din konfiguration.

Om du vill konfigurera FIM-tjänsten navigerar du i Windows Internet Explorer® till http://localhost/identitymanagement. På sidan för MIM-portalen skapar du etableringsprincipen genom att gå till de relaterade sidorna från avsnittet Administration. Du kan kontrollera konfigurationen genom att köra skriptet i Using Windows PowerShell to document your provisioning policy configuration (Använda Windows PowerShell för att dokumentera konfiguration av etableringsprincipen).

Steg 6: Skapa synkroniseringsregeln

Följande tabeller visar konfiguration av synkroniseringsregeln för etablering som krävs för Fabrikam. Skapa synkroniseringsregeln enligt data i följande tabeller.

| Konfiguration av synkroniseringsregel | Inställning |

|---|---|

| Namn | Utgående synkroniseringsregel för Active Directory-användare |

| Description | |

| Prioritet | 2 |

| Dataflödesriktning | Utgående |

| Beroende |

| Omfång | Inställning |

|---|---|

| Resurstyp för metaversum | person |

| Externt system | Fabrikam ADMA |

| Resurstyp för externt system | användare |

| Relation | Inställning |

|---|---|

| Skapa resurs i externt system | Sant |

| Aktivera avetablering | Falskt |

| Relationsvillkor | Inställningen |

|---|---|

| ILM-attribut | Attribut för datakälla |

| Attribut för datakälla | sAMAccountName |

| Inledande utgående attributflöden | Inställning 1 | Inställning 2 |

|---|---|---|

| Tillåt null-värden | Mål | Källa |

| falskt | dn | +("CN=",displayName,",OU=MIMObjects,DC=fabrikam,DC=com") |

| falskt | userAccountControl | Konstant: 512 |

| falskt | unicodePwd | Konstant: P@$$W 0rd |

| Beständiga utgående attributflöden | Inställning 1 | Inställning 2 |

|---|---|---|

| Tillåt null-värden | Mål | Källa |

| falskt | sAMAccountName | accountName |

| falskt | displayName | displayName |

| falskt | förnamn | firstName |

| falskt | sn | lastName |

Anteckning

Viktigt. Kontrollera att du har valt Endast initialflöde för attributflödet som har DN som mål.

Steg 7: Skapa arbetsflödet

Målet med AD-etableringsarbetsflödet är att lägga till synkroniseringsregeln för Fabrikam-etablering i en resurs. Följande tabeller visar konfigurationen. Skapa ett arbetsflöde enligt data i tabellerna nedan.

| Arbetsflödeskonfiguration | Inställning |

|---|---|

| Namn | Etableringsarbetsflöde för Active Directory-användare |

| Description | |

| Arbetsflödestyp | Åtgärd |

| Kör vid principuppdatering | Falskt |

| Synkroniseringsregel | Inställning |

|---|---|

| Namn | Utgående synkroniseringsregel för Active Directory-användare |

| Åtgärd | Lägg till |

Steg 8: Skapa hanteringsprincipregel

Den hanteringsprincipregel (MPR) som krävs har typen Uppsättningsövergång och utlöses när en resurs blir medlem i uppsättningen Alla leverantörer. Följande tabeller visar konfigurationen. Skapa MPR enligt data i tabellerna nedan.

| MPR-konfiguration | Inställning |

|---|---|

| Namn | Hanteringsprincipregel för etablering av AD-användare |

| Beskrivning | |

| Typ | Uppsättningsövergång |

| Ger behörigheter | Falskt |

| Inaktiverad | Falskt |

| Definition av övergång | Inställningen |

|---|---|

| Övergångstyp | Övergång in |

| Övergångsuppsättning | Alla leverantörer |

| Principarbetsflöden | Inställningen |

|---|---|

| Typ | Åtgärd |

| Visningsnamn | Etableringsarbetsflöde för Active Directory-användare |

Initiera miljön

Målen för initieringsfasen är följande:

Föra in synkroniseringsregeln i metaversum.

Föra in Active Directory-strukturen i Active Directory-anslutarplatsen.

Steg 9: Kör körningsprofilerna

Följande tabell visar de körningsprofiler som ingår i initieringsfasen. Kör körningsprofilerna enligt tabellen nedan.

| Kör | Hanteringsagenten | Körningsprofil |

|---|---|---|

| 1 | Fabrikam FIMMA | Fullständig import |

| 2 | Fullständig synkronisering | |

| 3 | Exportera | |

| 4 | Deltaimport | |

| 5 | Fabrikam ADMA | Fullständig import |

| 6 | Fullständig synkronisering |

Anteckning

Du bör kontrollera att den utgående synkroniseringsregeln har projicerats till metaversum.

Testa konfigurationen

Målet med det här avsnittet är att testa den faktiska konfigurationen. För att testa konfigurationen ska du:

Skapa en exempelanvändare i FIM-portalen.

Kontrollera etableringskraven för exempelanvändaren.

Etablera exempelanvändaren i AD DS.

Kontrollera att användaren finns i AD DS.

Steg 10: Skapa en exempelanvändare i MIM

I följande tabell visas egenskaperna för exempelanvändaren. Skapa en exempelanvändare enligt data i tabellen nedan.

| Attribut | Värde |

|---|---|

| Förnamn | Britta |

| Efternamn | Simon |

| Visningsnamn | Britta Simon |

| Account Name | BSimon |

| Domain | Fabrikam |

| Typ av anställd | Leverantör |

Kontrollera etableringskraven för exempelanvändaren

Två krav måste uppfyllas för att etablera exempelanvändaren i AD DS:

Användaren måste vara medlem i uppsättningen Alla leverantörer.

Uppsättningsanvändaren måste finnas i omfattningen för den utgående synkroniseringsregeln.

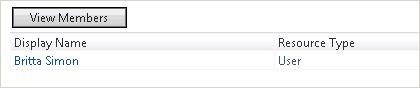

Steg 11: Kontrollera att användaren är medlem i Alla leverantörer

Kontrollera om användaren är medlem i uppsättningen Alla leverantörer genom att öppna uppsättningen och sedan klicka på Visa medlemmar.

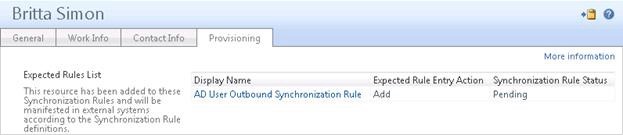

Steg 12: Kontrollera att användaren finns i omfattningen för den utgående synkroniseringsregeln

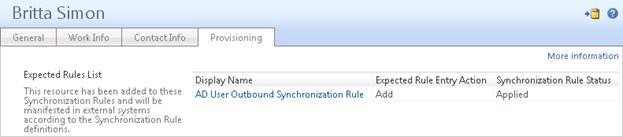

Om du vill kontrollera om användaren ingår i synkroniseringsregelns omfång öppnar du användarens egenskapssida och granskar attributet Lista över förväntade regler på fliken Etablering. Attributet Lista över förväntade regler bör visa AD-användaren

Utgående synkroniseringsregel. Följande skärmbild visar ett exempel på attributet Lista över förväntade regler.

Vid denna tidpunkt i processen är synkroniseringsregelns status Väntar. Det innebär att synkroniseringsregeln inte har verkställts på användaren än.

Steg 13: Synkronisera exempelgruppen

Innan du startar den första synkroniseringscykeln för ett testobjekt ska du spåra förväntat tillstånd för objektet efter varje körningsprofil som du kör i en testplan. Intill allmänt tillstånd för objektet (skapad, uppdaterad eller raderad) bör testplanen även innehålla de attributvärden du förväntar dig. Använd testplanen för att verifiera förväntningarna på testplanen. Om ett steg inte returnerar förväntade resultat ska du inte fortsätta med nästa steg förrän du har löst skillnaden mellan det förväntade resultatet och det faktiska resultatet.

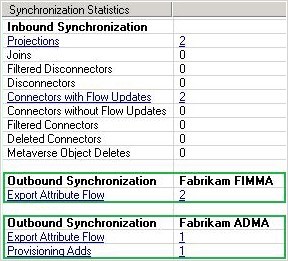

Du kan använda synkroniseringsstatistik som en första indikator för att verifiera förväntningarna. Om du till exempel förväntar dig att nya objekt ska mellanlagras i en anslutarplats, men importstatistiken inte returnerar några ”Lägger till” är det uppenbarligen något i miljön som inte fungerar som förväntat.

Även om synkroniseringsstatistiken kan ge en första indikation på om scenariot fungerar som förväntat kan du använda Search Connector Space och Metaverse-sökfunktionen i hanteraren för synkroniseringstjänsten för att verifiera de förväntade attributvärdena.

Synkronisera användaren till AD DS:

Importera användaren till FIM MA-anslutningsplatsen.

Projicera användaren till metaversum.

Etablera användaren till Active Directory-anslutningsplatsen.

Exportera statusinformation till FIM.

Exportera användaren till AD DS.

Bekräfta att den nya användaren har skapats.

Kör följande körningsprofiler för att utföra dessa uppgifter.

| Hanteringsagenten | Körningsprofil |

|---|---|

| Fabrikam FIMMA | 1. Deltaimport 2. Deltasynkronisering 3. Exportera 4. Deltaimport |

| Fabrikam FIMMA | 1. Exportera 2. Deltaimport |

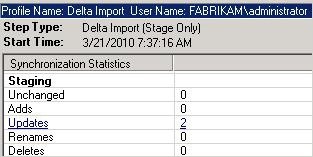

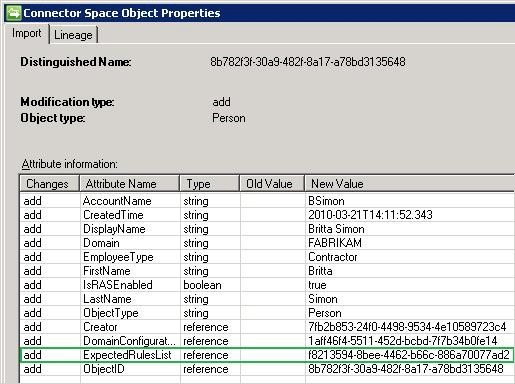

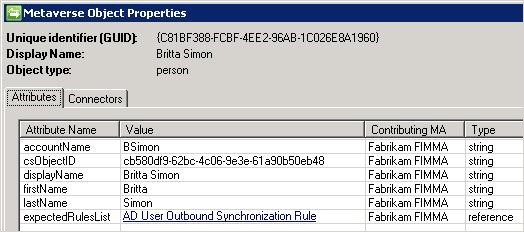

Efter importen från FIM-tjänstdatabasen mellanlagras Britta Simon och Objektet ExpectedRuleEntry som länkar Britta till utgående synkroniseringsregel för AD-användare i Fabrikam FIMMA-anslutningsutrymmet. När du granskar Brittas egenskaper i anslutningsprogrammets utrymme, bredvid de attributvärden som du har konfigurerat i FIM-portalen, hittar du också en giltig referens till objektet Förväntad regelpost. Följande skärmbild visar ett exempel på detta.

Målet med körning av deltasynkronisering på Fabrikam FIMMA är att utföra flera åtgärder:

Projektion – det nya användarobjektet och det relaterade objektet för Expected Rule Entry projiceras in i metaversum.

Etablering – objektet Britta Simon som nyligen har projiceras etableras i anslutarplatsen för Fabrikam ADMA.

Exportera attributflöden – export av attributflöden sker på båda hanteringsagenterna. På Fabrikam ADMA fylls objektet Britta Simon som nyligen har etablerats på med nya attributvärden. På Fabrikam FIMMA uppdateras det befintliga objektet Britta Simon och det relaterade objektet ExpectedRuleEntry med attributvärden som är resultatet av projiceringen.

En etableringsaktivitet har redan skett i anslutarplatsen för Fabrikam ADMA, vilket syns i synkroniseringsstatistiken. När du granskar metaversumobjektegenskaperna för Britta Simon kan du se att denna aktivitet är resultatet av attributet ExpectedRulesList som har fyllts i med en giltig referens.

Under följande export på Fabrikam FIMMA uppdateras synkroniseringsregelstatus för Britta Simon från Väntar till Tillämpad, vilket visar att den utgående synkroniseringsregeln nu är aktiv på objektet i metaversum.

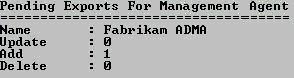

Eftersom ett nytt objekt har etablerats i ADMA-anslutarplatsen bör du ha en export med Lägg till väntande på denna hanteringsagent.

I FIM kräver varje exportkörning en följande deltaimport att slutföra exportåtgärden. Deltaimporten som du kör efter en föregående exportkörning kallas en bekräftande import. Bekräftande rapporter krävs för att aktivera FIM-synkroniseringstjänsten så att den kan uppfylla lämpliga uppdateringskrav under efterföljande synkroniseringskörningar.

Kör körningsprofilerna enligt anvisningarna i det här avsnittet.

Viktigt

Varje körning av körningsprofil måste slutföras utan fel.

Steg 14: Verifiera den etablerade användaren i AD DS

Kontrollera att exempelanvändaren har etablerats i AD DS genom att öppna organisationsenheten FIMObjects. Britta Simon bör finnas i organisationsenheten FIMObjects.

Sammanfattning

Syftet med det här dokumentet är att presentera de viktigaste byggstenarna för att synkronisera en användare i MIM med AD DS. Under det första testet bör du börja med det lägsta antalet attribut som krävs för att slutföra en uppgift och lägga till fler attribut i scenariot när de allmänna stegen fungerar som förväntat. Genom att se till att komplexiteten är så låg som möjligt förenklas felsökningsprocessen.

När du testar konfigurationen är det mycket troligt att du tar bort och skapar om nya testobjekt. För objekt med ett

ifyllt ExpectedRulesList-attribut kan det här leda till frånkopplade ERE-objekt.

I ett normalt synkroniseringsscenario som omfattar AD DS som synkroniseringsmål är MIM inte auktoritativt för alla attribut för ett objekt. När du exempelvis hanterar användarobjekt i AD DS med hjälp av FIM måste domänen och objectSID-attributen som minst bidras till av AD DS-hanteringsagenten. Kontonamn, domän och objectSID-attribut krävs om du vill göra det möjligt för en användare att logga in på FIM-portalen. En ytterligare ingående synkroniseringsregel krävs för AD DS-anslutarplatsen för att fylla i dessa attribut från AD DS. När du hanterar objekt med flera källor för attributvärden måste du se till att du konfigurerar attributflödets prioritet korrekt. Om attributflödets prioritet inte är korrekt konfigurerad blockerar synkroniseringsmotorn attribut från att fyllas i. Mer information om prioritet för attributflödet finns i artikeln Om prioritet för attributflöde.

Nästa steg

Identifiera icke-auktoritativa konton – del 1: Envisioning