Installera MIM 2016 med SP2: MIM-tjänsten och portalen för Microsoft Entra ID P1- eller P2-kunder

Not

Den här genomgången använder exempelnamn och värden från ett företag som heter Contoso. Ersätt dessa med dina egna. Till exempel:

- MIM-tjänst- och portalservernamn – mim.contoso.com

- SQL-servernamn – contosoagl.contoso.com

- Tjänstkontonamn – svcMIMService

- Domännamn – contoso

- Lösenord – Pass@word1

Innan du börjar

- Den här guiden är avsedd för installation av MIM-tjänsten i organisationer som är licensierade för Microsoft Entra ID P1 eller P2. Om din organisation inte har Microsoft Entra ID P1 eller P2 eller inte använder Microsoft Entra-ID måste du i stället följa installationsguide för Volume License Edition av MIM.

- Kontrollera att du har autentiseringsuppgifter för Microsoft Entra-användare med tillräcklig behörighet för att verifiera att din klientprenumeration innehåller Microsoft Entra ID P1 eller P2 och kan skapa appregistreringar.

- Om du planerar att använda Office 365-programkontextautentisering måste du köra ett skript för att registrera MIM-tjänstprogrammet i Microsoft Entra-ID och ge MIM-tjänsten behörighet att komma åt en MIM-tjänstpostlåda i Office 365. Spara skriptutdata eftersom du behöver det resulterande program-ID:t och hemligheten senare under installationen.

Implementeringsalternativ

Val i distributionen beror på två villkor:

- Om MIM-tjänsten ska köras som ett vanligt Windows-tjänstkonto eller som ett grupphanterat tjänstkonto (gMSA)

- Om MIM-tjänsten ska skicka e-post via en Exchange Server, Office 365 eller en SMTP-server

Tillgängliga distributionsalternativ:

- Alternativ A: Vanligt tjänstkonto + Exchange Server

- Alternativ B: Vanligt tjänstkonto + grundläggande Office 365-autentisering

- Alternativ C: Regelbundet tjänstkonto + Office 365-programkontextautentisering

- Alternativ D: Vanligt tjänstkonto + SMTP

- Alternativ E: Vanligt tjänstkonto + ingen e-postserver

- Alternativ F: Grupphanterat tjänstkonto + Exchange Server

- Alternativ G: Grupphanterat tjänstkonto + Grundläggande Office 365-autentisering

- Alternativ H: Grupphanterat tjänstkonto + Office 365-programkontextautentisering

- Alternativ I: Grupphanterat tjänstkonto + ingen e-postserver

Observera

SMTP-serveralternativet fungerar endast med vanliga tjänstkonton och integrerad Windows-autentisering och tillåter inte användning av Outlook-tillägget för godkännanden.

Förbereda för Office 365-programkontextautentisering

Från och med version 4.6.421.0, förutom grundläggande autentisering, stöder MIM-tjänsten programkontextautentisering till Office 365-postlådor. Supporten för grundläggande autentisering upphörde den 20 september 2019. Därför rekommenderar vi att du använder programkontextautentisering för att skicka meddelanden och samla in godkännandesvar.

Scenario för programkontextautentisering kräver att du registrerar ett program i Microsoft Entra-ID, skapar en klienthemlighet som ska användas i stället för ett lösenord och ger programmet behörighet att komma åt MIM-tjänstens postlåda. MIM-tjänsten använder det här program-ID:t och den här hemligheten för att komma åt postlådan i Office 365. Du kan registrera ditt program i Microsoft Entra-ID antingen med hjälp av ett skript (rekommenderas) eller manuellt.

Registrera program med administrationscentret för Microsoft Entra

Logga in på administrationscentret för Microsoft Entra med rollen Global administratör.

Gå till Microsoft Entra-bladet och kopiera ditt hyr-ID från avsnittet Översikt och spara det.

Gå till avsnittet Appregistreringar och klicka på knappen Ny registrering.

Ge ditt program ett namn, till exempel MIM-tjänstens postlådeklient-åtkomstoch klicka på Registrera.

När din ansökan har registrerats, kopiera värdet för tillämpnings-ID (klient) och spara det.

Gå till avsnittet API-behörigheter och återkalla behörigheten User.Read genom att klicka på de tre punkterna till höger om behörighetsnamnet och välja Ta bort behörighet. Bekräfta att du vill ta bort den här behörigheten.

Klicka på knappen "Lägg till en behörighet" . Växla till API:er som min organisation använder och skriv Office. Välj Office 365 Exchange Online och Programbehörigheter typ. Skriv fullständig och välj fullständig_åtkomst_som app. Klicka på knappen Lägg till behörigheter.

Du kommer att se att behörigheten har lagts till och att administratörsmedgivande inte har beviljats. Klicka på knappen Bevilja administratörsmedgivande bredvid knappen Lägg till en behörighet.

Gå till certifikat och hemligheter och välj att lägga till Ny klienthemlighet. Om du väljer en förfallotid för hemligheten måste du konfigurera om MIM-tjänsten närmare utgångsdatumet för att använda en annan hemlighet. Om du inte planerar att rotera programhemligheter väljer du Aldrig. Ge din hemlighet ett namn, till exempel

MIM-tjänst och klicka på knappen Lägg till. Du ser det hemliga värdet som visas i portalen. Kopiera det här värdet (inte hemligt ID) och spara det. Nu när du har klient-ID, program-ID och programhemlighet som krävs av installationsprogrammet kan du fortsätta med mim-tjänsten och portalinstallationen. Dessutom kanske du bara vill begränsa åtkomsten för ditt nyligen registrerade program till MIM-tjänstens postlåda (full_access_as_app beviljar åtkomst till alla postlådor i din organisation). För att göra det måste du skapa en princip för programåtkomst. Följ den här guiden för att begränsa åtkomsten för ditt program till MIM-tjänstens postlåda. Du måste skapa en distributions- eller e-postaktiverad säkerhetsgrupp och lägga till MIM-tjänstpostlådan i den gruppen. Kör sedan ett PowerShell-kommando och ange dina autentiseringsuppgifter för Exchange Online-administratören:

New-ApplicationAccessPolicy ` -AccessRight RestrictAccess ` -AppId "<your application ID from step 5>" ` -PolicyScopeGroupId <your group email> ` -Description "Restrict MIM Service app to members of this group"

Registrera program med ett PowerShell-skript

Create-MIMMailboxApp.ps1 skriptet kan hittas antingen i Scripts.zip/Scripts/Service och Portal eller i Service och Portal.zip\Service and Portal\Program Files\Microsoft Forefront Identity Manager\2010\Service\Scripts.

Om inte mim-tjänstens postlåda finns i ett nationellt moln eller myndighetsmoln är den enda parameter som du behöver skicka till skriptet MIM-tjänstens e-post, till exempel MIMService@contoso.onmicrosoft.com.

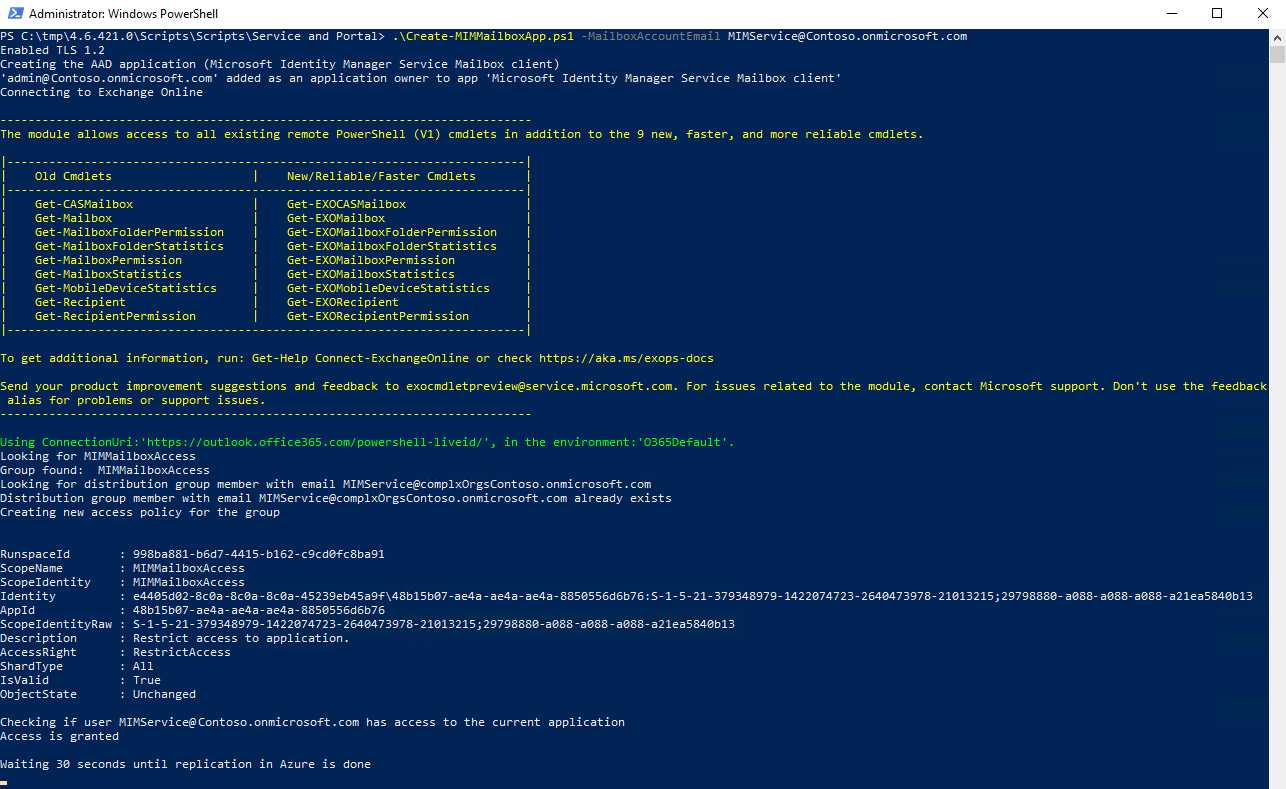

I ett PowerShell-fönster startar du Create-MIMMailboxApp.ps1 med -MailboxAccountEmail <e-post>-parameter och anger MIM-tjänstens e-postadress.

./Create-MIMMailboxApp.ps1 -MailboxAccountEmail <MIM Service email>

När du tillfrågas om autentiseringsuppgifter anger du dina autentiseringsuppgifter för Microsoft Entra Global Administrator för att registrera ett program i Azure.

När programmet har registrerats ber ett annat popup-fönster om autentiseringsuppgifter för Exchange Online-administratören för att skapa en princip för programåtkomst.

Efter lyckad programregistrering bör skriptutdata se ut så här:

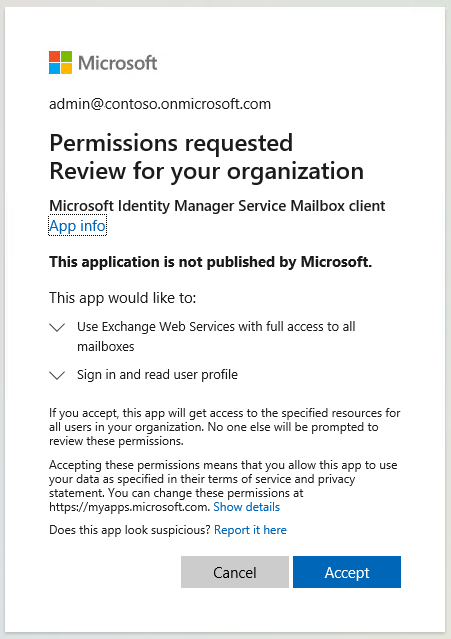

Det finns en fördröjning på 30 sekunder efter att programmet har registrerats och ett webbläsarfönster öppnas för att undvika replikeringsproblem. Ange dina autentiseringsuppgifter för Microsoft Entra-klientorganisationens administratör och godkänn en begäran om att ge programmet åtkomst till MIM-tjänstens postlåda. Popup-fönstret bör se ut så här:

När du har klickat på knappen Acceptera omdirigeras du till administrationscentret för Microsoft 365. Du kan stänga webbläsarfönstret och kontrollera skriptutdata.

Kopiera ApplicationId-, TenantId- och ClientSecret-värden eftersom de behövs av installationsprogrammet för MIM-tjänsten och portalen.

Distribuera MIM-tjänsten och portalen

Vanliga distributionssteg

Skapa en tillfällig katalog för att behålla installationsloggarna, till exempel c:\miminstall.

Starta upphöjd kommandotolk, navigera till mappen mim Service installer binaries och kör:

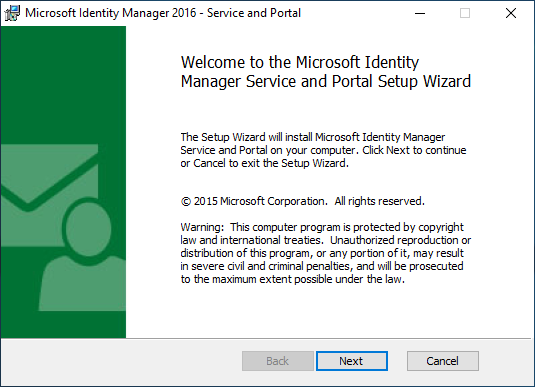

msiexec /i "Service and Portal.msi" /lvxi* c:\miminstall\log.txtPå välkomstskärmen klickar du på Nästa.

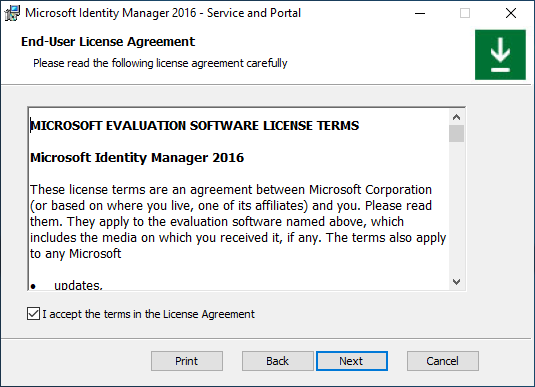

Granska End-User licensavtalet och klicka på Nästa om du godkänner licensvillkoren.

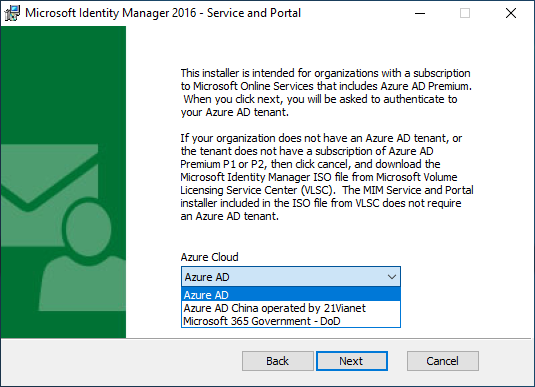

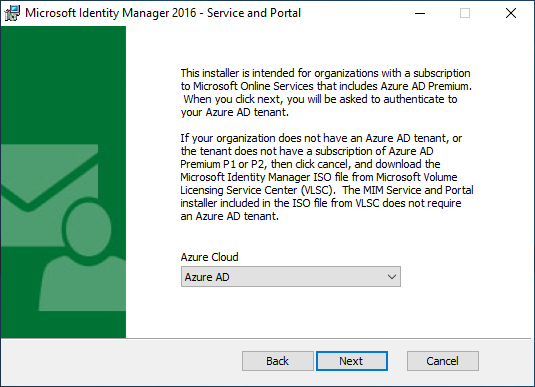

Nationella moln är isolerade instanser av Azure. Välj vilken Azure Cloud-instans som din klientorganisation finns i och klicka på Nästa.

Organisationer som inte använder ett nationellt moln eller myndighetsmoln bör välja den globala instansen, Microsoft Entra-ID.

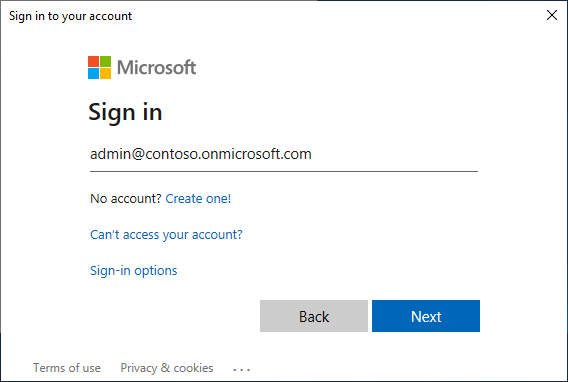

När du har valt rätt moln ber installationsprogrammet dig att autentisera till den klientorganisationen. I popup-fönstret anger du autentiseringsuppgifter för Microsoft Entra-användare för en användare i klientorganisationen för att verifiera klientprenumerationsnivån. Skriv ditt Microsoft Entra-användarnamn och klicka på Nästa.

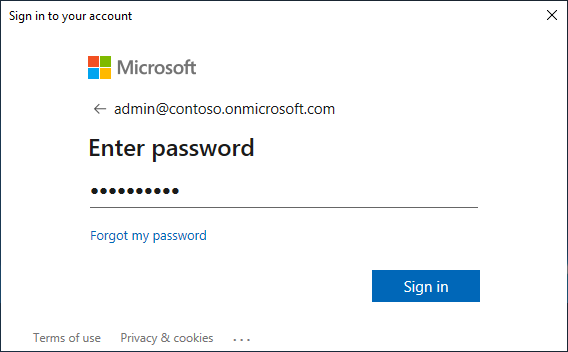

Skriv ditt lösenord och klicka på Logga in.

Om installationsprogrammet inte kan hitta en prenumeration på Microsoft Entra ID P1 eller en annan prenumeration, som innehåller Microsoft Entra ID P1 eller P2, visas ett popup-fel. Kontrollera att användarnamnet är för rätt klientorganisation och titta på installationsloggfilen för mer information.

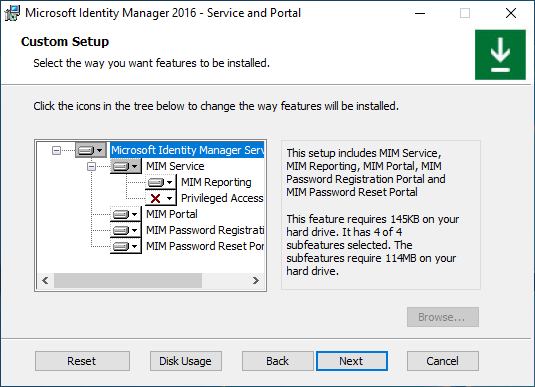

När licenskontrollen är klar väljer du MIM-tjänst- och portalkomponenter för att installera och klickar på Nästa.

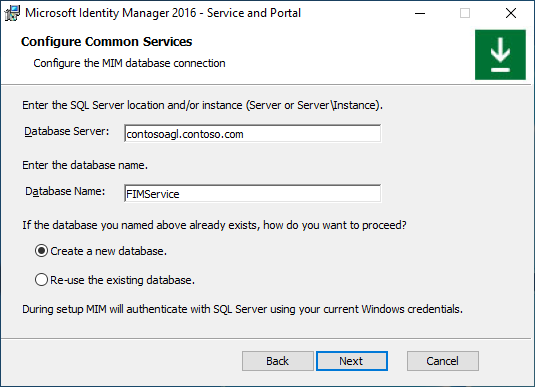

Ange SQL-servern och databasnamnet. Välj att återanvända den befintliga databasen om du uppgraderar från tidigare MIM-versioner. Om du installerar med sql-redundanskluster eller Always-On lyssnare för tillgänglighetsgrupper anger du ett kluster eller ett lyssnarnamn. Klicka på Nästa.

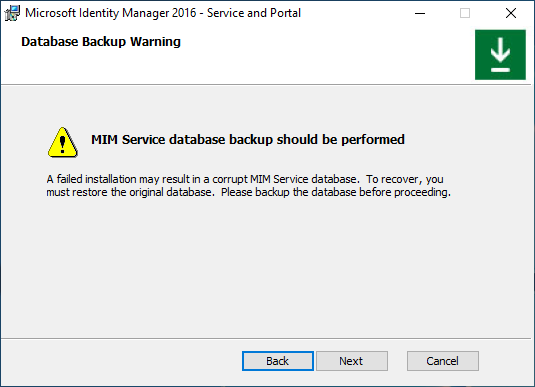

Om du installerar MIM med hjälp av en befintlig databas visas en varning. Klicka på Nästa.

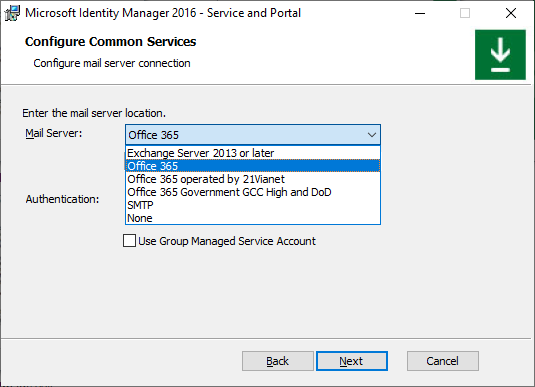

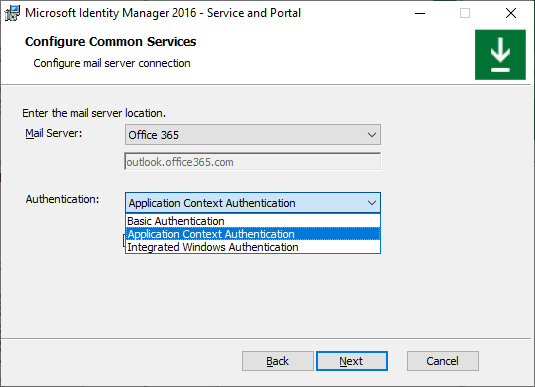

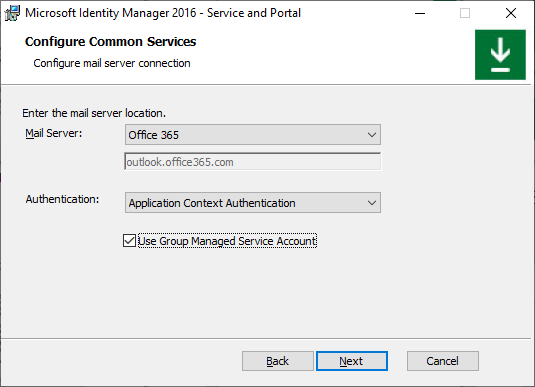

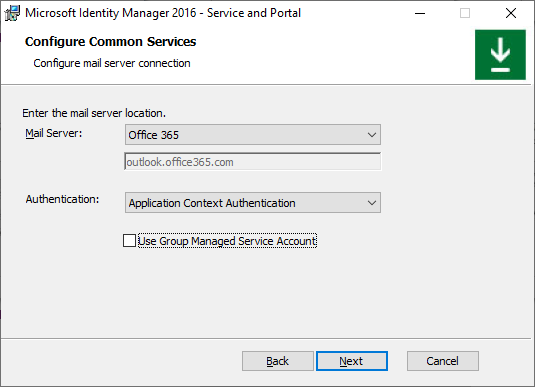

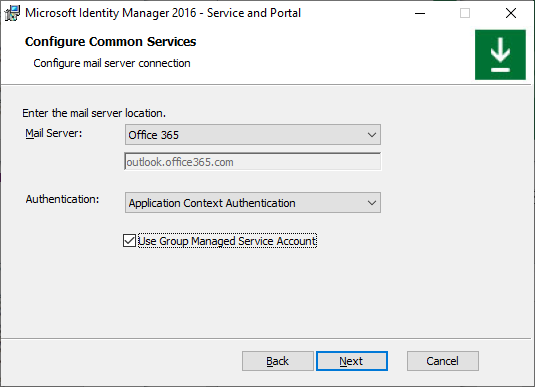

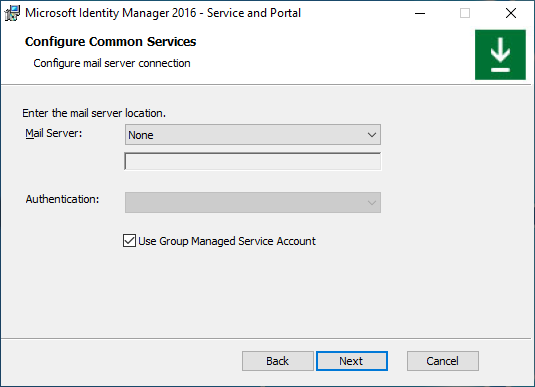

Välj en kombination av e-postservertyp och autentiseringsmetod (alternativ A-I, se nedan)

Om du installerar MIM-tjänsten med hjälp av Group-Managed tjänstkonto markerar du motsvarande kryssruta, annars lämnar du kryssrutan avmarkerad. Klicka på Nästa.

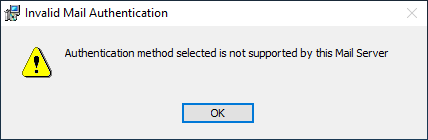

Om du väljer en inkompatibel kombination av e-postservertyp och autentiseringsmetod visas ett popup-fel när du klickar på Nästa.

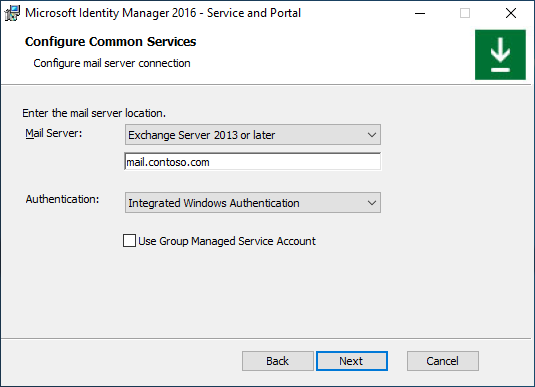

Alternativ A. Vanligt tjänstkonto + Exchange Server

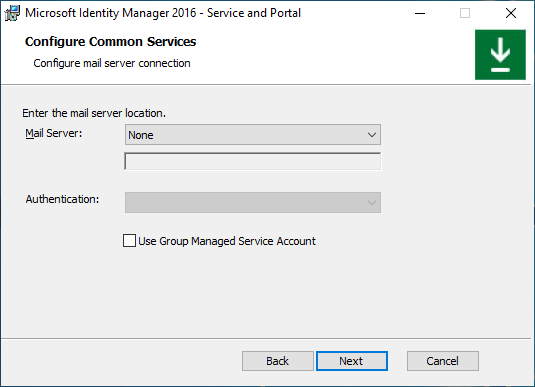

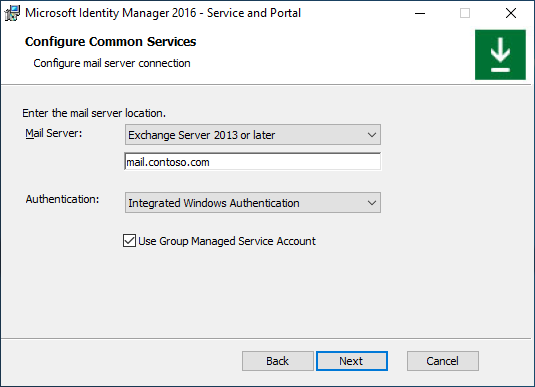

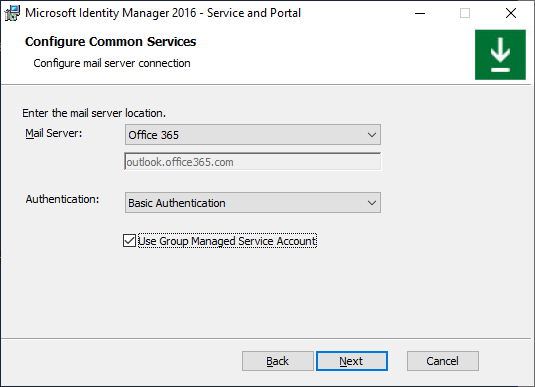

På sidan Konfigurera vanliga tjänster väljer du Exchange Server 2013 eller senare och Integrerad Windows-autentisering. Ange värdnamnet för Exchange-servern. Lämna kryssrutan Använd grupphanterat tjänstkontoavmarkerad. Klicka på Nästa.

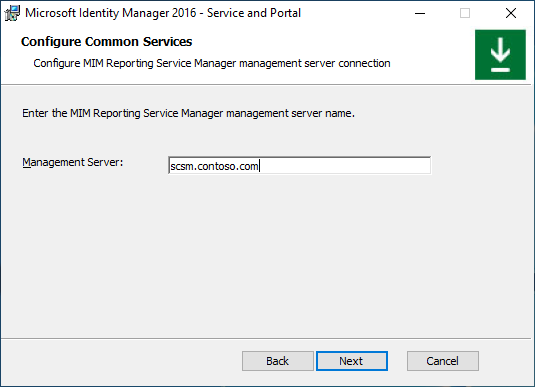

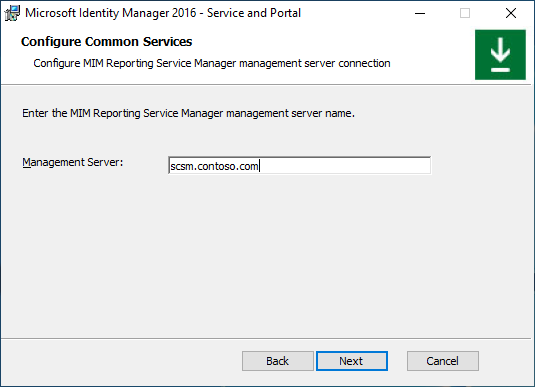

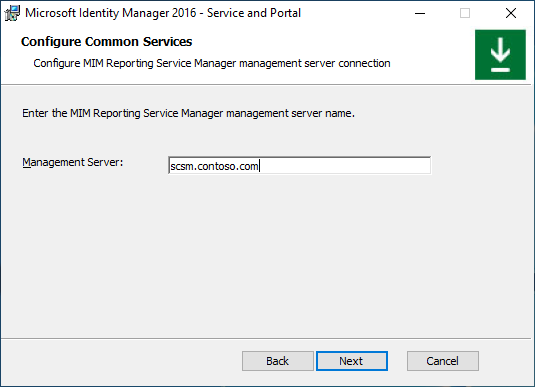

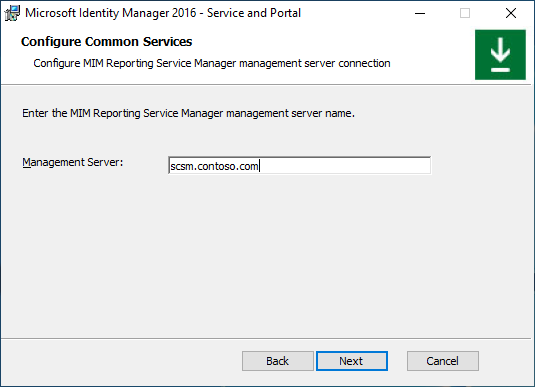

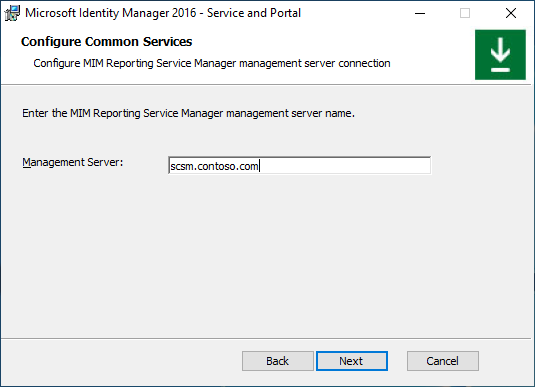

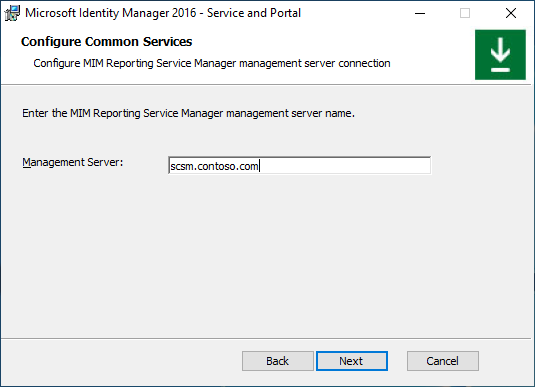

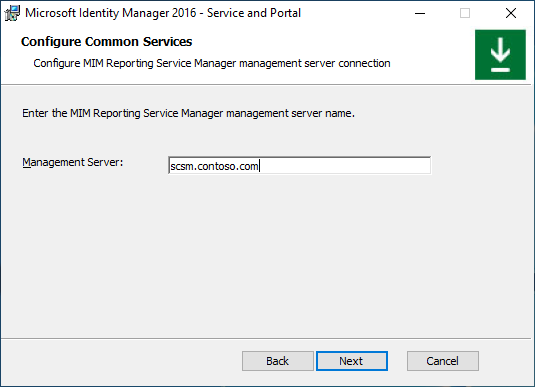

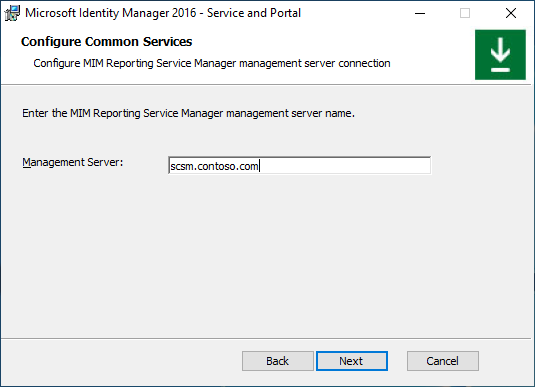

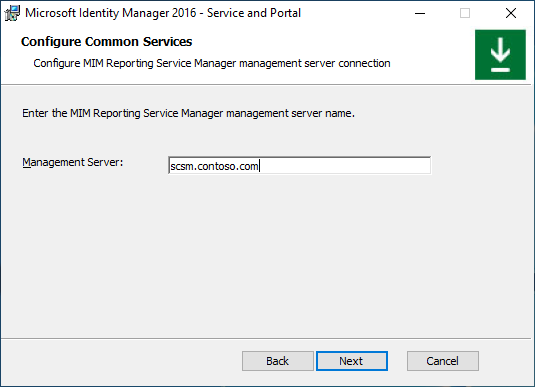

Om du installerar MIM-rapporteringskomponenten skriver du System Center Service Manager-hanteringsservernamn och klickar på Nästa.

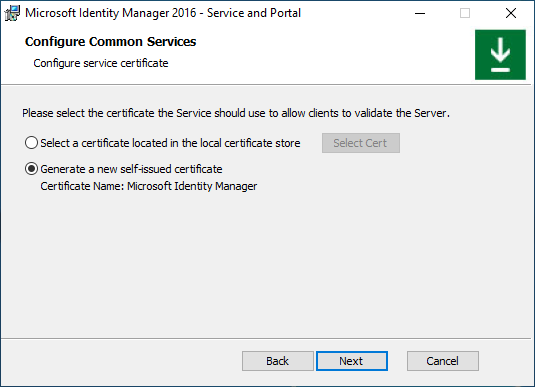

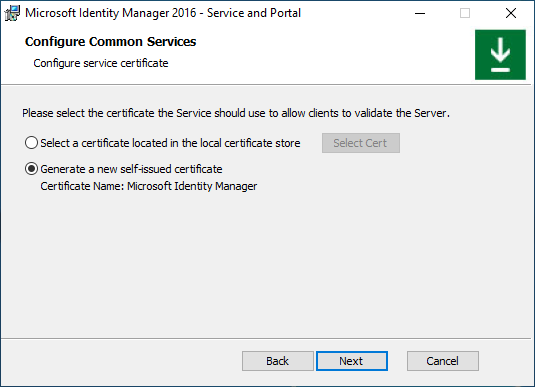

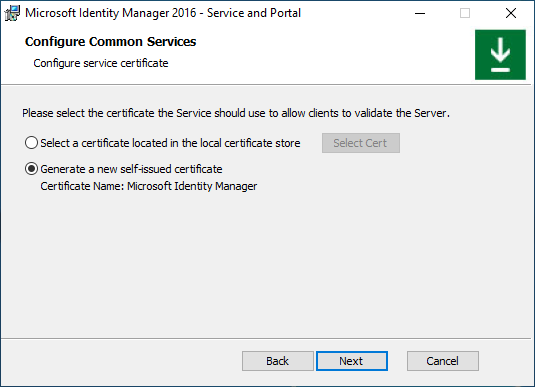

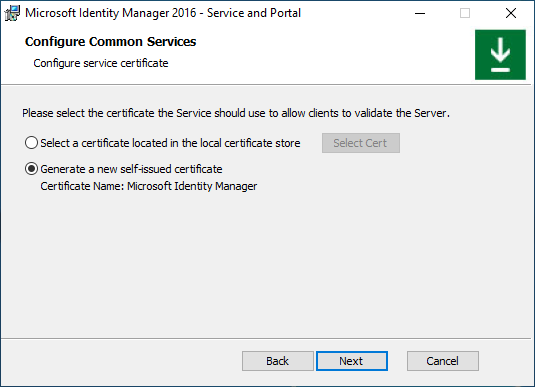

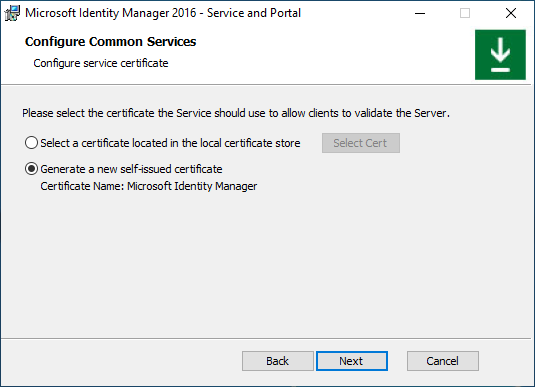

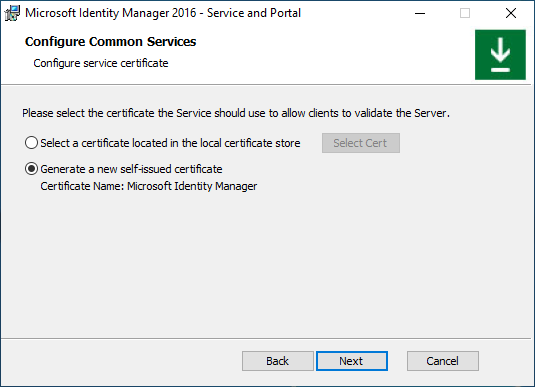

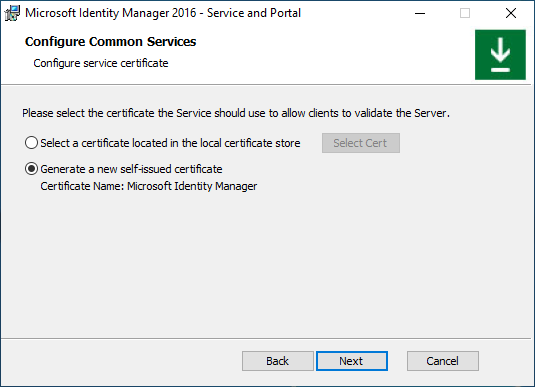

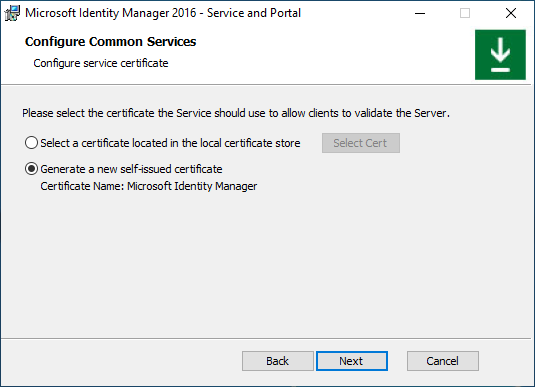

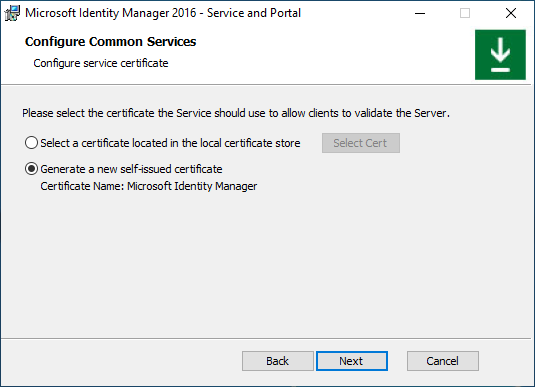

Om du installerar MIM Reporting-komponenten i en miljö med endast TLS 1.2 med System Center Service Manager 2019 väljer du ett certifikat som är betrott av SCSM Server med MIM-serverns värdnamn i certifikatets ämne, annars väljer du att generera ett nytt självsignerat certifikat. Klicka på Nästa.

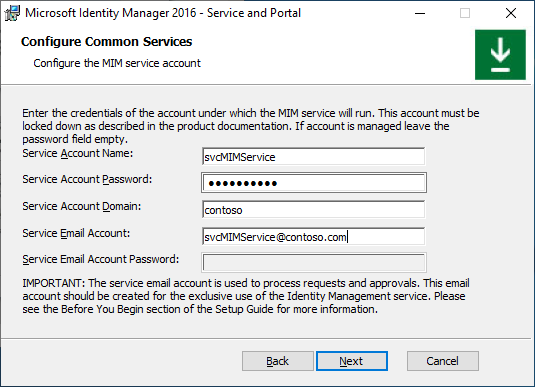

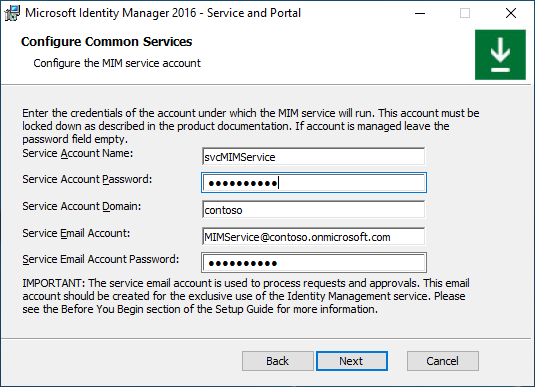

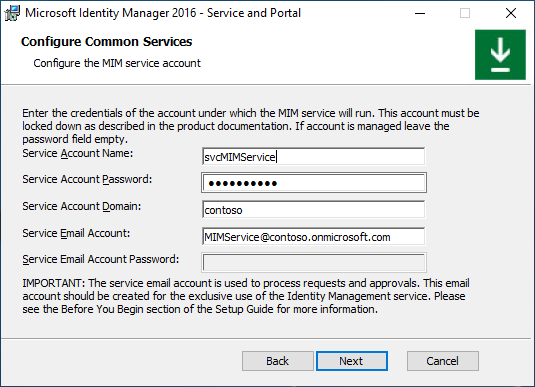

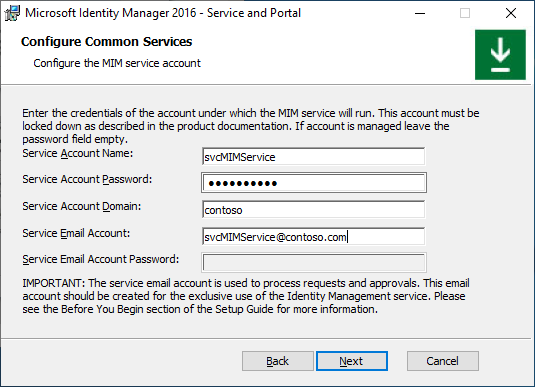

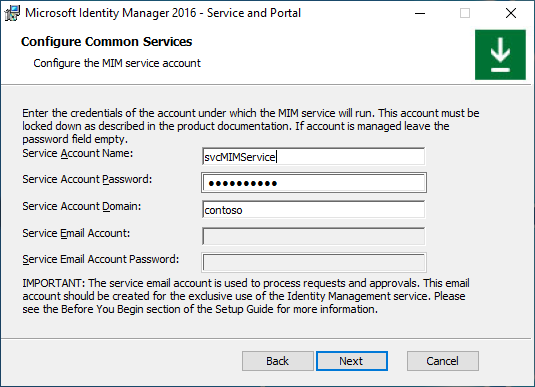

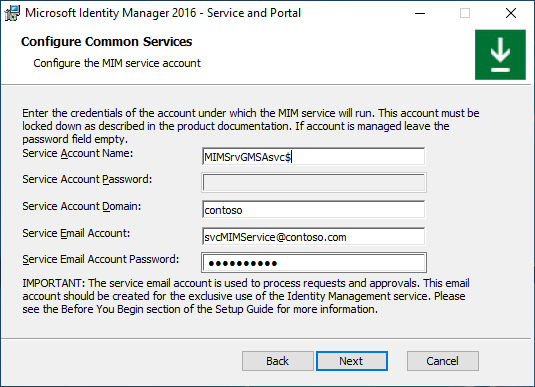

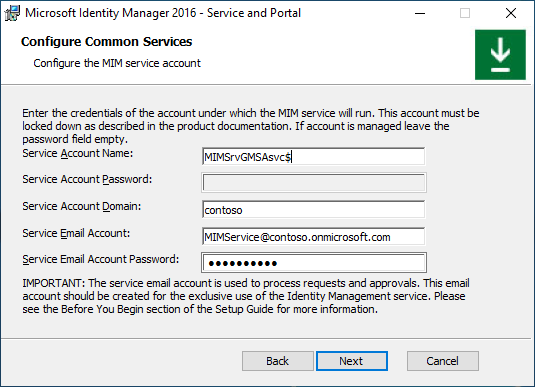

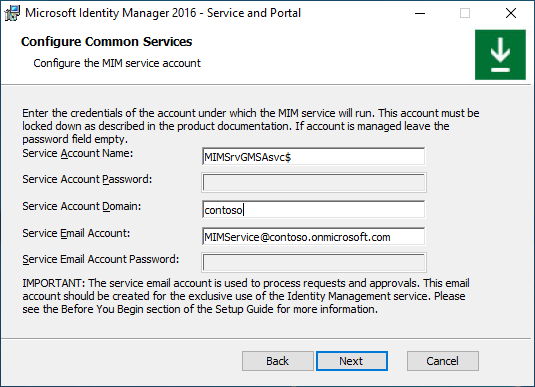

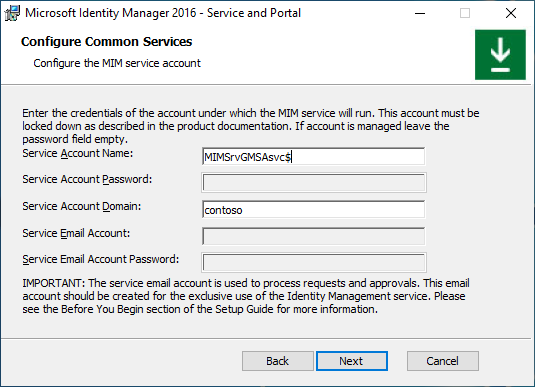

Skriv MIM-tjänstkontonamn och lösenord, domännamn och SMTP-adress för MIM-tjänstens postlåda. Klicka på Nästa.

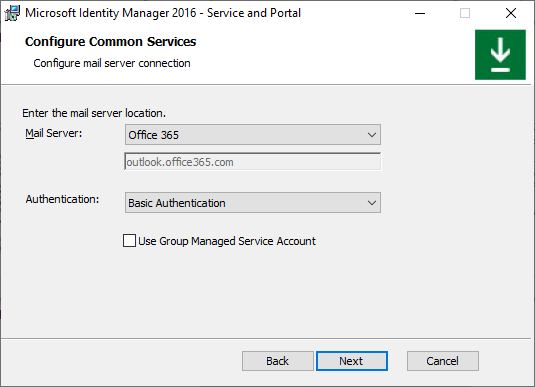

Alternativ B. Standardtjänstkonto + Grundläggande Office 365-autentisering

På sidan Konfigurera vanliga tjänster väljer du Office 365-e-posttjänst och Grundläggande autentisering. Lämna kryssrutan

för Använd grupphanterat tjänstkonto

Om du installerar MIM-rapporteringskomponenten skriver du System Center Service Manager-hanteringsservernamn och klickar på Nästa.

Om du installerar MIM Reporting-komponenten i en miljö med endast TLS 1.2 med System Center Service Manager 2019 väljer du ett certifikat som är betrott av SCSM Server med MIM-serverns värdnamn i certifikatets ämne, annars väljer du att generera ett nytt självsignerat certifikat. Klicka på Nästa.

Skriv MIM-tjänstens kontonamn och lösenord, domännamn, MIM-tjänstens SMTP-adress för Office 365-postlåda och MICROSOFT Entra-postlåda för MIM-tjänsten. Klicka på Nästa.

Alternativ C. Regelbundet tjänstkonto + Office 365-programkontextautentisering

På sidan Konfigurera vanliga tjänster väljer du Office 365 e-posttjänst och programkontextautentisering. Lämna kryssrutan Använd grupphanterat tjänstkontoomarkerad. Klicka på Nästa.

Om du installerar MIM-rapporteringskomponenten skriver du System Center Service Manager-hanteringsservernamn och klickar på Nästa.

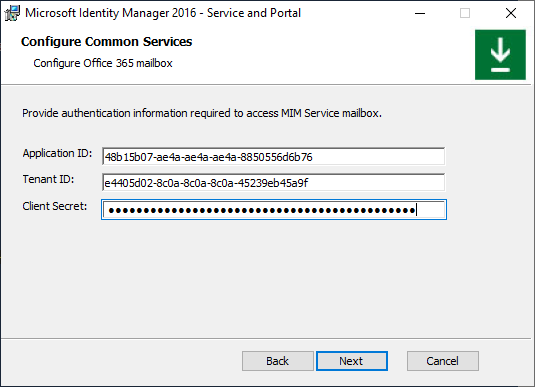

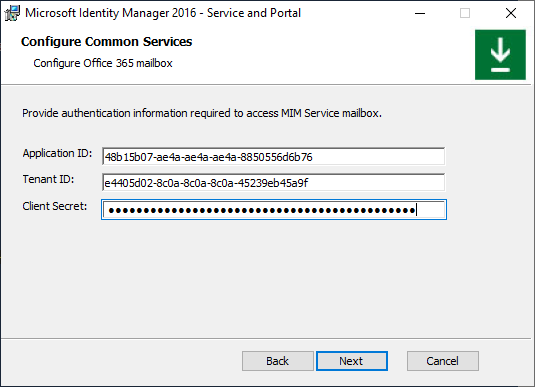

Ange Microsoft Entra-program-ID, klient-ID och klienthemlighet som genererades av ett skript tidigare. Klicka på Nästa.

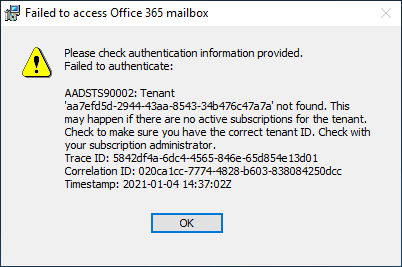

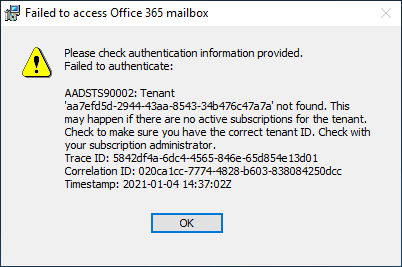

Om installationsprogrammet inte kan verifiera program-ID eller klient-ID visas ett fel:

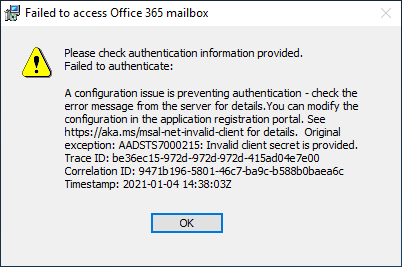

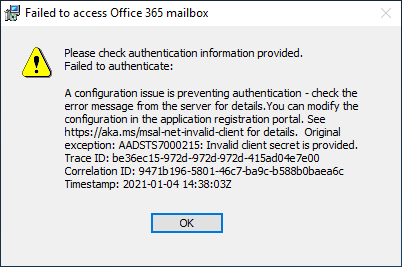

Om installationsprogrammet inte kan komma åt MIM-tjänstens postlåda visas ett annat fel:

Om du installerar MIM Reporting-komponenten i en miljö med endast TLS 1.2 med System Center Service Manager 2019 väljer du ett certifikat som är betrott av SCSM Server med MIM-serverns värdnamn i certifikatets ämne, annars väljer du att generera ett nytt självsignerat certifikat. Klicka på Nästa.

Skriv MIM-tjänstkontonamn och lösenord, domännamn och MIM-tjänstens SMTP-adress för Office 365-postlåda. Klicka på Nästa.

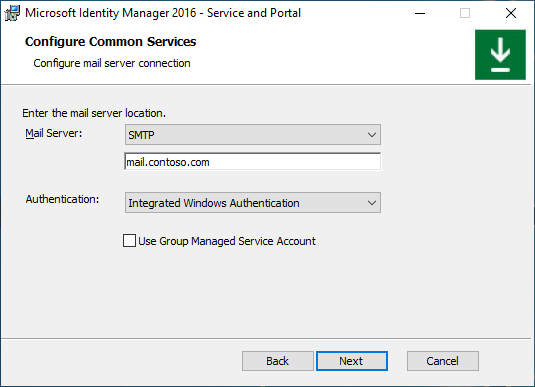

Alternativ D. Vanligt tjänstkonto + SMTP-server

På sidan Konfigurera vanliga tjänster väljer du SMTP- och integrerad Windows-autentisering. Skriv SMTP-serverns värdnamn. Lämna kryssrutan Använd grupphanterat tjänstkonto okryssad. Klicka på Nästa.

Om du installerar MIM-rapporteringskomponenten skriver du System Center Service Manager-hanteringsservernamn och klickar på Nästa.

Om du installerar MIM Reporting-komponenten i en miljö med endast TLS 1.2 med System Center Service Manager 2019 väljer du ett certifikat som är betrott av SCSM Server med MIM-serverns värdnamn i certifikatets ämne, annars väljer du att generera ett nytt självsignerat certifikat. Klicka på Nästa.

Skriv MIM-tjänstkontonamn och lösenord, domännamn och SMTP-adress för MIM-tjänsten. Klicka på Nästa.

Alternativ E. Vanligt tjänstkonto + ingen e-postserver

På sidan Konfigurera vanliga tjänster väljer du Ingen servertyp. Lämna kryssrutan Använd grupphanterat tjänstkontooavmarkerad. Klicka på Nästa.

Om du installerar MIM-rapporteringskomponenten skriver du System Center Service Manager-hanteringsservernamn och klickar på Nästa.

Om du installerar MIM Reporting-komponenten i en miljö med endast TLS 1.2 med System Center Service Manager 2019 väljer du ett certifikat som är betrott av SCSM Server med MIM-serverns värdnamn i certifikatets ämne, annars väljer du att generera ett nytt självsignerat certifikat. Klicka på Nästa.

Skriv MIM-tjänstens kontonamn och lösenord, domännamn. Klicka på Nästa.

Alternativ F. Grupphanterat tjänstkonto + Exchange Server

På sidan Konfigurera vanliga tjänster väljer du Exchange Server 2013 eller senare och Integrerad Windows-autentisering. Ange värdnamnet för Exchange-servern. Aktivera alternativet Använd grupphanterat tjänstkonto. Klicka på Nästa.

Om du installerar MIM-rapporteringskomponenten skriver du System Center Service Manager-hanteringsservernamn och klickar på Nästa.

Om du installerar MIM Reporting-komponenten i en miljö med endast TLS 1.2 med System Center Service Manager 2019 väljer du ett certifikat som är betrott av SCSM Server med MIM-serverns värdnamn i certifikatets ämne, annars väljer du att generera ett nytt självsignerat certifikat. Klicka på Nästa.

Skriv MIM-tjänstens grupphanterade tjänstkontonamn, domännamn, SMTP-adress och lösenord för MIM-tjänstpostlådan. Klicka på Nästa.

Alternativ G. Grupphanterat tjänstkonto + Grundläggande Office 365-autentisering

På sidan Konfigurera vanliga tjänster väljer du Office 365-e-posttjänst och Grundläggande autentisering. Aktivera alternativet Använd grupphanterat tjänstkonto. Klicka på Nästa.

Om du installerar MIM-rapporteringskomponenten skriver du System Center Service Manager-hanteringsservernamn och klickar på Nästa.

Om du installerar MIM Reporting-komponenten i en miljö med endast TLS 1.2 med System Center Service Manager 2019 väljer du ett certifikat som är betrott av SCSM Server med MIM-serverns värdnamn i certifikatets ämne, annars väljer du att generera ett nytt självsignerat certifikat. Klicka på Nästa.

Skriv MIM-tjänstens grupphanterade tjänstkontonamn, domännamn, MIM-tjänstens SMTP-adress för Office 365-postlåda och MIM-tjänstkontots Microsoft Entra-lösenord. Klicka på Nästa.

Alternativ H. Grupphanterat tjänstkonto + Office 365-programkontextautentisering

På sidan Konfigurera vanliga tjänster väljer du Office 365 e-posttjänst och programkontextautentisering. Aktivera alternativet Använd grupphanterat tjänstkonto. Klicka på Nästa.

Om du installerar MIM-rapporteringskomponenten skriver du System Center Service Manager-hanteringsservernamn och klickar på Nästa.

Ange Microsoft Entra-program-ID, klient-ID och klienthemlighet som genererades av ett skript tidigare. Klicka på Nästa.

Om installationsprogrammet inte kan verifiera program-ID eller klient-ID visas ett fel:

Om installationsprogrammet inte kan komma åt MIM-tjänstens postlåda visas ett annat fel:

Om du installerar MIM Reporting-komponenten i en miljö med endast TLS 1.2 med System Center Service Manager 2019 väljer du ett certifikat som är betrott av SCSM Server med MIM-serverns värdnamn i certifikatets ämne, annars väljer du att generera ett nytt självsignerat certifikat. Klicka på Nästa.

Skriv MIM-tjänstens grupphanterade tjänstkontonamn, domännamn och SMTP-adress för MIM Service Office 365-postlåda. Klicka på Nästa.

Alternativ I. Grupphanterat tjänstkonto + ingen e-postserver

På sidan Konfigurera vanliga tjänster väljer du Ingen servertyp. Aktivera alternativet Använd grupphanterat tjänstkonto. Klicka på Nästa.

Om du installerar MIM-rapporteringskomponenten skriver du System Center Service Manager-hanteringsservernamn och klickar på Nästa.

Om du installerar MIM Reporting-komponenten i en miljö med endast TLS 1.2 med System Center Service Manager 2019 väljer du ett certifikat som är betrott av SCSM Server med MIM-serverns värdnamn i certifikatets ämne, annars väljer du att generera ett nytt självsignerat certifikat. Klicka på Nästa.

Skriv MIM-tjänstens grupphanterade tjänstkontonamn, domännamn. Klicka på Nästa.

Vanliga distributionssteg. Fortsättning

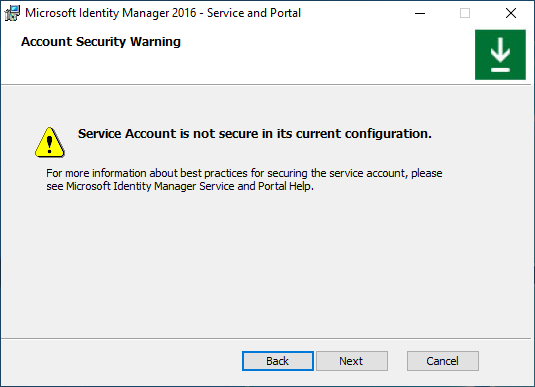

Om MIM-tjänstkontot inte var begränsat till att neka lokala inloggningar visas ett varningsmeddelande. Klicka på Nästa.

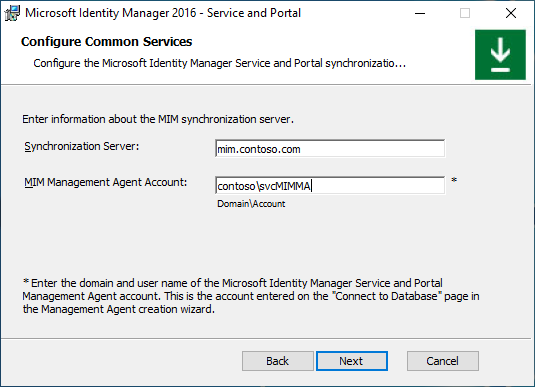

Skriv värdnamnet för MIM-synkroniseringsservern. Skriv MIM-hanteringsagentens kontonamn. Om du installerar MIM-synkroniseringstjänsten med hjälp av Group-Managed tjänstkonto lägger du till dollartecknet i kontonamnet, till exempel contoso\MIMSyncGMSAsvc$. Klicka på Nästa.

för synkroniseringsservernamn

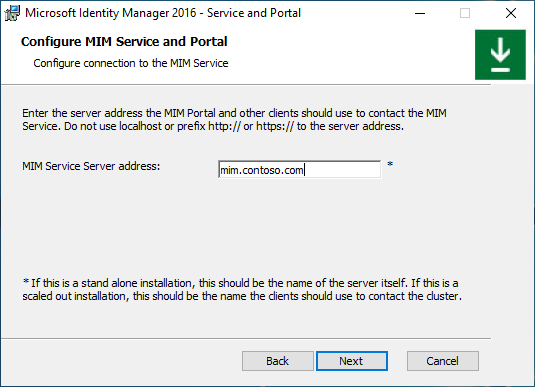

för synkroniseringsservernamnSkriv värdnamnet för MIM-tjänstservern. Om en lastbalanserare används för att balansera MIM-tjänstens nyttolast anger du namnet på klustret. Klicka på Nästa.

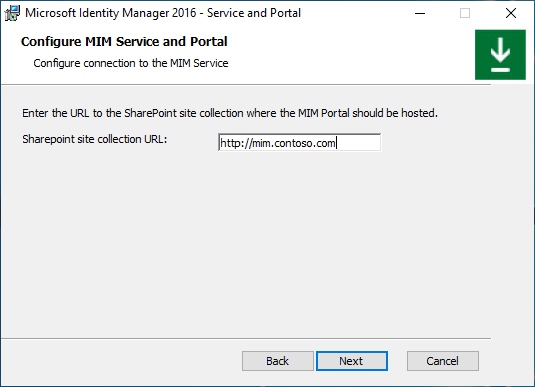

Ange namnet på SharePoint-webbplatssamlingen. Ersätt http://localhost med ett korrekt värde. Klicka på Nästa.

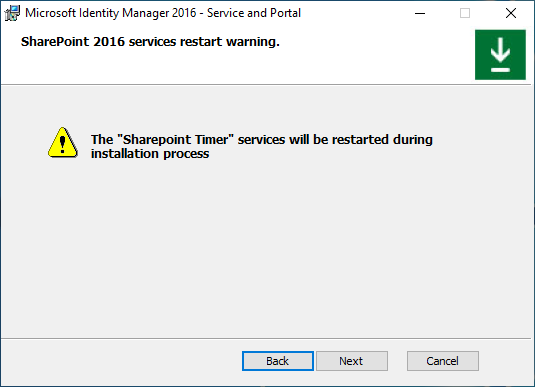

En varning visas. Klicka på Nästa.

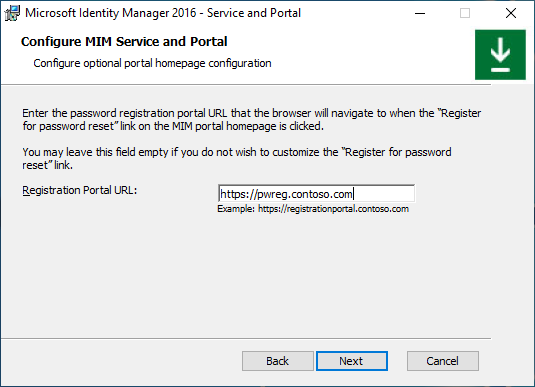

Om du installerar Self-Service webbplats för lösenordsregistrering (behövs inte om du använder Microsoft Entra-ID för lösenordsåterställning) anger du att EN URL MIM-klienter omdirigeras till efter inloggningen. Klicka på Nästa.

skärmbild

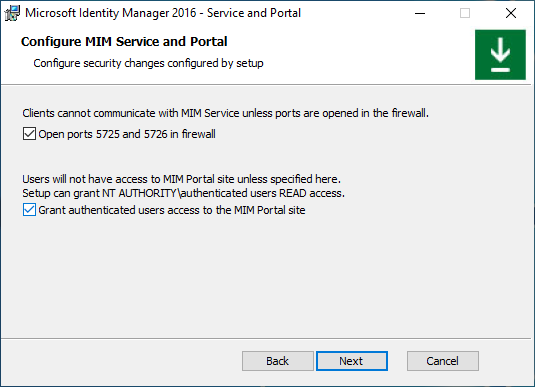

Markera kryssrutan för att öppna portarna 5725 och 5726 i brandväggen och kryssrutan för att ge alla autentiserade användare åtkomst till MIM-portalen. Klicka på Nästa.

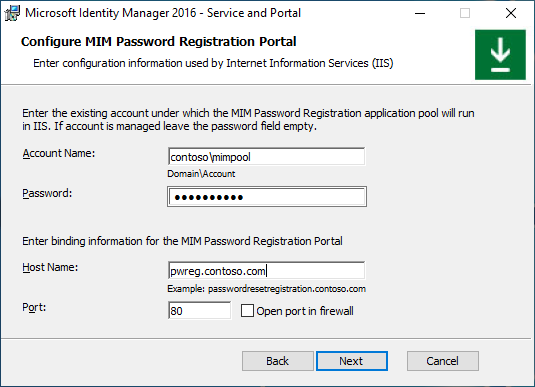

Om du installerar Self-Service webbplats för lösenordsregistrering (behövs inte om du använder Microsoft Entra-ID för lösenordsåterställning) anger du namnet på programpoolens konto och dess lösenord, värdnamnet och porten för webbplatsen. Aktivera alternativet Öppna port i brandväggen om det behövs. Klicka på Nästa.

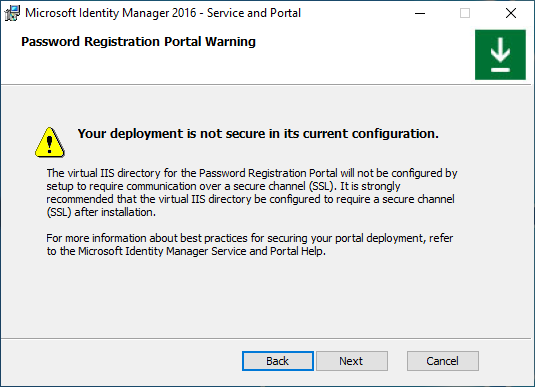

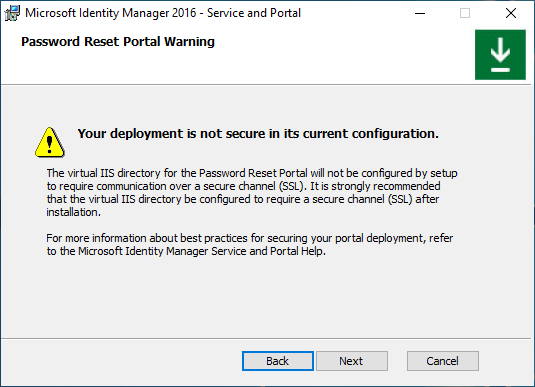

En varning visas – läs den och klicka på Nästa.

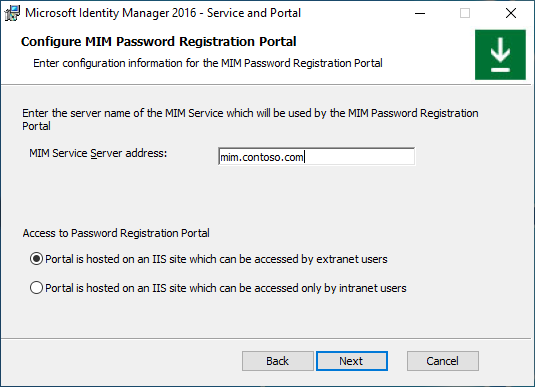

På nästa konfigurationsskärm för MIM-lösenordsregistreringsportalen skriver du MIM-tjänstserveradressen för portalen för lösenordsregistrering och väljer om den här webbplatsen ska vara tillgänglig för intranätanvändare. Klicka på Nästa.

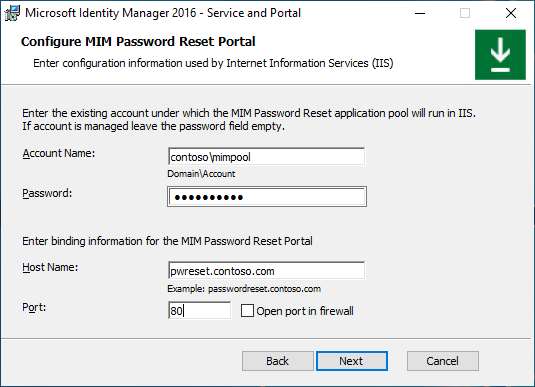

Om du installerar Self-Service webbplats för lösenordsåterställning anger du namnet på programpoolens konto och dess lösenord, värdnamnet och porten för webbplatsen. Aktivera alternativet Öppna port i brandväggen om det behövs. Klicka på Nästa.

En varning visas – läs den och klicka på Nästa.

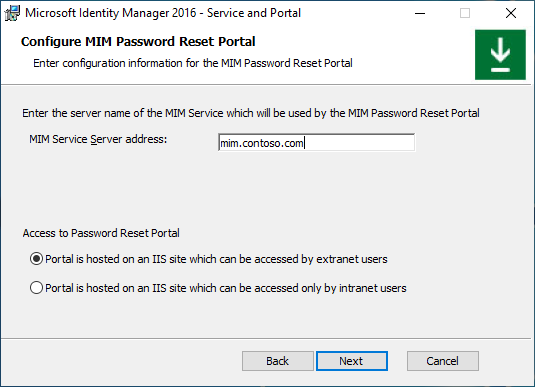

På nästa konfigurationsskärm för MIM-portalen för lösenordsåterställning skriver du MIM-tjänstserveradressen för portalen för lösenordsåterställning och väljer om den här webbplatsen ska vara tillgänglig för intranätanvändare. Klicka på Nästa.

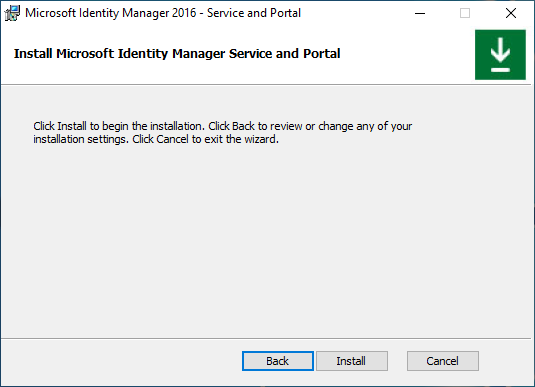

När alla förinstallationsdefinitioner är klara klickar du på Installera för att börja installera de valda komponenterna Service och Portal.

Uppgifter efter installationen

När installationen är klar kontrollerar du att MIM-portalen är aktiv.

Starta Internet Explorer och anslut till MIM-portalen på

http://mim.contoso.com/identitymanagement. Observera att det kan uppstå en kort fördröjning vid det första besöket på den här sidan.- Om nödvändigt, autentisera mot Internet Explorer som en användare som installerade MIM-tjänsten och portalen.

I Internet Explorer öppnar du Internetalternativ, byter till fliken Säkerhet, och lägger till platsen i zonen lokala intranätet om den inte redan finns där. Stäng dialogrutan Internetalternativ.

I Internet Explorer öppnar du Inställningar, ändrar till fliken Inställningar för kompatibilitetsvyn och avmarkerar kryssrutan Visa intranätplatser i kompatibilitetsvyn . Stäng dialogrutan Kompatibilitetsvy.

Gör det möjligt för icke-administratörer att komma åt MIM-portalen.

- Med Internet Explorer i MIM-portalenklickar du på Hanteringsprincipregler.

- Sök efter hanteringsprincipregeln Användarhantering: Användare kan läsa attribut för sina egna.

- Välj den här hanteringsprincipregeln, avmarkera Princip är inaktiverad.

- Klicka på OK och klicka sedan på Skicka.

Not

Valfritt: Nu kan du installera MIM-tillägg och tillägg och språkpaket.