Steg 3. Tillämpa högt dataskydd

Rekommenderade inställningar för appskydd

Använd följande rekommenderade appskyddsinställningar när du skapar och tillämpar Intune appskydd för hög dataskyddsnivå 3 för företag.

Hög dataskyddsnivå 3 för företag

Nivå 3 är den dataskyddskonfiguration som rekommenderas som standard för organisationer med stora och sofistikerade säkerhetsorganisationer, eller för specifika användare och grupper som kommer att vara unikt riktade mot angripare. Sådana organisationer är vanligtvis mål för välfinansierade och sofistikerade angripare, och därför förtjänar de ytterligare begränsningar och kontroller som beskrivs. Den här konfigurationen utökar konfigurationen på nivå 2 genom att begränsa ytterligare dataöverföringsscenarier, öka komplexiteten i PIN-konfigurationen och lägga till identifiering av mobilhot.

Viktigt

Principinställningarna som tillämpas på nivå 3 innehåller alla principinställningar som rekommenderas för nivå 2, men visar bara de inställningar nedan som har lagts till eller ändrats för att implementera fler kontroller och en mer avancerad konfiguration än nivå 2. Dessa principinställningar kan ha en potentiellt betydande inverkan på användare eller program, vilket tvingar fram en säkerhetsnivå som motsvarar de risker som riktade organisationer står inför.

Dataskydd

| Inställning | Inställningsbeskrivning | Värde | Plattform | Kommentar |

|---|---|---|---|---|

| Dataöverföring | Överföra telekommunikationsdata till | Valfri principhanterad uppringningsapp | Android | Administratörer kan också konfigurera den här inställningen så att den använder en uppringningsapp som inte stöder appskyddsprinciper genom att välja En specifik uppringningsapp och ange värdena Paket-ID för uppringningsapp och Uppringningsappnamn . |

| Dataöverföring | Överföra telekommunikationsdata till | En specifik uppringningsapp | iOS/iPadOS | |

| Dataöverföring | Url-schema för uppringningsapp | replace_with_dialer_app_url_scheme | iOS/iPadOS | På iOS/iPadOS måste det här värdet ersättas med URL-schemat för den anpassade uppringningsappen som används. Om URL-schemat inte är känt kontaktar du apputvecklaren för mer information. Mer information om URL-scheman finns i Definiera ett anpassat URL-schema för din app. |

| Dataöverföring | Ta emot data från andra appar | Principhanterade appar | iOS/iPadOS, Android | |

| Dataöverföring | Öppna data i organisationsdokument | Blockera | iOS/iPadOS, Android | |

| Dataöverföring | Tillåt användare att öppna data från valda tjänster | OneDrive för företag, SharePoint, Kamera, Fotobibliotek | iOS/iPadOS, Android | Relaterad information finns i Inställningar för Android-appskyddsprinciper och inställningar för iOS-appskyddsprinciper. |

| Dataöverföring | Tangentbord från tredje part | Blockera | iOS/iPadOS | På iOS/iPadOS blockerar detta alla tangentbord från tredje part från att fungera i appen. |

| Dataöverföring | Godkända tangentbord | Behöva | Android | |

| Dataöverföring | Välj tangentbord att godkänna | lägga till/ta bort tangentbord | Android | Med Android måste tangentbord väljas för att kunna användas baserat på dina distribuerade Android-enheter. |

| Funktionalitet | Skriva ut organisationsdata | Blockera | iOS/iPadOS, Android, Windows |

Åtkomstkrav

| Inställning | Värde | Plattform |

|---|---|---|

| Enkel PIN-kod | Blockera | iOS/iPadOS, Android |

| Välj Minsta PIN-kodslängd | 6 | iOS/iPadOS, Android |

| PIN-återställning efter antal dagar | Ja | iOS/iPadOS, Android |

| Antal dagar | 365 | iOS/iPadOS, Android |

| Klass 3 Biometri (Android 9.0+) | Behöva | Android |

| Åsidosätt biometrisk kod med PIN-kod efter biometriska uppdateringar | Behöva | Android |

Villkorlig start

| Inställning | Inställningsbeskrivning | Värde/åtgärd | Plattform | Kommentar |

|---|---|---|---|---|

| Enhetsvillkor | Kräv enhetslås | Hög/blockera åtkomst | Android | Den här inställningen säkerställer att Android-enheter har ett enhetslösenord som uppfyller minimikraven för lösenord. |

| Enhetsvillkor | Högsta tillåtna enhetshotnivå | Skyddad/Blockera åtkomst | Windows | |

| Enhetsvillkor | Jailbrokade/rotade enheter | Ej tillämpligt/Rensa data | iOS/iPadOS, Android | |

| Enhetsvillkor | Högsta tillåtna hotnivå | Skyddad/Blockera åtkomst | iOS/iPadOS, Android | Oregistrerade enheter kan inspekteras för hot med hjälp av Mobile Threat Defense. Mer information finns i Mobile Threat Defense för oregistrerade enheter. Om enheten har registrerats kan den här inställningen hoppas över till förmån för distribution av Mobile Threat Defense för registrerade enheter. Mer information finns i Mobile Threat Defense för registrerade enheter. |

| Enhetsvillkor | Högsta operativsystemversion |

Format: Major.Minor Exempel: 11.0 /Blockera åtkomst |

Android | Microsoft rekommenderar att du konfigurerar den högsta Android-huvudversionen för att säkerställa att betaversioner eller versioner av operativsystemet som inte stöds inte används. Se Rekommenderade krav för Android Enterprise för Androids senaste rekommendationer |

| Enhetsvillkor | Högsta operativsystemversion |

Format: Major.Minor.Build Exempel: 15.0 /Blockera åtkomst |

iOS/iPadOS | Microsoft rekommenderar att du konfigurerar den högsta iOS/iPadOS-huvudversionen för att säkerställa att betaversioner eller versioner av operativsystemet som inte stöds inte används. Se Apples säkerhetsuppdateringar för Apples senaste rekommendationer |

| Enhetsvillkor | Högsta operativsystemversion |

Format: Major.Minor Exempel: 22631. /Blockera åtkomst |

Windows | Microsoft rekommenderar att du konfigurerar den högsta Windows-huvudversionen för att säkerställa att betaversioner eller versioner av operativsystemet som inte stöds inte används. |

| Enhetsvillkor | Samsung Knox-enhetsattestering | Rensa data | Android | Microsoft rekommenderar att du konfigurerar inställningen för Samsung Knox-enhetsattestering till Rensa data för att säkerställa att organisationsdata tas bort om enheten inte uppfyller Samsungs Knox maskinvarubaserade verifiering av enhetens hälsa. Den här inställningen verifierar alla Intune MAM-klientsvar till Intune-tjänsten skickades från en felfri enhet. Den här inställningen gäller för alla målenheter. Om du bara vill tillämpa den här inställningen på Samsung-enheter kan du använda tilldelningsfilter för hanterade appar. Mer information om tilldelningsfilter finns i Använda filter när du tilldelar appar, principer och profiler i Microsoft Intune. |

| Appvillkor | Offline-respitperiod | 30/Blockera åtkomst (dagar) | iOS/iPadOS, Android, Windows |

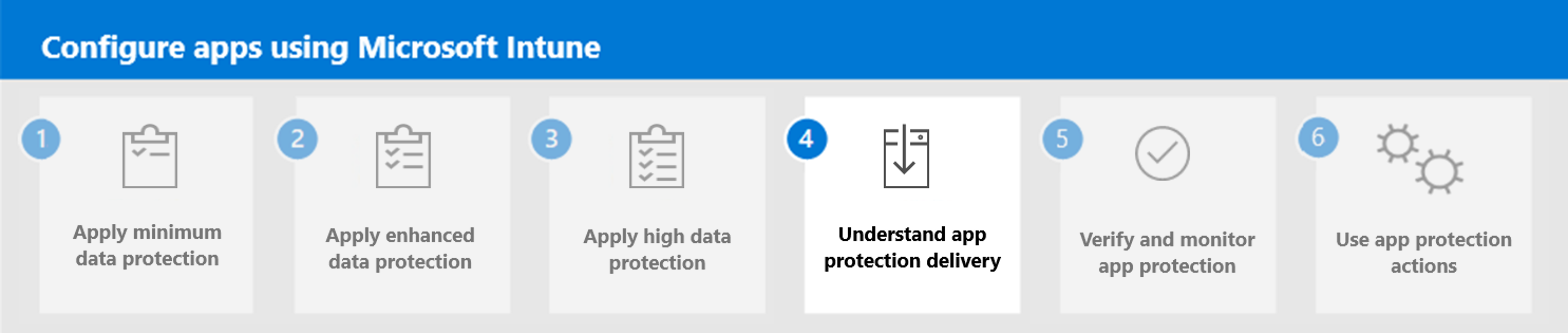

Nästa steg

Fortsätt med steg 4 för att förstå leveransen av appskydd i Microsoft Intune.