Förstå analytikerrapporten i hotanalys i Microsoft Defender XDR

Gäller för:

- Microsoft Defender XDR

Viktigt

Viss information i den här artikeln gäller en förhyrd produkt som kan ändras avsevärt innan den släpps kommersiellt. Microsoft lämnar inga garantier, uttryckta eller underförstådda, med avseende på den information som tillhandahålls här.

Varje hotanalysrapport innehåller dynamiska avsnitt och ett omfattande skriftligt avsnitt som kallas analytikerrapporten. Öppna det här avsnittet genom att öppna rapporten om det spårade hotet och välja fliken Analytikerrapport .

Avsnittet analytikerrapport i en hotanalysrapport

Känna till de olika typerna av analytikerrapporter

En hotanalysrapport kan klassificeras under någon av följande rapporttyper:

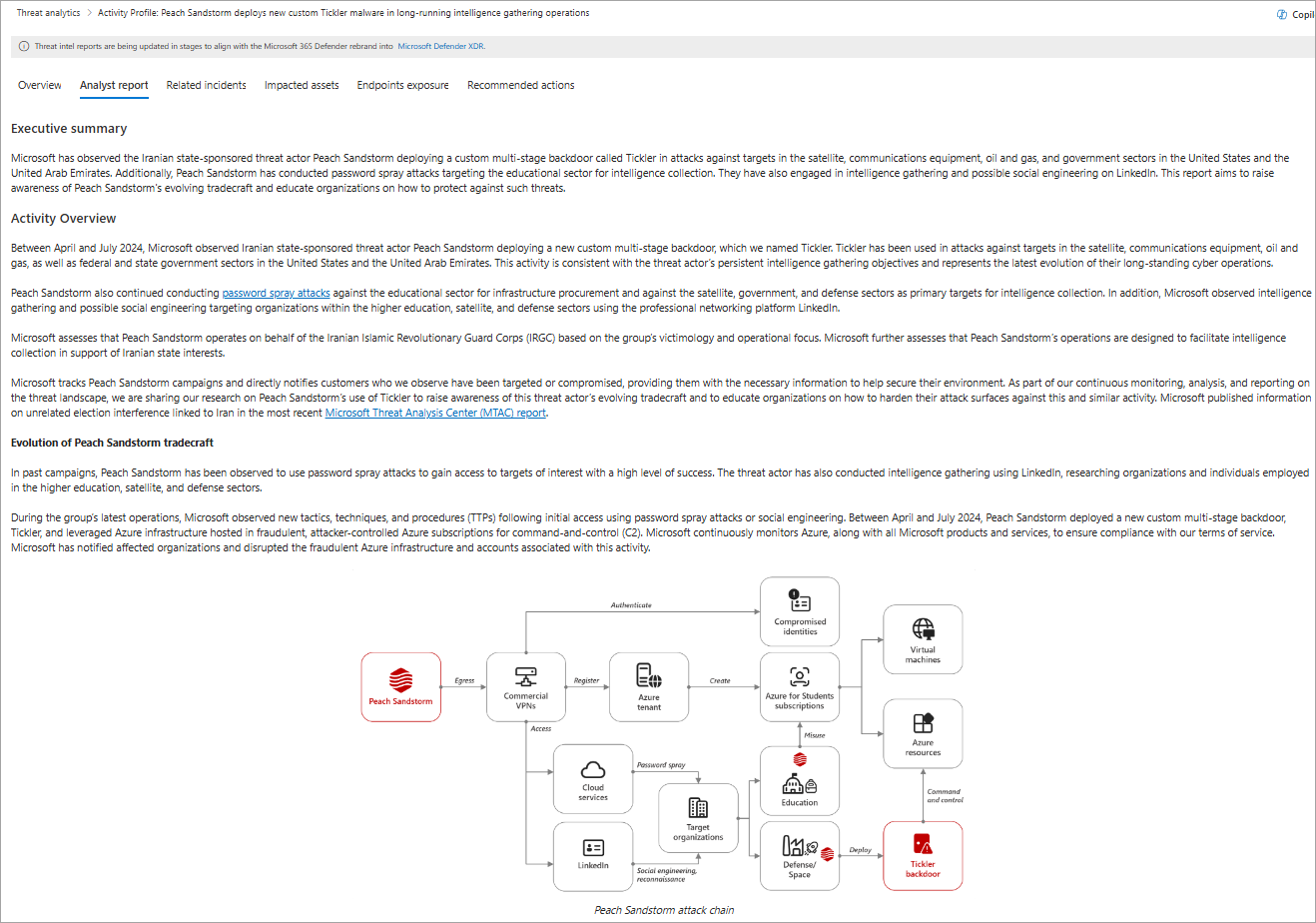

- Aktivitetsprofil – Innehåller information om en specifik attackkampanj som ofta är associerad med en hotskådespelare. Den här rapporten beskriver hur en attack inträffade, varför bör du bry dig om den och hur Microsoft skyddar sina kunder från den. En aktivitetsprofil kan också innehålla information som tidslinje för händelser, attackkedjor och beteenden och metoder.

- Aktörsprofil – Innehåller information om en specifik Microsoft-spårad hotskådespelare bakom anmärkningsvärda cyberattacker. I den här rapporten diskuteras aktörens motiv, bransch och/eller geografiska mål samt deras taktik, tekniker och procedurer (TTP:er). En aktörsprofil kan också innehålla information om aktörens attackinfrastruktur, skadlig kod (anpassad eller öppen källkod) och kryphål som de använde samt viktiga händelser eller kampanjer som de ingick i.

- Teknikprofil – Innehåller information om en specifik teknik som används av hotaktörer, till exempel skadlig användning av PowerShell eller insamling av autentiseringsuppgifter i kompromettering av affärs-e-post (BEC) och hur Microsoft skyddar sina kunder genom att identifiera aktivitet som är associerad med tekniken.

- Hotöversikt – sammanfattar flera profilrapporter i en berättelse som ger en bredare bild av ett hot som använder eller är relaterat till dessa rapporter. Hotaktörer använder till exempel olika tekniker för att stjäla lokala autentiseringsuppgifter, och en hotöversikt över lokal stöld av autentiseringsuppgifter kan länka till teknikprofiler vid råstyrkeattacker, Kerberos-attacker eller informationsstöld av skadlig kod. Microsoft Threat Intelligence använder sina sensorer på de främsta hoten som påverkar kundmiljöer för att bedöma vilket hot som kan vara värt den här rapporttypen.

- Verktygsprofil – Innehåller information om ett specifikt anpassat verktyg eller verktyg med öppen källkod som ofta är associerat med en hotskådespelare. Den här rapporten beskriver verktygets funktioner, de mål som hotskådespelaren som använder det kan försöka uppnå och hur Microsoft skyddar sina kunder genom att identifiera aktivitet som är associerad med den.

- Sårbarhetsprofil – Innehåller information om ett specifikt CVE-ID (Common Vulnerabilities and Exposures) eller en grupp med liknande CVE:er som påverkar en produkt. En sårbarhetsprofil diskuterar vanligtvis anmärkningsvärda sårbarheter, till exempel de som används av hotaktörer och anmärkningsvärda attackkampanjer. Den omfattar en eller flera av följande typer av information: typ av sårbarhet, påverkade tjänster, nolldagars eller vilda exploateringar, allvarlighetsgrad och potentiell påverkan samt Microsofts täckning.

Skanna analytikerrapporten

Varje avsnitt i analytikerrapporten är utformat för att tillhandahålla användbar information. Rapporterna varierar, men de flesta rapporter innehåller de avsnitt som beskrivs i följande tabell.

| Rapportavsnitt | Beskrivning |

|---|---|

| Sammanfattning | Ögonblicksbild av hotet, som kan inkludera när det först sågs, dess motiv, anmärkningsvärda händelser, större mål och distinkta verktyg och tekniker. Du kan använda den här informationen för att ytterligare utvärdera hur du prioriterar hotet i samband med din bransch, geografiska plats och nätverk. |

| Översikt | Teknisk analys om hotet, som beroende på rapporttyp kan innehålla information om ett angrepp och hur angripare kan använda en ny teknik eller attackyta. Det här avsnittet har också olika rubriker och ytterligare underavsnitt, beroende på rapporttyp, för att ge mer kontext och information. En sårbarhetsprofil har till exempel ett separat avsnitt med tekniker som påverkas, medan en aktörsprofil kan innehålla avsnitten Verktyg och TTP:er och Attribution . |

| Identifieringar/jaktfrågor | Specifika och allmänna identifieringar som tillhandahålls av Microsofts säkerhetslösningar som kan visa aktivitet eller komponenter som är associerade med hotet. Det här avsnittet innehåller även jaktfrågor för att proaktivt identifiera möjliga hotaktiviteter. De flesta frågor tillhandahålls för att komplettera identifieringar, särskilt för att hitta potentiellt skadliga komponenter eller beteenden som inte dynamiskt kan bedömas vara skadliga. |

| MITRE ATT&CK-tekniker observeras | Hur observerade tekniker mappar till MITRE ATT&CK-attackramverket |

| Rekommendationer | Åtgärdsbara steg som kan stoppa eller minska påverkan av hotet. Det här avsnittet innehåller även åtgärder som inte spåras dynamiskt som en del av hotanalysrapporten. |

| Referenser | Microsoft- och tredjepartspublikationer som analytiker refererar till när rapporten skapas. Innehåll i hotanalys baseras på data som verifierats av Microsoft-forskare. Information från offentligt tillgängliga källor från tredje part identifieras tydligt som sådana. |

| Ändringslogg | Den tidpunkt då rapporten publicerades och när betydande ändringar gjordes i rapporten. |

Förstå hur varje hot kan identifieras

Analysrapporten innehåller också information från olika Microsoft-lösningar som kan hjälpa dig att identifiera hotet. Den visar identifieringar som är specifika för det här hotet från var och en av de produkter som anges i följande avsnitt, beroende på vad som är tillämpligt. Aviseringar från dessa hotspecifika identifieringar visas i aviseringsstatuskorten på sidan Hotanalys.

Vissa analytikerrapporter nämner också aviseringar som är utformade för att allmänt flagga misstänkt beteende och kanske inte är associerade med det spårade hotet. I sådana fall anger rapporten tydligt att aviseringen kan utlösas av orelaterad hotaktivitet och att den inte övervakas i statuskorten på sidan Hotanalys.

Microsoft Defender Antivirus

Antivirusidentifieringar är tillgängliga på enheter med Microsoft Defender Antivirus i Windows aktiverat. Dessa identifieringar är länkade till deras respektive beskrivningar av skadlig kod i Microsoft Säkerhetsinsikter, när de är tillgängliga.

Microsoft Defender för Endpoint

Aviseringar om slutpunktsidentifiering och svar (EDR) aktiveras för enheter som registrerats för att Microsoft Defender för Endpoint. Dessa aviseringar är beroende av säkerhetssignaler som samlas in av Defender för Endpoint-sensorn och andra slutpunktsfunktioner – till exempel antivirusprogram, nätverksskydd, manipulationsskydd – som fungerar som kraftfulla signalkällor.

Microsoft Defender för Office 365

Identifieringar och åtgärder från Defender för Office 365 ingår också i analytikerrapporter. Defender för Office 365 är en sömlös integrering i Microsoft 365-prenumerationer som skyddar mot hot i e-post, länkar (URL:er), filbilagor och samarbetsverktyg.

Microsoft Defender for Identity

Defender for Identity är en molnbaserad säkerhetslösning som hjälper dig att skydda din identitetsövervakning i hela organisationen. Den använder signaler från både lokal Active Directory och molnidentiteter för att hjälpa dig att bättre identifiera, identifiera och undersöka avancerade hot riktade mot din organisation.

Microsoft Defender for Cloud Apps

Defender for Cloud Apps ger fullständigt skydd för SaaS-program, vilket hjälper dig att övervaka och skydda dina molnappdata med hjälp av grundläggande FUNKTIONER för molnåtkomstsäkerhetskoordinator (CASB), SSPM-funktioner (Security Posture Management) i SaaS, avancerat skydd mot hot och app-till-app-skydd.

Microsoft Defender for Molnet

Defender for Cloud är en molnbaserad programskyddsplattform (CNAPP) som består av säkerhetsåtgärder och metoder som är utformade för att skydda molnbaserade program från olika hot och sårbarheter.

Hitta diskreta hotartefakter med avancerad jakt

Identifieringar gör att du kan identifiera och stoppa det spårade hotet automatiskt, men många attackaktiviteter lämnar subtila spår som kräver mer kontroll. Vissa attackaktiviteter uppvisar beteenden som också kan vara normala, så att identifiera dem dynamiskt kan resultera i driftsbrus eller till och med falska positiva identifieringar. Med jaktfrågor kan du proaktivt hitta dessa potentiellt skadliga komponenter eller beteenden.

Microsoft Defender XDR avancerade jaktfrågor

Avancerad jakt ger ett frågegränssnitt baserat på Kusto-frågespråk som gör det enklare att hitta subtila indikatorer för hotaktivitet. Du kan också visa sammanhangsberoende information och kontrollera om indikatorer är anslutna till ett hot.

Avancerade jaktfrågor i analytikerrapporterna har granskats av Microsoft-analytiker och är redo att köras i frågeredigeraren för avancerad jakt. Du kan också använda frågorna för att skapa anpassade identifieringsregler som utlöser aviseringar för framtida matchningar.

Microsoft Sentinel frågor

Analytikerrapporter kan också innehålla tillämpliga jaktfrågor för Microsoft Sentinel kunder.

Microsoft Sentinel har kraftfulla sök- och frågeverktyg för jakt på säkerhetshot i organisationens datakällor. För att hjälpa dig att proaktivt leta efter nya avvikelser som inte identifieras av dina säkerhetsappar eller ens av dina schemalagda analysregler, Sentinel jaktfrågor hjälper dig att ställa rätt frågor för att hitta problem i de data som du redan har i nätverket.

Tillämpa ytterligare åtgärder

Hotanalys spårar dynamiskt statusen för vissa säkerhetsuppdateringar och säkra konfigurationer. De här typerna av information är tillgängliga som diagram och tabeller på flikarna Slutpunkter ochRekommenderade åtgärder och är repeterbara rekommendationer som gäller för det här hotet och kan även gälla för andra hot.

Förutom dessa spårade rekommendationer kan analytikerrapporten också diskutera åtgärder som inte övervakas dynamiskt eftersom de är specifika för bara det hot eller den situation som diskuteras i rapporten. Här följer några exempel på viktiga åtgärder som inte spåras dynamiskt:

- Blockera e-postmeddelanden med .lnk bifogade filer eller andra misstänkta filtyper

- Randomisera lokala administratörslösenord

- Utbilda slutanvändare om nätfiske-e-post och andra hotvektorer

- Aktivera specifika regler för minskning av attackytan

Du kan använda flikarna Slutpunkters exponeringar och Rekommenderade åtgärder för att utvärdera din säkerhetsstatus mot ett hot, men med de här rekommendationerna kan du vidta andra åtgärder för att förbättra din säkerhetsstatus. Läs noggrant igenom alla riktlinjer för åtgärder i analytikerrapporten och tillämpa dem när det är möjligt.

Se även

Tips

Vill du veta mer? Interagera med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender XDR Tech Community.