Steg 3: Skydda Microsoft 365-användarkonton

Ta en titt på allt innehåll för småföretag på small business-hjälp och utbildning.

Så här ökar du säkerheten för användarinloggningar:

- Använda Windows Hello för företag

- Använda Microsoft Entra lösenordsskydd

- Använda multifaktorautentisering (MFA)

- Distribuera identitet och enhetsåtkomst konfigurationer

- Skydda mot intrång i autentiseringsuppgifter med Microsoft Entra ID Protection

Windows Hello för företag

Windows Hello för företag i Windows 11 Enterprise ersätter lösenord med stark tvåfaktorautentisering vid inloggning på en Windows-enhet. De två faktorerna är en ny typ av användaruppgifter som är kopplade till en enhet och ett biometriskt attribut eller en PIN-kod.

Mer information finns i Översikt över Windows Hello för företag.

Microsoft Entra lösenordsskydd

Microsoft Entra lösenordsskydd identifierar och blockerar kända svaga lösenord och deras varianter och kan även blockera ytterligare svaga termer som är specifika för din organisation. Globala förbjudna standardlösenordlistor tillämpas automatiskt på alla användare i en Microsoft Entra klientorganisation. Du kan definiera ytterligare poster i en anpassad förbjuden lösenordslista. När användare ändrar eller återställer sina lösenord kontrolleras dessa förbjudna lösenordslistor för att använda starka lösenord.

Mer information finns i Konfigurera Microsoft Entra lösenordsskydd.

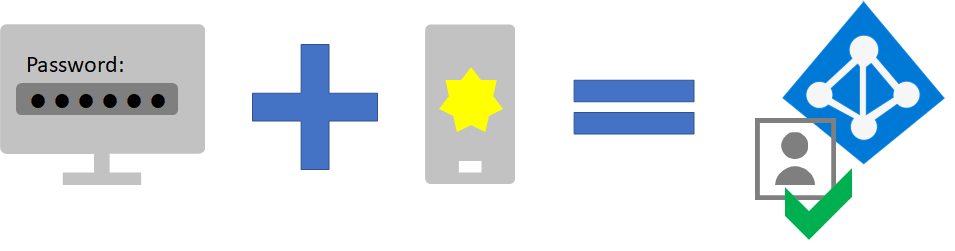

MFA

MFA kräver att användarinloggningar underkastas en ytterligare verifiering utöver lösenordet för användarkontot. Även om en användare som vill vålla skada bestämmer ett lösenord för ett användarkonto, måste de också kunna svara på en ytterligare verifiering, till exempel ett textmeddelande som skickas till en smartphone innan åtkomst beviljas.

Ditt första steg i att använda MFA är att kräva det för alla administratörskonton, även kända som privilegierade konton. Utöver detta första steg rekommenderar Microsoft MFA för alla användare.

Det finns tre sätt till att kräva att dina användare ska använda MFA baserat på ditt Microsoft 365-abonnemang.

| Planera | Rekommendation |

|---|---|

| Alla Microsoft 365-abonnemang (utan Microsoft Entra ID P1- eller P2-licenser) | Aktivera standardinställningar för säkerhet i Microsoft Entra ID. Standardinställningar för säkerhet i Microsoft Entra ID omfattar MFA för användare och administratörer. |

| Microsoft 365 E3 (inkluderar Microsoft Entra ID P1-licenser) | Använd de vanliga principerna för villkorsstyrd åtkomst för att konfigurera följande principer: - Kräv MFA för administratörer - Kräv MFA för alla användare - Blockera äldre autentisering |

| Microsoft 365 E5 (innehåller Microsoft Entra ID P2-licenser) | Dra nytta av Microsoft Entra ID Protection och börja implementera Microsofts rekommenderade uppsättning med villkorsstyrd åtkomst och relaterade principer genom att skapa följande två principer: - Kräv MFA när inloggningsrisker är medel eller hög - Användare med hög risk måste byta lösenord |

Mer information om hur du hanterar MFA finns på Multifactor Authentication för Microsoft 365.

Standardinställningar för säkerhet

Standardinställningar för säkerhet är en ny funktion för Microsoft 365 och Office 365 betalda prenumerationer eller utvärderingsprenumerationer som skapats efter den 21 oktober 2019. Dessa prenumerationer har säkerhetsstandarder aktiverade, vilket kräver att alla dina användare använder MFA med Microsoft Authenticator-appen.

Användare har 14 dagar på sig att registrera sig för MFA med Microsoft Authenticator-appen från sina smartphones, som börjar från första gången de loggar in efter att standardinställningar för säkerhet har aktiverats. Efter 14 dagar kommer användaren inte att kunna logga in förrän MFA-registreringen är klar.

Standardinställningar för säkerhet säkerställer att alla organisationer har en grundläggande säkerhetsnivå för användarinloggning som är aktiverad som standard. Du kan inaktivera standardinställningar för säkerhet till förmån för MFA med Principer för villkorsstyrd åtkomst eller för enskilda konton.

Mer information finns i översikt av säkerhetsstandarder.

Principer för villkorsstyrd åtkomst

Policyer för villkorlig åtkomst är en uppsättning regler som anger villkoren för att inloggningar utvärderas och åtkomst beviljas. Du kan till exempel skapa en princip för villkorsstyrd åtkomst som anger:

- Om användarkontonamnet är medlem i en grupp för användare som har tilldelats rollerna Exchange, användare, lösenord, säkerhet, SharePoint, Exchange-administratör, SharePoint-administratör eller Global administratör måste du ha MFA innan du tillåter åtkomst.

Med den här principen kan du kräva MFA baserat på gruppmedlemskap i stället för att försöka konfigurera enskilda användarkonton för MFA när de tilldelas eller inte tilldelas från dessa administratörsroller.

Du kan också använda principer för villkorlig åtkomst för mer avancerade funktioner, till exempel att kräva att inloggningen görs från en kompatibel enhet, till exempel din bärbara dator som kör Windows 11.

Villkorsstyrd åtkomst kräver Microsoft Entra ID P1-licenser som ingår i Microsoft 365 E3 och E5.

Mer information finns i översikt av villkorsstyrd åtkomst.

Använda dessa metoder tillsammans

Tänk på följande:

- Du kan inte aktivera standardinställningar för säkerhet om du har aktiverat några principer för villkorsstyrd åtkomst.

- Du kan inte aktivera några principer för villkorsstyrd åtkomst om du har aktiverat standardinställningar för säkerhet.

Om standardinställningar för säkerhet är aktiverade, blir alla nya användare ombedda att registrera sig och använda Microsoft Authenticator-appen.

I den här tabellen visas resultatet av att aktivera MFA med standardinställningar för säkerhet och principer för villkorsstyrd åtkomst.

| Metod | Aktiverad | Inaktiverad | Ytterligare autentiseringsmetod |

|---|---|---|---|

| Standardinställningar för säkerhet | Det går inte att använda principer för villkorsstyrd åtkomst | Det går att använda principer för villkorsstyrd åtkomst | Microsoft Authenticator-appen |

| Principer för villkorsstyrd åtkomst | Om några är aktiverade kan du inte aktivera standardinställningar för säkerhet | Om alla är inaktiverade kan du aktivera standardinställningar för säkerhet | Användare anger under MFA-registrering |

Noll förtroende-konfigurationer för identitets- och enhetsåtkomst

Nolltillit inställningar och principer för identitets- och enhetsåtkomst rekommenderas nödvändiga funktioner och deras inställningar i kombination med villkorsstyrd åtkomst, Intune och Microsoft Entra ID Protection principer som avgör om en viss åtkomstbegäran ska beviljas och under vilka villkor. Denna bestämning baseras på användarkontot för inloggningen, den enhet som används, appen som användaren använder för åtkomst, platsen från vilken begäran om åtkomst görs och en bedömning av risken för begäran. Denna funktion hjälper till att säkerställa att endast godkända användare och enheter kan komma åt dina kritiska resurser.

Obs!

Microsoft Entra ID Protection kräver Microsoft Entra ID P2-licenser som ingår i Microsoft 365 E5.

Policyer för identitets- och enhetsåtkomst definieras för att användas i tre nivåer:

- Baslinjeskydd är en minsta säkerhetsnivå för dina identiteter och enheter som har åtkomst till dina appar och data.

- Känsligt skydd ger ytterligare säkerhet för specifika data. Identiteter och enheter är föremål för högre säkerhetsnivåer och krav på enhetens hälsa.

- Skydd för miljöer med högt reglerad eller sekretessbelagd information gäller typiskt små mängder data som är mycket klassificerade, innehåller affärshemligheter eller är föremål för dataregler. Identiteter och enheter är föremål för mycket högre säkerhetsnivåer och krav på enhetens hälsa.

Dessa nivåer och deras motsvarande konfigurationer ger konsekventa skyddsnivåer för dina data, identiteter och enheter.

Microsoft rekommenderar att du konfigurerar och distribuerar principer för Noll förtroende-identitet och enhetsåtkomst i organisationen, inklusive specifika inställningar för Microsoft Teams, Exchange Online och SharePoint. Mer information finns i Konfigurationer av Noll förtroende-identitet och enhetsåtkomst.

Microsoft Entra ID Protection

I det här avsnittet får du lära dig hur du konfigurerar principer som skyddar mot obehörig inloggning, där en angripare bestämmer en användares kontonamn och lösenord för att få åtkomst till organisationens molntjänster och data. Microsoft Entra ID Protection tillhandahåller ett antal sätt att förhindra att en angripare komprometterar ett användarkontos autentiseringsuppgifter.

Med Microsoft Entra ID Protection kan du:

| Funktion | Beskrivning |

|---|---|

| Fastställa och åtgärda potentiella säkerhetsproblem i organisationens identiteter | Microsoft Entra ID använder maskininlärning för att identifiera avvikelser och misstänkt aktivitet, till exempel inloggningar och aktiviteter efter inloggning. Med hjälp av dessa data genererar Microsoft Entra ID Protection rapporter och aviseringar som hjälper dig att utvärdera problemen och vidta åtgärder. |

| Identifiera misstänkta åtgärder som är relaterade till organisationens identitet och svara på dem automatiskt | Du kan konfigurera riskbaserade principer som automatiskt reagerar på problem som upptäcks när en viss risknivå har uppnåtts. Dessa principer, förutom andra kontroller för villkorsstyrd åtkomst som tillhandahålls av Microsoft Entra ID och Microsoft Intune, kan antingen automatiskt blockera åtkomst eller vidta korrigerande åtgärder, inklusive lösenordsåterställning och kräva Microsoft Entra multifaktorautentisering för efterföljande inloggningar. |

| Undersök misstänkta händelser och åtgärda dem med administrativa åtgärder | Du kan undersöka riskhändelser med hjälp av information om säkerhetshändelsen. Enkla arbetsflöden är tillgängliga för att spåra undersökningar och initiera åtgärder för reparationer, som återställning av lösenord. |

Se mer information om Microsoft Entra ID Protection.

Se stegen för att aktivera Microsoft Entra ID Protection.

Administrera tekniska resurser för MFA och säkra inloggningar

- MFA för Microsoft 365

- Distribuera identitet för Microsoft 365

- Utbildningsvideor för Azure Academy Microsoft Entra ID

- Konfigurera registreringsprincipen för Microsoft Entra multifaktorautentisering

- Konfigurationer för identitets- och enhetsåtkomst

Nästa steg

Fortsätt med steg 4 för att distribuera identitetsinfrastrukturen baserat på den valda identitetsmodellen: